Co łączy Kevina Mitnicka i twórców botnetu Mirai? Wszyscy zaczynali po ciemnej stronie mocy, a potem przeszli na jasną. Mitnick zrobił ze swojej kariery niezły biznes, natomiast miłośnicy ataków DDoS zaczęli współpracę z FBI.

Czy kariera „od cyberprzestępcy do cyberbohatera” zdarza się często? Zapewne nie. Firmy raczej niezbyt chętnie podchodzą do zatrudniania osób z kryminalną historią, a niewielu przestępców potrafi przekuć swoją wpadkę i wcześniejsze zdarzenia w komercyjny sukces na skalę Mitnicka, który dzisiaj jest jednym z najpopularniejszych ekspertów ds. cyberbezpieczeństwa. Nie oznacza to jednak, że nie mogą próbować odpokutować za swoje grzechy. Istnieją też przypadki, w których ogromny potencjał jest wykorzystywany niezgodnie z prawem w pozornie „poprawnej politycznie sprawie” i jednocześnie za przyzwoleniem władzy…

Od przestępcy do agenta, czyli historia niewinnego żartu

Pamiętacie ten dzień, kiedy spora część internetu przestała działać? Jesienią 2016 roku trójka znajomych – Josiah White, Paras Jha i Dalton Norman – połączyła setki tysięcy urządzeń internetu rzeczy (IoT), cyfrowych rejestratorów wideo (DVR) oraz routerów w jedną wielką armię (botnet), która docelowo miała atakować rywali z gry Minecraft. Jednak coś poszło nie tak i pozornie dziecinny wybryk rozsiał się po internecie jak tsunami, wyłączając nawet największe firmy hostingowe w Ameryce. Wynikiem takiego obrotu spraw było udostępnienie kodu źródłowego Mirai, który pozwolił innym na tworzenie swoich, choć podobnych wersji tego rozwiązania. Sprawa może zostałaby potraktowana łagodniej, gdyby nie fakt, że równolegle do opisanych wydarzeń w USA odbywały się wybory prezydenckie. Nie obyło się bez obaw, że za atakami mogą stać Rosjanie. Dopiero później okazało się, że to była wewnętrzna robota, która mocno zagroziła bezpieczeństwu internetu nie tylko w Stanach Zjednoczonych, ale i na całym świecie. Cała trójka została zatrzymana, przyznała się do popełnionych czynów i została skazana na pięć lat w zawieszeniu, 2500 godzin prac społecznych oraz karę finansową w wysokości 127 000 dolarów. Wydawać by się mogło, że to typowy (abstrahując od skali wydarzenia) wybryk młodzieńczy. Jednak historia po bliższym poznaniu wygląda całkiem inaczej, dużo ciekawiej.

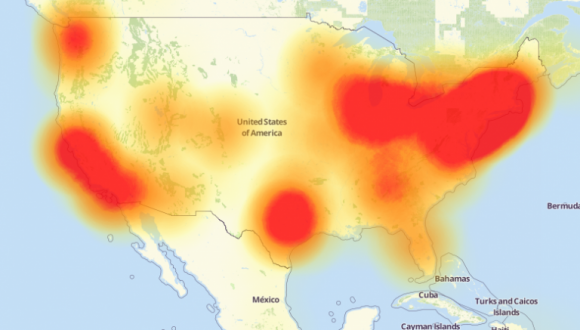

Obraz awarii spowodowanych atakami Mirai na Dyn, firmę dostarczającą infrastrukturę internetową. Źródło: downdetector.com/krebsonsecurity.com

Czas resocjalizacji

Nie byłoby w tym nic niezwykłego – trzej hakerzy postąpili niezgodnie z prawem, zostali złapani i osądzeni. Wyrok i koniec historii. W tym przypadku wszystko potoczyło się jednak inaczej. Jeszcze przed zakończeniem sprawy w sądzie oskarżeni pracowali intensywnie dla agencji i szeroko pojętej społeczności cyberbezpieczeństwa. Swoje zaawansowane umiejętności przekuli w coś dobrego i przydatnego. Od pierwszego kontaktu FBI z White’em, Jha i Normanem do momentu wydania wyroku skazującego, co trwało około 18 miesięcy, przepracowali oni 1000 godzin, co ma przełożenie na pół roku pracy na pełen etat. W dokumencie przygotowanym przez prokuraturę podkreślano, że oskarżeni bardzo mocno zaangażowali się we współpracę z rządem Stanów Zjednoczonych i jest to godne uwagi zarówno pod względem skali, jak i wpływu.

Trio było zaangażowane w działania w zakresie egzekwowania prawa i badań nad bezpieczeństwem informacji w całym kraju i na świecie. Pomagało zarówno rządowi amerykańskiemu, jak i prywatnym jednostkom. Lista osiągnięć jest naprawdę godna pochwały. Hakerzy wsparli kilka firm z sektora prywatnego w wyeliminowaniu zagrożenia, współpracowali z FBI przy świątecznych atakach DDoS, które udało się powstrzymać, a na pewno zmniejszyć ich skutki. Akcja była pokłosiem stworzenia przez nich botnetu Mirai. Oskarżeni mieli również swój udział przy odparciu ataku DDoS znanego jako Memcrashed – atak opierał się na wykorzystaniu serwerów wspierających mechanizm buforowania danych Memcached, który miał za zadanie przyspieszanie działania stron WWW. Rozwiązanie to nie posiadało mechanizmów uwierzytelniania, co czyniło je bezbronnym. FBI przy wsparciu oskarżonych szybko zidentyfikowało wrażliwe serwery i dzięki temu mogło skontaktować się z firmami i dostawcami usług, by złagodzić skutki ataku. Dzięki sprawnej akcji Memcrashed w ciągu kilku tygodni został stłamszony w zarodku, a dalsze próby wykorzystania tej podatności były nieskuteczne.

Najciekawsze w całej sprawie jest to, że współpraca oskarżonych z agencją rządową nie sprowadzała się jedynie do przeciwdziałania atakom DDoS. Trójka zatrzymanych przyczyniła się również do stworzenia autorskich narzędzi, które są w stanie lepiej śledzić przepływ krytpowaluty i wyszukiwać prywatne klucze, a do tego przedstawiać to w formie graficznej. Wspomniane rozwiązanie umożliwiło szybszą i lepszą analizę podejrzanych portfeli.

Równie ciekawym wątkiem całej historii jest analiza psychologiczna trio, w której czołowe miejsca zajmują niedojrzałość i „podział osobowości” na tę wirtualną i dotyczącą prawdziwego życia. W tym pierwszym przypadku zatrzymani byli mistrzami w swoim fachu, doceniani przez kręgi ludzi „z branży”, w tym drugim sprawy miały się całkiem na odwrót, co według sądu mocno przyczyniło się do przejścia na ciemną stronę mocy. Paradoksalnie całe zajście wyszło aresztowanym na dobre, gdyż ich potencjał został dostrzeżony przez FBI – oceniający ich agenci wierzą, że w tym przypadku resocjalizacja będzie udana, a potencjał młodych uda się przekierować w dobrym celu. Według prokuratury cała trójka ma duże szanse na zdobycie dobrego wykształcenia i pracy, jeśli w odpowiedni sposób wykorzysta swój potencjał. Dokumenty sądowe wskazują, że praca z oskarżonymi jest nadal kontynuowana przez FBI.

Indywidualna siła przebicia

Dni mijają i pojawiają się kolejne informacje na temat sprawców całego zajścia z botnetem Mirai. Z artykułu zamieszczonego na stronie KrebsOnSecurity można próbować wnioskować, że całym prowodyrem tego przedsięwzięcia był Paras Jha, który zrobił to wszystko z całkowicie przyziemnych i młodzieńczych pobudek. Według pierwszych źródeł stworzenie botnetnu było związane z chęcią utrudnienia gry rywalom, teraz podana została informacja, że chodziło o zwykły rozgłos oraz wstrzymanie rejestracji do klasy informatycznej czy uniemożliwienie przeprowadzenia egzaminu z matematyki. Ponadto Jha chełpił się rozgłosem i tym, jakie oburzenie wywołał ten atak.

Intrygującym faktem jest również wątek, w którym to Jha udzielał wywiadów dla lokalnej gazety pod pseudonimami „Ogmemes” oraz „OgRichardStallman”, gdzie wypowiadał się w niepochlebny i drwiący sposób na temat swojej uczelni, jednocześnie zachęcając ją do zakupu rozwiązań obronnych przed atakami DDoS. Nie byłoby w tym nic dziwnego, gdyby nie fakt, że młody informatyk był w tamtym okresie właścicielem firmy ProTraf Solutions, zajmującej się na co dzień ograniczaniem ryzyka ataków DDoS.

Wśród nowych faktów udostępnionych przez Krebsa pojawia się również informacja, że poza wcześniejszymi wyrokami – opisywanymi na początku artykułu – Paras Jha został skazany na sześciomiesięczny areszt domowy (z wyłączeniem jedynie podróży do lekarzy) oraz wypłatę odszkodowania na poziomie 8,6 miliona dolarów na rzecz swojej szkoły. Na tyle Uniwersytet Rutgersa wycenił skutki ataków ataków dokonanych przed trio. Każdy dzień przynosi nowe, interesujące fakty w sprawie twórców botnetu Mirai. Zapewne jeszcze pojawią kolejne nowe doniesienia.

Punkt widzenia zależy od punktu siedzenia

Przy okazji warto przytoczyć kilka informacji na temat rosyjskich hakerów, którzy nie potrafią zejść z przestępczej ścieżki. W tej części globu dzieją się głównie historie, gdzie hakerzy z ponadprzeciętnymi umiejętnościami są wykorzystywani przez agencje wywiadowcze do niecnych celów. Takim przykładem jest przypadek Jewgienija Bogaczewa, który jest twórcą botnetu Zeus, swojego czasu najpopularniejszego złośliwego oprogramowania – w branży określanego mianem „Microsoft Office’a hakerów”. W 2014 roku śledczy, idąc tropem botnetnu, uświadomili sobie, że Rosjanin współpracuje z agencjami wywiadowczymi Kremla. Zmienił on Zeusa w narzędzie do zbierania tajnych informacji i tajemnic rządowych w krajach takich, jak Turcja, Ukraina czy Gruzja.

Innym przypadkiem z rosyjskiego podwórka jest Aleksiej Bielan, który pracował z dwoma oficerami rosyjskich służb wywiadowczych w celu zhakowania Yahoo. Zacieranie się granic między przestępstwami internetowymi a rosyjskim wywiadem jest kluczowym czynnikiem, który według ocen wielu ekspertów ukazuje Rosję jako „jeden z najbardziej nieuczciwych krajów w wersji online”.

Kilka słów podsumowania

Z jednej strony dobrze, że udaje się dokonać resocjalizacji osób, które swoją wiedzę są w stanie wykorzystać w szczytnym celu, ale z drugiej strony niektórzy mogą to uznać za brak honoru czy lojalności. Inną sprawą jest wykorzystywanie takich osób przez państwowe organy do celów niezgodnych z prawem. W ostateczności zapewne okaże się, że sytuacja potoczy się jak w filmach i podejrzewana strona wyprze się znajomości. Trudno oceniać takie zmiany, patrząc z boku, w większości przypadków takimi zdarzeniami kierują osobiste pobudki czy chęć uzyskania własnych korzyści (np. brak wyroku bezwzględnego więzienia czy łatwe pieniądze). Każda decyzja czy podjęte działanie ma dwie strony medalu.

Komentarze

Jaka jest roznica pomiedzy lamaniem prawa dla wlasnych prywatnych celow a lamaniem prawa np dla fbi?

Jesli strzelanie byloby zabronione, to strzelali by do zlodziei.

Bo zlodzieja nie szkoda i rzadko kto sie upomni o jego prawa.

Przestępczość nie ma zasad. Dlatego jakby nie strzelano do złodziei, to tylko złodzieje by strzelali.

Bardziej chodzi oto by pilnowac aby nie strzelac do kazdego kto tylko wyglada jak zlodziej. I uzywac broni tylko w ostatecznosci.

Powiedz to ludziom kraju 3 świata. :)

Albo 1, tylko w Chinach.

Co nazywasz przestępczością? Strzelanie, czy zaglądanie do majtek przez rząd? Inwigilacja może jest potrzebna, ale niektórzy nadużywają. Kto strzeże stróży? :)

Inna sprawa, świat jest po%$3%()ony – w każdym miejscu na ziemi obowiązują inne zasady. Prawo je ma regulować, a bardziej penalizować grube odchyły. Wolność to wolność. Ale niektórzy za wolność rozumieją wybranie życia w kajdankach. To ich wybór. Jak nie chcesz – zainwestuj na Panamie w banku. Masz przykład, że czasem lepiej być w złotej klatce. Faraday miał głowę.

Ale to wszystko zupełnie inna historia…

Nawet fajnie się czytało.

Ale to nic nowego: haker spokorniał i poszedł na współpracę gdy zrozumiał że jak nie puści farby to pogaruje z 15 lat bez kompa a zamiast impry, trawy i lasek będzie się bawił tylko ze swoją ręką albo czyjąś kuśką.

.

A gdyby tak zastosować lekką retorsję?

Może warto byłoby opisać kogoś pracującego w służbach i sprzeciwiającemu się Złej Stronie Mocy?

Czyli kogoś kto potrafi wyjść poza nawias sztywnego pancerza jaki nakłada na niego taka formacja. Tak jak pracujący w FBI Mark Felt z Afery Watergate która w latach ’70 zatrzęsła USA. To był gość!

.

Wróćmy na nasze podwórko.

Polska jest przeżarta korupcją która niszczy nasz Kraj, mamy na świeżo Aferę KNF (brawo niezależni dziennikarze!).

Polskie służby są w dużej mierze upolitycznione i umoczone w brudną grę polityków.

Może pracują tam jeszcze ludzie dla których uczciwość i sprawiedliwość nie są pustymi słowami?

Może znajdzie się ktoś kto wyciągnie jakieś świeże i ciekawe brudy i prześle je prosto do niezależnych mediów? To byłaby informacja dnia, a nie takie tam wtórne opowieści o smarkatych hakerach którzy się rozpruli… xD

Wszczynająć gunwoburzę ale „brawo niezależni dziennikarze!” jest akurat w tym przypadku zupełnie nie na miejscu. Pan sprzedający 80 latkom 30 letnie produkty bankowe poczuł że traci grunt pod nogami i postanowił przejść do ataku i to przy pomocy pewnego wysokiego prawnika – współtwórcy para-nazistowskich organizacji młodzieżowych które szczyciły się zamawianiem piwa wysuniętą ręką…

Słaby trolling, bardzo słaby! Ćwicz dalej!

znany oszust wyciąga ubeckie metody przeciwko urzędnikom państwowym właśnie kiedy zaczynają badać jego piramidy finansowe. dobrze przynajmniej że nie zabili Chrzanowskiego jak Faltzmanna. podobna sprawa

Bardzo się cieszę że nagrano PiSowską łajzę i mam nadzieję że ten skorumpowany układ na szczycie władzy doprowadzi ten fatalny rząd do upadku!

.

Warto nagrywać, warto podsłuchiwać, warto inwigilować i warto wsadzać ludzi do więźnia gdy już przedobrzą z folgowaniem sobie i arogancją wobec prawa i wobec społeczeństwa! Naprawdę warto!

Zloz podanie do NSA jak chcesz tak wszystkich i wszystko nagrywac, utrwalac i podluchiwac.

> Warto nagrywać, warto podsłuchiwać, warto inwigilować

> i warto wsadzać ludzi do więźnia gdy już przedobrzą

> z folgowaniem sobie i arogancją wobec prawa i wobec

> społeczeństwa! Naprawdę warto!

Trzeba i warto przede wszystkim być uczciwym. Nieuczciwi czyniliby bardzo niewiele zła gdyby nie ich wspólnicy, których przeciągnęli na złą stronę mocy, obojętnie w jaki sposób.

Nagrywanie *własnej* rozmowy z kimś-tam to nie jest podsłuch.

Inwigilacja przez uprawnione służby powinna być tylko w bardzo poważnych sprawach za uprzednią zgodą sądu.

Czy warto nagrywać własne rozmowy? Niekiedy tak.

Czy warto nagrywać bez uprawnienia cudze rozmowy? Nie wolno i nie warto.

A może byście tak podali kilka legalnych przykładów jak się przebić do świata security? Mam wiedzę, łatwość nauki nowych rzeczy na wypadek, gdyby czegoś mi brakło i chętnie bym się przeniósł. Tylko jak się wślizgnąć z dobrej i dobrze płatnej pracy w IT (Analityk/Developer) na co najmniej tak samo płatne bezpieczeństwo i analiza podatności / analiza malware?

Przykładowo: Sekurak co chwilę kogoś chce zatrudnić, ogłaszają to, możesz do nich nawet teraz napisać, jak jesteś dobry to Cię wezmą od razu.

Ale jeśli nie potrafisz przekopać kilku portali w poszukiwaniu ogłoszeń i trzeba Ci to wyartykułować, to może lepiej zostań tam gdzie jesteś?

Ja swego czasu trafiłem na ciekawy tekst o tym jak przebić się do branży IT Security:

https://dawidbalut.com/2018/01/10/jak-zostac-pentesterem-i-specjalista-bezpieczenstwa/

Adam również pisał o swoich początkach w tej branży: https://zaufanatrzeciastrona.pl/post/spowiedz-bezpieczenstwa-adama-aktualizacja-czyli-co-zmienilo-sie-przez-dwa-lata/

Poza tym sporo ofert pracy w IT Security pojawia się na portalach z ogłoszeniami o pracę. Jest to cały czas rozwojowa dziedzina, więc otwierają się nowe rekrutacje.

Wystarczy się trochę zainteresować tematem, a na pewno pojawią się jakieś możliwości zmiany. :)

Proszę bardzo.

https://goo.gl/T8mkJX

I zapraszam.

Chyba cos polaczenie zawiodlo

” Podczas łączenia z serwerem zaufanatrzeciastrona.pl wystąpił błąd. Odpowiedź OCSP zawiera nieaktualne informacje. Kod błędu: SEC_ERROR_OCSP_OLD_RESPONSE „

Haha ! Przestawila mi sie data w systemie tydzien do przodu

i dlatego zaufanatrzeciastrona.pl mi nie dzialala.

Juz jest wszystko wporzo :)