Maksym Jakubiec – playboy, haker, cyberprzestępca. O przygotowanym – prawdopodobnie przez niego – ataku na Garmina pisały światowe media. Ale Rosjanin jest znany od dawna i poszukiwany m.in. przez FBI. Kto za nim stoi i dlaczego? Czytajcie!

Maksym Wiktorowicz Jakubiec (Maksim Viktorovich Yakubets) jest poszukiwany przez FBI od 5 grudnia 2019 r. Według Amerykanów to on stoi za kradzieżami i wyłudzeniami z kont bankowych, realizowanymi dzięki trojanowi ZeuS od 2009 do 2013 r. FBI zna Jakubca jako hakera o pseudonimie Aqua, wyspecjalizowanego w kradzieżach tożsamości i oszustwach bankowych. Jakubiec jest też rzekomo odpowiedzialny za złośliwego oprogramowania Dridex. Według śledczych to on nadzorował phishing wykorzystywany go do przechwytywania danych uwierzytelniających do bankowości internetowej i dalej do kradzieży. Następnie – jak czytamy w liście gończym – Jakubiec wykorzystał złośliwe oprogramowanie do zainstalowania ransomware’u na komputerach ofiar.

A w lipcu 2020 atakiem ransomware zaskoczył Garmina.

Przez teścia do lambo

Jakubcowi żyje się dobrze. Ma – już drugą – piękną żonę, pomalowane w barwy ochronne lamborghini i mnóstwo pieniędzy. Lambo ma spersonalizowaną tablicę rejestracyjną, widnieje na niej słowo „złodziej”. Maksym Jakubiec nie musi się przejmować kwestiami prywatności, bo wiele wskazuje na to, że nie działa sam i korzysta z ochrony potężnych protektorów.

Według śledczych z USA jest przywódcą przestępczego gangu, znanego pod efektowną nazwą Evil Corp. Ważniejsze jednak jest to, że Jakubiec rzekomo pracuje również dla FSB. To jasne, że Jakubiec, póki przebywa w Rosji, nie znajdzie się przed amerykańskim sądem. Ważne jest też to, że – być może, oczywiście – dopóki jest on mężem pięknej Aleny, włos mu z głowy nie spadnie z powodów osobistych. Teściem Maksyma jest bowiem miłośnik polowań na egzotyczne, chronione zwierzęta, były oficer elitarnej jednostki sił specjalnych FSB, Eduard Witaliewicz Benderski.

Benderski nie jest przygarbionym staruszkiem, choć jego łysa głowa go nie odmładza. Rocznik 70, służbę w FSB zakończył w wieku 24 lat i zaraz przeszedł na oficjalną emeryturę. W latach 2003-2008 stał na czele Regionalnej Organizacji Publicznej Weteranów Sił Specjalnych Agencji Bezpieczeństwa Państwa Wympieł (Vympel – ta transkrypcja jeszcze się nam przyda), udzielając (według oficjalnej notki biograficznej) wszechstronnej pomocy weteranom jednostek specjalnych i operacyjnych, a także rodzinom zabitych i rannych pracowników Federalnej Służby Bezpieczeństwa (FSB) Rosji. Jeśli chcecie wiedzieć coś więcej o organizacji Wympieł, to zanotujcie, że podmiot ten miał zapewniać ochronę pól naftowych w Iraku, w związku z planami rosyjskiej firmy Łukoil. Benderski poza tym uwielbia polować, jest przewodniczącym Górskiego Klubu Łowieckiego. Bez trudu znajdziecie zdjęcia Benderskiego z polowań. Z zięciem – nie.

Krótki film ze ślubu Aleny Benderskiej nie pokazuje twarzy dwóch ważnych na tej imprezie osób – ani jej męża, ani ojca.

Ojca można się dopatrzeć, gdy się wie, kogo szukać – widoczny przez sekundę mężczyzna w sile wieku, wśród gości weselnych, bije brawo. Ale męża nie widać.

Jak więc ustalono połączenia pomiędzy Benderskim, jego córką i Jakubcem? Według Radia Svoboda Alena Benderska jest jedną z założycielek firm takich jak Vympel-Aktiv LLC i Vympel-Protekt LLC. Firmy te są partnerami Stowarzyszenia Vympel Group, które zrzesza projekty związane z byłymi pracownikami Oddziału Wympieł (Vympel) FSB / KGB. Alena jest także członkinią młodzieżowego komitetu wykonawczego fundacji charytatywnej Vympel. Szefem fundacji jest jej ojciec. Alena Benderska jest ponadto dyrektorką dwóch firm założonych przez Eduarda Benderskiego, zajmujących się „zarządzaniem nieruchomościami”: Netwealth i Wells Holder. Dziennikarze śledzący powiązania rodzinne nie są pewni, ale być może Alena jest również współwłaścicielką sklepów Plein Sport oraz Image Line Sport LLC. Radio Svoboda zajęło się przeglądaniem zdjęć z sieci i dzięki temu ustaliło, kto jest mężem Aleny. Po prostu powiązało z Evil Corp. samochody, przy których była fotografowana.

Kto chce 5 milionów dolarów?

5 milionów – tyle wynosi nagroda za informacje, które doprowadzą do schwytania Jakubca. Amerykanie, czyli połączone siły FBI, NCA i National Cyber Security Center, oskarżają go o przestępstwa z użyciem złośliwego oprogramowania, których Evil Corp., stanowiący odłam wcześniej powstałej grupy działającej pod nazwą „Business Club” – pod jego przewodnictwem – dokonywało od lat. Evil Corp. ma być dużą firmą, zatrudniającą w Moskwie kilkudziesięciu hakerów atakujących firmy w USA i Wielkiej Brytanii. Kradzieże i pranie brudnych pieniędzy ma trwać od około dekady. Według Lynne Owens, dyrektor generalnej NCA, trudno jest oszacować pełną kwotę oszustw i kradzieży Evil Corp., ale orientacyjnie podaje się, że tylko w Wielkiej Brytanii straty wyniosły już setki milionów. Działania grupy były wymierzane głównie w instytucje finansowe, ale cyberprzestępcy nie cofali się przed oszukiwaniem ciułaczy.

3 miliony można zgarnąć także za wartościowe informacje w sprawie Jewgienija Bogaczewa (Evgeniy Mikhaylovich Bogachev), hakera współodpowiedzialnego za stworzenie botnetu ZeuS. Bogaczew działał pod nickami lucky12345, slavik, Monstr, IOO, Nu11 lub Pollingsoon. Może spotkaliście? Według FBI był on administratorem przedsięwzięcia, podczas gdy inne osoby dystrybuowały spam i wiadomości phishingowe. Bogaczewowi przypisuje się odpowiedzialność za milion infekcji komputerowych i straty 100 milionów dolarów.

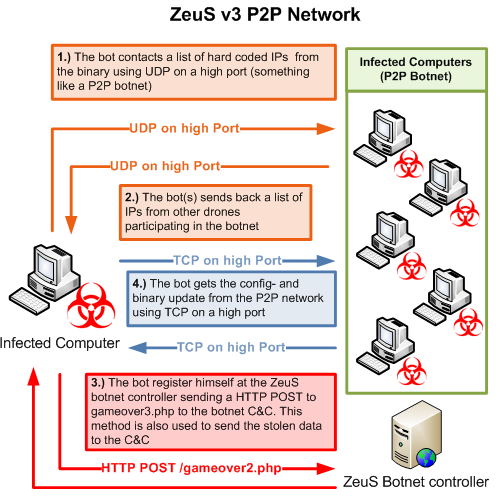

ZeuS, według informacji podawanych przez firmę Kaspersky, jest jednym z najbardziej udanych botnetów na świecie. Posłużył do zainfekowania milionów komputerów i przyczynił się do stworzenia kilku podobnych złośliwych programów. Ulepszano go przez kilka lat. Ataki z jego użyciem przeprowadzano w latach 2007-2010. Gdy osłabły, eksperci zaczęli podejrzewać, że złodziejscy innowatorzy przeszli na emeryturę. Niesłusznie, opracowali bowiem nowy produkt znany jako Gameover Zeus. Gameover wykorzystuje wielopoziomowy, zdecentralizowany system pośredniczących serwerów proxy, przez co jest trudniejszy do zwalczenia.

Powyższy schemat działania przedstawił Brian Krebs na swoim blogu. A ilość zainfekowanych komputerów możecie sprawdzić w poniżej zalinkowanym filmie.

Kolejnym przedsięwzięciem hakerów było oprogramowanie Dridex (znane też jako Bugat lub Cridex). Dridex korzystał z wstrzykiwania kodu do procesów przeglądarki, następnie przechwytywał jej funkcje i monitorował otwierane strony bankowe, by modyfikować je w pamięci procesu. Ataki były prowadzone przez dostarczony ofierze e-mailem załącznik .doc lub .xls. Maile udające oficjalne dokumenty, np. faktury z pozornie zaufanych źródeł, zawierały makra uruchamiające pobieranie oprogramowania Dridex, co skutkowało infekcją komputera. Ataki tego typu prowadzono najintensywniej w okresie pomiędzy 2012 a 2015 rokiem.

Międzynarodowe śledztwo doprowadziło w grudniu 2019 do wskazania dwóch winnych: Jakubca i Bogaczewa. A potem przyszedł lipiec 2020.

Garmin nie działa

Atak na Garmina trwał kilka dni. Zaczął się 23 lipca, gdy mobilne urządzenia Garmina nie były w stanie połączyć się z serwerami producenta. Garmin początkowo informował tylko o przerwie serwisowej, ale wkrótce padło tam wszystko: czaty, obsługa telefoniczna, poczta. Doszło do zaszyfrowania części systemów, co oznaczało atak ransomware’u, konkretnie WastedLockera. Wkrótce też wskazano podejrzanych: Evil Corp. i Maksym Jakubiec.

Hakerzy, według informacji mediów, mieli zażądać okupu 10 milionów dolarów za przywrócenie działania serwerów Garmina. Notki z żądaniami udostępnił serwis BleepingComputer. Jego zdaniem atak zaczął się na Tajwanie i nie był to pierwszy atak tego typu – od miesiąca trwały podobne, wycelowane w amerykańskie firmy, w tym te z listy Fortune 500. Przestępcy z sukcesem włamali się do komputerów ponad 30 dużych firm prywatnych w USA, używając fałszywych alertów o aktualizacjach oprogramowania wyświetlanych przez SocGholish, złośliwy framework oparty na JavaScripcie, dostarczany przez dziesiątki zhakowanych witryn amerykańskich mediów internetowych.

Jak już wiecie, Garmin poradził sobie z atakiem, przywrócił funkcjonowanie systemu. Okup zapłacił – niższy, bo szantażyści swobodnie zeszli o ponad połowę kwoty. Nie zachwiała się pozycja finansowa firmy.

Media popularne przypomniały sobie jednak o Jakubcu jako playboyu i właścicielu tandetnie wykończonego lamborghini. Przypomniały sobie o drogim weselu, na którym nie było widać Pana Młodego, a także o jego teściu, potężnym człowieku, który przeszedł na legalną emeryturę wtedy, gdy inni rozpoczynają służbę. O niejasnych powiązaniach Jakubca z FSB. Nie on pierwszy, ani nie ostatni korzysta z ochrony organów, które powinny być zajęte ściganiem osób takich, jak on. Taki kraj.

Komentarze

„Taki kraj”. A u nas to może jest inaczej? Służby specjalne mają odpowiednie przeszkolenie, dostęp do sprzętu, kontakty oraz predyspozycje (nie pracują tam raczej osoby empatyczne ani słabe psychicznie). Dodajmy do tego bardzo dużo, często kompromitującej, wiedzy na temat „najważniejszych” osób w państwie i wtedy zrozumiemy jak to jest, że robią co chcą i kierują wieloma kwestiami z tylnej kanapy.

Pojedz do nich, zobaczysz różnicę. A jak Ci sie nie chce jechać przeczytaj Listy z podróży do Rosji de Custine.

Taki kraj w sensie, że przestępcy są chronieni przez państwo. Ale czego można się spodziewać, skoro głowa ma morderstwa i kradzieże na sumieniu.

A,która głowa nie zleca tajnym służbom mokrej roboty? Św. Biden?

„Taki kraj w sensie, że przestępcy są chronieni przez państwo. Ale czego można się spodziewać, skoro głowa ma morderstwa i kradzieże na sumieniu.” – Jakbym czytał opis międzywojennej Polski i życiorys marszałka.

Kolega pyta co to są barwy ochronne, bo nawet na internecie nie potrafi znaleźć.

Oto i jest definicja: https://wsjp.pl/index.php?id_hasla=13231&id_znaczenia=2158422&l=2

Tylko czemu troll?

wiadomo ile ma córek…? ;)

Evil Corp chyba ktoś luvi Mr. Robot oglądać :)

Dziękuję za stosowanie rodzimej transkrypcji z języka rosyjskiego (zgodnie z uchwałą Komitetu Językoznawstwa PAN z 20 stycznia 1956) oraz deklinowanie transkrybowanych słów.

Nagminne dziś używanie transliteracji (PN-ISO 9/2000, bazującej na fonetyce angielskiej) powoduje, że słowa „na ucho” zrozumiałe dla rozgarniętego Polaka, w zapisie stają się trudne do zrozumienia dla osoby nieznającej języka. Przykład: Pyotr Tschaikovsky vs Piotr Czajkowski.

Postulat stosowania właściwej transkrypcji jest bardzo słuszny, ale niestety w artykule są błędy, polegające właśnie na błędnej transkrypcji.

Prawidłowe zapisy słów:

Maksim (nie: „Maksym”)

Jewgienij Bogaczow

Wympieł (nie: „Vympel”)

Alona (nie: „Alena”)

Eduard Walentinowicz (nie: „Witalijewicz”! to zupełnie inne imię odojcowskie!) Biendierskij

Przyjrzę się.

Zaciekawił mnie ten Maksym, i znalazłem źródłowo:

ksng.gugik.gov.pl/pliki/latynizacja/rosyjski.pdf

И и transkrypcja: i(4), ji(5), y(6)

(6) po literach ж, ц, ш

zatem faktycznie Maksim.

No i wygląda na to, że Maksym jest tak samo dopuszczone jak i Maksim, otczestwo Benderskiego to Witalijewicz – Бендерский Эдуард Витальевич. Bogaczew – cóż, takie nazwisko jest na stronach FBI i z tym nie dyskutuję – Bogachev, ale imię poprawiam. Alena – takie imię jest w artykule Radia Swoboda i upewniłam się, że nie jest to pomyłka. Mój błąd w sprawie „Wympieł”, poprawiam a raczej rozszerzam (potrzebna jest też wersja angielska, ponieważ pewne podmioty posługują się właśnie tą wersją nazwy), dzięki za czujność.

(część I)

> No i wygląda na to, że Maksym jest tak samo dopuszczone

> jak i Maksim,

„Maksim” to polska transkrypcja.

„Maksym” to tłumaczenie na język polski (analogicznie jak „Władimir Putin” na „Włodzimierz Putin”). Polszczyć (czyli odchodzić od ścisłych zasad transkrypcji tekstu) wolno tylko w zakończeniach słów[3]. Można też przeczytać to zalecenie https://sjp.pwn.pl/zasady/324-78-C-5-Uwagi;629718.html (wprawdzie dotyczy j. ukraińskiego, ale jest analogiczne do rosyjskiego).

Nie rozumiem więc, dlaczego „Maksym” uważa Pani za dopuszczalne.

> otczestwo Benderskiego

Nazwisko to „Biendierskij” (transkrypcja) albo „Biendierski” (spolszczenie).

„Benderski” to błędny zapis[3].

Forma żeńska: „Biendierskaja” albo „Biendierska”.[4]

(Część II)

> Bogaczew – cóż, takie nazwisko jest na stronach FBI i z tym nie dyskutuję

To, wybaczy Pani, ale brzmi naiwnie. Zapisy obcych nazwisk używane w paszportach czy w ogóle w państwowych bazach danych, również przez FBI, wcale nie muszą być poprawnymi transkrypcjami w j. angielskim, a cóż dopiero w innych językach, np. w polskim. Nie są też zazwyczaj poprawnymi transliteracjami.

Nazwisko „Богачев” ma głoskę „jo” („ё”) i ścisły zapis to „Богачёв”. Zazwyczaj dwie kropki nad literą “ё” się w zapisie pomija, a formy z „ё” występują tylko w podręcznikach i tekstach dla dzieci. Wymowa zawsze jest „Bogaczow”, a nie „Bogaczew”, i polska transkrypcja tego nazwiska to „Bogaczow” właśnie. Transkrypcja dotyczy wymowy, a nie oryginalnej pisowni[2].

Proszę zauważyć, że – analogicznie – nazwisko „Хрущев” (wł. „Хрущёв”) znanego radzieckiego polityka Amerykanie zapisują zwykle jako „Khrushchev”. Ten zapis nijak się ma do prawidłowej formy w j. polskim: “Chruszczow” (przecież NIE „Chruszczew”!!!).

(Część III)

> Alena – takie imię jest w artykule

Warto zawsze pisać poprawnie, niezależnie od tego czy inni tak robią. Po rosyjsku imię „Алёна” też zapisywane jest zwykle z pominięciem kropek nad literą „ё”, czyli jako „Алена”, bez wpływu na wymowę. W języku polskim poprawna transkrypcja to „Alona”. Poprawną transkrypcją angielską mogłaby być „Alyona”, ale nie wiem, jaki standard transkrypcji przyjęto w Stanach Zjednoczonych.

> Radia Swoboda

I tej poprawnej formy warto się trzymać, a nie „Svoboda”, jak w Pani artykule. Litery „v” nie używa się w polskiej transkrypcji.

(Część IV -ostatnia)

Źródła:

[1] https://sjp.pwn.pl/zasady/308-76-B-Transkrypcja-wspolczesnego-alfabetu-rosyjskiego;629697.html

[2] https://sjp.pwn.pl/zasady/75-Uwagi-ogolne;629694.html

[3] https://sjp.pwn.pl/zasady/310-77-B-1-Nazwiska-na-%D1%81%D0%BA%D0%B8%D0%B9-%D1%86%D0%BA%D0%B8%D0%B9-%D0%B8%D0%B9-%D1%8B%D0%B9;629702.html

[4] https://sjp.pwn.pl/zasady/315-77-B-6-Nazwiska-zenskie-na-%D1%81%D0%BA%D0%B0%D1%8F-%D1%86%D0%BA%D0%B0%D1%8F;629707.html

W tekście jest mowa o spersonalizowanych tablicach. Problem polega na tym, że w Rosji nie mają tego typu wynalazków :) pewnie ta tablica była założona do zdjęcia. A na ostatnim zdjęciu, są zwyczajne rosyjskie blachy.

A będzie coś o panach z Izraela hakujących iphony ??