Ktoś regularnie od paru miesięcy wykrada z amerykańskich systemów ogromne ilości danych o obywatelach USA – szczególnie tych pracujących w administracji państwowej. Kto stoi za atakami i do czego mogą być wykorzystane wykradzione dane?

Na skutek zaledwie kilku skutecznych włamań w rękach tajemniczych włamywaczy znalazły się najbardziej poufne dane prawie 100 milionów Amerykanów. Historie chorób, nałogów, zatrudnienia, problemów z prawem – nie jest to rodzaj danych, które najczęściej interesują przestępców. Ataki na firmy ubezpieczeniowe i sektor rządowy nie wydają się mieć celu zarobkowego, włamywaczom najwyraźniej chodzi o szeroką wiedzę na temat obywateli USA.

Seria nietypowych włamań

W lutym 2015 80 milionów byłych i obecnych klientów firmy Anthem, drugiego największego dostawcy ubezpieczeń zdrowotnych w USA, dowiedziało się, że ich dane mogły trafić w ręce włamywaczy. Nie były to jednak dane kart płatniczych, a ich dane osobowe, informacja o zatrudnieniu, dochodach i historia chorób. Miesiąc później podobną wiadomość otrzymało 11 milionów klientów firmy Premera. Na czarnym rynku nie pojawiły się żadne wykradzione dane. Nikt nie pochwalił się włamaniami. Problemom firmy Anthem szczególnie uważnie przyglądało się Biuro Zarządzania Personelem (Office of Personnel Management, OPM), jednostka administracji USA odpowiadająca za obsługę dużej części procesów kadrowych. Włamanie do Anthem było istotne z punktu widzenia ochrony danych ponad miliona pracowników administracji państwowej, którzy byli klientami firmy. W lipcu 2014 OPM sam był ofiarą włamania, jednak nie zidentyfikowano wtedy skradzionych danych.

Prawdziwa bomba wybuchła kilka dni temu, kiedy to OPM poinformował, że ponownie padł ofiarą włamania (i to już w grudniu 2014) a złodzieje skradli dane co najmniej 4 milionów pracowników administracji rządowej, w tym dane, które powinny być chronione najlepiej.

Komplet informacji o człowieku w rękach włamywaczy

Jak wynika z prasowych przecieków, w rękach włamywaczy znalazły się dane zbierane w trakcie procesu występowania o dopuszczenie do przetwarzania informacji niejawnych. W USA proces zbierania i weryfikacji zgłoszeń przeprowadza właśnie OPM. Ankieta, którą wypełniają osoby chcące uzyskać dostęp do pracy przy rządowych sekretach, ma ponad 120 stron. Kandydaci muszą w niej opisać wszystkie istotne aspekty swojego życia: edukację, historię zatrudnienia, problemy z nałogami, problemy z prawem, szczegóły zobowiązań finansowych i posiadanego majątku a także wyspowiadać się z zawieranych znajomości czy podróży zagranicznych. Teczka pracownika może także zawierać np. opinię psychologa czy wyniki testów na wykrywaczu kłamstw.

W ręce włamywaczy wpadł zatem niezwykle cenny zbiór informacji dotyczących dużej części obywateli USA, będących w centrum zainteresowania służb wywiadowczych. Co więcej, w okradzionym archiwum znajdowały się podobno informacje zbierane od roku 1985. Oprócz informacji związanych z procesem uzyskiwania dostępu do tajemnicy państwowej, agencja przetwarza także dane dotyczące stanowisk poszczególnych osób, ich zadań, poziomu realizacji celów oraz odbytych szkoleń.

Przy okazji – proces uzyskiwania dostępu do tajemnicy państwowej w Polsce wygląda podobnie, choć weryfikacją informacji zajmuje się ABW/SKW a sama ankieta ma kilkakrotnie mniej stron (choć trzeba często dołączać załączniki). Ze względu na w 100% papierowy proces aplikacji i weryfikacji, dane polskich posiadaczy poświadczeń bezpieczeństwa są dobrze zabezpieczone przed hakerami.

Jak doszło do włamania

Jak zwykle w takich przypadkach szczegóły techniczne włamania są trudne do zdobycia. Prasa poinformowała jedynie, ze atakujący użyli błędu typu 0day, by dostać się do sieci. Z kolei fakt istnienia domen opmsecurity.org i opm-learning.org powiązanych z włamywaczami wskazuje raczej na phishing. Z kolei trzeci możliwy scenariusz to atak za pomocą danych podwykonawców – firmy takie jak USIS czy KeyPoint Government Solutions wykonujące zlecenia na rzecz OPM były ofiarami podobnych włamań w zeszłym roku.

Czemu włamanie mogło nie być trudnym zadaniem? Dobre spojrzenie na sprawę daje wynik audytu bezpieczeństwa, przeprowadzony przez wewnętrzny zespół organizacji. Według niego OPM nie posiada nawet spisu swoich serwerów, baz danych i urządzeń sieciowych. 11 z 47 używanych systemów nie przeszło procesu zatwierdzania spełnienia wymogów bezpieczeństwa – prawdopodobnie dlatego, że nie wiązały się z tym żadne konsekwencje. Osoby uzyskujące dostęp z zewnątrz do serwerów organizacji nie musiały korzystać z dwuskładnikowego uwierzytelnienia a firma nie prowadziła regularnych skanów podatności swoich systemów. Poziom bezpieczeństwa dwóch istotnych baz danych oceniono tak nisko, że rekomendowano ich wyłączenie do czasu wprowadzenia poprawek.

Donna Seymour, odpowiedzialna za obszar IT w OPM, zakwestionowała wskazania audytu tłumacząc, że autorzy raportu korzystali z przestarzałej metodologii a wyłączenie baz danych spowoduje nieakceptowalny wzrost opóźnień w procesie weryfikacji dostępu do informacji niejawnych.

Sieć OPM była zabezpieczona – podobnie jak w przypadku innych instytucji federalnych – przez wspólny system nazwany Einstein wdrożony rzekomo kosztem 3 miliardów dolarów. Agencja korzystała ze starszej wersji systemu, ponieważ wdrożenie nowej planowano na 2018 (obecnie termin przesunięto na 2016). Einstein jednak zawiódł w przypadku tego incydentu, ponieważ potrafi on wykrywać jedynie ataki oparte o znane już sygnatury, a atakujący zadbali, by takie się nie pojawiły. Projekt jego wdrożenia dotknęła choroba towarzysząca wielu dużym projektom – choć sam system był rzekomo nowoczesny, to w momencie jego uruchomienia z powodu licznych opóźnień stał się już przestarzały.

Ostatnie włamanie OPM wykrył samodzielnie jedynie dlatego, że w ramach poprawy poziomu bezpieczeństwa informacji instalowano nowe systemy i w trakcie ich uruchamiania natrafiono na ślady wycieku milionów plików.

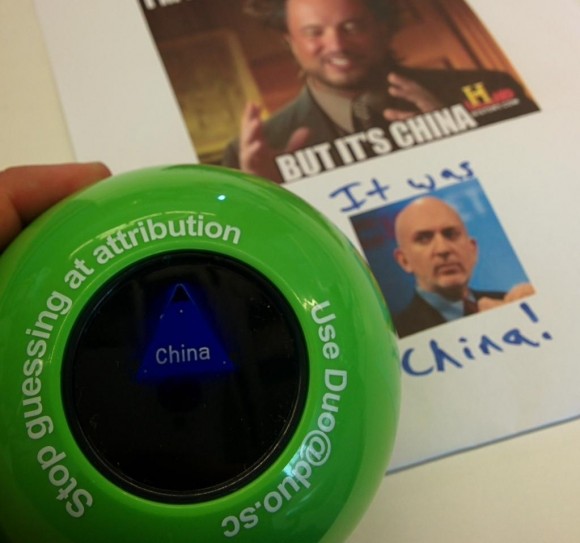

Kto stoi za atakiem i czemu Chińczycy

Choć wrogów USA na świecie nie brakuje, wszystkie gazety zgodnie twierdzą, że ślady ataku wskazują na Chińczyków. Ciekawą analizę przeprowadzili badacze z organizacji ThreatConnect, którzy przedstawili konkretne dowody łączące kilka opisanych powyżej spraw ze znaną grupą chińskich włamywaczy Deep Panda (inne nazwy to Shell_Crew, PinkPanther oraz Group 72).

Choć w dzisiejszych czasach trudno jednoznacznie przypisać sprawstwo internetowego włamania, to najwyraźniej wiele śladów, zarówno ze strony metod działania przestępców jak i realizowanych przez nich celów wskazuje na Chiny. Jak podsumował to jeden z anonimowych urzędników „Pytanie nie brzmi, czemu Chińczycy włamali się do OPM. Pytanie brzmi, czemu tak długo z tym zwlekali?”.

Możliwości wykorzystania danych

Tylko wyobraźnia włamywaczy ogranicza sposób, w jaki mogą wykorzystać zgromadzone dane. Spójrzmy na kilka możliwych scenariuszy:

- dostęp do wielu instytucji przez phishing idealny – wystarczy znaleźć dane administratora instytucji, którą chcemy zaatakować i poznać jego życiorys, by wiedzieć, jak sformułować wiadomość,

- typowanie kandydatów do rekrutacji na tajnego współpracownika – dzięki pełnym informacjom dotyczącym danej osoby można w dużo łatwiejszy sposób nawiązać kontakt czy podjąć próbę szantażu,

- identyfikacja szpiegów we własnym gronie – wśród wykradzionych danych znajdowały się także informacje o zagranicznych kontaktach utrzymywanych przez pracowników – wystarczy porównać listę kontaktów z osobami w kraju włamywaczy, które przyznały się do kontaktów z Amerykanami,

- jedna z najciekawszych teorii mówi, że być może ogromna ilość danych może pomóc obcym służbom w wykrywaniu szpiegów podróżujących pod fałszywym nazwiskiem – mając tak wielką bazę wszystkich pracowników amerykańskiego rządu można łatwo sprawdzić, czy ktoś, kto podaje się za urzędnika, faktycznie nim jest,

- jest także oczywiście możliwe, że włamania po prostu dokonali rosyjscy hakerzy, którzy sprzedadzą bazę carderom, by ci korzystając z bazy poznali odpowiedzi na pytania zadawane w procesie weryfikacji płatności kartowych.

Bez wątpienia zgromadzone w ten sposób dane znajdą – lub już znalazły – odpowiednie zastosowanie, niezgodne z ich pierwotnym przeznaczeniem.

Smutny los ofiar włamania

Grupa kilkudziesięciu naukowców z NASA mogą powiedzieć „a nie mówiliśmy?”. W 2007 odmówili oni przekazania swoich poufnych danych pracodawcy, zgłaszając wątpliwości co do poziomu bezpieczeństwa powierzonych informacji i celowości zbierania tak szczegółowych danych. Niestety w roku 2011 w ostatniej instancji przegrali proces który wytoczyli NASA.

Co prawda OPM zaoferował wszystkim ofiarom ostatniego włamania darmową usługę monitorowania czy ktoś nie próbuje skorzystać z ich danych w celu wzięcia kredytu, jednak problem polega na tym, że włamywacze na pewno nie będą wykorzystywać skradzionych danych do zakupów. W zasadzie ofiary włamania oprócz swoich haseł powinny zmienić daty urodzin, historię zatrudnienia i adres zamieszkania oraz nałogi.

Dodatkowe źródła informacji nie wskazane w tekście: Reuters, Washington Post, Bloomberg, Politico, New York Times, Washington Post, Nextgov, Reuters.

Komentarze

hehe „ofiary włamania oprócz swoich haseł powinny zmienić daty urodzin, historię zatrudnienia i adres zamieszkania oraz nałogi” przezuce sie na kokaine

Tylko jak zmienić datę urodzin?

http://sjp.pwn.pl/sjp/;2561982

„w ramach poprawy poziomu bezpieczeństwa informacji instalowano nowe systemy i w trakcie ich uruchamiania natrafiono na ślady wycieku milionów plików.”

Możecie podać przykłady takowych systemów które „ślady wycieku milionów plików” wykrywają i jak według Was mógł wyglądać taki wyciek?

Nie ma się co cieszyć .Bo myślę że w Polsce to by Chińczykom poszło jak po mydle.

I tak i nie – nasze systemy albo nie działają w ogóle, albo mają niekompletne informacje, albo … są papierowe. Jeśli Chińczykom udałoby się w jakiś sposób wyciągnąć z polskich systemów jakieś kompletne i spójne dane, to z wielką chęcią poszedłbym do nich na szkolenie :D

Chińczycy to małymi grupkami po 10 mln przetłumaczą nasze papiery w jeden moment, może niedługo będziemy ich prosić o cyfrowe kopie naszych urzędowych papierków…

A może chodzi o dane do analizy big data :)? Na ich podstawie można wiele wyśledzić, ale i także „wywróżyć” wiele zachowan spoleczenstwa.

powinni zmienić płeć. date urodzin dało by sie pewnie zmienić w ramach ochrony urzedników. w czym problem?

Jak skraść dane: większość podzespołów komputerowych jest wykonywana w Chinach, wystarczy w jednym chipie założyć mikro nadajnik radiowy aktywowany z zewnątrz kodem na określonej częstotliwości a ten chip obdarzony pamięcią wyśpiewa wszystko nawet jak komp jest wyłączony, po kasacji sprzętu z korporacji niektóre komputery są tzw. refubrisched a co jeśli taki mityczny układ jest na płycie i ma pojemność po kompresji np: 1tera i wszystko pamięta co przyciśnięto na klawiaturze lub do czego miała dostęp magistrala danych . Nie wiem czy tak jest ale filmy a Bondzie i łatwość na masową skalę podłożenia takiej hardwerowej świni w komputerze jest realna . Ci co się na elektronice znają jutro powinni starą płytę główną pkt po punkcie przeglądnąć w poszukiwaniu chipa z anteną bo jak by się ten domysł okazał prawdziwy to słowo Haker nabrałoby zupełnie nowego znaczenia a i wycieki danych dałoby się prosto wytłumaczyć. Mój laptop tak sieje EM że go słychać na falach radia AM tak w okolicach 150kHz – sprawdź swój a będziesz zaskoczony kolorowym świergotem radiowym który słychać w radiu z 8 metrów a przy współczesnym sprzęcie nasłuchowym to i kilometra.

Tak. tak to na pewno chiny….. ruscy skradli za pomocą chińskich serwerów, a danymi podzielą się razem i razem będą zaprzeczać.

USA są za bardzo zadufani w swoje systemy obronne.