Myśleliście kiedyś, jakie dane zostają na używanych kartach SD? Postanowiliśmy to sprawdzić i podjęliśmy to wyzwanie. Prawie ¾ nośników zawierało nieusunięte albo łatwe do odzyskania dane i były to bardzo, bardzo interesujące dane.

Któż nie lubi niespodzianek, tajemniczych pudełek, ukrytych skarbów? Zwłaszcza tam, gdzie ów dodatek jest istotą całej zabawy. Gdy dorzucić do tego jeszcze tajemniczych oferentów, ryzyko wystawienia do wiatru albo otrzymania cegły w paczce, to brzmi jak scenariusz reality show. Tym razem jednak to tylko my, a nie żadna stacja muzyczna czy popularnonaukowa, postanowiliśmy zorganizować własne „Wojny magazynowe”. Oczywiście gdyby tylko dotyczyły nośników pamięci. Jeśli jednak jakiś producent wyraziłby zainteresowanie, kontakt do redakcji znajdzie w stopce.

Marcin D. Hankiewicz, niezależny badacz bezpieczeństwa, programista pracujący na styku aplikacji webowych i data science. Po godzinach nie unika grzebania w elektronice użytkowej ze szczególnym uwzględnieniem IoT. Zainteresowany nietypowymi problemami bezpieczeństwa, wyciekami danych, zautomatyzowaną analizą sieci społecznościowych oraz szeroko pojętym open source intelligence.

Nasz pomysł opierał się na próbie replikacji badań dotyczących kart pamięci nabytych z drugiej ręki. Analogicznie do pracy wykonanej przez zespół z University of Hertfordshire oraz Comparitech. Z tego, co wiemy, jest to pierwsza próba przeprowadzenia takiego badania w Polsce. Ze względu na skromne środki ma ono charakter pilotażowy. Nie oddaje więc pełnego obrazu polskiego rynku, ale jest wstępem do dyskusji, a być może zachętą do wykonania go w znacznie szerszym zakresie.

Ze względu na znaczną objętość materiału, jaki udało nam się przygotować, postanowiliśmy podzielić go na dwie części. Dzisiaj zajmiemy się kontekstem, procedurą oraz ogólnymi wynikami badania. Jutro – najciekawszymi przypadkami, jakie napotkaliśmy, analizując dane. Poznamy zatem historię przedsiębiorcy z centrum kraju lubiącego Operę, przewodu doktorskiego studenta z zachodniej Polski, kilku użytkowników z zapędami archiwistycznymi oraz kalejdoskop metadanych i telefonów.

Jak to zrobiliśmy?

Rozważyliśmy nasze ograniczenia zwłaszcza czasowe i osobowe. Wbrew pozorom, przy stopniu skomplikowania tego badania, to wcale nie jest trywialna kwestia. Ponadto oprócz kwestii logistycznych i technicznych musieliśmy rozważyć także aspekt prawny w kontekście publikacji i polskiego prawa, co zajęło znacznie więcej czasu niż praca analityczna. Po przekroczeniu tego papirologicznego Rubikonu zdecydowaliśmy się w sile skończonej liczby studentów, jednego analityka i redakcji przeprowadzić małe badanie pilotażowe.

Zakres testu zawęziliśmy do 40 kart pamięci najpopularniejszego obecnie formatu SD. Aby zwiększyć szanse trafienia na nośniki rzeczywiście używane przez dłuższy czas, zwłaszcza w telefonach, nasz wybór padł na mniejsze karty pamięci o pojemnościach od 1 do 16 GB i niższych klasach szybkości. Ta decyzja, nie ma co ukrywać, bardzo dobrze współgrała z naszym ograniczonym budżetem. Większość kart została zakupiona na portalu OLX, jeśli to możliwe – po jednej sztuce od jednego dostawcy. Oczywiście nie obyło się bez niemiłych niespodzianek, bo nawet w przypadku tak drobnych transakcji znajdzie się kilka osób „zapominających” wysłać zamówiony towar. Zasługuje to na oddzielny artykuł związany z bezpieczeństwem transakcji w internecie w przypadku osób fizycznych.

W dwóch przypadkach doszło też do pomyłki, bo zamiast kart SD otrzymaliśmy dwie karty Memory Stick Micro prawie zapomnianego formatu opracowanego przez Sony. Nie stanowiło to jednak żadnej przeszkody, gdyż dysponowaliśmy odpowiednim czytnikiem, a dało nam wygodny pretekst, by stwierdzić i omówić długie życia danych, nawet po technicznej śmierci formatu.

Jednak początkowo obawialiśmy się, że możemy skończyć z garścią elektronicznego złomu i straconymi dziesiątkami godzin – głównie na opisanie i zinwentaryzowanie tej całej kolekcji, a następnie przygotowanie obrazów, a wszystko to na długo przed przyjrzeniem się, czy w ogóle cokolwiek się na nich znajduje. Szczęśliwie dla nas, dla sprzedających nieco mniej, postawiliśmy na właściwego konia, zakładając, że wyniki wspomnianego badania Brytyjczyków nie będą bardzo odległe od sytuacji na naszym rynku. Wstępna analiza zatem nie tylko rozwiała obawy, ale też zaszokowała ilością oraz charakterystyką jakościową sprawdzanych danych.

Z 40 nośników jedynie 10 nie zawierało żadnych danych, z czego dwa były uszkodzone fizycznie. Za to pozostała trzydziestka zrekompensowała te braki i była w większości przypadków bardzo gadatliwa. A i to bez zbytniego przekonywania, czyli wychodzenia poza użycie standardowych technik. Karty bardzo chętnie opowiadały o swoich byłych właścicielach za pomocą tysięcy zdjęć, PDF-ów zawierających szereg danych osobowych, plików Worda czy Excela, list zapisanych zakładek pełnych zarówno informacji o kwestiach zawodowych, jak i prywatnych, specyficznych hobby, kopii zapasowych danych telefonu, książek adresowych w formacie vCard (w tym obecnego od wersji 2.1 formatu zdjęć kontaktów) oraz wielu innych.

Co ciekawe jednak – pewna świadomość problemu prywatności istnieje, bo w aż 19 przypadkach ktoś próbował dane usunąć, po prostu kasując pliki lub poddając kartę szybkiemu formatowaniu. To dobrze świadczy o czujności, jednak niestety właścicielom zabrakło wiedzy. Ta metoda jest bowiem nieskuteczna i stosując standardowe środki, jesteśmy w stanie szybko odzyskać dane – jak też każdy inny aktor niekoniecznie mający szlachetne zamiary.

Skąd się biorą dane na kartach?

Pytanie może wydać się banalne – ot, użytkownicy sami je tam zostawiają, ale tylko ci nieostrożni, ba – laicy i ignoranci. Sęk w tym, że to wcale nie jest takie oczywiste. Ten problem jest raczej systemowy i ciągnie się od wielu lat. Mamy tu bowiem do czynienia ze splotem różnych czynników, najczęściej dość mocno ugruntowanych historycznie. Szczególnie na rynku konsumenckim, na którym występuje bardzo silna tendencja do ujednolicania rozwiązań, zwłaszcza jeśli chodzi o nośniki. Przyjęte lata temu konwencje trzymają się latami. Sztandarowym przykładem mogą tu być właśnie nośniki flash. Te karty pamięci są trzymane pośrednio jako zakładnicy przez wszystkie istniejące rozwiązania techniczne, które przyjęły formę istniejących urządzeń i wyrobiły w użytkownikach różne przyzwyczajenia.

W praktyce wymusza to domyślne użycie przez producentów obsługi którejś z wersji systemu FAT, przyjęcie konsekwentnego braku szyfrowania na poziomie plików. Ta konwencja obejmuje czasy sięgające jeszcze ery kart MMC, w czasach dominacji Windowsa CE Microsoftu i Symbiana Nokii, czyli bardzo dawno temu. Wtedy było to do pewnego stopnia zrozumiałe, gdyż koszty obliczeniowe takich rozwiązań przy tamtych możliwościach sprzętowych były znaczne. Istotną rolę odgrywało też to, że na takich urządzeniach relatywnie nie dało się wiele zrobić, zatem było na nich po prostu znacznie mniej cennych danych.

Oczywiście od tego czasu pojawiło się kilka radykalnych rozwiązań, począwszy od iPhone’a, pozbawionego obsługi zewnętrznych nośników. Wbrew pozorom to drogie dla użytkownika rozwiązanie jest jednak z punktu widzenia bezpieczeństwa bardzo dobre. Zaczęto też stosować szyfrowanie na różnych poziomach w systemach BlackBerry OS, Windows Phone czy wreszcie Androidzie, obecnie właściwie jedynej alternatywie dla iOS.

Żeby jednak nie było tak bezpiecznie, w ramach ustawień domyślnych znowu dano użytkownikowi wybór sposobu, w jaki będzie obsługiwana karta. Po raz kolejny pochylono głowę przed konwencją i przyzwyczajeniami, oczywiście kosztem bezpieczeństwa. Szyfrowanie występuje bowiem tylko w przypadku sformatowania i użycia karty jako pamięci wewnętrznej. Jeśli będzie użyta jako pamięć przenośna – cóż, nadal będzie to nieszyfrowany FAT, a dane będą leżeć na niej jeszcze długo po tym, jak karta trafi do szuflady zastąpiona przez model o większej pojemności. Dokładnie tak samo jest w przypadku pozostałych urządzeń, jak aparaty fotograficzne, kamery drogowe czy karty w czytnikach wykorzystywane jako pendrive’y.

Tutaj sprawa się więc komplikuje, bo żeby zapobiegać wyciekowi danych w długim horyzoncie czasowym, nie dość, że trzeba tych wszystkich nośników pilnować i regularnie je czyścić, to docelowo należy pamiętać, żeby w uzasadnionych przypadkach nie zawahać się ich zniszczyć. To zaś niewiele odbiega od regulacji i zaleceń instytucji zajmujących się bezpieczeństwem i standaryzacją. Tu z kolei pojawia się problem, bo czy nawet doświadczeni specjaliści od bezpieczeństwa są w stanie powiedzieć, że mają absolutną kontrolę nad wszystkimi prywatnymi nośnikami, których kiedykolwiek używali? Czy zostały zniszczone, gdy wychodziły spod ich kontroli? Czy mogą kontrolować absolutnie każdy element życia prywatnego, nawet jeśli zawodowo zajmują się bezpieczeństwem? Czy rodzinę obejmują regulaminami i politykami bezpieczeństwa?

Oczywiście inaczej wygląda sytuacja w dużych organizacjach, z odpowiednio dużym budżetem na security i compliance. Tam cały cykl życia nośników, jak też to, co się na nich znajduje, jest pod ścisłą kontrolą właściwego pionu. Ten z kolei jest związany normami, w zależności od jurysdykcji określanych przez amerykańskie NIST SP-800-88, brytyjskie HMG Infosec Standard 5 czy inne właściwe danemu krajowi regulacje, często oparte na międzynarodowym ISO/IEC 27040. To jednak dyscyplina grupowa, bo wymaga zbiorowego wysiłku podlegającego szeregowi dość skomplikowanych procedur.

Problem ten jest zbyt szeroki, żeby go tutaj skrótowo omówić. Obejmuje szczegółowe polityki dotyczące wyboru urządzeń, tego, co z nimi można zrobić i jakie informacje na nich zapisywać. Dodatkowo te używane do pracy podlegają zarządzaniu choćby przez rozwiązania typu Mobile Device Management (MDM), co pozwala mieć pełną kontrolę nad telefonami czy tabletami. Z kolei w przypadku tradycyjnych urządzeń można albo zablokować ich użycie, albo wymusić szyfrowanie. Jednak właśnie dlatego, że rozwiązania korporacyjne działają stosunkowo dobrze i potencjalne problemy są trafnie rozpoznane, nie ma specjalnej presji na producentów, żeby rozwiązywali problemy rynku konsumenckiego. Cokolwiek się bowiem zrobi, będzie to w taki czy inny sposób niewygodne albo kosztowne, a najczęściej jedno i drugie. O ile konsument w ogóle zauważy potrzebę rozwiązania tego problemu, nawet jeśli pracuje w branży. Dlatego też warto o tym pamiętać, zwłaszcza w części zawierającej opisy szczególnie ciekawych przypadków.

Jak wydobyliśmy dane

W trakcie tego przedsięwzięcia postanowiliśmy wzorować się na założeniach oryginalnego badania wykonanego przez Uniwersytet Hertfordshire z kilkoma istotnymi zmianami odnośnie do samych narzędzi, jak i procedury. Chodziło o położenie nieco większego nacisku na generowanie dokumentacji i automatyzację pomniejszych zadań, co pozwoliłoby zmniejszyć obciążenie zespołu. Niestety udało się to tylko częściowo i nie obyło się po drodze bez różnych przygód natury technicznej. Głównym celem postawienia na otwarte i wolne oprogramowanie było jednak podkreślenie, że jednocześnie da się za jego pomocą uzyskać więcej niż satysfakcjonujące efekty, a bariera wejścia w nawet tak specyficzną niszę jest naprawdę niska. To zaś oznacza, że jeśli my to zrobiliśmy, może to zrobić właściwe każdy – wiedza wymagana do tego typu analizy nie wychodzi bowiem poza zakres średnio zaawansowanego hobbysty. Należy też zaznaczyć, że w kilku przypadkach konieczne było posłużenie się specjalnie do tego celu napisanymi skryptami. Nie były one jednak przesadnie skomplikowane.

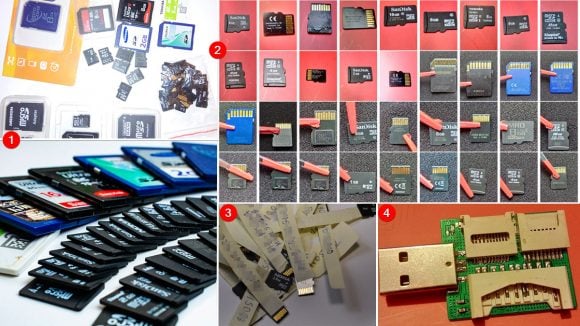

Wbrew temu, co się może wydawać, największym problemem były rzeczy absolutnie nienadające się do automatyzacji, za to wiążące się ze żmudną ręczną robotą, zwłaszcza przy takiej liczbie nośników jak powyżej (graf. 1-1). Stosik usypany na zdjęciu może wydaje się niewielki, ale gdy cały zbiór trafił w nasze ręce, każda karta została sfotografowana (graf. 1-2), opisana w arkuszu kalkulacyjnym i oklejona metką z numerem indentyfikacyjnym (graf. 1-3).

Następnym krokiem było zapisanie obrazów, czyli dokładnej kopii zawartości każdej z nich. Jako że niestety część kart była brudna, nawet bardzo, nie obyło się bez butelki z alkoholem izopropylowym i patyczków higienicznych. Dodatkowo kilka starszych sztuk miało styki pokryte nalotem, więc przy pierwszych nieudanych próbach ich odczytania trzeba było je przetrzeć czyszczącym preparatem. Na tym etapie łatwo było się zorientować, że wszelkie potencjalne oszczędności czasu, jakie planowaliśmy, właśnie zostały zjedzone z nawiązką. A proces zrzucania obrazów jeszcze się na dobre nie rozpoczął.

Warto tu też wspomnieć o pewnej pułapce, jaka czyha na początkujących – jeśli nośnik ma być dowodem w postępowaniu karnym, to odczyt powinien być dokonany przez tzw. bloker, czyli potocznie mówiąc – tak spreparowany czytnik, który nie wprowadzi zmian na nośniku, a jedynie zrzuci dane. Akurat w naszym przypadku nie było to szczególnym problemem i zbytnio się tym nie przejmowaliśmy. Użyliśmy tym razem naprawdę taniego dongla USB (graf. 1-4).

Jedyną istotną rzeczą, której musieliśmy przypilnować, było powstrzymanie zakusów systemów operacyjnych do indeksowania i zapisywania kilku rzeczy na nośnikach przenośnych. Ich robotę łatwo można poznać, patrząc na obecność kilku plików i katalogów oraz daty ich utworzenia. W przypadku Windowsa można to stwierdzić, szukając System Volume Information, z kolei w macOS – .fseventsd, .spotlight-v100 i .trashes, bo akurat przy sprawdzaniu miało znaczenie, co karty robiły tuż przed sprzedażą, czy na przykład ktoś miał ochotę przynajmniej spróbować wyczyścić dane. Jako że tym razem naszym hostem był odpowiednio przygotowany Debian, nie było się czym przejmować.

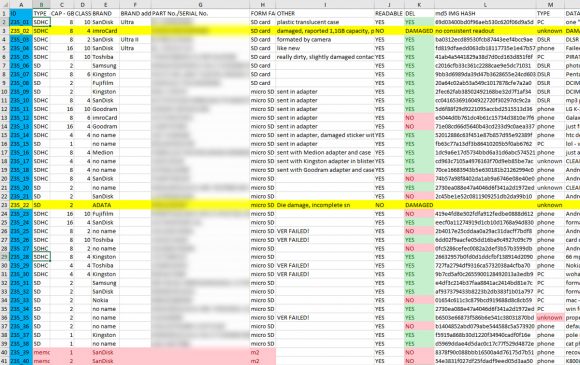

Ostatecznie zestaw służący do zapisania obrazów składał się z taniego czytnika kart (w granicach 20 zł) oraz Kali Linuksa w VirtualBoksie. Żeby jednak nie spędzić całego weekendu na zabawie w krupiera, praca była zrównoleglona i kilka takich zestawów zrzucało dane na serwer przy użyciu Guymagera w wersji 0.8.8 – bardzo poręcznego przy przetwarzaniu znacznej liczby źródeł. Przy okazji program liczył też hash dla każdego obrazu oraz weryfikował źródło, co w praktyce polega na odczytaniu danych po raz drugi i porównaniu ich, aby upewnić się, czy mamy to, co mieć powinniśmy, bez żadnych przekłamań. Oczywiście nie zawsze to się udawało, ale w kilku przypadkach mieliśmy przecież do czynienia z bardzo wymęczonymi i zużytymi kartami. Zaskakujące, że ktoś w ogóle próbował je sprzedawać za kilka złotych. Następnym krokiem było uaktualnienie dokumentacji wartościami MD5 obrazów (graf. 2), aby mieć całkowitą pewność, z czym mamy do czynienia w następnych etapach pracy. Dało się to załatwić prostym skryptem w Pythonie uaktualniającym plik CSV. Na tym skończyły się jednak ułatwienia, a pozostałe opisy trzeba było wprowadzić już ręcznie (graf. 2) oraz zabrać się za najcięższy kawałek, czyli sprawdzenie, co na tych ponad 200 GB obrazów wylądowało.

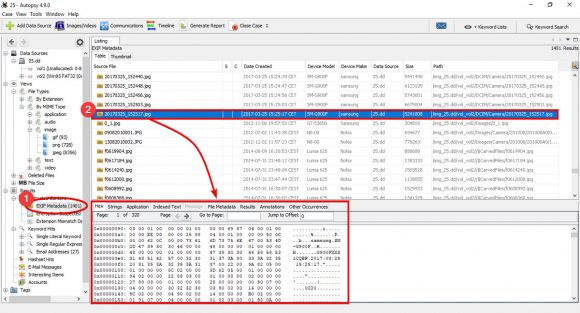

Do tego celu zdecydowaliśmy się wybrać Autopsy 4, który jest oczywiście darmowy i na otwartej licencji, ale przede wszystkim był bardzo dobrze dopasowany do wymagań tego projektu. Warto zauważyć, że kryje się tu pewna pułapka dla początkujących. Otóż w dystrybucjach przeznaczonych do tego typu zadań, jak choćby Kali Linux od Offensive Security czy SIFT Workstation od SANS, z pewnych powodów (specjalna wersja Javy od Sleuth Kit) ten pakiet występuje w wersji 2.24–3 czy 2.14–1.1, bardzo starej i pozbawionej ogromnej liczby funkcji. Stąd podciągnięcie wersji do 4.x może okazać się trudniejsze. Gdy jednak uporamy się z tym problemem, dostajemy bardzo użyteczne narzędzie oparte na bibliotece Sleuth Kit wraz z dołączonymi takimi pakietami jak TestDisk (zaawansowane odzyskiwanie danych), Apache Tika (wyciąganie metadanych i tekstu z plików), Apache Lucene/Solr (indeksowanie, przeszukiwanie pełnotekstowe), wgląd w bazy SQLite na poziomie tabel oraz możliwość analizowania wielu typów plików, a wszystko upakowane w całkiem poręcznym interfejsie. Pozwala to na w miarę bezbolesne przeprowadzenie całej analizy – czy to w kontekście typów plików, chronologii, spięcia z systemami informacji geograficznej (GIS), czy innych metadanych – i wsparcie przy generowaniu raportów różnego typu. Przy okazji można tu dodać własne pythonowe pluginy oraz szerokie możliwości zapisywania wyciągniętych danych, zarówno na poziomie pojedynczych plików, jak też danych zbiorczych, co skrzętnie wykorzystaliśmy później przy tworzeniu wizualizacji w kilku przypadkach.

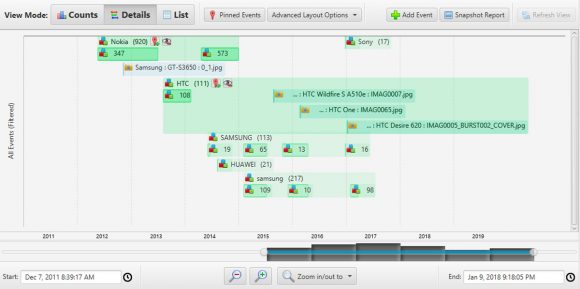

Aby zilustrować całą procedurę, przyjrzyjmy się powyższemu zrzutowi ekranowemu (graf. 3) przedstawiającemu pierwsze spojrzenie na kartę Z3S_25 tuż po przetworzeniu przez automatyczne mechanizmy analizy Autopsy. W tym przypadku interesują nas pliki graficzne, do których zaklasyfikowano 9177 elementów, w tym 8356 JPEG-ów. To znaczna liczba, nawet biorąc pod uwagę możliwość filtrowania po rozmiarze. Zdjęcia z aparatu powinny być o wiele większe od innych. To jednak mogłoby się okazać niewystarczające. Na szczęście dysponujemy parserem znaczników EXIF, który jest dopisywany do każdego zdjęcia oraz tutaj automatycznie przetwarzany (graf. 3-1). W ten sposób cała góra plików zmalała aż 6,5 razy! Przy okazji od razu uzyskujemy informację zbiorczą dla całej grupy plików, w tym przypadku dotyczącą producenta i modelu aparatu, który wykonał zdjęcie, oraz znacznik czasowy zapisany przez aparat. Plusem jest możliwość wyeksportowania listy i skorzystania z własnych narzędzi wizualizacyjnych.

W tym przypadku przykładowy plik zaznaczony na graf. 3-2 został zapisany przez Samsunga SM-G900F, czyli Galaxy S5, 25 marca 2017 roku. Ta przykładowa karta 8 GB była używana przez parę ładnych lat i migrowała wraz z użytkownikiem pomiędzy telefonami (graf. 3), najwyraźniej trafiły też na nią zdjęcia udostępnione przez rodzinę i znajomych. Samo połączenie metadanych i ich zawartości oraz analiza w kontekście chronologicznym czy geograficznym (część zdjęć jest otagowana współrzędnymi) powinny rzucać światło na to, jakie potencjalne zagrożenie niesie ze sobą pozostawienie paru zdjęć na nośniku. A to przecież nie wszystko, rzadko robi się przecież zdjęcia dla samego ich robienia, zazwyczaj przedstawiają osoby, rzeczy, miejsca mające dla nas konkretne znaczenie, towarzyszą im inne elementy powiązane z nimi – jak notatki, czasami zapisane dokumenty, z których połączenia można wyczytać zaskakująco szczegółowe i spójne historie. Pozostawienie cyfrowych śladów wymaga osobnego omówienia, zwłaszcza w kontekście informacji, jakie publikujemy też online. Tym bardziej że połączenie jednych z drugimi jest łatwiejsze, niż się wydaje.

Co mówią karty

Dane, które można wyczytać z kart, podzielimy na dwie odrębne grupy. Pierwsza obejmuje dane ilościowe, czyli mniej elegancko mówiąc – statystykę. Druga grupa zawiera dane jakościowe, czyli analizy przypadku w kontekście znalezisk na poszczególnych nośnikach. Te zaś zostały ujęte w kilka przykładowych, archetypicznych opowieści ukazujących szczególne zagrożenia ku przestrodze.

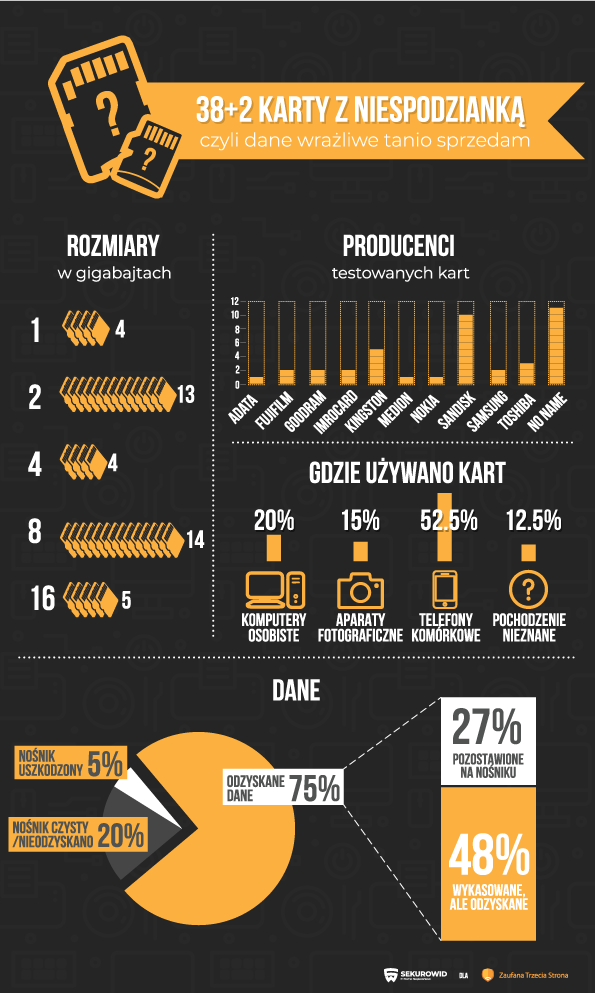

Dane umieściliśmy w poniższej infografice (graf. 5), wraz z rozbiciem źródeł na poszczególne kategorie: rozmiary, producentów, szacowane przez nas sposoby użycia kart oraz – co najważniejsze – zbiorcze wyniki badania. Na podstawie danych dotyczących 40 nośników – 38 kart SD i 2 Memory Stick Micro (M2) – ranking marek zdominowały nośniki bez zaznaczonych marek, „no name” w liczbie 11 sztuk. Ich przypisanie do konkretnych kanałów OEM jest oczywiście możliwe przez porównanie pinów technologicznych na kartach ze spisami wiszącymi w sieci, z których korzystają firmy odzyskujące dane. Założyliśmy jednak, że nieoznaczone karty były po prostu dołączane do urządzeń przenośnych. W następnej kolejności były to nośniki marek SanDisk – 10, Kingston – 5, Toshiba – 3. Pozostałe marki – symbolicznie w liczbie dwóch lub jednej sztuki. Przeważały nośniki 8 i 2 GB, odpowiednio 14 i 13 sztuk, 16 GB – trafiło ich w nasze ręce 5, a 4 GB i maluchów 1 GB tylko po 4.

Udało się nam też przypisać w części zawartość kart do trzech głównych scenariuszy użytkowania – po porównaniu, jakiego typu pliki oraz jakie katalogi się na nich znajdowały. W 52,5% były to telefony komórkowe, w 20% rzeczy charakterystyczne dla pendrive’ów, a w 15% aparaty fotograficzne/kamery pokładowe. Tylko w 12,5% przypadków nie udało się określić, w jakim urządzeniu karta była używana – albo dlatego, że była całkowicie wyczyszczona, albo z powodu uszkodzeń nie udało się nic odczytać.

Odnośnie do odzyskanych danych – z 40 kart tylko 10 było całkowicie pustych i nic nie dało się z nich odzyskać (wliczając wcześniej wspomniane, dwie uszkodzone). To było budujące, gdyż poza jednym przypadkiem prawdopodobnie nowej, nigdy nieużywanej karty, 7 było prawidłowo wyczyszczonych. W kolejnych 19 dane były skasowane tylko przy użyciu podstawowych środków, ale bez trudu udało się standardowymi technikami je odzyskać. Dobrze to świadczy o świadomości problemu wśród użytkowników. Szkoda, że niewystarczającej do podjęcia skutecznych działań zapobiegawczych. Najbardziej zastanawiające było z kolei ostatnich 11 kart, bo nie musieliśmy nawet nic robić, wszystkie zostały wysłane z nienaruszonymi danymi. W kilku przypadkach z kolekcjami zdjęć, dokumentów, danych, plików dźwiękowych czy e-booków zbieranych przez ostatnie kilka lat. To wydało się nam szczególnie zastanawiające i warto ten temat poruszyć. O ile bowiem o wyciekach danych z serwisów internetowych pisze się szczególnie chętnie i obficie, choć też wyrywkowo (wiele bardzo dużych wycieków zostało przez media zignorowanych), o tyle świadomość dotycząca ochrony danych na podstawowym, osobistym poziomie (dotyczy wszystkich nośników) jest bardzo ograniczona. Trzeba wyjątkowo mocno podkreślić, że kwestia kart flash jest tylko wierzchołkiem góry lodowej, bo to jedynie twórcze rozszerzenie klasycznego już podejścia dumpster diving.

Mamy kilka teorii, dlaczego akurat te proporcje nie są do końca tak złe. Jakkolwiek patrzeć, jednak 26 użytkowników podjęło pewien wysiłek w celu zabezpieczenia nośników. To krzepi, choć – co prawda – udało im się to z różnym skutkiem. Być może po prostu część nośników pochodziła z serwisów, komisów, lombardów, a telefony albo były pozostawiane w rozliczeniu, albo jako już uszkodzone. Stąd możliwe było tylko sformatowanie karty w telefonie za pomocą wbudowanych narzędzi systemu Android, co nie działa tak, jak się może wydawać. Pisaliśmy o tym półtora roku temu. Możliwe też, że użytkownicy przyjęli, że wszystkie dane zostały utracone wraz z awarią telefonu, co także nie jest prawdą. Nie zwalnia to konsumentów z odpowiedzialności, ale tak jak już wspomnieliśmy, producenci mają tu też sporo za uszami.

Co najważniejsze, należy podkreślić, że nasze polskie wyniki nie odbiegają szczególnie od tych w innych badaniach przeprowadzonych w innych krajach, choć z racji pilotażowego charakteru naszego badania nie możemy tego dobitnie stwierdzić. Jednak jest to wystarczająco mocny sygnał, żeby przyjrzeć się temu problemowi dokładniej za jakiś czas. Dotyka bowiem nie tylko konsumentów, ale też całego sektora MSP. Zwłaszcza tam, gdzie dodatkowo stosuje się rozwiązania BYOD (bring your own device), czyli używa telefonów prywatnych przedsiębiorcy czy – co gorsza – pracownika bez odpowiednich zabezpieczeń systemowych (MDM) i szkoleń.

Zapraszamy do drugiej części artykułu, w której zobaczycie przykłady plików znalezionych na zakupionych kartach.

Komentarze

Pytanie podstawowe do autora: czy windowsowe formatowanie pełne wystarczy aby wasze badanie nie wykazało żadnych plików? Jeśli nie to jakie formatowanie byłoby wystarczające?

cat /dev/urandom > /dev/sdX

Obawiam się, że to nie zadziała pod Windows.

Tym niemniej przebijam możliwością ustawienia poziomu paranoi (-:

dysk=’sdX’; powt=5; for i in $(seq 1 $powt); do echo „Rozpoczeto nadpisanie: $i”; dd if=/dev/urandom of=/dev/$dysk count=$(cat /sys/block/$dysk/size) bs=512; done

shred –help

Usage: shred [OPTION]… FILE…

Overwrite the specified FILE(s) repeatedly, in order to make it harder

for even very expensive hardware probing to recover the data.

O ile w przypadku dysków magnetycznych mogę zrozumieć, histereza mikroskopy elektronowe i takie tam, to w wypadku zapisu w pamięci SSD jaką chciałbyś zaproponować metodę dowiedzenia się, jaka była wartość komórki przed zapisaniem (jednokrotnym)?

Znaleźć komórkę, w której pozostała zapisana poprzednia wartość. Hint: wear leveling.

Nie.

Aby skasować trwale (na tyle dobrze, aby bez warunków laboratoryjnych nie udało się niczego odzyskać) potrzebny jest jakiś program.

Generalnie, tego typu programy (do kasowania) stosują technikę zapisu i kasowania setek tysięcy razy, tworząc wielowarstwowe, posztkowane, dane, które są praktycznie niemożliwe do poskładania w całość przez „zwykłe” programy.

Tak, tak, setek tysięcy. A nawet gigaheptycyliony razy. Tylko po co?

Nie. Bo to karta SD. Najskuteczniejsza metoda usuwania danych z kart sd to nożyczki.

Nadal mozna odzyskac dane poprzez bezposrednie wlutowanie do sciezek…

BitBleach jest ok

Zdecydowanie wątpię. Zaszyfrowanie karty BitLockerem bądź użycie VeraCryptu rozwiązuje tutaj wszelkie wątpliwości.

Formatowanie nie wystarczy – trzeba nadpisać dane i im więcej razy i bardziej losowymi danymi tym lepiej. Są narzędzia (darmowe również) do wymazywania różnymi algorytmami.

Czy może mi ktoś wyjaśnić po co losowe dane? Swojego czasu dla dysków przed utylizacją mieliśmy procedurę polegającą na:

1. format pełny,

2. nagrywanie w pętli 2 płyt DVD (10 GB) instalatora jakiegoś wielkiego programu, bezwartościowego bez rejestracji, klucza itd., aż do zatkania dysku,

3. format pełny,

4. jak w 2. tylko odwrotna kolejność płyt.

Czy po takiej procedurze bez użycia danych losowych, jest możliwość odczytania pierwotnej zawartości HD?

Bzdury. Nie trzeba. To było prawdą przy dyskach talerzowych o pojemności 20 GB, z dużo mniejszą gęstością…

AFAIK są trzy główne grupy nośników:

1 – dyski talerzowe,

2 – dyski SSD,

3 – pamięci typu pendrive czy karta SD

I tylko nośniki typu 1. wystarczy nadpisać jeden raz, dowolnym ciągiem bajtów.

Ale nośniki typu 2. i 3. ciężko bezpiecznie wyczyścić (bezpiecznie = nikt nigdy nie odzyska danych, nawet za milion lat).

to szyfrować przed pierwszym użyciem, wtedy nie trzeba będzie czyścić

Sektory logiczne na SSD nigdy nie są mapowane do fizycznych według naturalnej kolejności (wydajności to nie przeszkadza – w końcu SSD są niepodatne na skutki fragmentacji). W dodatku to mapowanie ciągle się zmienia – skutek uboczny funkcji TRIM i równoważenia obciążenia komórek (wear leveling). Oprócz tego, mapowanie zmienia się całkowicie w przypadku użycia funkcji „secure erase” – jest kompletnie losowane. W dodatku trwa kilka sekund i nie obciąża dysku niepotrzebnymi cyklami zapisu.

Niektóre źródła podają, że nie trzeba „odpalać” secure erase programem narzędziowym producenta – ponoć ta funkcja uruchamia się nawet przy formatowaniu pod Win7. W moim przypadku jakoś to nie zadziałało (formatowanie) na testowym SSD podpiętym przez mostek USB-SATA – dalej mogłem odczytać programem do odzyskiwania. Jednak po wymuszeniu secure erase programem producenta – wszędzie było „NUL”.

Żeby danych nie można było odzyskać, powinien zostać skasowany każdy fizyczny blok wszystkich układów NAND wchodzących w skład nośnika. A żeby uchronić się przed opisanymi w artykule metodami, trzeba wyzerować lub nadpisać inną śmieciową zawartością całą kartę. Fizyczne zniszczenie nośnika…tak, zazwyczaj jest to zazwyczaj skuteczna metoda zniszczenia danych, z tym, że odpowiednio wykasowany nośnik można jeszcze wykorzystać, a zniszczonego już nie. Z kolei naturalna awaria nośnika często pozwala na odzyskanie większości danych, jeśli zastosować odpowiednie metody odzyskiwania.

Rozumiem że chcecie zareklamować znaczenie swojej pracy ale nie udawajcie że cała sprawa to jakikolwiek problem. Zwyczajne (leniwie) skalkulowane ryzyko, dopóki szansa jakiejś mitycznej kradzieży tożsamości jest tak mała że nawet o niej nie słychać, to ludziom nie opłaca się poświęcać czasu na naukę zerowania nośnika. Idźcie grzebać w śmieciach może znajdziecie jakieś dokumenty, ale będzie afera.

Do czasu, aż ktoś nie znajdzie kompromitujących zdjęć. Nagle Twoje życie może się zmienić, kiedy jedno z takowych stanie się np. memem.

O matko boska, Chryste panie.

Aż tu nagle ktoś z Twojej rodziny dostaje wiadomość, że: albo BTC albo świat zobaczy jego nagie zdjęcia.

Serio sprzedawałbyś kartę na której trzymałeś swoje nagie zdjęcia na olx dla tych paru złotych? Nożyczki i do kosza.

Nikt nie kalkuluje ryzyka przy tego typu operacjach, oprócz garści ludzi technicznych. A ci ostatni prędzej dla świętego spokoju znajdą wątek na StackOverflow i zrobią to prawidłowo niżby mieli wrzucić taką kartę na Allegro.

Zgadzam się w 100% z autorem artykułu, że to w olbrzymiej wiekszości kompletny brak świadomości, a nie skalkulowane ryzyko.

Fajny artykuł. Czytałem go z zainteresowaniem. Brakuje tylko potwierdzenia powyższych badań w postaci kilku prywatnych choć zablurowanych zdjęć (twarze, wrażliwe dane). To działa bardziej na czytelników i daje do myślenia :)

Ok. Ale najważniejszej informacji zabrakło.. Czy były nudeski?

Na 99% były :)

Czekaj na drugą część, marketing w akcji :P

Takie eksperymenty przeprowadzano już od dawna na dyskach twardych z drugiej ręki i wyniki były analogiczne. Choćfakt że karta pamięci używana jest przeważnie w telefonie czy aparacie zwiększa szanse na wrażliwe multimedia, a nie np. cały sezon popularnego serialu zaciągniętego z torrentów.

No właśnie… czekałem na finał, a tu nagle ciach i koniec tekstu. Lipa panie! ;-)

Będzie ciąg dalszy.

A wystarczyło tylko przeprowadzić niskopoziomowy format i po danych

Dłuuuugie, z czego sporo treści to nic nie wnoszące „wyszło dłużej niż przewidywaliśmy”. A mięso i tak będzie w 2 części…

Tak właśnie generuje się boom na używane karty – 15 procent domorosłych badaczy, 35 procent kolesi szukających łatwej kasy szantażem i 50 procent pryszczatych małolatow polujacych na nudesy :P

No byly czy nie, bo to mnie tez zastanowilo ;)

Z tym blokerem, to prawdopodobnie wystarczy pod windowsowym DISKPART-em dać polecenie:

automount disable

Oraz ewentualnie na wypadek gdyby karta była już kiedykolwiek w naszym komputerze:

automount scrub

Niezamontowany nośnik, to brak zapisu przez system. Można zrzucać obraz czymkolwiek (np. w bezpłatnej wersji DMDE).

Dla prywatnej diałalności wystarcy, ale gdybyś chciał to wykorzystać jako dowód w sądzie, wystarczy, by adwokat zapytał, jakiego blokera użyłeś przy obrazowaniu karty. Sędzia nie jest technikiem, tylko prawnikiem, więc jakbyś nie tłumaczył, że to w praktyce to samo, lezysz, bo złamałeś procedurę. Adwokata do sądu bierzesz nie po to, by udowadniał Twoje racje, ale po to, by zabezpieczał Cię od strony formalnej. Cała masa spraw w sądach jest przegrywana nie merytorycznie, a właśnie z powodów proceduralnych.

Kiedyś CHIP (z 15 lat temu?) robił podobny test, kupowali dyski na alledrogo i patrzyli co tam jest/było. Zdaje się znaleźli nudeski i PIT-y.

„i regularnie je czyścić”

można szyfrować przed pierwszym użyciem, wtedy nie trzeba będzie czyścić

„Żeby jednak nie było tak bezpiecznie, w ramach ustawień domyślnych znowu dano użytkownikowi wybór sposobu, w jaki będzie obsługiwana karta. Po raz kolejny pochylono głowę przed konwencją i przyzwyczajeniami, oczywiście kosztem bezpieczeństwa. Szyfrowanie występuje bowiem tylko w przypadku sformatowania i użycia karty jako pamięci wewnętrznej. Jeśli będzie użyta jako pamięć przenośna – cóż, nadal będzie to nieszyfrowany FAT, a dane będą leżeć na niej jeszcze długo po tym, jak karta trafi do szuflady zastąpiona przez model o większej pojemności”

a jeśli ktoś kliknie Encrypt external SD card? czy ta opcja jest dostępna tylko na niektórych telefonach z androidem? https://visihow.com/Encrypt_Files_on_Your_SD_Card_Using_Your_Android_Phone https://proprivacy.com/privacy-service/guides/encryption-guide-to-securing-android-phone

W jaki sposób odróżniliście kartę „prawdopodobnie nową, nigdy nie używaną” od „prawidłowo wyczyszczonych”?

Mnie zawsze zastanawia jak można sprzedawać używane karty pamięci, dyski twarde itd. jak dla mnie są to produkty które nigdy nie powinny trafić w drugie ręce bo można z nich odzyskać rzeczy, jak ktoś tak robi to tylko prosi się o kłopoty.

Jak dobrze wyczyścisz, to nikt nicego nie wyciągnie, problem polega na tym, że większość ludzi uważa, że wystarczy wrzucić do kosza.

Mam starą kartę i chciałbym to zrobić aby odzyskać pewne zapomniane dane, które chyba nie zostały nadpisane. Korzystajac z Recuwy od Piriformu coś tam wyszukuje, ale to nie to, co bym chciał :D.

Czy dla jednej karty można to jakoś przyspieszyć?

Kiedyś kupiłem sobie właśnie używany dysk i wszystko można było na niego przywrócić jednym kliknięciem :D.

chyba nie zostały nadpisane? Na jakiej podstawie tak twierdzisz? Znalazłeś jakieś pozostałości tych informacji, czy tylko masz nadzieję, bo Ci na czymś tam zależy?

Recuva, to marny program, ale i tak spodziewam się z dużym prawdopodobieństwem, że Twoje dane zostały nadpisane.

Widać, że studenci pisali artykuł, typowe studenckie lanie wody. Dużo zawiłych słów i zero treści. 1 rozdział dałoby się zamknąć w 1 akapicie, 1 akapit – w 1 zdaniu.