Dzisiaj karty pamięci są tanie, popularne i pełne zdjęć oraz danych, których nie chcecie pokazywać obcym. Czy zatem wystarczy użyć formatowania w aparacie, zanim je sprzedacie? Zdecydowanie nie.

Czy wiecie, co dzieje się, gdy próbujecie kasować zdjęcia z poziomu aparatu fotograficznego lub formatujecie kartę pamięci za pomocą smartfona lub kamery drogowej? Przeczytajcie poniżej.

Badania na świecie

Według badania przeprowadzonego przez Uniwersytet Hertfordshire i Comparitech prawie dwie trzecie kart pamięci na rynku wtórnym może zawierać dane poprzednich właścicieli. Zespół prowadzący badanie zakupił pomiędzy styczniem a majem 2018 roku 100 używanych kart SD i micro SD, pochodzących z różnych źródeł. Nabywano je nie tylko na aukcjach internetowych, ale także od second handów oraz podczas okazyjnych wyprzedaży garażowych. Następnie przy użyciu popularnych i wolnodostępnych narzędzi odzyskiwania danych (w tym przypadku wybrano FTK Imager do wykonania obrazu oraz WinHex i Osforensics do wyciągnięcia plików) dokonano analizy.

Większość z tych kart, jak się okazało, była używana w smartfonach, tabletach, kamerach, czego można było się spodziewać. Jednak niespodzianką dla badaczy było pojawienie się też tych, które były używane w dronach, co zdarzyło się chyba po raz pierwszy w tego rodzaju badaniach. Można zatem powiedzieć, że plon był dość obfity. Zawartość kart była różnorodna, obejmowała między innymi najróżniejsze zdjęcia, także intymnej natury, kopie paszportów i innych dowodów tożsamości, duplikaty dokumentów, w tym związanych z prowadzeniem działalności gospodarczej, listy kontaktów, dane nawigacyjne, historię przeglądarek itp.

W zestawieniu okazało się, że na 100 próbek:

- 36 kart zostało sprzedanych wraz z niewykasowanymi danymi,

- z 2 tylko usunięto dane, jednak były one łatwe do odzyskania,

- 29 zostało sformatowanych, ale pliki można było odzyskać przy niewielkim wysiłku,

- 25 zostało skutecznie wyczyszczonych z danych,

- 4 nie zawierały żadnych danych (i nie ustalono przyczyny),

- 4 były uszkodzone.

Wyniki mogą się wydawać zaskakujące, jednak to nie pierwszy raz, gdy okazuje się, że wraz ze starymi nośnikami można nabyć także bonusowe dane. Można nawet powiedzieć, że jest to stały problem. Dla porównania, w 2003 roku dwóch studentów MIT zbadało 150 dysków twardych, tylko 9% było prawidłowo wyczyszczonych. Z kolei w brytyjskich badaniach z 2005 i 2006 roku okazało się, że także blisko połowa zakupionych przy tej okazji nośników z drugiej ręki zawierała dane pozwalające zidentyfikować poprzedniego właściciela, w tym istotne informacje o strukturach przedsiębiorstw, dane ekonomiczne firm, a nawet dokumenty oznaczone klauzulą tajności związane z zamówieniami wojskowymi. Podobne niedbalstwo przy postępowaniu z utylizacją pamięci masowych zaobserwowano w Niemczech, Australii czy Kanadzie (nawet w przypadku wrażliwych danych medycznych, podlegających szczególnej ochronie).

Niestety, za zwiększającą się rolą elektronicznego obiegu dokumentów, jak i przenoszeniem zbiorów danych do postaci cyfrowej, nie idzie zwiększenie świadomości zagrożeń. Nie zmieniło się więc nic, za to przybyło okazji, bo dramatycznie zwiększyła się liczba urządzeń. Tym razem w grę wchodzą nie tylko dyski twarde, ale również telefony i tablety oraz nośniki z nimi związane, jak to można zauważyć w badaniu NAID z 2017 roku.

Skąd te wyniki?

Autorzy badania w raporcie wspominają, że główną przyczyną jest prawdopodobnie zapominanie o zawartości starych urządzeń i pamięci. Ciężko odmówić im racji, skoro ponad 1/3 kart pozostała z nietkniętymi danymi. Biorąc pod uwagę przeciętny czas życia telefonów czy tabletów, nietrudno zauważyć, że liczba starych urządzeń będzie się zwiększała. Jeśli nie były one odpowiednio potraktowane po odesłaniu na emeryturę, gdy codzienne obowiązki przejmuje nowszy model, istnieje spora szansa nieświadomego wysłania naszych danych w świat. Może to się zdarzyć, czy to przy wysyłaniu do utylizacji/recyklingu, sprzedaży czy nawet poratowaniu leżącym w szufladzie telefonem rodziny bądź znajomych w przypadku awarii ich urządzeń.

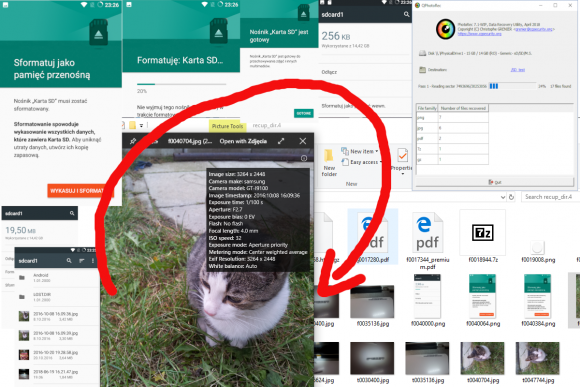

Jest to też pułapka na nieświadomych użytkowników, bo warto podkreślić, że zresetowanie telefonu do ustawień fabrycznych nie usuwa danych karty SD. Ta zaś w lwiej części telefonów z Androidem, jak i klasycznych nie-smartfonów, nie jest szyfrowana i właściwe nie ma możliwości jej zaszyfrowania. Na niej zaś mogą się znajdować nie tylko multimedia, w tym zdjęcia (choć zdjęć dokumentów, kart kredytowych, wnętrz domów wraz z danymi geolokalizacyjnymi nie można można lekceważyć), ale też ściągnięte PDF-y np. z fakturami, a co gorsza kopie, nomen omen, bezpieczeństwa.

Co dzieje się naprawdę

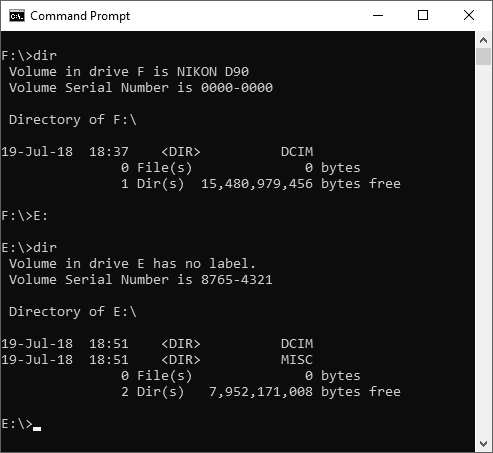

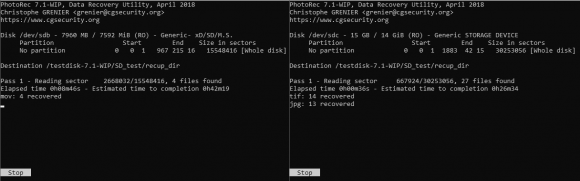

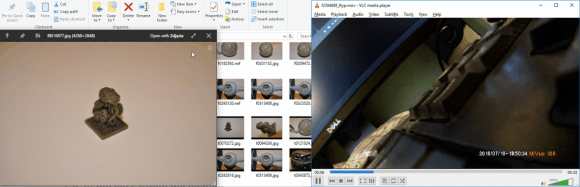

Jest jednak coś jeszcze. W trakcie przygotowywania tego artykułu zbadałem kilkanaście sztuk różnego rodzaju sprzętu elektronicznego – aparatów fotograficznych, wideorejestratorów samochodowych, telefonów (także tych “głupich”), czytników e-booków – otóż to, co komunikują te urządzenia użytkownikowi, bezpośrednio na ekranach i pośrednio w instrukcjach obsługi, bywa niezbyt jasne i mylące. Tak bardzo, że samo to wydaje się odpowiadać za pozostałe 1/3 przypadków, w których dane usunięto czy sformatowano kartę, myśląc, że usunie to wszystkie dane. Jak wygląda to w praktyce, zasługuje na osobny i zdecydowanie dłuższy artykuł, ale pozwolę sobie przedstawić tutaj trzy przykłady, oparte o nieco starszą elektronikę – DSLR – Nikona D90, kamerę drogową Mio MiVue 358 i Samsunga Galaxy S2 z CyanogenModem 13. We wszystkich trzech przypadkach procedura testowa polegała na umieszczeniu nowej karty w urządzeniu, sformatowaniu jej, wygenerowaniu danych, ponownym sformatowaniu, a następnie próbie odzyskania danych przy użyciu PhotoRec, na domyślnych ustawieniach. Efekty tej procedury można obejrzeć na poniższym foto-story.

Karty wydają się puste, ale czy rzeczywiście tak jest?

Chyba jednak nie…

Niestety, nawet sam Cthulhu nas tu nie uratuje. Te dane są przedwieczne!

…okazuje się, że koty faktycznie mają więcej niż jedno życie.

Generalnie wymazanie/usunięcie danych, oznacza po prostu skasowanie plików, zaś formatowanie bez dodatkowego opisu to zazwyczaj odpowiednik szybkiego formatowania (quick format). Przy czym obie te operacje są stosunkowo łatwo odwracalne w znacznym zakresie, co dość dobitnie można stwierdzić powyżej. Jednak dla większości użytkowników nie jest to niestety jasne, a daje fałszywe poczucie bezpieczeństwa.

Tutaj też jedna drobna uwaga. W pierwszym przykładzie komenda dir dla karty 16 GB zwróciła 15 480 979 456 bajtów wolnego miejsca po sformatowaniu. Klasa 10/UHS-I gwarantuje zapis min. 10 MB/s, czyli dziesięć milionów bajtów na sekundę. To zaś oznacza, że do zapisu piętnastu miliardów bajtów, potrzeba 1548 sekund… czyli 26 minut (jeśli karta wypełnia minimum specyfikacji). Zatem pełne formatowanie z nadpisaniem danych, choć da nam pewien bonus za ciągłość zapisu, nie zakończy się szybciej niż w okolicach 20 minut. Więc wszystko, co obiecuje usunięcie danych w kilka, góra kilkanaście sekund, oszukuje. Jedyne, co robi, to zmusza nośnik do “zapomnienia”, gdzie dane są zapisane, a to można łatwo obejść.

Co Ty możesz zrobić dla swoich nośników?

Zgodnie z zaleceniami brytyjskiego The National Cyber Security Centre odpowiedź jest krótka – mielić. Cytując raport z zaleceniami, wszystkie nośniki bazujące na pamięci flash powinny trafić do niszczarki tnącej materiał na fragmenty nie większe niż 6 mm. Jednak to, co dobre dla banków czy dużych korporacji, nie do końca jest do zastosowania w przypadku użytkowników domowych. Faktycznie, ze względu na konstrukcję tych pamięci i sposób działania nie można zagwarantować absolutnego bezpieczeństwa każdego bita, gdyż ich “życie wewnętrzne” jest dość bogate, zwłaszcza po stronie kontrolera bezpośrednio obsługującego chip flash. W typowych sytuacjach, o ile nie jesteśmy wielką instytucją finansową, korporacją, szpitalem czy kimś, kim mogą być zainteresowane znane trzyliterowe organizacje z różnych części świata, możemy zastosować zdecydowanie mniej drastyczne kroki, które są wystarczającym zabezpieczeniem przed technikami stosowanymi w tych badaniach. Co zatem można zrobić?

Właściwie powinniśmy się zastosować do trzech zasad, które będą przydatne także w przypadku zagubienia pamięci. Po pierwsze, znacznie ograniczyć liczbę urządzeń i nośników, na których znajdują się dane. Z powodów przytoczonych wyżej stare telefony, tablety, czytniki e-booków, których już nie używamy, powinny być przywrócone do ustawień fabrycznych, a karty usunięte i sformatowane z nadpisaniem danych. W tym celu w systemie Windows należy wybrać z menu kontekstowego “Formatuj…” i odznaczyć “szybkie formatowanie”. Można też skorzystać z darmowego i bardzo intuicyjnego programu udostępnionego przez SD Association, dla platform Windows i macOS, który automatycznie dobiera ustawienia pod konkretny typ karty (jednak koniecznie z opcją overwrite format).

Po drugie, nośniki w urządzeniach, w których nie możemy użyć szyfrowania, a są ciągle używane (np. aparat zapisuje na nich zdjęcia), powinny być okresowo kasowane i formatowane. To powinno znacznie ograniczyć liczbę plików – i tych dostępnych wprost, i tych możliwych do odtworzenia przez narzędzia do odzyskiwania danych.

Po trzecie, tam, gdzie to możliwe, używać szyfrowania. Obecnie dostępnych jest bardzo dużo rozwiązań, począwszy od darmowego VeraCryptu, po rozwiązania związane z konkretnymi platformami – FileValut dla macOS-a, BitLocker i BitLocker To Go dla Windowsa 10 Pro. W przypadku niektórych telefonów i tabletów z systemem Android też jest możliwe zaszyfrowanie kart SD. Choć w zależności od producenta różnie to bywa. We flagowcach Samsunga, znajdziemy większość rzeczy obecnych w Android Open Source Project, w telefonach z dolnej półki, jak popularny Xiaomi Redmi5, nie zawsze. O ile da się odkopać pod wielokrotnie zagnieżdżonymi menu szyfrowanie całego urządzenia, to z kartą SD będzie problem.

Trzeba jednak pamiętać, że oprócz oczywistych zalet to rozwiązanie ma jedną poważną wadę – uniemożliwia odczytanie ich zawartości na innych urządzeniach, nawet jeśli dysponujemy hasłem, klucz jest bowiem przechowywany w TEE (Trusted Execution Enviroment) w telefonie. Fizyczne uszkodzenie urządzenia bądź też reset do ustawień fabrycznych odetnie nas od danych. Podobnie jak użycie pełnego szyfrowania dysku mechanizmem BitLocker na platformie Windows wraz z TPM (Trusted Platform Module), ale bez zabezpieczenia recovery key, trwale powiąże dysk z maszyną. Zatem w przypadku jej awarii, szczególnie zaś modułu TPM, doprowadzi do tego, że nasze dane będą równie dobrze chronione przed osobami trzecimi, jak też nami samymi. Stąd równie istotne są tutaj nawyki (w tym regularny backup).

Jeśli będziemy pamiętać o tych zasadach, istnieje spora szansa, że nasze dane pozostaną nasze i nie dołączą jako kolejna anegdota do listy rzeczy, jakie można znaleźć na nośnikach kupionych z drugiej ręki.

Komentarze

Dlatego przy takich artykułach warto wspominać o BB i ich Lockerze: https://crackberry.com/how-to-use-blackberry-locker ;)

Kazdy logicznie myslacy czlowiek chyba zdaje sobie z tego sprawe. Kiedys musialem odzyskac dane z karty i program zdjecia odzyskal mi mniej wiecej 2 lata do tylu :)

A ja jestem ciekaw jak to jest, że dane zajmują określoną ilość miejsca na nośniku i po formacie to miejsce się zwalnia ergo dane znikają. Potem sie okazuje, że one cały czas tam są. A skoro są to powinny zajmować miejsce.. Czy nie?

Nie. Dane znikają z tablic plików (Wikipedia – MFT lub Inode), ale wciąż są na nośniku, tylko że nie są „oznaczone” dla systemu. Szybkie formatowanie czyści bądź wgrywa od nowa tablicę plików, tak, że system później dane nadpisuje, a pełne formatowanie (powinno) zerować bity. Dobrym przykładem jest kosz w Windows, gdzie opróżnienie kosza skutkuje pozbyciem się wpisów z tablic plików. Gdyby Windows miał te pliki „zerować”, to opróżnienie kosza nie byłoby takie szybkie ;)

Tak najprościej jak się da: Po formatowaniu karty / usuwaniu danych następuje tylko usunięcie informacji o zapisanych plikach. Miejsce, w którym zapisany jest plik nie jest modyfikowane. Jedyna opcja to zerowanie sektorów, w których znajdowały się dane, ale i na to jest ponoć jakiś sposób.

Widać że nie rozumiesz jak działa dysk i jak dane są na nim ułożone.

W dużym skrucie kasując dane robisz coś podobnego do wyrzucenia z spisu ksiażek w bibliotece informacji o tym że ta książka tam jest i wpisaniu w spis informacji że to miejsce możesz wykorzystać. Po książkę nie iidziesz żeby ją zniszczyć bo Ci się nie chce.

Ale jak przyjdą nowe książki to czytasz że tam masz wolne miejsce idziesz starą wrzucasz w kosz a nową wstawiasz w to miejsce (nadpisujesz)

To jest moment definitywnego niszczenia danych.

I tu zaczyna się bajka bo jak miałeś na półce encyklopedie PWN a nowa książka to broszurka na 3 strony to możesz ją nieopacznie wcisnąć na półkę. w zadane miejsce i nie wywalić tej encyklopedii.

Nikt nie będzie wiedział że ona tam jest bo w spisie będziesz już miał broszurkę. Ale jak fizycznie podejdziesz do półki (użyjesz programu do odzyskiwania danych albo inaczej do czytania zawartości dysku z pominięciem systemu plików) to będziesz mógł sobie z encyklopedii skorzystać.

Żeby skasować encyklopedie skutecznie trzeba by ją nadpisać zerami czyli wrzucić do niszczarki w momencie kasowania z spisu. Ale to jest ciężka praca i czas na dojście do półki i wdrapanie się na drabinę a potem wrzucanie w niszczarkę po 7 kartek ;). Czas którego nie ma sensu tracić. Więc robimy to jak potrzebujemy tam coś wstawić.

Mam nadzieję że będzie to dość obrazowe :D

Formatowanie karty to nie jest czyszczenie danych, tylko usunięcie informacji (sektor alokacji (?)) plików na karcie. Ich skasowanie następuje dopiero w przypadku nadpisania nowymi danymi.

Więc zajmują one miejsce, ale nie są widoczne przez system, z powodu w/w braku informacji o lokalizacji danych.

Taki przyklad:

Przy kasowaniu ukrywasz folder (masz taka opcje w każdym systemie)

Dysk nie widzi tych folderow, wiec w kazdym momencie moze folder nadpisac innym. Ale jesli zdazysz odkryc folder, to odzyskasz pliki.

PhotoRec jest troche okrojony. Nie potrafi znalesc struktury katalogow i plikow. Jedyne co potrafi to odnalesc okreslone pliki.

Od razu kojarzy mi się cytat z basha sprzed lat http://bash.org.pl/4861213/

dd if=/dev/random of=/dev/sdX bs=4M

Użycie jako źródła danych pseudolosowych blokującego /dev/random raczej zabierze za dużo czasu, może chodziło Ci o /dev/urandom?

Zresztą, urandom też nie jest demonem prędkości. Na wiki Arch Linuxa widziałem kiedyś opis tricku polegającego na nadpisaniu urządzenia blokowego zawartością /dev/zero szyfrowaną w locie przez OpenSSL w trybie AES-256-CTR z losowym hasłem. Podobno jest to w praktyce nieodróżnialne od danych z generatora liczb pseudolosowych.

Niektóre urządzenia potrafią czytać/zapisywać na nośnikach sformatowanych jako NTFS, który posiada ciekawą cechę (strukturę danych): Alternate Data Streams (ADS) – alternatywne strumienie danych NTFS.

https://traxter-online.net/alternatywne-strumienie-danych-ntfs/

Warto pamiętać o ADS podczas odzyskiwania danych z nośników sformatowanych w NTFSie – mogą być źródłem ciekawych cyfrowych artefaktów.

.

Do wymazywania nośników od lat używam albo polecenia dd albo dystrybucji DBAN. Najlepsze wymazywanie!

po formtowaniu „cipher /w:f:”

A na linux jak łatwo wyczyścić z danych kartę, tak by nie dało się odzyskać danych? Specjalny program czy coś w stylu more /dev/random > ścieżka karty ?

shred z konsoli.

Tylko trzeba uważać w co się celuje bo tutaj nie ma dodatkowych pytań tylko odpala nadpisywanie po uruchomieniu komendy.

Używałem shred, o ile pamiętam jest to symlink polecenia dd z odpowiednio ustawionymi flagami

Przecież wiadomo że format karty w urządzeniu tworzy jedynie początkową strukturę dla systemu plików, a nie nadpisanie wszystkich sektorów. Samo słowo sugeruje że chodzi o zbudowanie struktury, a nie usunięcie danych.

Jeśli nie chcecie mieć problemów z kartami pamięci w aparatach. Należy je formatować w aparacie! Nie należy też usuwać zdjęć z poziomu aparatu!

Nie wiem czy mój patent działa jak powinien, ale osobiście nie odzyskałem danych przy jego zastosowaniu. Dokładnie to ściągam film pornograficzny, następnie kopiuje go na kartę tyle razy, ile pojemność karty (do ostatniego bajta), a następnie formatuje. Dane się nadpisują, a ktoś, kto chciałby użyć podstawowego Recuva lub zaawansowanego R-Studio, przynajmniej będzie miał wieczorny seans.

Po co sie meczyc z kopiowaniem plikow tak aby zajely cale miejsce skoro mozna utworzyc kontener TrueCrypt o wielkosci bajt do bajta rownej pojemnosci nosnika? TC sam wszystko nadpisze.

Jest to jakiś sposób, ale mało wydajny i pracochłonny.

Są programy do wielokrotnego nadpisywania.

Nie jest to nic skomplikowanego.

Kilka zastrzeżeń:

– mniej techniczni ludzie nie rozróżniają rodzajów formatowania i nigdy nie będą;

– aparat robiąc pełne formatowanie czy wymazywanie ze swoją mocą obliczeniową robiłby to pół dnia, dlatego jest jak jest;

– niektóre aparaty nie widzą karty sformatowanej w komputerze (miałem tak z Canonem na przykład).

Reasumując format czystej karty celem użycia w urządzeniu – można w urządzeniu, natomiast chcąc tej karty użyć w innym miejscu lub sprzedać – tylko pełen format w komputerze.

Ja tam używam erasera, który usuwa pliki metodą Gutmann’a (35-cio krotne nadpisanie) i jest spoko :-)

…aż flash nie padnie ;)

Ja już mam ogarnięte w hmm… przestrzeni firmowej i domowej nawyki kasowania / formatowania / nadpisywania wszelkich nośników lub wyciągania fizycznego nośników np. na czas naprawy sprzętu lub przed złomowaniem.

Ale mam inny problem. Co zrobić ze starym sprzętem który się zepsuł i nie idzie się do niego wbić np. strzelone wyświetlacze w starych komórkach z androidem, stary BB z tym samym problemem, nie ładujące komórki, niemożliwość wbicia się po kablu aby nadpisać rom itp.

Naprawa takiego starego sprzętu jest nieopłacalna nawet jeżeli chciałbym go do czegoś użyć potem, a co dopiero tylko w celu skasowania z niego danych.

Jak na razie oddalam ten problem chomikując stary sprzęt przenośny i biorę problem na przeczekanie w nadziei, że kiedyś znajdę chwilę czasu na pochylenie się nad tym z śrubokrętem i młotkiem.

Ktoś ma namiary na bezpieczną i sensownie wycenianą (prywatny użytkownik) utylizację takiego niesprawnego ale nadal mogącego zawierać dane sprzętu?

Przyłączam się do pytania. Też chowam w szufladzie 2 takie zepsute telefony, z któryc już nie da się łatwo wykasować danych. Chyba w końcu będę musiał potraktować ich pamięć młotkiem.

Wiertarka? Nie kombinuj za dużo. Kiedyś czytałem o firmie, która podjeżdża furgonetką, bierze od Ciebie dyski i na miejscu rozpuszcza je w kwasie, a Ty dostajesz film z procesu niszczenia na dowód. Widzę, że jedna firma nadal oferuje coś takiego.

Ale Panowie, jaki jest Wasz model zagrożeń? Jeżeli nie macie na kartach danych kalibru Edzio Śniegowajama to zwykła wiertarka spokojnie Wam wystarczy. Serio, nikt nie będzie za Wami latał z mikroskopem elektronowym czy cokolwiek jest tam potrzebne tylko po to, żeby popatrzeć na Wasze nagie fotki. No chyba, że widzicie jak ktoś po nocach przeszukuje Wasz śmietnik w poszukiwaniu danych, które wczoraj wynieśliście z głównej siedziby Mosadu. Wtedy faktycznie warto zadzwonić do kolegi chemika żeby Wam trochę kwasu nagotował.

Z takich dużych firm, co to robią to kojarzę Iron Mountain – widać czasem ich samochody na ulicach.

Ale zwykłemu kowalskiemu to chyba starczy wiertarka. Chociaż osobiście wolę podbijak (albo nawet zwykły śrubokręt – byle dość masywny, żeby dało się w niego tłuc) i młotek – szybciej idzie.

Z tego też powodu nie oddaję kart pamięci na gwarancję – wolę spalić.

Oddawanie dysku na gwarancję (wykonałem wymianę) było możliwe dlatego, że miałem szyfrowanie TC i nie było nic ważnego, aby to dodatkowo czyścić – dysk używałem tylko kilka dni.

Kolega pierwsze co robi po kupieniu np. używanego lapka, to odzyskiwanie danych z dysku… ;-)

Nie wiem co teraz jest na topie, ale polecam Eraser, czy działa sprawnie to nie wiem, gdyż nigdy nie próbowałem odzyskiwać danych skasowanych tym programem.

1. Formatowanie szybkie czy „wolne” nie kasuje danych.

2. Nieużywane pamięci usb, karty niszczy się fizycznie.

3. Wielokrotne nadpisywanie/wymazywanie szybko zniszczy nośnik pamięci usb/karty pamięci.

man dd

Ludzie często nie kasują z nadpisywaniem ze zwykłego lenistwa. Po prostu im się nie chce.

Ja w przeszłości zasypywałem zerami przestrzeń nieprzydzieloną na dyskach USB z linii poleceń przez dd, tak jak polecił kolega wcześniej. Na mechanicznych działa także shred i podobne, ale trzeba pamiętać, że pamięci flash mają niskopoziomowy wear leveling i nie ma gwarancji, że dane nadpisujące trafią do tych samych sektorów. Wręcz przeciwnie, należy założyć, że nie nadpiszą plików. Szyfrowanie to najlepszy sposób na rozwiązanie tego problemu, ale może nie mieć zastosowania w przypadku aparatów, kamer i całej reszty tego gównianego IoT ;)

Cały artykuł o tym, że formatowanie nie usuwa danych z karty/dysku? No nie usuwa i tyle.

Słuchajcie,sformatowalem kartę ze zdjęciami, których nie wgrałem do komputera,karta została nadpisana minimum czterokrotnie.Karty są zapisywane do pełna za każdym razem,czy ktoś mi może pomóc w odzyskaniu tych danych.

już miałem skomentować że cały art pisze o oczywistościach, bo chyba każdy kto zna słowo bezpieczeństwo wie że format to nie usunięcie danych, i tylko nadpisanie faktycznie usuwa. Szukam komentarza w podobnym tonie a tu wiedzę że nie wszyscy wiedzą co robi polecenie format, szok .

Myślałem że coś nie tak z poleceniem format na androidzie.

Ogólnie art nic nie wnosi.

Mydli oczy, aby forsowanie od kilkunastu lat tak niebezpiecznych nośników danych przez rządy i duże korporacje nikomu nie wydawały się podejrzane.

Zwykły format starcza o ile nośnik jest zaszyfrowany, bez klucza i tak nie do odzyskania, czy się mylę ? Oczywiście, przed zaszyfrowaniem przeorać wolną przestrzeń jakimś bleachbitem czy privazerem jak Windows..

Czekam na kolejny artykuł z serii, mam już nawet temat: 'Woda jest mokra’. #szok.

Dorwałem kartę SD nadpisałem czterokrotnie metodą NSA w privazer i photorec oraz scalpel nic nie były w stanie przywrócić.

Ja tam teraz zanim coś sformatuję to szytfruję veracryptem :(

Dodam, że dobrej jakości karty MicroSD i SSD obsługują TRIM, co umożliwia w praktyce wyczyszczenie całej powierzchni w kilka sekund. Owszem, nie jest to całkiem bezpieczne, bo pamięć flash fizycznie będzie skasowana dopiero w przyszłości, ale do mniej niebezpiecznych rzeczy jest to całkiem niezła metoda, bo po wykonaniu TRIM (w Linux: root# blkdiscard -v /dev/mmcblk0) karta natychmiast zwraca same „0” (albo same „1”, zależnie od firmware) na całej powierzchni.

„Więc wszystko, co obiecuje usunięcie danych w kilka, góra kilkanaście sekund, oszukuje.”