Ataki DDoS są od paru lat zmorą internetu. Różne grupy internetowych rozrabiaków za ich pomocą zyskują rozgłos, a firmy chroniące przed nimi swoich klientów prowadzą nieustającą rywalizację by pokazać, kto na tym rynku jest lepszy.

Przeciwdziałanie atakom DDoS nie jest prostym zadaniem i wymaga nie tylko ciężarówek gotówki na sprzęt i łącza, ale także utalentowanych ludzi, którzy potrafią szybko i kreatywnie reagować na nowe zagrożenia. Konkurencja na tym rynku jest spora, zatem trzeba jakoś pokazać swoją unikatowość. Dobrą metodą na zaistnienie w mediach jest ogłoszenie, że właśnie uratowało się kogoś od największego ataku w historii.

A mój był większy

Przejrzeliśmy historię ataków DDoS uznawanych w swoim czasie za największe. Pozycje, na które trafiliśmy, wyglądają następująco:

- marzec 2013, 300 Gbps, czyli atak na SpamHaus, który wg CloudFlare prawie popsuł internet,

- luty 2014, 400 Gbps, czyli atak na nieujawnionego klienta CloudFlare,

- listopad 2014, 500 Gbps, czyli atak na strony opozycji w Hongkongu, CloudFlare,

- 2015, 500 Gbps, atak na firmę biorącą udział w ankiecie Arbora,

- czerwiec 2016, 470 Gbps, atak na klienta firmy Incapsula.

Jak zatem widzicie, na liście jest kilku znaczących graczy. CloudFlare, Arbor i Incapsula należą do największych firm na świecie broniących klientów przed atakami DDoS. Do tej gry wczoraj włączył się jeden z ich dużych konkurentów. Jeszcze do niedawna ataki na poziomie 500 Gbps uważane były za największe spośród odnotowanych. To jednak zmieniło się w ciągu ostatnich 24 godzin. Najpierw znany bloger Brian Krebs poinformował, że jego serwis był atakowany ruchem o przepustowości 620 Gbps a od klęski uratowała go firma Akamai / Prolexic. Na kolejne ogłoszenie nie trzeba było długo czekać – choć dla firmy, która wszystkich przebiła, obrona przed atakami DDoS nie była podstawowym produktem.

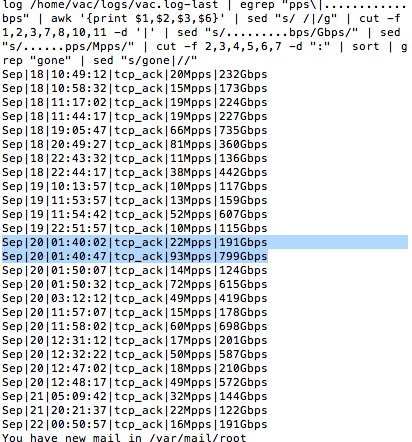

Swoje karty na stół na Twitterze rzucił prezes OVH, Octave Klaba. Pokazał w zasadzie jeden obrazek.

Widać na nim, oprócz pięknego jednowierszowego polecenia, listę ataków które odparło OVH w ostatnich 4 dniach. Na tej liście są pozycje przekraczające 700 Gbps, a dwa ataki o łącznej przepustowości 990 Gbps wydarzyły się praktycznie jednocześnie. Jeśli zatem wierzyć prezesowi OVH, to właśnie ta firma dzierży dzisiaj palmę pierwszeństwa w wyścigu pod hasłem „Mój był większy” a aby ją pobić trzeba będzie ogłosić odparcie ataku przekraczającego 1 Tbps. Nie sądzimy by przyszło nam długo na to czekać. Sam Octave Klaba przyznał, że wkrótce jego firma uruchamia nową wersję systemu antyDDoS, zwanego VAC, która powinna poradzić sobie z ruchem na poziomie 5 Tbps.

Komentarze

Czy odbijanie DDOS’ow np. w CF różni się czymś od tego jak to działa OVH? Z tego co mi wiadomo, OVH po prostu odcina usługi kompletnie, zatem cel ataku zostaje osiągnięty, jedyne co chronią to swoją infrastrukturę, nie klienta. Czy się mylę?

Mylisz się. Moment kalibracji systemu, a potem bronią. Wyłączają jak jesteś sprawcą, ale nie jak ofiarą.

niestety często jest tak że i dobry ruch wycinają szczególnie jak masz niestandardowe usługi na niestandardowych portach.

Mi tak wycinali pool-a dogecoina :P koniec koncow lepiej bylo wylaczyc ochrone przed DDoS bo wiecej robila zlego niz dobrego :P

Brian właśnie napisał, że hosting grzecznie mu podziękował za współpracę i życzy dalszych sukcesów – ale gdzie indziej…

Nie hosting tylko antyddos. Ciekawe czy ktoś podejmie wyzwanie :)

Krebs był klientem pro bono jak sam pisze –> https://twitter.com/briankrebs/status/779111614226239488

Nie ma się co dziwić, że go ściągnęli – mitygacja takiego ataku to duże koszty w ludziach i sprzęcie.

hehe, ciekawe bo teraz:

$ host krebsonsecurity.com

krebsonsecurity.com has address 127.0.0.1

Ogłaszam odparcie ataku 20 Tbps ;)

|Sep|22|08:06:22|tcp_ack|33Gpps|20Tbps

|Sep|22|08:07:12|tcp_ack|11Gpps|5Tbps

W zasadzie były to dwa ataki w jednym czasie.

A mówiąc po polsku – https://www.youtube.com/watch?v=M-skpeuYmfE ;)

W OVH mogą sprawniej walczyć z ddosami i uzyskiwać wyższy wolumen ruchu/pps, nieżadko żródla sa w tym samym switchu co cele.

Kazdy wie ze ovh to glownie hosting, a to co prezes pokazuje to marketingowy belkot… może odparli 800Gb ale z własnej platformy ;) bo sa dobrze znani w środowisku jako top source dla ruchu malware. Obstawiam ze prawdziwy ddos multi vector na poziomie 200gb by ich położył.

Jak się odpiera takie ataki DDOS? Odcina się dostęp dla adresów IP z jakich są wysyłane zapytania do serwera?

Nie wiem jak się to robi z tak dużymi atakami, ale polscy operatorzy robią to na zasadzie puszczania ruchu przez swój sprzęt i od filtrowania ataku. Tylko mówię tu o łączach rzędu do 10g

Ale o czym wy rozmawiacie? Atak na OVH mozna wykonac ze zwyklego bota dostepnego na rynku. Wystarczy posiadac metody typu OVH DROP,OVH VSE etc… Sam osobiscie sprawdzalem na wlasnych dedykach ich skutecznosc. Wszystkie oferty z wersja firewalla PRO mozna sobie wsadzic do histori ze smokami. Jedyna gwarancja obrony przed atakami nowymi metodami jest opcja z gammy GAME, ale z tego co czytalem juz zostalo to zlamane i nowa metoda ktora kladzie GAME rozchodzi sie jak swieze buleczki na rynku hackingu. Byc moze jest tu mowa o firewall CISCO a nie o tym obsranym VACu. Moze redakcja napisze kilka slow o naszym rodzimym HOSTEAM polska ktory nierzadko odpiera ataki pod ktorymi OVH sie lamie. Jakos dzialanie HOSTEAM na juniperach bardziej sie przeklada na jakosc.

Jedyne co OVH potrafi zrobic to rozlozyc rece oraz nagminnie wlaczac wymuszony tryb filtrowania. Jedno wielkie gowno.

http://www.commitstrip.com/en/2016/09/27/the-invisible-war/

Ja mam pytanie z drugiej strony, kto generuje taki duzy atak ? Ile to trzeba miec botow zombie z taka siłą ?