Apple w ostatnich latach położyło dużych nacisk na bezpieczeństwo danych swoich klientów. Dlaczego zatem w iOS 10 wprowadziło mechanizm osłabiający siłę szyfrowania lokalnych kopii bezpieczeństwa o ok. 2500 razy?

Użytkownicy telefonów Apple mogą wykonywać lokalne kopie bezpieczeństwa swoich danych za pomocą aplikacji iTunes. Za czasów iOS 9 hasło umożliwiające dostęp do tych kopii było zabezpieczone z użyciem dość bezpiecznego algorytmu, znacznie spowalniającego próby jego odgadnięcia. W iOS 10 wprowadzono jednak dodatkowy algorytm, który okazał się być wielokrotnie słabszy. Apple przyznało się już do błędu i zapowiada wypuszczenie aktualizacji która ma go naprawić.

Elcomsoft czyli rosyjscy eksperci w sprawach haseł

Nazwa firmy Elcomsoft powinna być znana wszystkim, którzy lata temu borykali się z problemem plików PDF zabezpieczonych hasłem. To własnie Elcomsoft odkrywał i publikował pierwsze narzędzia hasła te pokonujące w mgnieniu oka. W kolejnych latach rozszerzał listę swoich narzędzi, pokazując fatalny poziom zabezpieczeń kryptograficznych w produktach wielu firm, w tym także Microsoftu. Wraz z popularyzacją urządzeń mobilnych zajął się także szyfrowaniem tam stosowanym, a wkrótce został jednym z ważniejszych dostawców oprogramowania umożliwiającego analizę śledczą telefonów i kopii bezpieczeństwa ich danych. Przy okazji od czasu do czasu inżynierowie firmy natrafiają na różne perełki – a ta odkryta niedawno jest jedną z najciekawszych.

Po co PBKDF2, dodajmy SHA256!

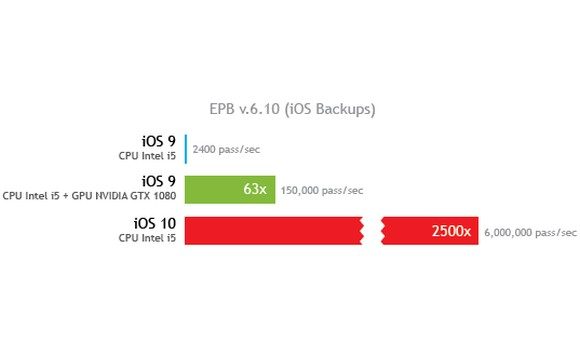

Analizując kod iOS 10 by zaktualizować swoje oprogramowanie umożliwiające próby odgadnięcia hasła tworzonych przez ten system kopii bezpieczeństwa inżynierowie Elcomsoftu natrafili na kuriozalną sytuację. W iOS9 lokalna kopia bezpieczeństwa przechowywana na komputerze użytkownika szyfrowana była z użyciem klucza, który był tworzony w oparciu o hasło użytkownika i funkcję PBKDF2 z 10 tysiącami cykli. Używając procesora Intel i5 można było atakować tę funkcję z prędkością ok. 2400 prób na sekundę. W iOS 10 badacze odkryli, ze choć funkcja PBKDF2 nadal używana jest do stworzenia skrótu hasła użytkownika, to równolegle do niej zaimplementowano drugą funkcję skrótu, która tworzy drugi, równorzędny skrót hasła. Problem jednak polega na tym, ze ta druga funkcja do SHA256 z jedną iteracją – co oznacza, ze na identycznym procesorze można ją atakować z prędkością ok. 6 milionów prób na sekundę. Oznacza to wielokrotne ułatwienie ataku na hasła użytkownika stosowane do zabezpieczenia lokalnej kopii bezpieczeństwa.

Warto także zauważyć, że Elcomsoft wcześniej już zaimplementował atak na skrót pochodzący z funkcji PBKDF2 dla kart graficznych, osiągając ok. 150 tysięcy prób na sekundę. Atak na SHA256 nie ma na razie implementacji GPU, ale i tak jest 40 razy szybszy od najlepszego znanego ataku na PBKDF2.

Nieciekawe skutki odkrycia

Problem z bezpieczeństwem lokalnej kopii danych jest tym większy, że jej pozyskanie jest praktycznie jedynym sposobem na uzyskanie dostępu do haseł użytkownika czy danych kart kredytowych zapisanych w Keychainie. Nawet jailbreak na telefonie nie pomoże dostać się do zawartych w nim danych – dopiero wykonanie kopii na lokalnym komputerze umożliwia dostęp do zapisanych haseł. W kopii bezpieczeństwa można znaleźć także wszystkie dane takie jak książka adresowa, spis połączeń, pliki multimedialne czy tokeny uwierzytelniające dające dostęp do poczty czy kont w sieciach społecznościowych. Co istotne, Elcomsoft informuje, że wykonanie kopii lokalnej można na telefonie wymusić nawet, jeśli jest on zablokowany – wystarczy mieć dostęp do komputera który został kiedyś powiązany z telefonem.

Czynnikiem ograniczającym ryzyko kradzieży danych jest konieczność fizycznego dostępu do komputera użytkownika na którym znajduje się kopia bezpieczeństwa – najczęściej jest to możliwość zarezerwowana dla organów ścigania (które zapewne są ważnym klientem Elcomsoftu). Apple podkreśla także, że odkryta podatność nie dotyczy kopii bezpieczeństwa na serwerach iCloud. Dlaczego Apple zdecydowało się na tak znaczące osłabienie szyfrowania lokalnych kopii bezpieczeństwa? To pytanie niestety pozostaje bez odpowiedzi.

Komentarze

Proste – agencja rządowa poprosi Apple o kopie danych to dostanie. Jak uzyszkodnik świadomy to zrobi lokalnie – trzeba jakoś ułatwić służbom dostęp np. Poprzez słabe szyfrowanie. Wniosek – szyfrować „szyfrowane” kopie

Zły ? wniosek

Wniosek to zdecydowanie za duże słowo, on nawet nie zrozumiał napisanego przez siebie zdania. Gdyby zrozumiał zauważyłby że służbom łatwiej dotrzeć do kopii w iCloud niż na prywatnym komputerze.

„Atak na SHA256 nie ma na razie implementacji GPU”

Przecież bitcoin opiera się na sha256 i minerow na GPU trochę było w swoim czasie.

Ależ hashcat umożliwia atak na SHA256 z wykorzystaniem GPU. I robi to baardzo skutecznie.

Być może jest to bardzo konkretna implementacja, albo Elcomsoft nie chciał ich reklamować ;)

Podobnie nie reklamowałbym narzędzi elcomsoftu do odzyskiwania haseł zabezpiecxonych dokumentów pdf jako „pokonujące je w mgnieniu oka” bo to sugeruje, że współcześnie zabezpieczony pdf zawiera jakieś podatności. Te narzędzie to nic innego niż zgadywaczka haseł różnymi metodami (maskowanie, slowniki,tablice teczowe). Jedynie „pokonanie” dotyczy starych wersji pdf z 40 bitowym rc4, który nie jest już używany. Jeśli ktoś używa hasła z głową i współczesnego encryptora pdfów z AESem to może spać spokojnie.

Pierwsze wersje „zabezpieczeń” były pokonywane w ułamku sekundy

Pierwsze wersje „zabezpieczeń” PDF to „łamał” systemowy program Preview na MacOS X, który służył między innymi do… otwierania PDFów :D

„Atak na SHA256 nie ma na razie implementacji GPU” – a o Bitcoin to nie słyszeli? :-) Toż to czyste SHA256, a za 20zł kupicie minera na USB hashującego z prędkością 300MHash/s o mocy paru Wat, żeby na grafice nie marnować prądu :-P ocl-hashcat też nie istnieje i do tego darmowy nie jest? ;-) Zawsze jak coś czytem w tym kraju absurdów to zastanawiam się jak dużo ludzi wokół połknie takie farmazony jak młody pelikan :-P

„Toż to czyste SHA256” – nie do końca. Hash dla Bitcoin jest liczony w taki sposób, że nie da się go bezpośrednio użyć do wyliczania skrótów SHA256. Hash bitcoina jest liczony w uproszeczeniu jako SHA256(SHA256(Block_Header)), przy czym uwzględnia jeszcze kolejność bajtów. Chipy minerów sprzętowych często mają zaimplementowaną całą operację (oba hashe i odwaracanie).

Co prawda dalej można wykorzystać dedykowane chipy implementujące czyste SHA256.

Czemu nie można odzyskać danych z keychain po JB? Co z keychain dumperem?

Wlasnie wyszedl iOS 10.0.2 i nie poprawili tego. Jak widac oslabienie szyfrowania to zamierzony cel…