Nie tylko Chińczycy i Amerykanie włamują się do komputerów obcych rządów, by wykraść z nich informacje. Najnowszy raport wskazuje na działania rosyjskiej grupy cyberprzestępców, których jednym z celów były i są polskie instytucje rządowe, w tym MON.

Firma FireEye, specjalizująca się w wykrywaniu elektronicznych intruzów, opublikowała dzisiaj raport (PDF) na temat grupy cyberprzestępców, określonych mianem APT28. Wiele wskazuje na to, że są to Rosjanie, a w zakresie ich bezpośredniego zainteresowania (i prawdopodobnie przynajmniej częściowo udanych ataków) znajdują się także polskie ministerstwa.

APT28 od 2007

FireEye twierdzi, że ślady działalności grupy APT28 sięgają roku 2007 (pewne aspekty wskazują nawet na rok 2004). Grupa ta konsekwentnie stosuje podobne metody działania, rozwija kolejne wersje używanego oprogramowania i regularnie atakuje zbliżone cele. Biorąc pod uwagę poziom zaawansowania używanych technik, modułowość i jakość stosowanego oprogramowania i sposób działania należy sądzić, że grupa jest dobrze zorganizowana i składa się z przyzwoitej klasy fachowców. Wskazuje to na istnienie organizacji, która wspiera i finansuje działania grupy. Biorąc pod uwagę chociażby listę celów trudno znaleźć innego sponsora niż Rosję.

Co ciekawe, wiele wskazuje na to, że atakujący traktują swoją działalność jako główną formę zatrudnienia – 96% próbek ich oprogramowania zostało skompilowane między poniedziałkiem a piątkiem a 89% między 8 rano a 6 wieczorem czasu UTC+4, obowiązującego w Moskwie i Sankt Petersburgu.

Na liście najczęściej atakowanych celów znajdują się do tej pory przede wszystkim Gruzja oraz kraje z regionu Kaukazu, organizacje rządowe i wojskowe z Europy Wschodniej oraz NATO i organizacje wojskowe z Europy Zachodniej. Najciekawsze są jednak informacje wskazujące na cele w Polsce.

Polska na celowniku włamywaczy

Próbka oprogramowania „rozsyłanego do instytucji rządowych” została poddana analizie w sierpniu 2014 przez polską firmę Prevenity. Opublikowane przez Polaków sumy kontrolne zidentyfikowanych plików jednoznacznie wskazały autorom raportu, że złośliwe oprogramowanie było częścią kampanii APT28.

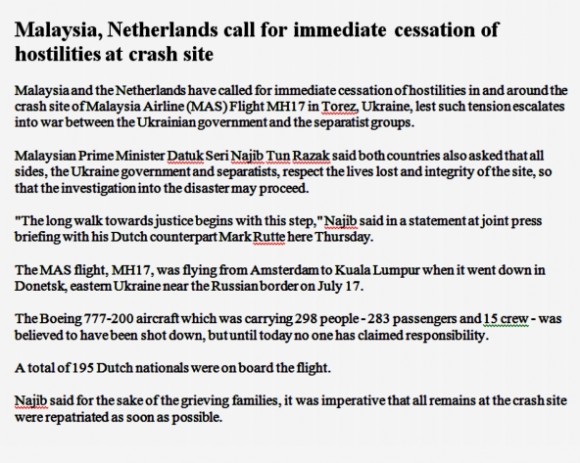

Z raportu Prevenity dowiadujemy się, że infekcja następowała poprzez wiadomości poczty elektronicznej z dołączonym plikiem MHT. Wykorzystywał on błąd w kontrolce ActiveX (MS12-27). Po uruchomieniu generował plik MH17.doc otwierany, by zmylić użytkownika oraz wykonywał właściwy plik DLL. Treść wiadomości sugerowała, że w załączeniu znajduje się raport na temat samolotu Malaysia Airlines zestrzelonego nad terytorium Ukrainy.

Złośliwe oprogramowanie najpierw sprawdzało, czy na komputerze nie są uruchomione procesy mogące monitorować jego działanie (sniffery, debuggery itp.) a następnie tworzyło kolejny plik i dopisywało go do klucza rejestru odpowiedzialnego za uruchamianie programu przy starcie systemu. Ten program z kolei łączył się z serwerem C&C i pobierał z niego jeszcze jeden złośliwy moduł. Do serwera C&C były także przesyłane zaszyfrowane informacje opisujące zainfekowany system.

FireEye udało się zidentyfikować część domen, zarejestrowanych przez atakujących. Znajdują się wśród nich adresy, które wyraźnie wskazują na polskie cele ataków.

Atakujący zarejestrowali domenę

q0v.pl

mającą przypominać gov.pl i stworzyli subdomeny

mail.q0v.pl poczta.mon.q0v.pl

wskazujące, że na liście ich celów znajdowało się również Ministerstwo Obrony Narodowej.

Doniesienia raportu nie są niczym zaskakującym – Polska jest naturalnym celem rosyjskiego wywiadu. Rzadko jednak mamy okazję poznać choć niektóre szczegóły dotyczące przeprowadzanych ataków.

Czytelnikom dziękujemy za podesłanie informacji o raporcie.

Komentarze

Jak na poncu zauważył autor nic nowego. Pytanie czy Polacy atakowali Rosję. Czy taki raport jest lub bedzie za jakiś czas.

Polacy robią to za dobrze żeby być wykryci ;)

Adam: Taka mała prośba, na Firefoxie mobilnym (Android 4.4) i z3s mobilnej, jest problem z otwieraniem linków z głównej strony w nowych kartach. Po przytrzymaniu linku otwiera się okno z wyborem opcji, lecz w tle otwiera się już kliknięty link na obecnej karcie.

Problem po stronie klienta ;)

A tak serio to jak powiesz, co trzeba poprawić, to mogę spróbować – ale sam raczej nie dojdę…

Ciekawa informacja z tego arta jest też fakt ze w MON stoi FireEye.

A niekoniecznie – bo MON występuje na liście domen zarejestrowanych przez APT28, co nie mówi nic o używanym sprzęcie.

Zastanawiające, że tacy wyspecjalizowani twórcy malwaru zapominają o usunięciu podstawowych informacji z plików exe, które mogły by pomóc określić ich pochodzenie.

O ile mnie pamięć nie myli, to szum wokół domen qov czy govpl to był kilka lat temu. Sam zaś artykuł potwierdza tezy osób niepoprawnych, czy też niepokornych, że cała ta nasza przyjaźń czy reset stosunków PL-RU nie musi nam dobrze służyć… Ale to już (w sumie) inny obszar dyskusji