Choć skala rosyjskich cyberataków nie sprostała wszystkim oczekiwaniom analityków, to nie znaczy, że ataków tych nie ma lub że są łatwe do odparcia. CERT Polska i Służba Kontrwywiadu Wojskowego opisały właśnie nową, ciekawą falę ataków.

Opublikowany dzisiaj raport opisuje trwające właśnie ataki na placówki dyplomatyczne i ministerstwa spraw zagranicznych państw UE i NATO, w tym także Polski. Raport i jego publikacja są ważne z kilku powodów. Po pierwsze, ataki nadal trwają, więc zawarte w raporcie informacje mają dużą wartość dla obrońców naszej infrastruktury – pozwalają się bronić przed aktualnym zagrożeniem, a nie tylko działać retroaktywnie. Po drugie, sprawcy (wszystko wskazuje na grupę APT29, wiązaną najczęściej z rosyjską Służbą Wywiadu Zagranicznego), używają w tym ataku nowych, nigdzie wcześniej nie opisywanych narzędzi. Upublicznienie szczegółowej analizy zmniejsza wartość ich użycia dla sprawców i podnosi wykrywalność po stronie obrońców – zatem gratulacje dla zespołów, które atak wykryły i opisały.

Przebieg ataku

Oczywiście przede wszystkim odsyłamy do źródłowych materiałów, które bardzo obszernie opisują techniki używane przez napastników, ale jeśli wolicie streszczenie, to znajdziecie je poniżej.

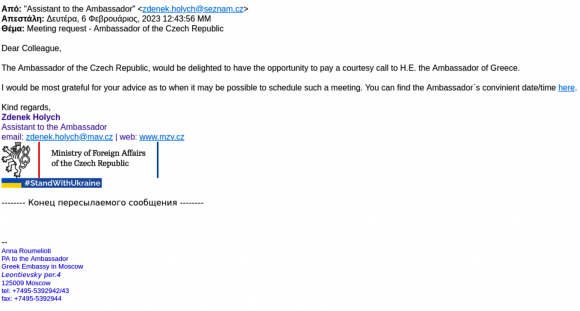

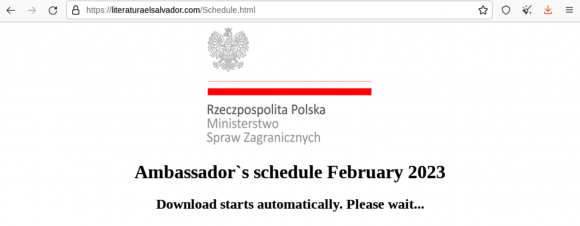

Atak zaczyna się od phishingu wycelowanego w pracowników np. ambasad, zawierającego rzekome zaproszenie na spotkanie wraz z linkiem do „kalendarza”.

Sprawcy, podszywając się pod pracowników innej ambasady, próbują nakłonić ofiarę do kliknięcia w link, pobrania złośliwego pliku i jego uruchomienia. Działanie co do zasady jest dość standardowe, choć ma pewne elementy „zaawansowania”. Są to przede wszystkim wycelowanie kampanii w konkretne osoby, użycie techniki „przemycania HTML” przez stronę serwującą plik (plik „składany” jest dopiero w przeglądarce ofiary), a także użycie nowych narzędzi do uruchomienia na komputerze ofiary docelowego złośliwego ładunku.

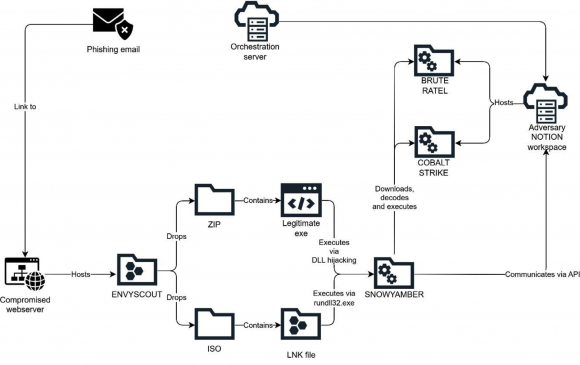

Przebieg infekcji

W jednym z obserwowanych scenariuszy ofierze serwowany jest plik ZIP, zawierający:

- prawdziwy plik 7zip.exe, ale o zmienionej nazwie z użyciem techniki kodowania „od prawej do lewej”, co powoduje, że nazwa na komputerze ofiary wygląda jak november_schedulexe.pdf

- vcruntime140.dll – prawdziwa, choć zmodyfikowana biblioteka, wczytywana przez prawdziwego 7zipa jeśli znajduje się w tym samym katalogu, co plik EXE (technika zwana „search order hijacking”, gdzie „legalne”, podpisane cyfrowo EXE wczytuje DLL przestępcy)

- 7za.dll – właściwy złośliwy plik, ładowany przez vcruntime140.dll

Drugim obserwowanym scenariuszem był plik ISO, zawierający pliki LNK i DLL, gdzie plik LNK zawierał w nazwie wiele spacji, powodując, że rozszerzenie znikało z pola widzenia ofiary, a po uruchomieniu wczytywany był złośliwy DLL.

Samo złośliwe oprogramowania dążyło docelowo do uruchomienia narzędzi takich jak Cobalt Strike lub Brute Ratel, w wersjach popularnych wśród cyberprzestępców i umożliwiających dalszą penetrację sieci ofiary. Opis nieznanych wcześniej narzędzi, które służyły do uruchomienia docelowego ładunku, znajdziecie w załącznikach do raportu.

Podsumowanie

Fakt powstania raportu wskazuje, że Polska posiada zarówno możliwości detekcji, jak i analizy zagrożeń, generowanych przez naszych sąsiadów ze Wschodu. To pozytywny wniosek. Oznacza to też, że wysiłki APT29 w tym obszarze raczej spaliły na panewce, a analitycy wroga w końcu dowiedzieli się, dlaczego ich implanty nie działają. Polecamy także lekturę załączników technicznych (linki na końcu artykułu) – kawał solidnej roboty.

Komentarze

HAHAHAHA dll podstawione i sie udalo nie wierze

Powinniśmy to poczytywać jako sukces jak na niemiecką montownie przystało czy suche podsumowanie porażki ? Pewnie w zależności od tego kto przy korycie

Chociaż to bardziej złożony problem bo kto miał nakraść to już nakradł

No to proszę o konkluzje .Kto to testował .?

komunikator dla żołnierzy i pracowników resortu obrony narodowej – Merkury 2.0.

https://www.wojsko-polskie.pl/woc/articles/aktualnosci-w/nowy-komunikator-wojskowy/

wyglada na polskie procesory np. agat i cos w rodzaju szyfrowanych kart sieciowych

we francji wywiad uzywa matrixa (oczywiscie wlasne serwery i programy nie uzywajace html a zwykle tekstowe)

My moglibysmy (o czym pisze od 20 lat) uzywac w koncu sieci mesh i sieci radiowych lepszych niz reticulum, aprs (dziala nawet na lora), meshtastic czy innych (jest nawet system satelitarny jak https://tinygs.com/satellites czy outernet https://majsterkowo.pl/outernet-internet-z-satelity/ )

Ja bym się tak za bardzo nie rozpisywał bo: Hipotetycznie może istnieć coś takiego jak ( o dziwo) statystyka „naszych” czyli wrogich udanych ataków. Ja będąc właścicielem lub szefem takiej atakującej placówki lub firmy ( jak zwał tak zwał) założył bym takie proste zestawienie w np. Excelu i zwyczajnie w przerwie na kawę analizował kto i co odpowiedział na dane maile. Po „ogarnięciu tematu” wyszło by co wiemy a czego nie na temat cyber zabezpieczeń w danej placówce lub sieci. No i analizujemy- ten „łyknął” , tamten „łyknął, trzeci się już „udławił” i mamy go z głowy , ale ten CZWARTY…(!) Łoooo panie! Tam musi być coś specjalnego bo nie idzie tego złamać. Dwieście czterdzieści razy atakowany i nic! to za przeproszeniem CO tam jest??! I tego trzeba się obawiać najbardziej moim zdaniem. Jeśli ta firma ma zapisane lie razy atakowała i KTÓRE obiekty to rozpozna co jest co i które są naprawdę ważne! Panowie! Wy nie walczcie metodą „betonowej ściany” tylko podstawcie komputery z „lewymi danymi” i niech sobie je infekują! Niech skubną „lewe dane” ale z trudem!!! Kiedy w rzeczywistości wszyscy (zainteresowani atakowani) wiedzą że to jest lipa! Pomyślał ktoś żeby jak to się mówi „nakarmić trola”???