Żadne włamanie nie jest fajne (no może poza HackingTeamem), ale włamanie do firmy, której produkt jest narzędziem umożliwiającym wchodzenie z zewnątrz do infrastruktury niezliczonych firm na całym świecie brzmi wyjątkowo poważnie. I jest wyjątkowo poważne.

W piątek wieczorem zauważyliśmy na Twitterze publiczne ostrzeżenia przed dziwną sytuacją w Anydesku i sami zamieściliśmy komunikat na ten temat. Kilka godzin później otrzymaliśmy potwierdzenie, że faktycznie doszło do poważnego incydentu. Zobaczmy, co już wiadomo na ten temat.

Zaczęło się od częstych awarii

Około 20 stycznia tego roku użytkownicy Anydeska zaczęli obserwować coraz częstsze problemy z łącznością z serwerami firmy. Kłopoty z dostępem do usług nie są jeszcze niczym wskazującym na problemy z bezpieczeństwem, ale zbieżność czasowa jest tu zastanawiająca. 24 stycznia doszło do dłuższej awarii – usługi dostępowe działały bardzo niestabilnie i firma wydawała się nie móc naprawić przyczyny. W końcu 29 stycznia zaczęła się już nie awaria, a planowana przerwa serwisowa, która trwała… 48 godzin. Jak na firmę świadczącą usługi pośrednictwa w zdalnym dostępie to dość rzadko spotykana sytuacja, by przerwa serwisowa odcinała klientom dostęp na dwie doby. Jaki mógł być powód takiej sytuacji?

Przerwa serwisowa, zmiana certyfikatu

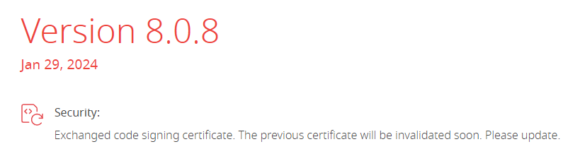

Przed „planowaną przerwą serwisową” firma wydała nową wersję oprogramowania (8.0.8), gdzie w informacjach zamieściła bardzo kluczowe zdanie:

„Zmieniliśmy certyfikat do podpisywania kodu. Aktualizujcie prosimy”.

Wydanie nowej wersji oprogramowania, w której jedyną zmianą jest zmiana certyfikatu, wskazuje, że musiał zaistnieć jakiś powód takiej zmiany. Powody mogą być dwa – albo stary certyfikat wygasł, albo ktoś go ukradł. A skoro nie wygasł…

Szybko pojawiły się plotki o możliwym incydencie, jednak firma długo milczała na ten temat. Dopiero w piątek wieczorem opublikowała oficjalne stanowisko. Zwyczaj publikowania takich informacji w piątkowe wieczory jest objawem wyjątkowego sadyzmu – osoby odpowiedzialne za bezpieczeństwo wielu organizacji mają dzięki temu zepsuty weekend. Sam publikujący liczy pewnie na to, że to moment, w którym mniej osób będzie śledzić wiadomości i incydent nie odbije się szerokim echem w mediach.

Co wiemy z oświadczenia

Streszczając i tak dość krótki komunikat, możemy z niego wycisnąć takie oto informacje:

- firma dowiedziała się o możliwym incydencie w niektórych systemach (źródło informacji nie zostało ujawnione),

- przeprowadziła audyt bezpieczeństwa,

- znalazła w swojej infrastrukturze ślady włamania,

- wezwała na pomoc Crowdstrike,

- usunęła skutki incydentu,

- anulowała wszystkie certyfikaty,

- wyczyściła lub wymieniła zaatakowane systemy.

Anydesk zapewnia także, że jego architektura została zbudowana w taki sposób, by nie przechowywać kluczy klientów, tokenów czy haseł umożliwiających zdalny dostęp do systemów klientów. Na wszelki wypadek wymuszają zmianę haseł klientów do portalu klienckiego – i to w sumie tyle.

Nieco więcej udało się dowiedzieć dziennikarzom z BleepingComputer, którzy informują, że hakerzy ukradli nie tylko certyfikaty do podpisywania kodu, ale także kod źródłowy. Co ciekawe, internauci rzekomo odkryli zmiany w środowisku kompilującym pliki wykonywalne:

You can also see in the latest builds they changed their build environment as they are no longer using the „buildbot” user and are instead using „anyadmin”

Nie byliśmy w stanie potwierdzić tej ostatniej informacji.

Używamy Anydeska, co robić

Nie widzieliśmy do tej pory żadnych sygnałów wskazujących, że platforma została użyta do ataków na klientów. Informacje o „przejętych sesjach” mogą wynikać z faktu, że bez trudu da się w sieci kupić loginy i hasła użytkowników Anydeska – jak każdego innego systemu. Atak jest jednak niepokojący i powstaje pytanie, w jakiej fazie został wykryty. Jeśli przestępcy dopiero rozpoczynali swoją operacje, to możemy odetchnąć z ulgą. Jeśli jednak mieszkali w infrastrukturze Anydeska od miesięcy, to możemy mieć do czynienia z zupełnie inną kategorią zagrożeń. Pozostaje nadzieja, że wkrótce dowiemy się czegoś więcej. Na razie pozostaje zmiana haseł i zachowanie czujności (lub przeglądanie logów, jeśli ktoś ma logi i ludzi do tego).

Tymczasem inni

W kontekście tego incydentu nie sposób nie wspomnieć o tym, że chińscy hakerzy latami kontrolowali serwery TeamViewera i używali tego dostępu do penetrowania sieci innych organizacji i osób fizycznych.

Warto także przypomnieć, że dwa dni temu poważny incydent ogłosiło Cloudflare – ktoś chciał się zadomowić w ich infrastrukturze i był na dobrej drodze do realizacji tego celu. Przeczytajcie raport Cloudflare i porównajcie z oświadczeniem Anydeska. Cloudflare nie tylko opisało w szczegółach cały przebieg zdarzeń, ale także zmieniło wszystkie poświadczenia używane w środowiskach produkcyjnych (wszystkie!), przeinstalowało wszystkie systemy produkcyjne (wszystkie!), a nawet posunęło się do fizycznej wymiany części sprzętu – tak na wszelki wypadek. Gdyby tak wszystkie firmy reagowały jak Cloudflare i pisały raporty jak Cloudflare…

Komentarze

W 2021r od stycznia do połowy marca po nawiązanym kontakcie i zapewnieniach o wiarygodności wyraziłem zgode na pomoc i współpracę ze strony spółki Binvesting kożystając z Anydesku.Gdy poprosiłem o wypłatę zdeponowanych pieniędzy i przepychankach grupa zniknęła a prokuraturom do tej pory nie udało się odzyskać moich pieniędzy.Chciałbym wiedzieć czy jest możliwe namierzenie osób korzystających z Anydesku.

W oczekiwaniu na komentaż.

Stanisław.

Nie, Tera musisz zainwestować w Baltic pipe

„- Czy jesteście wiarygodną firmą?

– Tak, jesteśmy wiarygodną firmą.

– Oto moje pieniądze.”

Facepalm.

Historia działa się 3 lata temu, więc zapłon prawie jak w dużym fiacie. Przypuszczam, że artykuł wyskoczył w Google.

„kożystajac” – jprdl… no sorry…