Nasi Czytelnicy z firmy Exatel odkryli, że przeglądarka Maxthon, z której korzysta część internautów, wysyła na chińskie serwery całkiem sporo informacji naruszających prywatność użytkowników. Wyrzućcie zatem Maxthona i przeczytajcie.

Poniższy tekst przedstawia wyniki raportu z analizy technicznej, przeprowadzonej przez analityków trzeciej linii Centrum Operacji Bezpieczeństwa (SOC) Exatel SA. Raport ten powstał na bazie incydentu, jaki pod koniec marca zidentyfikowała grupa reagowania na incydenty, działająca w ramach SOC Exatel, w trakcie wdrażania systemu detekcji zagrożeń Fidelis w jednej z lokalizacji.

Dzięki informacjom pozyskanym w trakcie analizy przeprowadzonej z użyciem inżynierii odwrotnej kodu, grupie reagowania na incydenty SOC Exatel udało się dotrzeć do funkcjonalności, którą autorzy dość popularnego narzędzia próbowali zaszyć w oprogramowaniu, celem przesyłania do swoich serwerów treści, o której przesyłaniu użytkownik nie tylko nie został poinformowany przez producenta, ale i został mylnie przeświadczony, że tego typu treść nie opuści jego komputera jeśli nie da na to wyraźnej zgody.

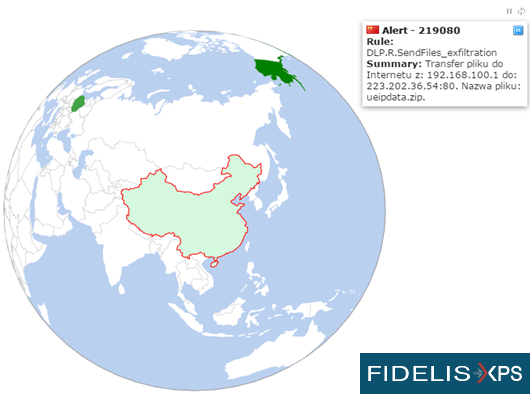

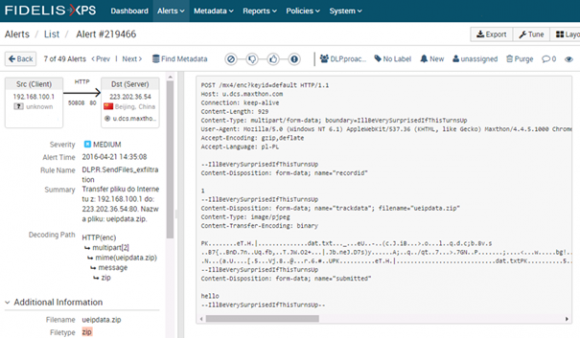

Wkrótce po podłączeniu do monitorowania przez system Fidelis wewnętrznej sieci LAN organizacji, grupa reagowania na incydenty z SOC Exatel rozpoczęła rejestrować od kilkunastu do kilkudziesięciu razy dziennie alarm o naruszeniu reguły DLP.sendfiles.exfiltration, którą specjaliści z Exatel wbudowali do tego systemu w celu monitorowania, czy dokumenty (w ogólności szerokorozumiane dane) nie są przesyłane na zewnątrz sieci przy pomocy protokołu HTTP i metody POST. W taki właśnie sposób przeglądarki internetowe przesyłają różnego typu dane do zdalnych serwerów, w tym np. pliki załączników do wiadomości, wysyłanych z użyciem poczty webmail’owej. Okazało się, że z 3 komputerów znajdujących się w wewnętrznej sieci korporacyjnej, tym właśnie protokołem, regularnie, wysyłany jest do serwera w Pekinie, niewielki, kilkusetbajtowy plik o nazwie ueipdata.zip.

System Fidelis, wdrożony w Exatel, posiada moduł pamięci sieciowej gromadzącej nie tylko metadane, ale też szczegóły transmisji, która w jakikolwiek sposób narusza polityki bezpieczeństwa. Jest on w stanie zapamiętać i analizować w głąb – z użyciem DPI (Deep Packet Inspection) – zarówno protokoły komunikacyjne, jak i zróżnicowane metody kodowania zagnieżdżonych w nich plików. Dzięki temu eksperci od bezpieczeństwa z Exatel dysponują pełną wiedzą o incydentach.

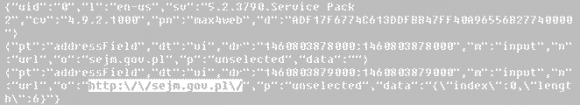

Powyższy zrzut ekranu z konsoli monitoringu zdarzeń systemu Fidelis przedstawia szczegóły dotyczące pojedynczego alarmu, wygenerowanego na skutek naruszenia wspomnianej wcześniej reguły, opisującego potencjalną eksfiltrację danych do serwera w Chinach.

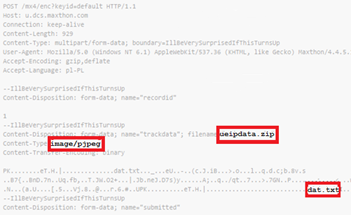

To, co rzuciło się najpierw w oczy specjalistom z SOC to fakt, że przesyłany plik ueipdata.zip zawiera spakowany pojedynczy plik dat.txt, który w rzeczywistości nie jest plikiem tekstowym, lecz zawiera dane o dużej entropii, będące albo wyjściem z generatora losowego, albo wynikiem szyfrowania. Ponadto typ przesyłanego pliku – identyfikowany polem content-type protokołu HTTP – został oznaczony jako image/pjpeg, czyli… obrazek:

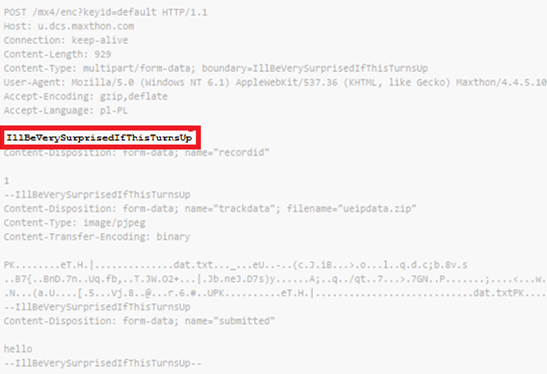

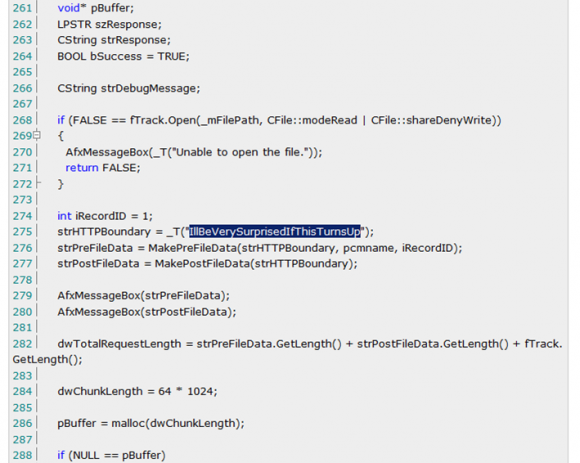

Jednak najbardziej zadziwiała fraza, pojawiająca się kilkukrotnie w treści wysyłanego pakietu HTTP, zawierająca łańcuch tekstowy IllBeVerySurprisedIfThisTurnsUp.

Pierwszym, i chyba najbardziej oczywistym w tych okolicznościach, podświadomym tłumaczeniem frazy było: „bardzo się zdziwię, jeśli to wyjdzie na jaw”. A zważywszy na fakt, że zbliżał się akurat 1 kwietnia, eksperci z SOC Exatel początkowo pomyśleli, że być może któryś z ich kolegów testuje, czy nowo nowo zainstalowany w sieci system Fidelis będzie w stanie takie zdarzenie wykryć.

Okazało się to jednak błędnym tłumaczeniem tej frazy

Dalsza analiza zbieżności nazwy docelowego serwera w Chinach i identyfikatora user-agent, zapamiętanego przez Fidelis (identyfikatora, którym identyfikuje się zwykle klient HTTP) umożliwiła ekspertom z Exatel dotarcie do prawdziwego winowajcy (i właściwego tłumaczenia tej frazy).

Winowajcą, stojącym za alarmami systemu Fidelis, okazała się przeglądarka internetowa Maxthon, stworzona i rozwijana przez Chińczyków.

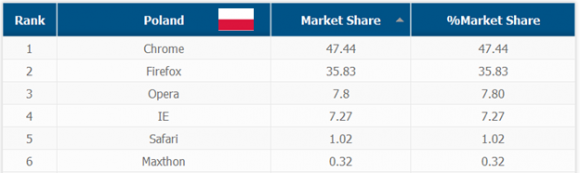

Zgodnie z serwisem StatsMonkey w 2014 zajmuje ona szóstą pozycję pod względem popularności, zarówno w Polsce, jak i w Chinach.

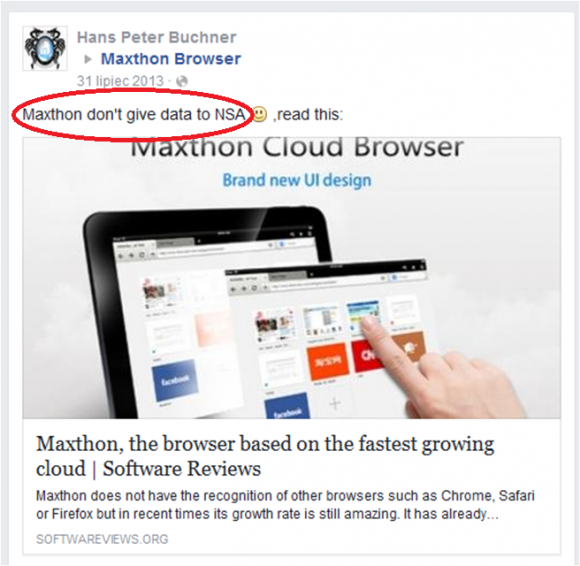

To przeglądarka Maxthon, zainstalowana na komputerach 3 pracowników firmy, wysyłała pliki, które zauważył system Fidelis. Co dodaje ironii całej sprawie, autorzy przeglądarki informują na swojej stronie, że jest ona stworzona z myślą o zapewnieniu bezpieczeństwa i prywatności użytkowników, w świetle skandali z łamaniem prywatności przez amerykańską agencję NSA. Jak można przeczytać w opiniach na temat Maxthona, również użytkownicy darzą szczególną sympatią tę przeglądarkę, ze względu na fakt, iż… jej autorzy nie dzielą się danymi z amerykańską agencją wywiadu elektronicznego NSA:

Wracając do łańcucha tekstowego „IllBeVerySurprisedIfThisTurnsUp”, który nakierował uwagę ekspertów z SOC, jego pojawienie się w transmisji było wynikiem zarówno zbiegu okoliczności, jak i poczucia humoru jednego z chińskich programistów. Użył on takiego właśnie statycznego łańcucha tekstowego w kodzie biblioteki C++ (opartej o framework MFC), by separować nim pliki zagnieżdżone w transmisji HTTP (w naszym przypadku instruując serwer Maxthona jak zdekodować plik ZIP w pakiecie HTTP (przekazując string zakresu o takiej właśnie wartości w nagłówku HTTP, w zmiennej boundary pola content-type).

Napisana przez niego jeszcze w 2007 roku biblioteka implementująca klienta protokołu HTTP:

została użyta przez twórców Maxthon do stworzenia części funkcjonalności przeglądarki, (funkcjonalności o której napiszemy dalej), a prawidłowe tłumaczenie wspomnianej frazy powinno brzmieć „bardzo się zdziwię, jeśli ta sekwencja znaków pojawi się gdzieś w załączonym pliku, przesyłanym przez program”.

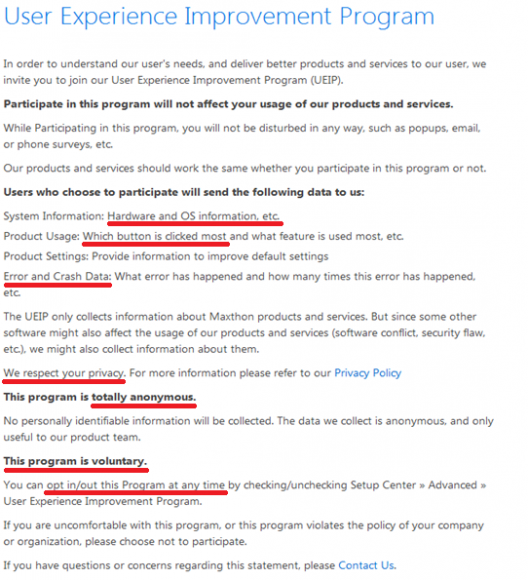

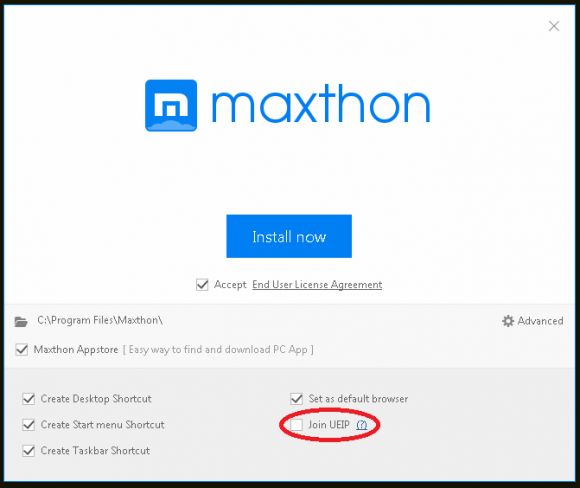

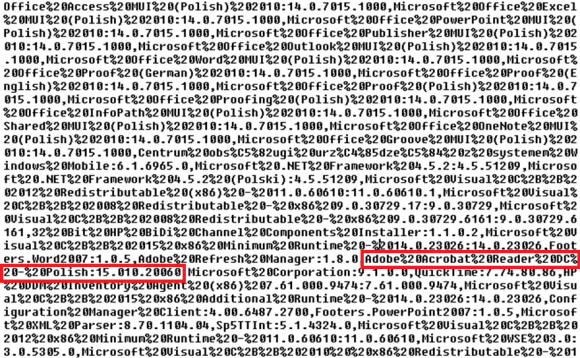

No dobrze… ale zatrzymaliśmy się na pliku ueipdata.zip, który w dziwnych okolicznościach (i formie) opuszcza komputery, na których zainstalowano przeglądarkę. Otóż po krótkim dochodzeniu udało się rozszyfrować skrót UEIP jako „User Experience Improvement Program”. Taką nazwę nosi program, który – jak zapewniają na stronie przeglądarki autorzy – jest dobrowolny i anonimowy, a jego celem jest pomoc autorom w ulepszaniu przeglądarki poprzez dzielenie się informacjami na temat sprzętu, na którym zainstalowano przeglądarkę oraz danymi dotyczącymi systemu operacyjnego oraz ew. błędów w trakcie działania przeglądarki.

Jak też zapewniają jej autorzy, z programu UEIP można w każdym momencie zrezygnować, a „prywatność użytkownika jest respektowana”.

Eksperci od bezpieczeństwa z Exatel postanowili więc to sprawdzić. Na swojej testowej maszynie zainstalowali przeglądarkę Maxthon, upewniając się, że na ekranie startowym instalatora odznaczyli opcję uczestniczenia w programie UEIP:

Efekt? Niestety brak.

Nasłuch ruchu TCP na interfejsie sieciowym maszyny w trakcie użytkowania przeglądarki, pokazał regularną komunikację z tym samym serwerem Maxthon (u.dcs.maxthon.com), zawierającą w swojej treści plik ueipdata.zip.

Specjalistów z SOC zaintrygowało kilka kwestii.

Po pierwsze: dlaczego dane programu UEIP – pomimo wyraźnego braku zgody użytkownika – są wysyłane do producenta Maxthon?

Po drugie: dlaczego plik ueipdata.zip, który zawiera pozornie tekstowy plik out.txt jest wysyłany dalej, pod postacią pliku zdjęciowego?

I po trzecie: co właściwie przekazuje do serwerów Maxthon przeglądarka w pliku ZIP?

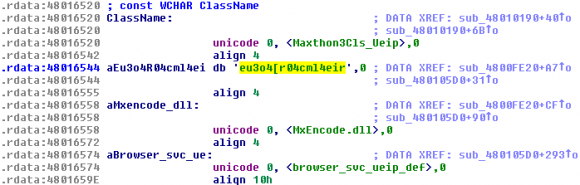

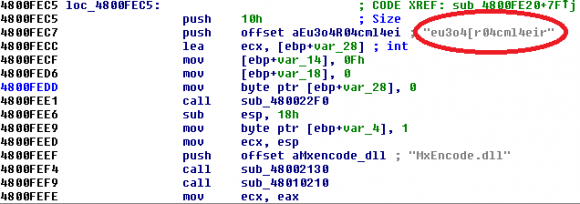

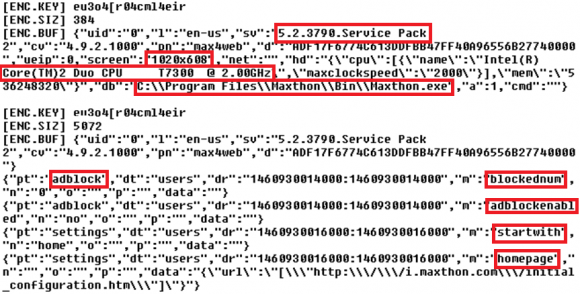

Eksperci od bezpieczeństwa z Exatel postanowili zbadać całą sprawę. W tym celu zlokalizowali miejsce w kodzie procesu głównego przeglądarki Maxthon, w którym wydawany jest rozkaz zaszyfrowania danych (dane te są zapisywane w pliku out.txt, spakowane do pliku ueipdata.zip i wysłane do serwera Maxthon). Jak szybko zauważyli, dane są szyfrowane symetrycznym algorytmem Rijndael (AES), z użyciem stałego, statycznie wkompilowanego w kod przeglądarki, 16 bajtowego klucza eu3o4[r04cml4eir bez użycia żadnej obfuskacji.

Klucz, wraz z buforem danych do zaszyfrowania i jego wielkością (zaraz przed zbudowaniem nowego pliku ueipdata.zip i wysłaniem go do serwera Maxthon) jest przekazywany do funkcji Encode, znajdującej się w pliku biblioteki dynamicznej Maxthona o nazwie MxEncode.dll, odpowiedzialnej za szyfrowanie danych UEIP przesyłanych między przeglądarką, a zdalnym serwerem Maxthon i zawartych w plikach ZIP.

Do stworzenia biblioteki MxEncode użyto biblioteki kryptograficznej Crypto++, co można zauważyć, analizując tablicę symboli pliku wykonywalnego.

AVlogic_error@std@@ AVlength_error@std@@ AVout_of_range@std@@ AVtype_info@@ AVbad_exception@std@@ AV?$BlockCipherFinal@$0A@VEnc@Rijndael@CryptoPP AV?$BlockCipherImpl@URijndael_Info@CryptoPP@@VBlockCipher@2 AVexception@std@@ AV?$FixedBlockSize@$0BA@@CryptoPP@@ AVEnc@Rijndael@CryptoPP@@ AV_Iostream_error_category@std@@ AV_Generic_error_category@std@@ AURijndael_Info@CryptoPP@@ AVNotImplemented@CryptoPP@@ AVAlgorithm@CryptoPP@@ AVDec@Rijndael@CryptoPP@@ AV?$TwoBases@VBlockCipher@CryptoPP@@URijndael_Info@2@@CryptoPP@@ AV?$BlockCipherFinal@$00VDec@Rijndael@CryptoPP@@@CryptoPP@@ AVNameValuePairs@CryptoPP@@ AVNullNameValuePairs@CryptoPP@@ AVInvalidKeyLength@CryptoPP@@ AVInvalidArgument@CryptoPP@@ AVbad_alloc@st

Dalsza analiza pokazała, że biblioteka MxEncode jest również odpowiedzialna za szyfrowanie i deszyfrowanie lokalnych plików konfiguracyjnych Maxthon, znajdujących się na dysku użytkownika, których to treść producent przeglądarki chroni przed możliwością swobodnego podejrzenia.

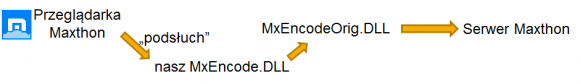

W związku z powyższym eksperci z SOC Exatel postanowili założyć nasłuch na komunikacji między przeglądarką Maxthon, a jej modułem szyfrującym MxEncode.dll i przeprowadzić atak Man-In-The-Middle na bibliotekę szyfrującą Maxthon.

Wykorzystali fakt, że w klasycznym przypadku przeglądarka – chcąc wysłać zaszyfrowane dane UEIP do serwera w Chinach – załaduje najpierw znajdującą się w swoim instalacyjnym katalogu bibliotekę MxEncode.dll, wyśle do niej dane do zaszyfrowania wraz z kluczem szyfrującym, wywołując jej funkcję eksportową Encode, a biblioteka – po zaszyfrowaniu danych – zwróci zaszyfrowany bufor wyjściowy do procesu Maxthon, który następnie już zaszyfrowane dane wyśle.

Eksperci z SOC stworzyli więc własną biblitekę DLL, imitującą oryginalną bibliotekę MxEncode, umieszczając w niej tak samo jak w oryginale dwie funkcje eksportowe: szyfrującą Encode i deszyfrującą Decode.

#include

#include

extern "C" {

char mxEncodeDLLFile[] = "MxEncodeOrig.dll";

char encFile[] = "enc.dat";

char decFile[] = "dec.dat";

typedefint (*MxDecodePtr)(char *outBuf, char *inBuf,

intbufSize, unsigned char *key);

typedefint (*MxEncodePtr)(char *outBuf, char *inBuf,

intbufSize, unsigned char *key);

__declspec(dllexport) intMxEncode(char *outBuf,

char *inBuf, intbufSize,

unsigned char *key)

{

HMODULE lib = LoadLibrary(mxEncodeDLLFile);

void *ptr = GetProcAddress(lib, "MxEncode");

MxEncodePtrMxEncode = (MxEncodePtr) ptr;

FILE *f=fopen(encFile, "ab");

fprintf(f, "[ENC.KEY] %s\r\n", key);

fprintf(f, "[ENC.SIZ] %d\r\n", bufSize);

fprintf(f, "[ENC.BUF] ");

fwrite(inBuf, 1, bufSize, f);

fprintf(f, "\r\n");

fclose(f);

return MxEncode(outBuf, inBuf,

bufSize, key);

}

__declspec(dllexport) intMxDecode(char *outBuf,

char *inBuf, intbufSize, unsigned char *key)

{

HMODULE lib = LoadLibrary(mxEncodeDLLFile);

void *ptr = GetProcAddress(lib, "MxDecode");

MxDecodePtrMxDecode = (MxDecodePtr) ptr;

int ret = MxDecode(outBuf, inBuf,

bufSize, key);

FILE *f=fopen(decFile, "ab");

fprintf(f, "[DEC.KEY] %s\r\n", key);

fprintf(f, "[DEC.SIZ] %d\r\n", bufSize);

fprintf(f, "[DEC.BUF] ");

fwrite(outBuf, 1, bufSize, f);

fprintf(f, "\r\n");

fclose(f);

return ret;

}

BOOL APIENTRY DllMain(HINSTANCE hModule,

DWORD ul_reason_for_call,

LPVOID lpReserved)

{

return TRUE;

}

}

W obu funkcjach umieścili kod zapisujący na dysku dane (do wyznaczonego przez nich pliku), których zaszyfrowania w dowolnym momencie przeglądarka może od swojej biblioteki zażądać. Po otrzymaniu żądania zaszyfrowania (i zapisaniu danych na dysk), biblioteka podstawiona przez expertów Exatel powinna załadować właściwą bibliotekę szyfrującą Maxthona, wywołując właściwą funkcję szyfrującą, a zaszyfrowane dane zwrócić do przeglądarki Maxthon, która następnie dane prześle do serwera Maxthon.

W ten sposób pozwolili oni Maxthonowi przepuścić przez swoją bibliotekę całość danych, których zaszyfrowania zażąda przeglądarka przed ich wysłaniem do Chin. Specjaliści z SOC w Exatel otrzymali tą metodą nie tylko całą zdeszyfrowaną już transmisję UEIP do serwerów w Pekinie, ale również dodatkowo pozwolili Maxthonowi rozszyfrować pliki konfiguracyjne, przechwytując do tego klucze deszyfrujące i dane zwracane przez funkcję Decode oryginalnej biblioteki MxEncode.

Następnie uruchomiono przeglądarkę, aby sprawdzić efekt.

Zaraz po uruchomieniu Maxthona, załadował on bibliotekę MxEncode i zażądał zaszyfrowania pierwszych danych przed ich wysłaniem, przekazując ekspertom z Exatel klucz szyfrujący, pozyskany w trakcie wcześniejszej analizy z wykorzystaniem inżynierii odwrotnej.

Jak widać, zaszyfrowane i wysłane do serwera zostały: wersja Service Pack systemu Windows, wersja przeglądarki Maxthon, rozdzielczość ekranu wirtualnej maszyny, typ i częstotliwość procesora oraz ścieżka w jakiej zainstalowano Maxthona na dysku. Wysłane również zostały wartości zmiennych konfiguracyjnych: czy włączono adblock, liczbę już zablokowanych reklam oraz adres WWW ustawionej strony startowej.

Można uznać, iż powyższe dane zgadzają się z listą informacji o których wysyłaniu autorzy piszą w opisie programu UEIP (abstrahując od faktu iż użytkownik nie wyraził zgody na przystąpienie do programu).

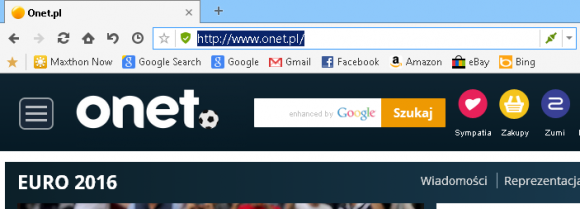

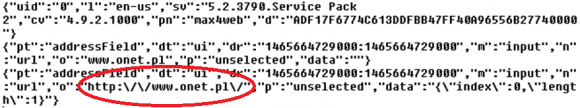

Następnie specjaliści SOC Exatel skupili się na tym jakie operacje szyfrowania z użyciem biblioteki MxEncode wykonuje przeglądarka Maxthon w momencie otwarcia nowej strony. Po wejściu na pierwszą stronę (akurat Onet) okazało się, że… fakt wejścia na tę stronę został również odnotowany i przekazany do serwera Maxthon.

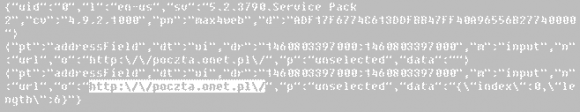

Podobnie jak informacja o każdej, kolejno odwiedzanej stronie.

Logowanie do poczty:

Odwiedziny na stronie sejmu:

Wejście na stronę banku:

Tak więc wszystkie zapytania metodą GET protokołu HTTP były przesyłane do serwera Maxthon.

Co to oznacza w skrócie?

Cała historia przeglądania użytkownika trafia do serwera autorów w Pekinie, wraz ze wszystkimi wpisywanymi zapytaniami w Google.

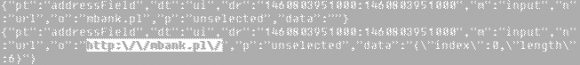

Kontynuując przeglądanie Internetu z użyciem Maxthona „na podsłuchu”, eksperci z Exatel zauważyli, że raz na około 5 wysłanych plików ueipdata.zip, przekazywana jest również pełna lista oprogramowania zainstalowanego na komputerze, wraz z dokładnymi numerami wersji.

W rzeczywistości: taka ilość informacji, jaka jest przesyłana bez wiedzy użytkownika do serwerów Maxthon otwiera furtkę do przeprowadzenia bardzo precyzyjnego ataku targetowanego. Posiadając wiedzę na temat preferencji przeglądania stron WWW, informację na temat wyszukiwań Google oraz pełną listę zainstalowanego na komputerze użytkownika oprogramowania – atakującemu brakuje tylko adresu email – pod który prześle uwiarygodnioną swoją treścią wiadomość, zawierającą w załączniku uzbrojony exploit zdalnego wykonania kodu.

Dodatkowo, ze względu na kolejny błąd, jaki popełnili autorzy (tym razem jest to błąd w architekturze kryptograficznej) – dane, które płyną bez autoryzacji użytkownika mogą być w każdym momencie podsłuchane i zdeszyfrowane przez każdego potencjalnego atakującego. Wystarczy, że stanie on pomiędzy przeglądarką użytkownika, a serwerem Maxthon, by podsłuchać komunikację. Podsłuchaną transmisję UEIP można zdeszyfrować, używając symetrycznych kluczy algorytmu AES, wydobytych z kodu binarnego Maxthon przy zastosowaniu inżynierii odwrotnej.

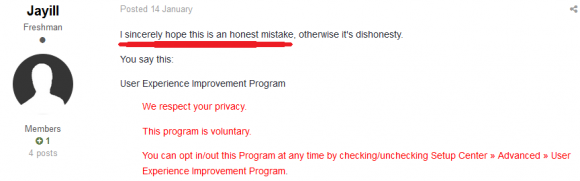

Tak więc eksperci z SOC słusznie mieli wątpliwości co do bezpieczeństwa użytkowania przeglądarki Maxthon, podobnie jak inni jej użytkownicy, którzy zauważyli na swoich dyskach tworzone pliki ueipdata.zip.

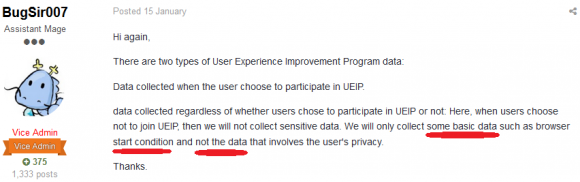

Od producenta uzyskano tylko wymijającą odpowiedź, że istnieją… dwa różne typy programu UEIP.

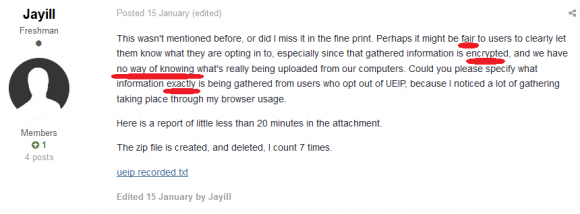

Natomiast kolejna prośba użytkownika, trochę do autorów, a trochę do innych użytkowników, o pomoc w ujawnieniu dokładnej zawartości plików ueipdata.zip, którego utworzenie na swoim dysku zarejestrował użytkownik:

zakończyła się skierowaniem do użytkownika informacji, iż odpowiedzi na swoje pytania znajdzie w opisie polityki prywatności.

Reasumując powyższe: przeglądarka Maxthon nie jest bezpieczna.

Umożliwia przeprowadzenie ataku targetowanego na wybranego użytkownika, wysyłając do autorów przeglądarki pełną listę dokładnych wersji programów podatnych na atak, zainstalowanych na maszynie użytkownika.

Użycie symetrycznej kryptografii i wkompilowanych w kod statycznych kluczy szyfrujących do zabezpieczenia transmisji danych UEIP, umożliwia tak naprawdę dowolnemu atakującemu przeprowadzenie ataku Man-In-The-Middle i rozszyfrowanie przechwyconych między przeglądarką, a pekińskim serwerem Maxthon danych UEIP.

Warto również podkreślić fakt, że Exatel skontaktował się z autorami przeglądarki Maxthon, przesyłając szczegółowy raport techniczny z prośbą o reakcję, np. w postaci poinformowania użytkowników o typie danych wysyłanych z ich przeglądarek do serwerów Maxthon w Pekinie, czy wypuszczenia poprawki, która umożliwiałaby zaniepokojonym użytkownikom efektywne wyłączenie przesyłu plików UEIP do ich serwerów. Prośba ta została zignorowana.

Najnowsza wersja przeglądarki (wersja 4.9.2.1000), pobrana ze strony autorów, została także przetestowana przez ekspertów Exatel i wciąż wysyła dane UEIP, nie respektując w żaden sposób wyboru użytkownika dot. uczestnictwa w tym programie. Do momentu przekazania tych treści do publikacji, nic się nie zmieniło…

Komentarze

Ale okazało się że faktycznie nie wysyłają danych do NSA. Tylko do Pekinu ;)

Hm, skoro takie ładne dane są przesyłane przy UEIP w wersji light, to szkoda że nie sprawdzili, jakie „wrażliwe dane” (jak napisał producent) będą przesyłane gdy użytkownik włączy ten checkbox. Może wtedy jest tego jeszcze więcej.

Ale się napocili, pisać stuba .dll-ki .. nie lepiej było po prostu podsłuchać komunikację w debuggerze, kopiujac dane z pamięci? ;)

szybciej wyjdzie podsluchac parametry wywolania dwoch funkcji i dopisac zrzut do pliku. W ten sposob szybko stestujesz dziesiatki kombinacji. Podgladanie bufora w dbg bedzie bardziej czasochłonne i mniej przejrzyste.

Skoro znali klucz, i ten klucz był stały, równie dobrze mogli po prostu zdeszyfrować plik out.txt jednym poleceniem w wierszu poleceń. Chyba że chcieli się upewnić, że te dane na pewno pochodzą z przeglądarki wywołującej tę funkcję. Albo przetestować od razu potencjalny wektor ataku na userów Maxthona ;)

To że użyli znanego algorytmu i znanego klucza, nie oznacza ze automatycznie da się te dane odszyfrować czymkolwiek.

Wtedy nie byłoby reklamki

Jestem ciekaw jak w takich testach wypadnie Opera po przejęciu przez Chińczyków

A po co to w ogole instalowac? Chyba, ze to 'przychodzi’ za darmo w ramach instalacji tzw darmowego oprogramowania typu 'czyszczenie rejestru’ tudziez innego 'przyspieszacza komputera’

Witaj,

Odpowiem na pytanie skąd u mnie ta przeglądarka.

Mój zawód wymaga korzystana z oprogramowania udostępnianego głównie w formie aplikacji webowych (Audatex, Eurotax, Fiat ePer – jako przykłady). Próba uruchomienia Eurotaxu, czy ePera na przeglądarce innej niż IE kończyło się zawsze błędem.

A do samego Maxthona nakłonił mnie sam Microsoft. Po zakupie komputera kilka lat temu zawierającego Windows 7 po pierwszym uruchomieniu zostałem postawiony przed wyborem przeglądarki.

Do wyboru było ich około 6 lub 7.

Uważałem się za osobę która wie czego chce od komputera i czego oczekuje od przeglądarki. Wybór przeglądarki był wyborem w pełni świadomym.

[To nie reklama] Maxthon jako jedyny oferował szybkość Chroma i kompatybilność z IE. Otrzymywał najlepsze wyniki na benchmarkach typu peacemaker czy basemark, na tym samym sprzęcie i w tych samych warunkach. miał najmniejsze ramki aplikacji i żadnych wodotrysków graficznych (czysta minimalizacja), dużo miejsca na treść.

Dla moich potrzeb był właśnie najlepszy.

Dlatego tym bardziej jestem zaskoczony, że sam MS proponował taką przeglądarkę i na prawdę długo i na wielu komputerach jej używałem – zupełnie świadomie. I na prawdę liczyłem, że wyłączenie tego „ptaszka” powoduje zablokowanie wysyłania danych do producenta czy kogoś innego.

Pozdrawiam

Jeżeli musisz korzystac z webaplikacji, które działaja tylko w IE, to należy stosowac prostą regułę: do tych aplikacji (i TYLKO do tych aplikacji) uzywasz IE, do normalnego korzystania z całej reszty innych normalnych stron – normalnej przegladarki, np. Firefoxa czy Chrome. Problem solved :)

Primo, MS nie miał decyzji co do listy przeglądarek dostępnych w tej aplikacji. Komisja Europejska (tak, organ EU) narzuciła listę, która miała odzwierciedlać listę przeglądarek używanych w Europie (na twoje nieszczęście Maxthon występuje w statystykach co potwierdzili autorzy artykułu).

Po drugie, niestety producenci sprzętu często są zachęcani finansowo to instalowania różnego crap-ware. To wpływa na niższą cenę komputera w sklepie (np. w supermarkecie) tudzież większy ich zysk.

A korzystanie z Maxthona, bo jest szybszy od IE zalatuje bzdurą. Kiedyś analizowałem ich kod i wyszło, że pod maską i tak chodzi kontrolka z IE… więc szybkość ładowania stron jest taka sama.

Niech sprawdzą wszystkie popularne przeglądarki.

Dokladnie, chętnie przeczytałbym takie zestawienie i podejrzewam że jeszcze lepsze kwiatki by wyszły.

Tekst super, szczególnie jego drugą połowa.

Z tekstu jasno wynika iż w regułkę DLP.sendfiles.exfiltration złapała się przegladarka Maxthon.

Reasumując to nie jest analiza przeglądarki Maxthon a analiza wycieku danych z pewnej firmy.

Brawo dla ekipy SOC EXATEL.

OMG. F..k, moja ulubiona przegladarka.

To teraz juz nikomu nie mozna ufac.

Czego w takim razie uzywac ??

Pozdrawiam

Ja zaufałem Firefox i tylko jego będę używał (ok. 4 lata)

otwartego, wolnego oprogramowania?

Vivaldi

Swego czasu fuzzowalem vivaldi. Zdziwilbys sie jaki jest bezpieczny i fajny. Vendor tez niezwykle responsywny. ;)

Moim zdaniem bardzo delikatnie podsumowano badanie. Moim zdaniem lepsze określenie to szpiegowskie, spyware

To teraz czas sprawdzić kolejny chiński hit , czyli program antywirusowy 360 Total Security , ciekawe co ten wysyła .

Malware.

Rewelacyjny tekst.

„inżynierii odwrotnej”

Chyba typowo przyjęte tłumaczenie „reverse engineering” na polski to „inżynieria wsteczna”?

Ponieważ jestem Polakiem (zapewne prawdziwym ale to już nie na to forum dyskusja) muszę trochę ponarzekać. Nie sposób się oprzeć wrażeniu, że pierwsza 1/3 artykułu to po prostu reklama pewnego rozwiązania pewnej firmy. Ja nie mam nic przeciwko temu bo wiem, że coś jeść musicie ale może wzmianka między wierszami by się o tym przydała.

.

Odnosząc się do samej tematyki… co to za licho ta Maxthona? Skąd ludzie wynajdują takie patenty? Później się dziwią, że coś ktoś gdzie wysyła czy podsłuchuje lub instaluje. Wystarczy się ograniczyć do trzech-czterech wiodących przeglądarek i BASTA. N koniec warto sobie uświadomić, że jedynie programy z otwartym kodem źródłowym (abstrahując od licencji) dają możliwość weryfikacji co dany program robi a czego nie. Używania aplikacji bez źródeł zawsze niesie ze sobą ryzyko. To, że wielkie koncerny dbają o wizerunek i są grzeczne to inna bajka jest.

MatM: Łatwo napisać o ograniczaniu się do „trzech-czterech” przeglądarek gdy piątą jest Maxthon. Przydałaby się podobna analiza Chrome i (mniej) Firefox z uwzględnieniem wszystkich opcji wpływających na prywatność (search, navigation errors etc.), pluginami wspierającymi prywatność (porażka WebRTC) i nawet brakiem opcji (jawnie wysyłane SNI w SSL). Może ktoś ma linka do podobnej analizy Chrome/FF?

„Nie sposób się oprzeć wrażeniu, że pierwsza 1/3 artykułu to po prostu reklama pewnego rozwiązania pewnej firmy. Ja nie mam nic przeciwko temu bo wiem, że coś jeść musicie ale może wzmianka między wierszami by się o tym przydała”. O ile ja wiem jak działa XPS Fidelisa, o tyle rozumiem, że nikt nie zna wszystkich rozwiązań będących na rynku.

Dlatego skrócony opis jak to działa i dlaczego to się pojawiło w alercie jest przydatny. Tyle że w tym wypadku faktycznie wygląda to na żywcem przeklejone z materiałów propagan^Wreklamowych producenta.

Analiza UC Browser sprzed roku, również chińskiej przeglądarki https://citizenlab.org/2015/05/a-chatty-squirrel-privacy-and-security-issues-with-uc-browser/

Ciekawe jak tam z przejętą przez nich Operą.

Opera nie zostanie już przejęta przez chińczyków http://www.dobreprogramy.pl/Niemy-sprzeciw-wladz-chinska-oferta-przejecia-Opery-trafia-do-kosza,News,74849.html

I ja się cieszę bo lubię Opere :)

Jedyny chiński program jaki używam to Wise Care 365 ciekawe czy jest czysty i nie przesyła info o komputerze jak Maxthon :/

jak w 2016 można napisac „webmail’owej”?

Po ilosci powtorzen Exatel i Fidelis dalbym sobie reke uciac ze tekst jest sponsorowana reklama.

I teraz nie miałbyś ręki

Haha mistrz riposta! Gdyby tak za każdy komentarz, gdzie piszący „wie najlepiej” na szali stawiać jeden palec piszącego – i gdyby się pomylił – ciach!

Problem durnych komentarzy by się rozwiązał i Internet by prawilnym stał się! ;)

Chcialem poprostu zwrocic uwage na ilosc powtorzen i styl pisania. Myslalem ze taka forma bedzie zabawniejsza :P

Zwlaszcza pierwsze akapity sa wedlug mnie mordega. Dwa razy podchodzilem do tematu bo nie dalo sie przez nie przebrnac.

Ale inni przeciez „wiedza lepiej” ;)

Zgadzam się ze swoim poprzednikiem… Ciekawy pomysł, żeby zareklamować nowego SOC-a w Wawie, ale ilość powtórzeń Exatel (ponad 20 razy) i Fidelis (7 razy) w tak krótkim opracowaniu jest zdecydowanie nieuzasadnione.

Ja to bym chciał reklamy na takim poziomie, szczerze. Przyjemnie się to czyta.

Niech będzie reklama, autorzy na to zasługują – nie wiem jak Ty, ale ja czytałem z przyjemnością.

Daj Boże takie sponsorowane teksty.

@Borka5 komentarz greku nie jest wcale taki durny. Faktycznie tekst jest bardzo ciekawy ale powtorzenie 8x 'system Fidelis’ wyglada jak kryptoreklama. Przynajmniej mi tez sie mocno to rzucilo w oczy.

Inna sprawa, ze XPS jest naprawde ciekawym narzedziem.

A nawet jeśli jest to reklama to co z tego? Odwalili kawał dobrej roboty. Po za tym dobrze się czytało.

A ja mam pytanko (otwarte – zarówno do redakcji jak i użytkowników): wiadomo może jak to jest z innym oprogramowanie pochodzącym z chin?

Ichniejszy av został podrasowany na testy co nie napawa ufnością, tutaj kwiatek z przeglądarką (ciekawe jak będzie z operą), ale nie znalazłem nigdzie rzetelnej informacji np. na temat bezpieczeństwa chińskich emulatorów androida (Droid4x, MEmu), które biją konkurencję na łeb w wydajności.

PS:

Fajnie by było jakby ktoś pobadał transmisje „uznanych” dostawców oprogramowania i podzielił się tym ze światem (choć może już to zrobiono, a ja o tym nie wiem – zakładam, że nie tylko firma z artykułu robi audyty ruchu sieciowego).

Teraz niemal każdy program chce coś gdzieś wysyłać, trudno powiedzieć czy w neutralnych dla użytkownika celach: od systemów operacyjnych (winda 8+), przez oprogramowanie branżowe (choćby Adobe), użytkowe (m$ office), naprawcze (czyściciele wszelkiej maści), bezpieczeństwa (pakiety av) po sterowniki (bloatware od drukarek, czy „bajeranckie” stery od lepszych urządzeń wejścia).

Taka ciekawostka dla Ciebie – każdy nowy Mądry TeleVizor łączy się „z tajnym centrum operacyjnym” po każdym włączeniu oraz „co jakiś czas”. LG np. został przyłapany na wysyłaniu informacji o zasobach sieciowych itp. Samsungi wysyłają głos do analizy, wszak ich TV mają mikrofony i kamery oficjalnie aby można było nimi sterować. Nawet słynne lalki Barbie nagrywają to co dzieci do nich mówią. Musisz sam ocenić czy wolisz aby Twoje tajemnice trafiły do Chińczyka, Ruska czy Amerykanina bo do któregoś z nich trafią na 99%. Zatem kupujesz soft/sprzęt z Chin, USA lub Rosji. Nie zawsze pazerność jest najlepszym drogowskazem.

Wiem – dlatego nie mam i nigdy z własnej woli mieć nie będę smart tv, IoT i innych „nowoczesnych” kretynizmów.

Chętnie bym odciął od netu wszystkie urządzenia (i programy), które go nie powinny używać ale tak uprzykrzyłoby to korzystanie z nich, że odpuściłem. Zadowoliłem się zaklejeniem kamerek w kompach i odkładaniem smartfona połówki do szuflady (sam jestem wyznawcą starej nokii ;).

Najgorsze jest to, że góglarka już wszystko o mnie wie, a niestety nie mogę bez niej sprawnie funkcjonować. Wyciek informacji z tej strony mogłem jedynie ograniczyć od strony legalnej – poniezgadzałem się na wszystko co potrafiłem w opcjach/ustawieniach znaleźć. I w sumie nic więcej zrobić nie jestem w stanie.

Wracając do sedna – oprogramowania – nie mogę skutecznie sandboksować (bez netu i sprzętowej akceleracji mogę go jedynie wywalić) ani filtrować ruchu sieciowego takiego emulatora (nie mam czasu, umiejętności, ani odpowiednio szczegółowych narzędzi).

Od kolegi z bezpieki sieciowej, wiem, że „porządna” analiza ruchu sieciowego programu to cholernie żmudna sprawa i nikt, nie będąc firmą z takim zleceniem lub fascynatem z idiotyczną ilością czasu, nie podejmie się tego.

Stąd moje pytanie – czy można, z dużą dozą rozsądku, „zaufać” takiemu programikowi? Albo czy jest jakaś w miarę rzetelna forma bazy „aplikacji relatywnie bezpiecznych”?

Kompletnie nie rozumiem, dlaczego się tak pieklicie z tymi zabawkami.

Nikt nie nakazuje podłączać tego TV z lalką do kabla od Internetu, a większość nie ma w domu darmowych hotspotów.

Nie chcecie opcji SMART, to nie kupujcie skrętki. A jak już podłączyliście, to w dobie nieograniczonej desperacji zawsze możecie skorzystać z forumowej porady dot. klawiatury, tj. „TNIJ ##### TNIJ!!!”.

A że telewizor 100zł droższy… i tak byłby jeszcze droższy gdyby mieli robić 2 odmienne wersje…

Po pierwsze, Twoja wypowiedź właściwie nic nie wnosi (i nijak się nie ma do pytania), więc nie rozumiem czemu właściwie ją umieściłeś.

Po drugie, jeśli chcesz jak pelikan łykać wszystko co ci wcisną – proszę bardzo. Ja wolę poszukać produktu który spełnia moje wymagania i swoim $ dać producentowi do zrozumienia, że jego NIEsmartTV to rzecz lepsza od innych i JEST na nią popyt.

Podłączenie do netu nie jest złem – jest bardzo przydatną funkcją, ba są nawet urządzenia BEZ wbudowanego szpiega, które ją mają – i takie właśnie bym wybrał.

Może uruchamiaj je na systemie odpalanym z USB na poziomie nieposiadającym uprawnień do montowania dysków? Wtedy będzie Ci wszystko jedno co one tam sobie wysyłają.

To nie rozwiązałoby mojego problemu – chcę móc zalogować się na istniejące konto do usług google. Nie ważne jak bym odpalał, w takim wypadku muszę podać dane logowania, z którymi nie wiem co się wtedy stanie.

Z drugiej strony też jest źle. Mam smart TV bez centrum sterowania, aktualizacji, wifi, kamer (jeśli są to dobrze ukryte). Bug w wersji lub sprzęcie. Niby Full HD lepsze od nieśmiertelnego Panasonica i głośniejsze ale traci to swój sens. Bez aplikacji i z internetem po kablu to nic więcej jak drogi telewizor.

Co do Chińczyków to zbudujmy własnego firewalla. Takiego blokującego wszystkie aktualizacje, diagnostykę, smart screeny, konta online itp. Po tygodniu pojawią się tysiące pytań jak to odblokować bo niewygodne.

Wyszło dwa dni temu oświadczenie CEO Maxthona: http://forum.maxthon.com/index.php?/topic/20208-security-and-privacy-are-top-priorities-at-maxthon/

W skrócie – to nie ficzer, to bug ;)

Najlepsza jest „dodatkowa” odpowiedź – skoro udało się wam rozszyfrować, będziemy szyfrować lepiej, żebyście znowu nie widzieli co wysyłamy.

AVG też robi call home i nie wiadomo dlaczego.

Taką przeglądarkę można odinstalować, a co w przypadku chińskich produktów sprzętowych?:

https://blog.trendmicro.com/trendlabs-security-intelligence/netis-routers-leave-wide-open-backdoor/

http://thehackernews.com/2013/10/backdoor-found-in-chinese-tenda.html

Za to Chińczycy (wiedząc o takich możliwościach) sami są zapobiegliwi i zanim kupią chcą kody źródłowe:

http://mobile.esecurityplanet.com/network-security/china-to-require-backdoors-in-foreign-hardware-software.html

… no i jeszcze te chińskie smartfony:

http://www.zdnet.com/article/millions-of-xiaomi-devices-at-risk-of-malicious-updates

Co do wątku „skąd ten soft ludzie biorą”: Maxthon jest firmowo instalowany na laptopach Lenovo. I faktycznie jest lżejszy niż IE. I user wybiera Maxthona.

Co do wątku „kto jeszcze co pobiera”: niedawno z kumplem wpadliśmy na podbieranie danych może nie prywatnych, ale nie znaczy to, że publiczne i do backupowania przez wszystkich. Otóż umieszczam plik na serwerze http, wysyłam koledze link (on ma googlepocztę), kolega pobiera, a ja plik kasuję. A kilka godzin później w ciągu 10 sekund jest kilka prób odczytu tegoż pliku, hosty w różnych częściach świata ale jednakowy referer google.sk. Oczywiście podejrzenie było takie, że Google skanuje treści maili – ale te próby odczytu są tylko dla linków, które on kliknął, a nie takie, które jedynie były w treści maila. Chwilowo podejrzanym jest FF48, następnym Avast. Przy następnej okazji (sorki, ale nie jest to priorytet) zrobimy próbę pobrania pliku nie przeglądarką, ale wgetem.

A artykuł wzorcowo opisuje ciekawostki informatyki śledczej, brawo!

Trochę spóźniona odpowiedź, ale zawsze coś ;D Pobrałem kiedyś klucz do OpenVPN przez IE na jednym z komputerów z Windowsem, parę minut po tym pobrały go jeszcze 3 adresy IP. Okazało się, że należą do Microsoftu, czyżby SmartScreen?

Mam Maxthona od kilku lat i sobie chwalę jego działanie , ruch generuje o wiele mniejszy niż Firefox którego wywaliłem na zbity pysk bo nie robił nic innego tylko pobierał , sprawdzał , aktualizował i nie słuchał poleceń

Pytanie, czy przekierowanie maxthon.com w hosts nie pomoże? Od lat używam(łem w pracy) i już mi brakuje ctrl+f1, o innych funkcjonalnościach nie wspomnę.

Fakt, że w nowych wersjach spierdzielili czcionki i jak wszędzie zaczęli używać g%^&nego clear-type, ale stare wersje działają spoko.

Wydaje mi się ( że myślę – jak mawiał śp trener Górski) że to jest naturalny porządek rzeczy. Nicolai Tesla genialny elektromechanik konstruktor mawiał ze wojny ustaną wtedy kiedy ludzkość osiągnie stan globalnej komunikacji. I obecnie zbliżamy się do takiego stanu! Czyli może nie być wojny o ile informatyka jeszcze bardziej się rozwinie! No więc moim zdaniem niech sobie podglądają , podsłuchują, i śledzą byle nie pakowali złośników, nie kradli forsy z kąt i nie szkodzili w sensie ogólnym. Przechwytywanie informacji jest tak stare jak sama informacja. Już w biblii ktoś mądry u władzy powiedział ( nie pamiętam już kto i komu) „… wyślijcie ludzi niechaj przeszukają ziemie Kannaan…” czyli ci ludzie nie byli nikim innym jak pierwszymi zbieraczami informacji lub nawet agentami wywiadu. Według mnie Internet i takie „podsłuchy” z jednej strony nieprzyjemne dają jednak poczucie że „przeciętny Kowalski” może jednak spać spokojnie. Bo skoro”wszyscy zainteresowani „wiedzą że tu nie ma „obrazy boskej” to nikt nie zechce na nas napadać. Owszem zamienić po cichu numer konta na druku żeby nas okpić z kasy… to taaaaak. Swego czasu w mojej okolicy tak wykolegował ktoś Urząd Miejski. Jakiś dobry cwaniak podmienił numery kont bankowych i za „jedna robotą ” stał sie bogatszy o 300 tysięcy PLN. Trzy lata szukają kto to zrobił i jakoś efekty sa mizerne. INFORMATYCY za drewniane pięć złotych :))

Podpowie ktos, jak to odinstalowac??

Windows 10, klikam menu start na pasku, odnajduje Maxthon i klikam odinstaluj. Przenosi mnie do listy programow, gedzie Maxthon’a nie ma…

Prosze o pomoc

To że coś przeszło do funkcji szyfrującej nie znaczy, że zostało wysłane w sieć. Jak jest napisane w artykule – lokalne pliki są także szyfrowane, czyli także… historia odwiedzin. Oczywiście oficjalne stanowisko mówi o usłudze zabezpieczania przed szkodliwymi witrynami, ale mogło być też tak jak piszę, bo z artykułu wynika, że podpięli się tylko pod kodowanie i dekodowanie.

Czy wersja piąta, ma tą samą funkcję ?? Przyznam, że była to najlepsza przeglądarka jaką używałem i chciałbym wrócić, do nowszej wersji.

Jak bym znał się na tym, to bym im podesłał pliczek z niespodzianką.

Tu jest wypowiedz Jeffa Chena, CEO w Maxthonie (2003-do teraz)

z 22 sierpnia 2018.

Mówi tam też o tym że tą „lukę” naprawiono w tydzień po tym jak zostało to ogłoszone w internecie w 2016 roku.

Czyli że jest bezpieczny.