Mamy dla Was ciekawy przykład dystansu, jaki w naszej branży dzieli teorię od praktyki. Przykład dostarczyła firma grupa adweb, właściciel serwisu hostingowego 2be.pl.

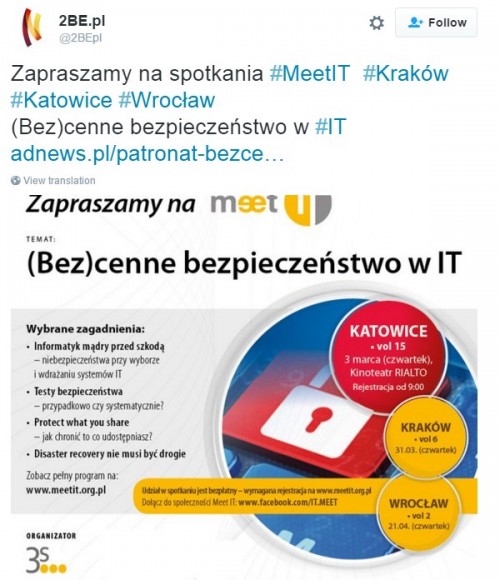

17 lutego na swoim koncie Twittera firma zaprosiła wszystkich na spotkanie poświęcone bezpieczeństwu, którego jest jednym z patronów. Tematami miały być:

- Informatyk mądry przed szkodą

- Testy bezpieczeństwa

- Protect what you share

- Disaster recovery nie musi być drogie

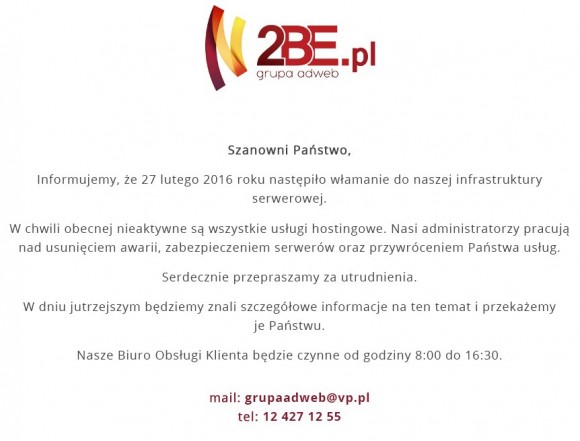

A tak wygląda dzisiaj witryna firmy:

Bez komentarza.

Informację znalazł staryhaliny@Wykop

Komentarze

I koment pod wpisem:

https://twitter.com/anzelm_bo/status/704018946744303617

Bezcenne :D

Rozumiem, że ktoś ma problem ze swoją infrastrukturą.

Ale dlaczego zamieszczacie tutaj logo imprezy, o której tylko poinformowali? Są przecież tyko jednym z wielu partnerów medialnych. Mieszanie w to organizatora tego spotkania, a w ten sposób też pozostałych partnerów, jest co najmniej nieeleganckie.

Zaufana trzecia strona jest dla mnie od dzisiaj mniej zaufana.

czy to nie hosting znanego eksperta od bezpieczeństwa ?

Adamie, czy jeśli ktoś włamie się na z3s to również będziemy mogli się tak pośmiać? Chyba dobrze zdajesz sobie sprawę z faktu, że nawet najściślejsze przestrzeganie zasad bezpieczeństwa ≠ 100% pewność braku wtopy.

Gdyby było wiadomo, że 2BE nie przestrzegało reguł, które sami promują, to byłby powód do wytknięcia ich palcami, ale w komunikacie nic o tym nie ma. Czyżbyś wiedział coś, czego my nie wiemy? ;)

Oczywiście że będzie można się śmiać. Dzisiaj też można, nie trzeba czekać na włamanie. Firma hostingowa wyłączająca serwery po włamaniu? No bez przesady, gdzie plan działania na wypadek awarii? Gdzie zapasowa infrastruktura? Nie mówię tu o zaawansowanych zabezpieczeniach, tylko o podstawach podstaw. Ja w razie włamania w kilka godzin podnoszę serwis w innej lokalizacji, a to tylko mały blożek który nie bierze pieniędzy od klientów za dostępność usług.

@Z3S

Bez przesady. Przy scenariuszu w którym infekcja/włamanie nastąpiła dużo wcześniej niż „podejrzana aktywność” na serwerze – odtworzenie czystego środowiska jest nietrywialne:

– Środowisko zapasowe „gorące” replikuje się z środowiskiem produkcyjnym. Czyli też łapie syfa.

– Środowisko „zimne” (czyli z czystym systemem operacyjnym i skonfigurowanymi komponentami) wymaga przeniesienia/odtworzenia danych (to trwa), a przy okazji można przenieść zainfekowaną zawartość. Do tego często wymaga aktualizacji (czas).

– odtworzenie z backupu – też wymaga znalezienia czystej wersji. Do tego może dojść problem spójności – od czasu infekcji wersje mogły się zmienić kilka razy…

Czyli poza przypadkami szczególnymi nie da się stworzyć „z marszu” systemu czystego.

Brak wiarygodnych mechanizmów weryfikacji integralności danych w takiej firmie to wstyd. To tyle o szukaniu infekcji.

Weryfikacja systemu operacyjnego — git. A jak zweryfikujesz dane klientów, które mogą zawierać wszystko i modyfikacje z dowolnego adresu? Co innego odtworzyć własny serwis — mając już podstawioną infrę, to leci nawet w ciągu minut; ale co innego, jeśli masz strony klientów — nie wiadomo czy i kiedy napastnik wprowadził zmiany, i jakie. Dopuścić do uruchomienia od tak sobie tych stron nie możesz. Potrzeba czasu na to, żeby ustalić wystąpienie zagrożenia na te drodze, a ewentualnie skonsultować się z klientem, co on chce dalej z fantem zrobić.

„nie wiadomo czy i kiedy napastnik wprowadził zmiany, i jakie” – no ja własnie o tym mówię. Jeśli ktoś nie wie, to znaczy, że ma problem. Zwróć uwagę, że tam nawet serwer pocztowy stawiają 5 dni…

Nie bardzo rozumiem komentarz. To Szanowny Autor Bloga twierdzi, że malware czy backdory muszą być zapisane na dysku (a tylko takie wykrywa kontrola integralności danych)? Nie da się umieścić tego w RAM, BIOSIE czy w firmwarze HDD (nie było takiego co najmniej PoC czasem)? Albo skorzystać z jakiejś aktualizacji i podrzucić „własny” plik?

P.S. Wiem, co w sprawie nowego.

Da się, tak samo jak da się np. podsłuchiwać w locie komórki, odczytywać zdalnie obraz z monitora czy nagrywać głos z 500 metrów przez szybę. Tylko mało kto to robi bo to trudne i kosztowne.

IMSI catcher można kupić za parę k$. „Mikrofon laserowy” też. – kupuje się praktycznie działające pudełka. Odczyt obrazu z monitora – to inna bajka. Trojany w pamięci – są już takie (np „W przeciwieństwie do typowych ataków drive-by szkodliwe oprogramowanie nie zostało pobrane na dysk twardy, ale działało wyłącznie w pamięci RAM.” http://www.securelist.pl/threats/6063,zagrozenia_marca_2012_r_wg_kaspersky_lab.html). Z dyskami – NSA zmuszała producentów dysków do dostarczenia kodów źródłowych HDD…

Oszukanie kontroli integralności oprogramowania też jest możliwe. Własny tripwire/AIDE/OSSEC itp atakującego – i po zawodach. Hashe pokaże takie jakie być powinny. Albo infekcja tuż po aktualizacji (infekuje pliki jak wykryje zakończenie procesu apt-get upgrade/yum upgrade itp) – w tym momencie inny hasz pliku jest wręcz oczekiwany (a co instrukcja od OSSECA dla debiana zaleca? ;))…

Hej,

Z miłą chęcią poczytałbym o jakimś 'Disaster Recovery’ plan. Sam mam swoją własną Infra w Chmurze i bardzo jestem ciekaw jak „Redaktor Z3S” sam zabezpiecza się przed takimi… wyjątkami.

Bardzo proszę o jakiś treściwy aktykół. Dziękuję i Pozdrawiam.

Firma w której pracuję leży przez tą awarię. Jesteśmy bez poczty, nie da się pracować…

tu tez pisza https://www.facebook.com/bartek.juszczyk

serwerownia to zdaje sie nadal t-mobile/gts na pieknej

nie ma systemu którego nie da się złamać. Ważne jest jak się podejdzie do tematu „krajobrazu po bitwie”.

Czyli co? Chcecie powiedzieć że nie mieli backupu? Przecież jakby mieli kopie to odtworzenie zajęło by to max dzień lub dwa. Prawdziwi hardkorowcy?

Pozdrawiam

Witam. Sam niestety miałem tam swoją stronę firmową. Obecnie zapytań nowych klientów praktycznie nie ma. Zostali tylko Ci z polecenia. Całe szczęście, że po wcześniejszej awarii zrobiłem kopie strony i teraz mam co przenieść na nowy serwer … poczty niestety nikt mi nie zwróci, ale przynajmniej nowa spływa już na nowy serwer. Jakby ktoś miał również nagłą potrzebę się przenieść to warto spojrzeć na:

http://hostdog.pl

http://hostingnews.pl/wywiad-bartek-juszczyk-adweb/

zatem nie taki drobiazg ;)