Wieloczynnikowe uwierzytelnianie stanowi powszechnie akceptowany standard. Coraz więcej użytkowników nosi swoje tokeny w portfelach czy jako breloki przy kluczach. Coraz częściej uwagę poświęcają im też naukowcy – czasem z zaskakującą skutecznością.

Tokeny sprzętowe, by spełniać swoją rolę, muszą posiadać interfejs. Jeśli jest on ograniczony do małej klawiaturki, znacznie zmniejsza to spektrum ich zastosowania. Często stosowane są więc rozwiązania, umożliwiające podłączenie tokenu do komputera np. przez port USB. Token udostępnia wtedy interfejs programistyczny, z którego mogą próbować korzystać atakujący.

Atak Bleichenbachera

Od 1998 roku znany był tzw. atak Bleichenbachera na standard szyfrowania PKCS#1 autorstwa RSA. W skrócie atak, zwany również „atakiem miliona wiadomości”, polegał na wielokrotnym, subtelnym modyfikowaniu zaszyfrowanej wiadomości, przesyłaniu jej do urządzenia deszyfrującego i analizie odpowiedzi w celu stopniowego ujawnienia treści zaszyfrowanej wiadomości lub klucza szyfrującego. Była to pierwsza praktyczna implementacja adaptywnego wariantu ataku z wybranym szyfrogramem. Zastosowanie tej metody ataku w świecie rzeczywistym było ograniczone ze względu na jej czasochłonność, jednak do dzisiaj stanowi ona podstawę nowych, ulepszonych metod. Jedną z nich opracował międzynarodowy zespół naukowców, który przyjrzał się bliżej kilku sprzętowym rozwiązaniom kryptograficznym.

Można znacznie szybciej

W swojej pracy, która zostanie wkrótce oficjalnie zaprezentowana na konferencji CRYPTO 2012, naukowcy poddali praktycznym testom sporą pulę tokenów (Aladdin eTokenPro, Feitian ePass 2000 i 3003, Gemalto Cyberflex, RSA Securid 800, Safenet Ikey 2032, SATA DKey oraz Siemens CardOS) oraz estoński dowód osobisty. Modyfikując atak Bleichenbachera, znacznie zredukowali ilość wiadomości, niezbędnych do odzyskania treści szyfrogramu lub prywatnego klucza szyfrującego. Zamiast oryginalnych 215 tysięcy wiadomości (milion najwyraźniej brzmiał lepiej w mediach), w zmodyfikowanej wersji ataku do odczytania klucza o długości 1024 bitów wystarczyło ich średnio niecałe 50 tysięcy (przy medianie 14500), a w niektórych implementacjach sprzętowych nawet kilka razy mniej.

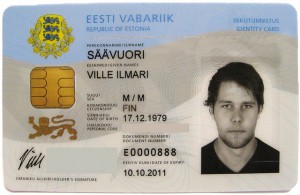

Estoński dowód osobisty

Naukowcy przeprowadzili skuteczny atak na estoński dowód osobisty, przechowujący dwie pary kluczy RSA. Ze względu jednak na specyficzną implementację algorytmu i konieczność wykorzystania API dostarczanego przez producenta kart czasy odzyskania klucza lub odszyfrowania wiadomości były dużo dłuższe niż dla tokenów sprzętowych. Dla starszej wersji karty, z kluczem o długości 1024 bitów, potrzeba było 11,5 godziny, w nowszej wersji karty z kluczem 2048 bitów atak zajął 27 godzin. Jak uznał poinformowany o wynikach eksperymentów estoński CERT, ataki te nie znajdują praktycznego zastosowania, ponieważ karta jest najczęściej używana do nawiązywania sesji SSL z rządowymi systemami dostępnymi przez internet, więc sesja użytkownika wygaśnie zanim atak dobiegnie końca.

Estoński dowód osobisty (źródło: uninen)

Jak wypadły tokeny

Token RSA okazał się być najbardziej podatnym na zmodyfikowany atak – do odczytania klucza o długości 1024 bitów wystarczyło średnio 9600 wiadomości (przy medianie 3800) . Oznacza to praktyczny czas ataku rzędu jedynie 13 minut. Pozostałe urządzenia spisywały się nieznacznie lepiej, z czasami na poziomie od 20 do 90 minut. Tokeny Feitian okazały się implementować proces szyfrowania niezgodnie ze specyfikacją standardu, przez co nie były podatne na przeprowadzone ataki. Odporny okazał się również SATA DKey ze względu na odmienną implementację procesu.

RSA przyjęło raport naukowców i uznało, że problem wynika z niepełnej zgodności ze standardem, która zostanie w najbliższym czasie usunięta. Wydłuży to jedynie atak, lecz go nie wyeliminuje. Pozostali dostawcy zadeklarowali chęć wprowadzenia poprawek, eliminujących możliwość przeprowadzenia opisanego ataku.

Co to znaczy dla zwykłego użytkownika

Praktyczne skutki odkrycia naukowców są na razie niewielkie. Można zażartować, że wcześniej nie można było spuścić tokenu z oka na dłużej niż godzinę, dzisiaj czas ten skrócił się do kwadransa. Jest raczej mało prawdopodobne, by chiński wywiad czyhał na tokeny naszych czytelników (choć nigdy nie wiadomo…), więc jedyne, co zalecamy, to trzymać token blisko telefonu – bo, jak wiadomo, z telefonem (lub dwoma) w zasięgu ręki śpi co noc na świecie więcej osób, niż ze swoim partnerem.