Wraz z postępem analiz najnowszego ransomware którego atak obserwowaliśmy we wtorek coraz wyraźniej widać, że celem atakujących była destrukcja a ofiary nigdy nie miały szansy odzyskać swoich danych.

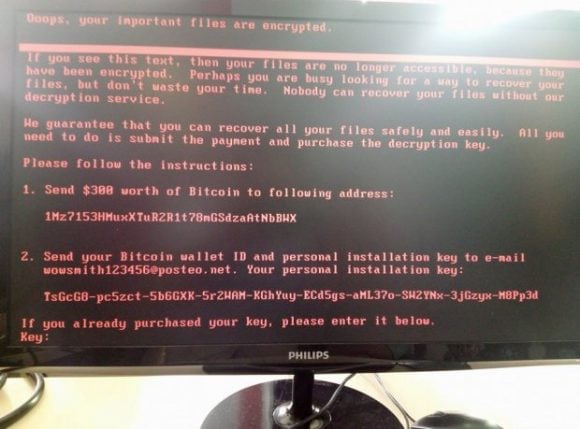

Przypomnijmy skrót wtorkowych wydarzeń (wszystkie godziny czasu polskiego). O godzinie 9:30 tysiące komputerów na Ukrainie pobierają złośliwą aktualizację z serwera firmy produkującej oprogramowanie do celów podatkowych (analogiczne jak np. polski Płatnik). Dochodzi do infekcji i jej rozprzestrzenienia się w sieciach wewnętrznych. Infekujący kod konfiguruje zadanie szyfrowania komputerów na 13:30 i o tej porze do mediów trafiają pierwsze doniesienia o katastrofie. Godzinę później jest już po wszystkim. W ciągu kilkunastu minut zaszyfrowane zostają wszystkie zainfekowane komputery. Atak się kończy, zostaje pobojowisko i zdjęcia ekranów z komunikatem o konieczności wpłacenia 300 dolarów okupu. Nie o okup jednak tutaj chodziło.

Autorzy ataku nie planowali odszyfrowywania plików ofiar

Analiza firmy Kaspersky pokazuje jasno, że autorzy ataku nie przewidywali odszyfrowania plików ofiar. Skąd o tym wiemy? Aby zaszyfrować dane złośliwy program generował losowy klucz. Przestępcy go nie znają – jest na komputerze ofiary i nie był nigdzie wysyłany. Aby dane odszyfrować, trzeba go najpierw poznać. Zazwyczaj ransomware podaje ten klucz (w zaszyfrowanej formie) ofierze, by ta przekazała go przestępcom. Tutaj do tego nie dochodzi. Zapytacie pewnie czym w takim razie jest klucz widoczny na ekranie po zaszyfrowaniu komputera? To losowy ciąg znaków, bez związku z kluczem szyfrującym.

Tak, w emailu do przestępców zamiast podać ten ciąg znaków równie dobrze można było przepisać „Wlazł kotek na płotek” wspak – efekt byłby identyczny, brak możliwości odszyfrowania danych.

Choć pierwszy argument w zupełności wystarczy, to są także kolejne. Przestępcy powinni mieć interes w ułatwieniu ofierze dokonania płatności i przesłania danych. Z reguły ransomware szyfruje cenne pliki, ale po ataku komputer nadal działa i ofiara może kupować bitcoiny i wysyłać emaile. Tu ransomware (jeśli tylko ma odpowiednie uprawnienia) nadpisuje sektory startowe dysku by wyświetlić swój komunikat i unieruchomić w 100% komputer.

W wypadku tego ataku ofiara nie miała żadnych szans. Aby próbować odzyskać dane musiała korzystać z innego komputera, co znacząco obniżało szansę, że przestępca otrzyma swój okup. Dodajmy do tego ręczne przepisywanie skomplikowanego kodu z ekranu drugiego komputera – kto zrobi to bezbłędnie? Trzeci, znany już wcześniej argument – przestępcy jako sposób kontaktu wskazali skrzynkę pocztową, która została bardzo szybko zablokowana. Prawdziwi autorzy ransomware dbają o bezpieczeństwo kanału komunikacji, bo od niego zależy poziom ich zysków. Tym najwyraźniej nie zależało na wynagrodzeniu.

Gdyby tych argumentów nie wystarczyło do przekonania Was o prawdziwym celu działania ransomware, warto spojrzeć także do analizy firmy Comae, która odkryła, że podczas gdy oryginalna wersja Petya szyfrowała pierwsze sektory dysku twardego w odwracalny sposób, to opisywana właśnie nowa wersja zwyczajnie je nadpisuje, nie dbając o możliwość ich przywrócenia. To działanie destrukcyjne, wskazujące po raz kolejny na fakt, że w tym ataku chodziło o jak największe szkody po stronie ofiar.

Aktualizacja: Wg niektórych badaczy to nadpisanie pierwszych 24 sektorów nie ma negatywnych skutków dla możliwości odzyskania danych – w tych sektorach nie ma żadnych istotnych informacji. Najważniejsze jest zaszyfrowanie oryginalnego MBR, które bardzo znacząco utrudnia „ręczne” odzyskiwanie plików.

Nie zawsze zatem porady typu „Jeśli nie macie innego wyjścia to zapłaćcie okup” mają sens.

Czy dane da się odzyskać

Nie chcemy budzić niepotrzebnych nadziei, ale jakiś cień szansy jest. Po pierwsze robak szyfruje w każdym pliku tylko pierwszy megabajt danych. Jeśli zatem uszkodzona została baza danych korzystająca z dużych plików, to część informacji można próbować odzyskać (choć proces rekonstrukcji nie będzie prosty). Druga nutka nadziei leży w użytym kluczu. Nie znaleźliśmy jeszcze dokładnego opisu metody szyfrowania, ale wstępne wnioski badaczy wskazują, że kluczem do odzyskania danych jest klucz RSA o długości 800 bitów. To daje pewną nadzieję – już w 2009 roku udało się (po dwóch latach prac) obliczyć składniki klucza o długości 768 bitów, zatem możliwe, ze dzisiaj 800 bitów leży w zasięgu dostępnych chmur obliczeniowych. Mamy nadzieję, że gdzieś jakaś chmura już się nad tym kluczem poci i wkrótce pojawi się zbawca z narzędziem pozwalającym odzyskać chociaż część danych. Zatem nie wyrzucajcie zaszyfrowanych dysków – mogą się jeszcze przydać.

Aktualizacja: Niestety wszystko wskazuje na to, że danych nie da się odzyskać. Klucz AES 128 użyty do szyfrowania plików, zaszyfrowany jest kluczem publicznym RSA o długości 2048 bitów (a nie jak wcześniej donoszono 800 bitów) co czyni jego odzyskanie bardzo mało prawdopodobnym. Z kolei klucz Salsa20 użyty do szyfrowania MBR i tablicy partycji nie jest zapisywany na dysku.

Nasze wcześniejsze artykuły o tym ataku:

Komentarze

Rozumiem, że jeśli zostałem zainfekowany, a na plikach aż tak mi nie zależy, to mogę po prostu reinstalować system?

Pamiętaj tylko o zaoraniu całego dysku łącznie z sektorami startowymi

Najlepiej wyzeruj dysk (nadpisz go danymi pseudolosowymi lub zerami) a dopiero potem sformatuj. To dobra praktyka przydatna nie tylko po infekcji po której zostaje już tylko pobojowisko.

.

A na przyszłość, jeśli jesteś ostrożny, otwieraj pocztę na zwirtualizowanym systemie a nie na produkcyjnym. Przy dzisiejszym mocnym sprzęcie (minimum: proc >= i5, RAM >= 8GB), nie czuć obciążenia wirtualizacji. Ktoś powie że to przesada, ale ostrożności nigdy za wiele.

.

Jeśli produkcyjnym systemem jest u Ciebie Winda, to dobry płatny AV (np. Kaspersky) + EMET i rozsądne użytkowanie (np. używanie wirtualizacji do pewnych ryzykownych zastosowań np. do Javy), powinno zabezpieczać na dość dobrym poziomie. Dodałbym do tego jakiegoś dobrego płatnego VPN, będzie kosztować jakieś 200-300 zł za rok, ale to dobrze wydane pieniądze bo dostawcy VPN dbają o swoją sieć i wycinają z niej niebezpieczny ruch jak tylko się pojawi. Naprawdę ważne dane warto trzymać w kontenerach TC i podłączać je tylko na czas potrzebny do użytkowania. Na co dzień używaj konta z ograniczeniami (nie pracuj jako Administrator). Co jakiś czas, cyklicznie, np. raz na tydzień, skanuj AV cały komputer z poziomu LiveCD/LiveUSB, polecam Dr. Weba, jest dobry i darmowy.

.

Na koniec najważniejsze: bezpieczeństwo jest procesem, niekończącym się. To oznacza że masz być ostrożny i uważny, cały czas! Trenuj uważność – to pożądana cecha, nie tylko w bezpieczeństwie.

Mój sprzęt ma 2GB RAMu i procesor Pentium DualCore 2GHz, system Windows XP Home. Jest to prawie 10-o letni laptop Acera. Na razie brak środków na coś nowszego. Mogę ewentualnie rozważyć przesiadkę na Xubuntu, ponoć jest to system zaprojektowany specjalnie dla słabych maszyn. Tylko „Baldur’s Gate 2” byłoby szkoda.

Pozostaje mieć nadzieję, że twórcy ransomware nie zainteresują się atakowaniem domowych użytkowników, załączników od nieznanych osób i tak nie otwieram…

Postaw Linuxa jako system gospodarza: zacznij od Debiana z GNOMEm albo lekkiego Minta MATE, a Windowsa XP zwirtualizuj, jeśli go jeszcze w ogóle potrzebujesz (legacy soft?). Może lepiej przesiąść się na Linuxa i Windowsowe aplikacje odpalać na WINE?

.

Pamiętaj że XP to dziś już informatyczna archeologia i jest pełen podatności, więc nie jest to system do łączenia się z Siecią. XP może jeszcze pracować ale w zamkniętym środowisku, gdzie nie ma wyjścia w Świat.

.

Nie chcę zaglądać Ci do portfela ale stare kostki RAMu można czasem tanio wyhaczyć na Allegro/OLX, więc możesz się pokusić o poszukanie 2x 2GB RAM; sprawdź ile slotów na RAM ma płyta główna.

Witam czy jest możliwe aby wirus zaszyfrował 3 z 4 partycji na dysku?

Petya (ta oryginalna) tak samo jak WannaCry miały taki sam cel, na które nie chciano wtedy zwracać uwagę. Uwaga była tak bardzo skupiona na ransomware, że ledwo przebijało się do mediów i świadomości CISO/CISSP/ABI możliwość działania dewastacyjnego, znanego przecież z przeszłości wirusów komputerowych.

Atak DDoS na Dyna, wcześniej Petya (która przy demonstracji nie zostawiała złudzeń), a teraz oba robaki – WannaCry i nowa Petya to wszystko taki pstryczek w nos światka „cyber bezpieczeństwa”. Tak jakby ktoś zwyczajnie bawił się tym, że może. Przy Ukraninie nie było nawet potrzeby udawać.

Czasami zastanawiam się czy nie stoi za tym grupa ekspertów od bezpieczeństwa, która ma dość powrotów od zarządu firmy w której pracują jej członkowie z jeszcze brzmiącymi w uszach „ale to ryzyko się przecież nie zmaterializuje, brak takich realnych przypadków…”. To teraz już nie brak.

I co z tego wynika dla zwykłego użytkownika? Dla małej firmy?

Nic w tych atakach nie było wyrafinowanego, połączenie starych metod, dobrze znanych wszystkim w nową „jakość”. Nie pomogły nam sztuczne inteligencje, zaawansowane firewalle nowej generacji, barwne foldery reklamowe super/duper rozwiązań bezpieczeństwa.

Czy którakolwiek z firm, które oberwały „przypadkiem” przeanalizowała incydent i doszła do wniosku zbliżonego z następującym: „problemem nie była technologia czy ludzie ją obsługujący, problemem jest to jak zarządzamy naszą organizacją i nie uczymy się na błędach innych, a nawet własnych”.

Miałem nieodparte wrażenie, że jakieś grupy ktosiów co jakiś czas robią sobie poligon.

Teraz wygląda to na coraz poważniejsze, zaplanowane incydenty opłaconych grup dywersyjnych.

Nie chcę krakać, ale obawiam się, że pewnego dnia nie spotkamy się na komentarzach zs3, bo będziemy pytać sąsiadów, dlaczego nie działają wodociągi, czy zdesperowany tłum wyniósł całą zawartość Biedronki, ile butelek wódki da się wymienić na lekarstwa, a przede wszystkim gdzie, do cholery, podział się prąd.

A niewesoła odpowiedź będzie jedna: ktoś się nie bał i zaj….

W tych czasach wystarczy zaszyfrować/uszkodzić/wyłączyć serwery fejsbuka, instagramów i innych takich. Fala samobójstw, chaos i lament gwarantowane ;] .

Ja się dopłacę żeby się tak stało.

Zabawa kończy się, gdy wysiadł prąd i zdajesz sobie sprawę z tego, że w przewidywalnym okresie czasu nie zostanie włączony z powrotem. Koszmar zaczyna się, gdy zapasy w okolicznych sklepach są wyczerpane i zdajesz sobie sprawę z tego, że w przewidywalnym okresie czasu nie zostaną uzupełnione.

(Tak na marginesie, „lekarze” i „inżynierowie” z „Syrii” czy innej Czeczenii poradzą sobie w takich warunkach nieporównywalnie lepiej od ludzi, którzy od jakichś 30 czy nawet 60 lat przywykli, że wszystko co potrzebne „po prostu jest”.)

Tak na marginesie – „okres czasu” to pleonazm.

Czyli klucz RSA jest tylko 1 dla wszystkich? To nie miało by sensu, bo faktycznie, można by względnie szybko odszyfrować wszystkie komputery

Klucz RSA którym szyfrowane są pewnie lokalnie generowane klucze indywidualne. Jedyny sposób by zrobić ransomware bez komunikacji z serwerem przestępców. Pytanie czy klucze lokalne zostały zapisane na dysku.

Niebezpiecznika już się nie da czytać, przynajmniej wy zachowujecie resztki powagi i profesjonalizm!.

A te ich aktualizacje do art.! Normalnie TVN24.

Niebezpiecznik to już od dawna Pudelek branży IT Security, no ale taką sobie wybrali grupę docelową czytelników i do niej próbują trafić.

Niestety niebezp. podupada. Zwłaszcza te poronione porady aby płacić za zaszyfrowane dane. Porażka.

Kurwa sekurak ma zajebiste artykuły… 3 zdania i chuj… jebać konkurencje….

Takich czytelników rzeczywiście nie chcemy – mykaj do konkurencji ;-)

PS

Gdzie na innych „popularnych” portalach z branży ITsec w PL masz od czasu do czasu oryginalny techniczny research, tak jak ostatnie opisywane co dopiero na sekuraku (strona główna): CVE-2017-5089 + CVE-2017-7763 ?

PS

Jeśli policzyć średnią długość artków u nas to pewnie i tak wyjdzie raczej w górnej granicy tekstów na innych serwisach. Obadajcie co dopiero puszczony:

https://sekurak.pl/frida-testy-aplikacji-android/

albo to:

https://sekurak.pl/nmap-w-akcji-przykladowy-test-bezpieczenstwa/

miłego czytania

Niebezpiecznik nie jest serwisem dla poważnych ludzi pracujących w bezpieczeństwie tylko dla poszukiwaczy sensacji. Szanuję swoje zdrowie psychiczne, dlatego już dawno go nie czytam. Wszystkie arty nacechowane emocjami i pisane w formie dreszczowca z niedopowiedzeniami mają za zadanie wzbudzić poczucie niepewności i strachu przed nieznanym. Od poważnego serwisu oczekuję rzetelnej informacji bez domysłów, ucinania spekulacji i nie tworzenia sztucznie atmosfery apokalipsy. Gdyby dodatkowo pojawiały się podpowiedzi jak zabezpieczyć to i owo, byłoby idealnie, nie każdy wie wszystko oraz w stresie potrafi się szybko odnaleźć w sytuacji.

Piotr z Niebezpiecznika jest merytorycznym, inteligentnym facetem z dużą dozą humoru.

Taki jest też jego portal, piszący trochę mniej poważnie niż Z3S.

Piotr ostatnio faktycznie pomylił się z tą poradą o płaceniu za ransomware i powinien się przyznać do błędu i będzie po sprawie.

.

Błędy popełniają wszyscy, także komentujący te forum.

Najłatwiej się ocenia komuś kto nic nie robi – on się na pewno nie pomyli, ale też niczego się nie nauczy – bo błędy są (nieuniknioną) drogą do rozwoju.

.

Na scenie ITsec jest miejsce dla różnych ludzi: łączy ich wspólny cel, choć czasem mają odmienne metody. Niebezpiecznik pisze trochę z przymrużeniem oka. Sekurak jest poważniejszy, podobnie Z3S, ale w ich tekstach widać już sznyt – lubię ich czytać.

.

Ja czytam regularnie kilkanaście portali poświęconych ITsec i lubię wszystkie.

juz poprawil :)

Każdy z tych serwisów ma swoje plusy i minusy, oraz swoją grupę czytelników. Niestety, w przypadkach globalnych wydarzeń takich jak to, zamiast współpracować jadą po sobie wzajemnie w komentarzach. Tak niestety wygląda chyba cały rynek IT w Polsce. Jeden mądrzejszy od drugiego, a żaden nie ma swojego labu, wszyscy równo przepisują zagraniczne newsy. Pod tym względem wszystkie są „Pudelkami IT”.

Akurat jeśli chodzi o analizy malware to Anonimowi Analitycy z3s mają swój lab i badają w nim próbki – nie raz wyniki takich analiz czytałeś, tylko chyba zapomniałeś. NotPetya też było badane przed publikacją.

Jadą po sobie tylko niedojrzali emocjonalnie kolesie i smarkacze:)

Myślę, że niebezpiecznik ma trochę inną grupę docelową. Nie celuje w mocno techniczne osoby a w ludzi którzy są zainteresowani sensacją i jako tako bezpieczeństwem. Jeżeli traktuję się ten portal jako zbiór artykułów które można przesłać do nie technicznych znajomych w celu ostrzeżenia przed zagrożeniem – moim zdaniem super.

Jako portal dla profesjonalistów, ludzi pracujących w branży… hm, no nie bardzo.

Z3S i sekurak celują w ludzi technicznych, artykuły w większości zawierają analizy które nie będąc „w temacie” niestety będą mało dostępne dla przeciętnego czytelnika. Nie ma co atakować konkurencje, wszystko dla ludzi :) .

ja tu z 4admins.pl trafilem

Czytam niebezpiecznika – co robić, jak żyć?

Jak sie bronoc przed atakami gdy wektorem ataku jest „aktualizacja” softu?

Wiele programow automaycznie sie aktualizuje – jak widac do aktualizacji trzeba podejsc z bardzo duza ostroznoscia.

Jakie rady?!?

Wykrywać mimikatza i psexec w sieci wewnętrznej. Wyłączyć komunikację między stacjami. Admin domenowy nie ma prawa logować się na losowych stacjach. Wystarczy.

true

Wyłączyć automaty, używać piaskownicy, aktualizacja w środowisku produkcyjnym po sprawdzeniu w labie.

Myślmy szerzej. Wanacry, petya…za każdym razem BTC szaleje zwyżkując.

Na dzień dzisiejszy „zysk” z ostatniego ransoma to 3.99009155 BTC (śmieszne). A co jeżeli ktoś(np. panstwo-organizacja) kupuje przed atakiem masowo BTC? Przed kilkoma dniami BTC spadał osiągając okolice 8000 pln/BTC – po ataku mamy ponad 9500……………

Regulacja wartosci kryptowalut przez ataki? = zysk?

W poniedziałek BitCoin był za 9400zł, bo ze znajomymi z ciekawości sprawdzaliśmy. Więc uważam, że raczej nie ma związku z tym atakiem.

A kogo interesują kleptopwaluty, bądź poważny. Tu chodzi o sprawdzenie systemów informatycznych państw, słabych punktów w obronie.

A czy wiadomo w jaki sposób podmieniono plik aktualizacyjny na serwerze M.E.doc ?

Nie. Pojawiły się tylko spekulacje, ze serwerownią w której firma hostie swoje strony była oskarżona o współpracę z rosyjskimi służbami.

Ale to szyfruje (RSA), czy nadpisuje? Może noc była za krótka, ale tu mam dysonans poznawczy.

Szyfruje pliki, nadpisuje sektory dysku

Marc Elsberg – Blackout. Jutro będzie za późno

Nieaktualne info.

https://twitter.com/MalwareTechBlog/status/880170234497380352

To po co oryginalna Petya te sektory szyfrowała? :)

a bo to raz jakiś robak był destruktywny przez bugi w kodzie? :D

Tylko śmieszne jest to że pozostałe komponenty kodu były bardzo dobrze przetestowane :)

Na ile jest mozliwa taka sama kompania przy uzyciu aktualizacji platnika?

To zapytaj Asseco :)

Jeśli to Asseco, to nawet bardziej możliwa niż na Ukrainie. Może nawet ZUS by spłonął :D

Płatnika, GOFIN, Symfonii, e-pity, CAD, Dr Eryk etc… bardzo możliwa.

A najzabawniej by bylo gdyby to zrobic przy okazji aktualizacji jakiegos antywirusa :)

Różnica między 768 a 800 bitów jest 2^32 możliwości co daje 4294967296. Nie wiem czy dobrze kojarzę, ale ten klucz łamało około 800 Opteronów AMD w klastrze (mogę mylić tematy, pamięć zawodną jest, a nie chce mi się googla przemęczać). Czyli w 2009 złamanie 800 bitów zajęło by około 8589934592 lat!!! Wg prawa Moora co 1,5 roku dwukrotnie wzrastają możliwości obliczeniowe. Zakładając, że zaczęli w 2008 to do dzisiaj (9 lat) możliwości obliczeniowe wzrosły 2^6=64 krotnie. Czyli dzisiaj damy radę złamać 800 bitów w 8589934592/64= 134217728 lat (słownie 134 miliony lat) przy użyciu podobnej wielkości klastra obliczeniowego na współczesnych CPU. Na dzień dzisiejszy ciężkie do zrobienia (nie piszę że niemożliwe z rozmysłem). Zakładając, że wszystko szyfrowano jednym kluczem, może chmura ala SETI… Ale za kilkanaście lat… Tylko jaką wartość będą miały wtedy te dane?

A nuż ktoś miał na zaszyfrowanym dysku Bitcoiny bez kopii zapasowej? Jak hype na krypto będzie jeszcze wzrastać to może się opłacać nawet kilkadziesiąt takich klastów i chmur.

Gdyby kopalnie zamiast bzdur odszyfrowywaly dane to mysle ze nie trwaloby to nawet miesiaca.

blisko, ale to chyba nie zupelnie tak… AWS, Azure, Google maja doslownie miliony core, i te miliony pewnie zlamalyby te 800 bitow dobrze sie rozgrzewajac przed oddaniem DC. Problem w tym ze naprawde to bylo tych bitow 2048, wiec rezultat ten sam – faktoryzacja potrwa tak dlugo ze cokolwiek bylo na tych dyskach nie ma sensu odszyfrowywac (zakladajac ze nie bedzie przelomu i nie bedziemy wstanie faktoryzowac duzych liczb na zawolanie).

„…The RSA key appears to be 2048 bits, not 800 bits as the article claims. The author appears to have read 0x101 as a decimal number of bytes, rather than correctly interpreting it in hex as 256 bytes. (This is relevant because an 800-bit RSA key is plausibly crackable, while a 2048-bit key is not.)…”

Czy w takim razie https://www.bleepingcomputer.com/news/security/petya-ransomwares-encryption-defeated-and-password-generator-released/ jest lewą informacją?

Nie, tylko dotyczy innego ransomware z 2016. Ten dzisiejszy jest mocno zmodyfikowany.

Są jakieś wskazówki co do tego kto jest autorem ataków?

Nie.

Jak to nie ma? Ruscy hakerzy. Jak zwykle zresztą. W zasadzie to na świecie istnieją tylko ruscy hakerzy.

hmm… zastanówmy się. Sposób infekcji przez aktualizacje oprogramowania, które każda ukraińska firma musi mieć zainstalowane. Wszystko wskazuje na to, że żądanie okupu to tylko ściema i chodziło o zadanie jak największych strat. Serwerownia przez która przechodzi zainfekowane oprogramowanie oskarżana o powiązania z rosyjskimi służbami. Kto może za tym stać? Wiem, wiem. Korea Północna.

A słyszałeś kiedykolwiek o operacji fałszywej flagi?

Tak możesz nazwać każde wydarzenie którego nie jesteś autorem ;)

Czy przywrócenie MBR z poziomu np. płyty instalacyjnej Windowsa pomoże zainfekowanemu komputerowi/dyskowi czy źle rozumuje?

MBR to nie tylko kod IPL który potrafi przywrócić narzędzie typu FDISK itp., a również tablica partycji, i to brak tej ostatniej jest tu problemem. Jeśli struktury znajdujących się na dysku systemów plików nie zostały poważnie uszkodzone, odtworzenie tablicy partycji powinno być możliwe (aczkolwiek oczywiście nie zrobi tego FDISK ani płyta instalacyjna Windowsa).

Ok. Jestem zielony i mam pytanie.

Jesli jest plik WAVE, zaszyfrowany.

Jesli podepne zaszyfrowany dysk do linuxa i na sile otworze wszystkie pliki w jakims playerze. przesluchalbytm czy nie ?

Nie przesluchasz. Wyraznie jest napisane w artykule,ze poczatek pliku jest zaszyfrowany. Zawsze mozesz odtworzyc naglowek z innego wave i dokleic niezaszyfrowane dane-stracisz poczatek audio ale reszta moze pozostac.

Na sile to mozna mlotkiem walic…

@Adam: „ponieważ pliki były szyfrowane przed restartem komputera” -> czy masz gdzieś źródło do tego?

Wyszło pierwszego dnia w naszym labie – szyfrowanie 1 megabajta każdego pliku następuje przed rebootem. Potwierdzenie znajdziesz np. w https://www.malwaretech.com/2017/06/petya-ransomware-attack-whats-known.html

„previous claims that files could be recovered by stopping the system rebooting are incorrect. Preventing the encryption during boot will only prevent encryption of the MFT (Master File Table), not the encrypted files.”

Czy microsoft nie potrafi załatać systemu, mają sztaby ludzi a podobne zagrożenie już raz wystąpiło.

Czy Linux z włączoną sambą i w domenie też jest podatny?

Co tydzień kopia na dysku USB odłączanym zaraz po zrobieniu kopii.

To chyba wystarczy? Wszystkie dyski online również backapowane i szyfrowane w ten sam sposób.

Istnieje ransomeware, który czeka w uśpieniu na podłączenie dysku usb i dopiero wtedy szyfruje dane. Także nie wystarczy :)

Ogólnie temat kopii zapasowych odpornych na ransomeware jest złożony. Jak napisałem wyżej zewnętrznych urządzeń nie można podłączyć bez ryzyka. Cloud – bywały przypadki zaszyfrowania danych w cloudzie. NASy też nie są odporne. Są rozwiązania typu CrashPlan, które dzięki wersjonowaniu plików pozwalają na odtworzenie niezainfekowanych danych z danego punktu w przeszłości. Można też wrzucać dane do clouda poprzez API zamiast przez automatyczną synchronizację.

Chętnie bym zobaczył artykuł na temat jak robić takie kopie i jakie są opcje.

Jakie AV przepuscily wirusa?

• McAfee Enterprise

Cos jeszcze?

Czy ktoś ma może informacje czy ten „ransomware” aktywuje (aktywował?) się jednorazowo (data + czas)?

Jeśli systemy backupowe „zgrały” nowe pliki podmienionej aplikacji (po update) a przed szyfrowaniem, to czy po restorze jest szansa że pietja aktywuje się ponownie (koło 13:30?) O której nastąpiły „ataki” na systemy w innych strefach czasowych?

Jeśli backup był między 9:30 a 13:30 polskiego czasu to może być zainfekowany. Warto poszukać plików po znanych sygnaturach i wpisów w harmonogramie zadań. Tu masz najlepsze IOC: https://www.crowdstrike.com/blog/petrwrap-ransomware-technical-analysis-triple-threat-file-encryption-mft-encryption-credential-theft/

Zaczęliśmy (my jako ludzie) wszystko rozpatrywać w kategorii opłacalności i coraz bardziej zapominamy, że ktoś może myśleć inaczej. Pierwsze wirusy służyły do destrukcji danych i ostatni atak przypomniał ich pierwotne przeznaczenie. Wyłudzanie pieniędzy przy użyciu wirusów pojawiło się później.

Czy ktoś jeszcze pamięta DOS-owy wirus „Merry Christmas” ? :-)

A ja myślę że ktoś tylko testował swoją nową zabawke. To taka przygotowka przed czymś wiekszym i grubszym.

Piszę to do osoby która zarządza stroną https://zaufanatrzeciastrona.pl. Panie Adamie czyżby cert.pl nie wiedziała co pisze. Dotyczy w artykule ” Notatka na marginesie „, proszę poczytać n stronie https://www.cert.pl/news/single/atak-petya-mischa/ i nie wprowadzać osób w błąd.

Panie Krzysztofie, dalej uważamy ze mamy rację ponieważ tak właśnie zachowuje się badana przez nas próbka. Widać nawet CERT może się pomylić. Nasze obserwacje potwierdzają inne analizy, np. https://www.malwaretech.com/2017/06/petya-ransomware-attack-whats-known.html

Wyłapywać tych przestępców i spalenie żywcem na stosie.

mnie tam się to podoba… w końcu moje zarobki zaczną przypominać sensowne poziomy, a nie rentę czy państwowe stypendium.. w końcu pracodawcy zwrócą może uwagę, że nie dyplomy uczelni świadczą o wiedzy – mój najstarszy produkcyjny serwer działa nieprzerwanie od … 2003 roku, aż dziw bierze że nadal daje radę.. ale cóż jak padnie… jest tylko częścią klastra :)

.. a efektem będzie koniec gównianych systemów… na 95 petya nie działa, ale za to jak 95 działa na nowym sprzęcie :)

Gdzie mozna sciagnac ten klucz publiczny?

https://pastebin.com/wqNpEe3U