Firmy walczące z najbardziej sprawnymi napastnikami z definicji są bardziej narażone na zaawansowane ataki. O tym, jak trudna jest obrona przed zdeterminowanym napastnikiem, najlepiej świadczy fakt, że napastnikom czasem się udaje.

FireEye, jedna z najbardziej znanych firm z sektora cyberbezpieczeństwa, specjalizująca się m.in. w zapobieganiu incydentom i analizach powłamaniowych, ogłosiła, że padła ofiarą skutecznego włamania.

Co wiemy o włamaniu

O włamaniu wiemy zarówno wiele, jak i niewiele. Wiele – bo firma przyznała się, że do incydentu doszło (to rzadkość) i opisała, co skradziono (o tym za chwilę). Niewiele – bo nie wiemy, kiedy doszło do włamania, jak włamywacze dostali się do systemów FireEye, jakich technik używali – znamy tylko dość ogólnikowe określenia ich poziomu zaawansowania. Dlaczego firma, specjalizująca się w profesjonalnych analizach powłamaniowych, nie opublikowała wyników własnego śledztwa? Jak się dowiedzieliśmy, powodem jest zaangażowanie organów ścigania, których pracę publikacja raportu może utrudnić. Pozostaje zatem w tej kwestii czekać, aż raport będzie można opublikować, z nadzieją, że się doczekamy.

Co zatem wiemy? Oto destylat komunikatu FireEye:

- poziom dyscypliny, skupienia, bezpieczeństwa operacji i techniki sugeruje działanie wywiadu jakiegoś państwa o najwyższych umiejętnościach,

- atak był inny od tysięcy wcześniej analizowanych przez firmę u klientów, używał nowego połączenia technik, które nie było obserwowane wcześniej,

- atak był przygotowany specjalnie pod FireEye,

- napastnik działał po cichu, omijając mechanizmy bezpieczeństwa i utrudniając analizę śledczą,

- atakujący zainteresowany był konkretnymi rządowymi klientami FireEye,

- atakujący uzyskał dostęp do niektórych wewnętrznych systemów firmy i ukradł ofensywne narzędzia stworzone przez FireEye.

Co skradziono?

FireEye informuje, że włamywacze zabrali ze sobą zestaw narzędzi, używanych przez firmę do symulowania ataków prawdziwych napastników w tzw. operacjach red team. Co z kolei wiemy o tym obszarze:

- narzędzia nie zawierały błędów typu 0-day,

- nie wiadomo, czy zostały wykradzione w celu ich opublikowania czy używania,

- do tej pory nie zaobserwowano ich nieautoryzowanego użycia.

Co bardzo ważne, FireEye opublikowało cały zestaw informacji umożliwiający wykrycie wykradzionych narzędzi. Powstało dedykowane repozytorium na GitHubie, skąd można pobrać gotowe reguły Snorta, YARA czy ClamAV.

Interesującą obserwację opublikowała firma BishopFox. Według jej analizy duża część sygnatur wskazuje na narzędzia typu open source (co nie jest niczym dziwnym – po co wymyślać koło od nowa).

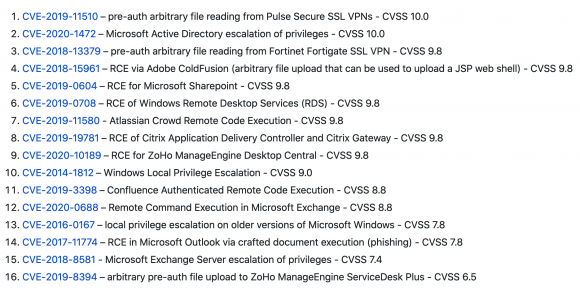

Ciekawym elementem opublikowanych informacji jest lista CVE, używanych przez red team FireEye, posortowana według subiektywnej oceny priorytetów w zakresie łatania podatności. Warto, by każda osoba odpowiedzialna za aktualizacje spojrzała na nią życzliwym wzrokiem i upewniła się, że nie ma w swojej organizacji powodów do zmartwienia.

Co ciekawe, Florian Roth przygotował listę plików z VT, które pasują do sygnatur YARA opublikowanych przez FireEye – można więc sprawdzić, jak niektóre narzędzia faktycznie wyglądały.

Nie tylko FireEye

Warto zauważyć, że włamania tej kategorii (a także kradzieże narzędzi) nie są niczym szczególnie nowym. Kaspersky był zhakowany przez wywiad Izraela, narzędzia NSA (wraz z 0-dayami) sprzedawane i rozdawane były przez The Shadow Brokers, z CIA wyniesiono spory zestaw narzędzi, włamania dotknęły także RSA (seedy tokenów), Bit9 (klucze podpisujące kod), z Symanteca wykradziono kod źródłowy (opisywał to nasz pierwszy artykuł w historii) – takie przykłady można mnożyć.

Pozostaje teraz czekać na raport z incydentu.

Komentarze

Wszyscy klienci dzisiaj mają możliwość udziału w tzw. town hall, zobaczymy co powiedzą. Ciekawe jest to, że kilku byłych pracowników sugeruje, że użycie sophisticated attack jest raczej PR zagrywką bo w środku firma ma swoje problemy i nie trzeba było użyć sophisticated attack do włamania się (takie tam ploteczki, które nie muszę mieć pokrycia w rzeczywistości). Jak używają swojego ETP to już połowa sukcesu udanego ataku ;)

Gdy sie dba glownie o popularke, a nie dba o security to tak to sie konczy. Securitasy daja sobie patent na rozumienie rzeczywistosci, a jak widac nie za dobrze ja pojmuja. Wektory ataku definiuja, naszpikowane wszystko tymi toolami do inwigilacji, karty dostepu, siatkowki skanowane, co tam sie nie dzieje… A tu ciach babki w piach. Security w dzisiejszych czasach ma wiecej z robieniem pieniedzy na strachu, niz na prawdziwym security. Taka prawda.

„poziom dyscypliny, skupienia, bezpieczeństwa operacji i techniki sugeruje działanie wywiadu jakiegoś państwa o najwyższych umiejętnościach”

Rosja, już się o tym trąbi

Ostatnio mi sie odplyw liniowy zapachal. Tropy prowadza przez obwod kalingradzki do Rosji starym traktem smolenskim.

Mam pytanie do tego stwierdzenia:

Czy gdziekolwiek zostało to powiedziane wprost? Bo śledziłem sprawę dokładnie, i owszem działania RSA na to wskazywały, ale o ile wiem nigdzie nie było żadnego oficjalnego komunikatu o tym co wykradzziono, czy coś przegapiłem?

Oficjalnie brzmiało to tak:

'Certain information related the the RSA SecurID product has been extracted. […] Perpetrator’s most likely motive was to obtain an element of security information that could be used to target defence secrets and related IP. […] We worked with […] to replace their tokens on an accelerated timetables.”

Do tego Lockheed i Northrop w panice wyłączające zdalny dostęp do systemów nie zostawia wiele pola do spekulacji.

Kiedyś polecałem książkę którą Adam nie przepuścił do Weekendowej: „Rosyjska cyberstrategia” (tytuł oryginalny: „La cyberstrategie russe”, autor: Yannick Harrel). Jej lektura pozwala szerzej spojrzeć na rosyjską agresję w cyberprzestrzeni.

Dodam kolejną perełkę, którą właśnie kończę czytać: „Trolle Putina. Prawdziwe historie z frontów rosyjskiej wojny informacyjnej (autorka: Jessikka Aro). Nie żałuję ani minuty spędzonej na tych lekturach. Czytajcie i bądźcie czujni! Walka trwa!

Nazywanie FireEye’a 'jedna z najlepszych firm reagujących na włamania’ to gruba przesada… Raz że to Mandiant którego FE wykupiło (i sami ludzie z FE/Mandianta o tym mówią) po drugie oni tak się znają na tym jak moja babcia.. Niestety miałem (nie)przyjemność być ich klientem.. Firma wykupiła też szkolenie z ich tooli, przyjechał kolo rozdał podręczniki chwilę pogadał i tyle z nim było interakcji…