Wśród ogłoszonych sukcesów Anonymous znajdziemy wycieki listy rosyjskich agentów, kont pracowników rosyjskiego MON czy kodu źródłowego produktów firmy Kaspersky. Przyglądamy się tym incydentom – i sprawdzamy, jak było naprawdę.

Wojna to czas, w którym prawda umiera najszybciej. Siedząc przed komputerem, niestety nie wygonimy najeźdźców z Ukrainy, ale na pewno możemy zrobić dwie rzeczy. Pierwsza to wsparcie słusznej sprawy, druga to walka z dezinformacją.

Podczas webinaru Adam pokaże najciekawsze przypadki dezinformacji z ostatnich 4 tygodni i omówi techniki ich analizy. Przejdziemy krok po kroku przez kilka śledztw online, by potwierdzić lub zaprzeczyć informacjom pojawiającym się w sieci. Do tego dowiecie się, jak najlepiej zgłaszać dezinformację i jak z nią skutecznie walczyć. Zapraszamy do zapisów.

Anonymous to jedno z najczęściej pojawiających się słów w artykułach dotyczących działań cyber w trakcie wojny Rosji z Ukrainą. Działania pod tym szyldem mają różny charakter – część to prawdziwe, ciekawe akcje, a część to dezinformacja. Dzisiaj zajmiemy się atakami i wyciekami, które w rzeczywistości nie miały miejsca, a tu możecie przeczytać o tych atakach, które faktycznie się wydarzyły.

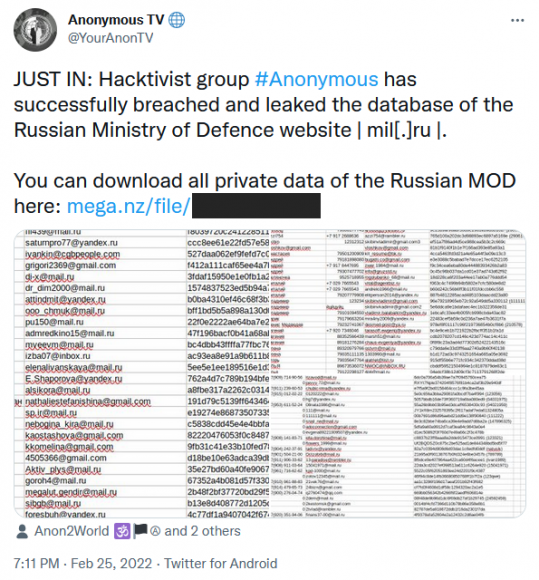

Atak na rosyjskie Ministerstwo Obrony

Anonymous jednoznacznie opowiedzieli się po stronie Ukrainy zaraz po rozpoczęciu działań wojennych przez Rosję. Zaczęli z przytupem, bo nie ograniczyli się do standardowo praktykowanych ataków DDoS i pochwalili się zhakowaniem strony mil.ru należącej do rosyjskiego Ministerstwa Obrony. Twitter nie poznał się na ich dobrych intencjach i prawdopodobnie zablokował oryginalny post jako naruszający zasady serwisu, w sieci ostały się jednak zrzuty ekranu z częściowo widocznym linkiem do archiwum z wykradzionymi danymi. Niektórzy zdążyli je wcześniej pobrać – i tu zaczyna się problem.

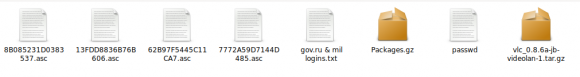

Rosyjskie Ministerstwo Obrony, jak można było oczekiwać, zdementowało doniesienia o wycieku, charakteryzując go jako примитивный до смеха фейк (w tłumaczeniu „śmiesznie prymitywny fake”), a niezależni eksperci, którzy zbadali próbkę, ku swemu rozczarowaniu musieli się z tym stwierdzeniem zgodzić. Co zawierało archiwum .zip o rozmiarze zaledwie 17,2 MB, możecie zobaczyć na poniższym zrzucie ekranu – przede wszystkim pakiet dystrybucyjny bezpłatnego odtwarzacza multimediów VLC, a w pliku .txt mały zbiór adresów e-mail wraz z hasłami w postaci jawnej (88 z domeny gov.ru i 29 z mil.ru).

Około połowy przetestowaliśmy przy użyciu Have I Been Pwned. Większość znaleźliśmy w bazach danych utworzonych kilka lat temu w oparciu o wycieki z różnych źródeł, znanych jako Anti Public Combo List (2016 r., 458 mln unikalnych rekordów), Exploit.In (2016 r., 593 mln), Collection #1 (2019 r., 773 mln) czy Cit0day (2020 r., 226 mln). Niektóre trafiły na listę, którą sporządził Onliner Spambot (2017 r, 711 mln). Najczęściej sprawdzane e-maile były też obecne w wycieku z rosyjskiego serwisu społecznościowego VK, do którego doszło w 2012 r. Mamy przekonanie graniczące z pewnością, że nie trzeba było włamywać się na stronę rosyjskiego Ministerstwa Obrony, by pozyskać udostępnione przez Anonymous dane.

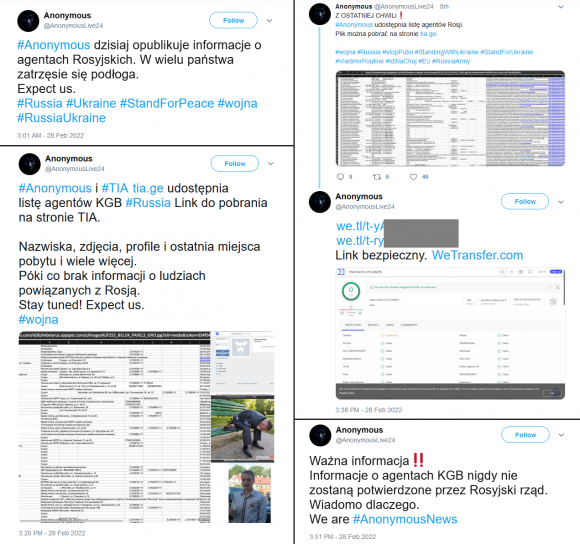

Nieistniejąca lista rosyjskich agentów

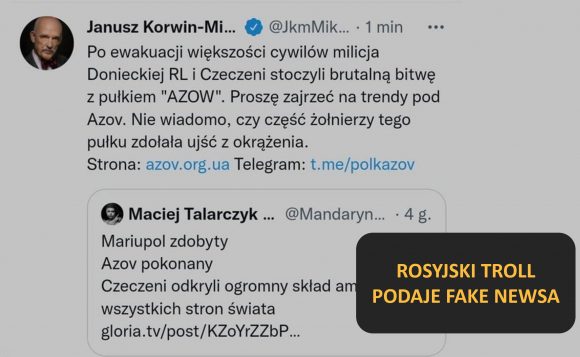

Część polskich mediów bardzo się podekscytowała na wieść, że Anonymous upublicznią dane rosyjskich agentów. Jeśli korzystacie z Twittera nie od dziś, to pewnie zauważyliście, że kont posługujących się nazwą tej nieformalnej grupy jest całkiem sporo i zdarzają się wśród nich takie, które zamieszczają posty po polsku. Informację o planowanym i urzeczywistnionym po kilkunastu godzinach wycieku podało niedziałające już konto twitter.com/AnonymousLive24 – a że trudno z internetu usunąć coś, co raz do niego wpadło, za pomocą Wayback Machine odkopaliśmy dla was parę wpisów na ten temat.

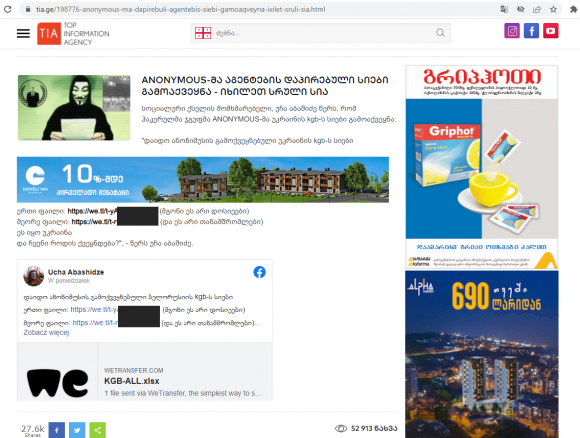

W dwóch postach widzimy odwołanie do strony tia.ge, która – według mediów piszących o tym wycieku – należy do gruzińskiej agencji informacyjnej TIA, po wejściu na stronę widać wszak napis Top Information Agency. Sama TIA charakteryzuje się jako portal informacyjno-rozrywkowy, ale żeby się tego dowiedzieć, trzeba trochę poklikać i – o zgrozo! – skorzystać z Tłumacza Google. Z krótkiej notki zawierającej linki do dwóch list z danymi rzekomych agentów wynika, że podał je użytkownik Facebooka podpisujący się jako Ucha Abashidze, z zawodu programista, z zamiłowania analityk wojskowy (sądząc po innych jego wpisach). Skąd pochodzą zamieszczone przez niego linki, nie zdradził.

Szukajmy dalej. Nieco wcześniej w tym samym serwisie opublikowano zrzut ekranu z informacją o zbliżającym się wycieku, którą na Facebooku miał zamieścić George Kerdikoshvili, były gruziński ambasador na Litwie. Jego litewscy znajomi, zaprzyjaźnieni z działaczami Anonymous, obiecali mu rzekomo listę agentów działających na terenie Gruzji w latach 1907-2022, ale danych, które planują upublicznić, powinno być więcej. Czy ambasador faktycznie coś podobnego napisał? Na profilu Kerdikoshvilego nie ma takich treści. Informacja cytowana przez tia.ge mogła zostać usunięta albo ukryta – widać próbę osadzenia w notce niedostępnego już posta z konta dyplomaty. Jego kopia nie zachowała się jednak ani w pamięci podręcznej Google, ani w internetowym archiwum, nie można więc wykluczyć manipulacji. Jakkolwiek by było, pogłoska o nadchodzącym wycieku upowszechniła się za sprawą TIA, która – przypomnijmy – nie jest agencją informacyjną o sprawdzonej renomie.

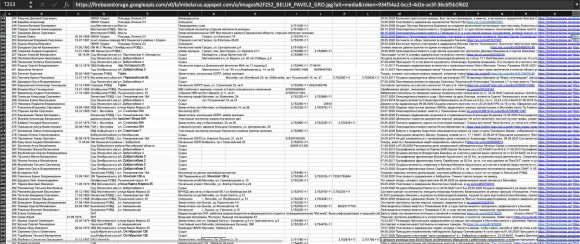

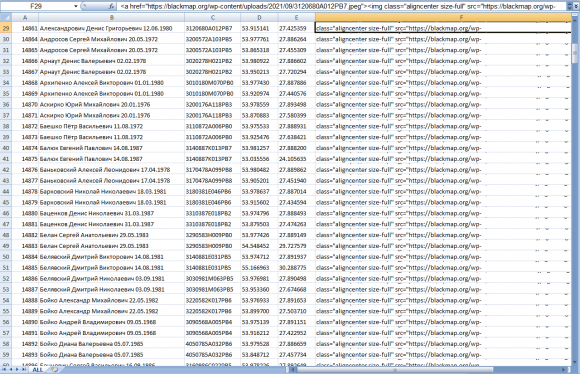

Co wobec tego wyciekło? Pobraliśmy oba pliki udostępnione za pośrednictwem usługi WeTransfer: BLB.xlsx (1,11 MB) i o wiele mniejszy KGB-ALL.xlsx (48,9 KB). Zrzut ekranu pokazany dwukrotnie na Twitterowym profilu Anonymous pochodzi z pierwszego pliku. W przypadku tia.ge nie obeszło się bez Tłumacza Google (nikt w naszej redakcji nie posługuje się gruzińskim), tutaj mamy jednak do czynienia z rosyjskim, który autorka tego tekstu zna bardzo dobrze. No to poczytajmy. W kolumnie A, jak łatwo się domyślić, mamy numery porządkowe – w sumie 2545, ale ok. 90 wierszy jest pustych. Kolumna B zawiera nazwiska, imiona i w większości przypadków tzw. imiona odojcowskie (po ros. отчество) stosowane urzędowo w Rosji, Ukrainie i Białorusi.

W następnych kolumnach widzimy daty urodzenia (C), nazwy pracodawców (D) i ich adresy (E) oraz stanowiska zajmowane przez poszczególne osoby (F). Zatrzymajmy się tutaj na chwilę. Przyglądając się kolumnom D i E, łatwo zauważymy, że zebrani w zestawieniu ludzie pracują bądź pracowali w różnych miejscowościach na terenie Białorusi, przede wszystkim w sądach, administracji, organach ścigania (od zwykłej drogówki, czyli ГАИ, poprzez biura spraw wewnętrznych różnego szczebla, jak ГОВД, РОВД itp., aż po jednostki zwalczające przestępczość zorganizowaną i korupcję, w skrócie ГУБОПиК), nie zabrakło też OMON-u, czyli sił specjalnych używanych m.in. do tłumienia rozruchów społecznych. Następne kolumny, wypełnione tylko częściowo i czasem nieczytelnie w wyniku zastosowania niepoprawnego formatu danych, zawierają adresy zamieszkania (G) i zameldowania (H), a także służbowe (I, J) i prywatne (K, L) numery telefonów.

W kolumnie M znajduje się opis konkretnych działań podjętych przez uwzględnione na liście osoby. Przetłumaczmy kilka wierszy z powyższego zrzutu ekranu. Lp. 247 – „29.05.2020 Выполняя преступные приказы, был частью провокации, а именно, участвовал в задержании блогера […]” – „29.05.2020 Wypełniając przestępcze rozkazy, był częścią prowokacji, a mianowicie uczestniczył w zatrzymaniu blogera […]” – w dalszej części opisu, niewidocznej na zrzucie ekranu, znajdziemy personalia wspomnianego blogera, informację, kto jeszcze uczestniczył w prowokacji, datę rozprawy sądowej, imię i nazwisko sędziego oraz wzmiankę o składaniu fałszywych zeznań. Lp. 248 – „10.06.2020 Участвовал в задержании журналистов „Белсат” […]” – „10.06.2020 Uczestniczył w zatrzymaniu dziennikarzy „Biełsatu” […]” – dalej mamy imiona i nazwiska dziennikarzy wraz z informacją, że aresztowano ich, gdy prowadzili transmisję z akcji zbierania podpisów popierających kandydaturę Aleksandra Łukaszenki na prezydenta Białorusi; innym zapisanym na liście działaniem jest obserwacja ludzi w trakcie akcji solidarnościowej w Grodnie, która odbyła się kilka dni później. Lp. 249 – tu widnieje informacja o osądzeniu pastora i nałożeniu na niego grzywny w wysokości 150 dolarów za niezarejestrowanie organizacji chrześcijańskiej obrządku ewangelickiego, którą ten założył (wspomniana organizacja liczyła mniej niż 20 osób i zgodnie z białoruskim prawem nie mogła zostać zarejestrowana); kolejnym przewinieniem jest osądzenie emerytów pokojowo spacerujących po mieście, twórcy listy podali nazwiska dwóch osób, które złożyły w tej sprawie fałszywe zeznania (ros. лжесвидетельствовали). W następnych wierszach (lp. 250 i 251) mamy właśnie te osoby. Domyślacie się już, skąd pochodzi zestaw danych, opisywany w mediach jako lista rosyjskich agentów?

W kolejnych kolumnach – od N do R – możemy znaleźć (choć większość pól pozostaje niewypełniona) adresy e-mail oraz linki do kont w mediach społecznościowych, takich jak Instagram, VK (ros. ВКонтакте), OK (ros. Одноклассники) i Facebook. Dalej robi się jeszcze ciekawiej, bo dostajemy – z małymi wyjątkami – linki do usługi chmurowej Google w postaci

https://firebasestorage.googleapis.com/v0/b/imbelarus.appspot.com/ [...]Zajmują one kolumny S–U i kierują do zdjęć, najczęściej typu paszportowego. Zgodnie z opisem w następnych kolumnach powinny być filmy (V–X) i obrazy do druku (Y), ale znaleźliśmy tylko parę wideo. Ostatnia wypełniona kolumna, czyli Z, klasyfikuje uwzględnione na liście osoby jako przestępców (ros. преступник), podejrzanych (ros. подозреваемый) albo wspólników (ros. пособник). Takie właśnie informacje od wielu miesięcy są kompletowane na stronie BlackMap.org prowadzonej przez dwie grupy związane z białoruską opozycją. Ich poczynania można śledzić na Telegramowych kanałach Кибер-Партизаны (czyli Cyber-Partyzanci) i Каратели Беларуси (w jęz. rosyjskim słowo „karatiel” oznacza funkcjonariusza, który brutalnie pacyfikuje społeczne protesty). Gromadzone dane dotyczą działaczy aparatu represji w tym kraju – przede wszystkich kierownictwa różnych jednostek milicyjnych oraz ich niżej postawionych członków biorących aktywny udział w tłumieniu antyłukaszenkowskiej opozycji, a także sędziów, urzędników i innych osób szkodzących ludności cywilnej. Publikowane na stronie informacje pochodzą zarówno z ogólnodostępnych źródeł, jak i baz danych, które zostały zhakowane w ramach operacji Upał (ros. Жара), o czym informowały również zagraniczne media, m.in. Bloomberg i The Washington Post.

No dobra, powiecie, ale Anonymous udostępnili dwa pliki – może lista rosyjskich agentów była w tym drugim, nazwanym sugestywnie KGB-ALL? Najpierw coś wyjaśnijmy. Mówiąc o KGB, mamy zwykle na myśli Komitet Bezpieczeństwa Państwowego (ros. Комитет государственной безопасности), który działał przy Radzie Ministrów ZSRR i w grudniu 1991 r. rozpadł się na kilka części – jedną z nich jest FSB, czyli Federalna Służba Bezpieczeństwa (ros. Федеральная служба безопасности), funkcjonująca w Rosji do dziś. Inaczej potoczyły się sprawy na Białorusi – tam KGB nadal istnieje, bo po rozpadzie ZSRR lokalny oddział interesującej nas służby specjalnej postanowił zachować starą nazwę. W pliku KGB-ALL.xlsx znajdziemy informacje o 490 aktualnych pracownikach tego właśnie organu, ewidentnie zaangażowanych w represje wobec białoruskiej opozycji. Podobnie jak poprzednio, dane zostały zaczerpnięte ze strony BlackMap.org, co doskonale widać na powyższym zrzucie ekranu (twórcy listy skopiowali źródła HTML otwieranych pop-upów i nie zawracali sobie później głowy usuwaniem znaczników). O dodaniu świeżej porcji danych Cyber-Partyzanci powiadomili na jednym ze swoich kanałów kilka dni przed napaścią Rosji na Ukrainę – można było zapoznać się z nimi od ręki.

Kod źródłowy, który znikąd nie wyciekł

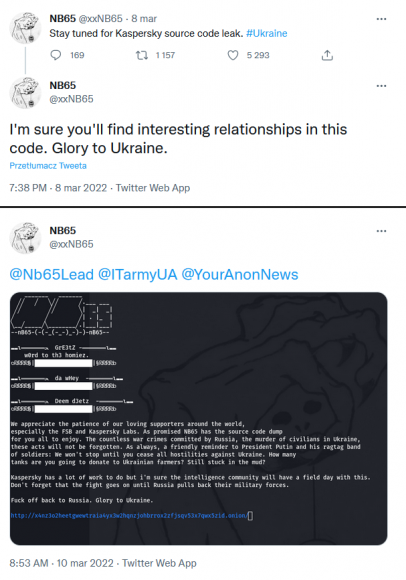

Mogliście też słyszeć o rzekomym wycieku kodu źródłowego rozwiązań oferowanych przez firmę Kaspersky. Włamania miała dokonać powiązana z Anonymous grupa NB65, która próbowała później obrócić wszystko w żart – obserwatorzy jej konta na Twitterze szybko się bowiem połapali, że nie wyciekło nic zasługującego na uwagę. Według serwisu CyberNews podobne informacje da się bez problemu pozyskać, używając narzędzi do web scrapingu, czyli automatycznego wyodrębniania danych ze stron internetowych. W tym samym tonie krótko wypowiedział się też Mateusz Chrobok, którego gościliśmy jakiś czas temu w Rozmowie Kontrolowanej (odc. 45).

Zapytaliśmy polskie przedstawicielstwo Kaspersky’ego o stanowisko w tej sprawie. W odpowiedzi Piotr Kupczyk, dyrektor biura komunikacji z mediami, przesłał nam następujące oświadczenie:

Nasi eksperci szczegółowo przeanalizowali opublikowane w ostatnich dniach dane, które rzekomo miały zawierać kod źródłowy produktów firmy Kaspersky. Analiza potwierdziła, że zapowiedzi, zamieszczane przez grupę stojącą za tą publikacją, były nieprawdziwe – zamiast kodu źródłowego produktów Kaspersky, „wyciek” zawiera informacje dostępne publicznie na serwerach firmy. Potwierdzili to także niezależni badacze aktywnie komentujący temat w mediach społecznościowych.

Przypominamy, że w Centrach Transparentności firmy Kaspersky, działających na całym świecie, zainteresowane organizacje mogą przeglądać kod źródłowy naszych produktów, a także informacje związane z uaktualnieniami antywirusowych baz danych, wynikami audytów bezpieczeństwa i komponentami wchodzącymi w skład rozwiązań i usług.

Choć w sytuacji trwającej tuż obok wojny nie brakuje wątpliwości związanych z używaniem produktów firm wywodzących się z Rosji, doniesienia o wycieku kodu źródłowego z serwerów Kaspersky’ego należy włożyć między bajki.

Skala ataku na rosyjską telewizję

Polskie media z zapałem donosiły również o zhakowaniu „wszystkich rosyjskich państwowych kanałów telewizyjnych”, powołując się (albo i nie) na PAP, czyli Polską Agencję Prasową, która z kolei cytowała swój ukraiński odpowiednik, Ukrinform (ukr. Укрінформ), podczas gdy ten linkował do jednego z kont Anonymous na Twitterze. Co sprytniejsi redaktorzy skracali łańcuszek, podając jako źródło to właśnie konto, czyli @YourAnonTV (czasem też @YourAnonNews), choć zadziwiająco często używali przy tym sformułowań z komunikatu PAP.

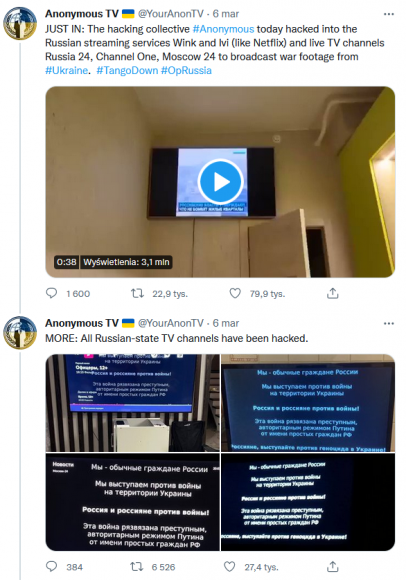

Sami Anonymous pochwalili się udanym atakiem na rosyjskie serwisy streamingowe Wink oraz IVI, dodając informację o przejęciu nadawanych na żywo kanałów telewizyjnych: Pierwszego, Rosja 24 i Moskwa 24. Po pięciu minutach dopisali, że udało im się zhakować wszystkie rosyjskie kanały, czego miały dowodzić załączone zrzuty ekranu. Czy to oznacza, że każdy odbiorca TV w Rosji po przełączeniu się np. na kanał Pierwszy mógł zobaczyć antywojenne treści? Niestety nie.

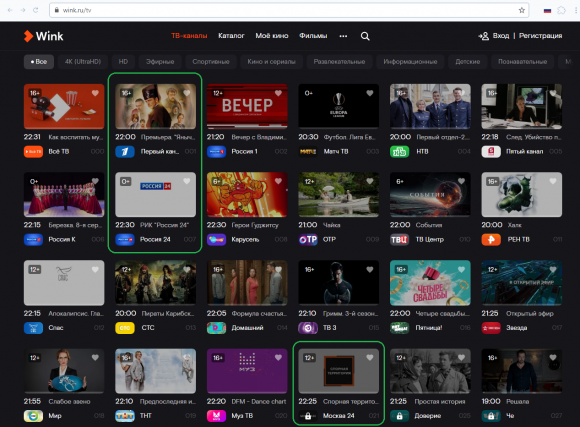

Zerknijmy na strony rosyjskich mediów, które – o dziwo! – nie zaprzeczają włamaniu, dają jednak jasno do zrozumienia, że nie miało ono tak szerokiego zasięgu, jak mogłoby się wydawać. „Problem” dotyczył transmisji online realizowanych za pośrednictwem jednej z wymienionych przez Anonymous platform streamingowych. IVI skojarzyło się atakującym z Netflixem – całkiem zresztą słusznie, bo powstały w 2010 r. serwis ma w swojej ofercie ponad 60 tys. filmów i seriali, dostępnych w większości za darmo i bez konieczności rejestracji (dlatego towarzyszą im reklamy, których można się pozbyć, opłacając abonament). Wink z kolei, powołany do życia w 2018 r. przez Rostelecom (ros. Ростелеком), mimo obszernej oferty filmowo-serialowej, stawia raczej na możliwość oglądania około 400 kanałów telewizyjnych, w tym tylko 20 bezpłatnie (choć musimy przyznać, że natrafiliśmy w sieci na poradniki, jak to ominąć). Dostęp do platformy Wink spoza Rosji został już zablokowany, ale od czego jest VPN… poniżej możecie zobaczyć zrobiony przez nas zrzut ekranu, z którego wynika, że kanały Pierwszy i Rosja 24 są dostępne za darmo, a Moskwa 24 dopiero po wykupieniu abonamentu. Anonymous mieli zacząć hakowanie właśnie od tych kanałów – i rzeczywiście, opublikowane na Twitterze wideo pokazuje, że nadawanie serialu „Oficerowie” na kanale Pierwszym zostało przerwane i widzowie mogli zobaczyć m.in. bombardowanie Charkowa. Według Current Time TV (ros. Настоящее Время) były to materiały nagrane przez nią oraz niezależną rosyjską telewizję Дождь (czyt. Dożd’), która na początku marca musiała zawiesić swoją działalność z powodu nieprawomyślnych reportaży. Current Time TV również nadaje po rosyjsku, tyle że ma siedzibę w Czechach, a powstała z inicjatywy Radia Wolna Europa przy współudziale Głosu Ameryki. Należy przypuszczać, że poinformowałaby, jeśli ktoś przeprowadziłby atak na większą skalę.

Z badań przeprowadzonych w styczniu przez TelecomDaily wynika, że IVI jest najpopularniejszym serwisem streamingowym w Rosji – korzysta z niego 52,8% respondentów. Wink preferuje 13,7% badanych, co plasuje go dopiero na szóstej pozycji. IVI przoduje również pod względem liczby osób opłacających abonament – przyznaje się do tego 20,6% użytkowników platform streamingowych. Wink finansuje tylko 7,4% oglądających, co ustawia go na piątym miejscu. Dla porównania Netflix w obu przypadkach wypada gorzej niż IVI, ale lepiej niż Wink – używa go 21,7% ankietowanych, a 10,8% korzysta z opcji płatnej. Wszystko to pozwala sądzić, że antywojenny przekaz nie dotarł do szerokiego grona odbiorców rosyjskiej telewizji (IVI nie transmituje na żywo żadnych kanałów, a Wink – jak sami widzicie – nie cieszy się szaloną popularnością).

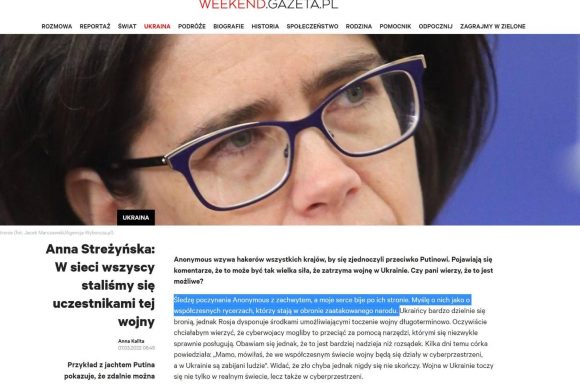

W ogóle aktywność Anonymous na rosyjskim gruncie nie jest tak widoczna, jak mogłoby się wydawać z perspektywy użytkowników Twittera i czytelników polskich mediów, którym serwuje się analizy typu „czy hakerzy mogą pokonać Putina”. Potwierdza to w komentarzu dla z3s także Marcin Strzyżewski, który od ponad dwóch lat prowadzi na YouTubie kanał poświęcony Rosji i innym krajom powstałym po rozpadzie ZSRR:

Do tej pory działanie hakerów, w tym Anonymous, wydaje się sprowadzać do blokowania stron internetowych, pokazywania Rosjanom antywojennych treści i wykradania baz danych, na przykład firmy Rosnieft. Tego typu działania z pewnością dezorganizują w jakimś stopniu funkcjonowanie Rosji jako państwa i mogą mieć pewien wpływ na opinię publiczną. Na razie jednak nic, co wiemy, nie wskazuje na to, by tego typu działania miały bezpośredni i natychmiastowy wpływ na przebieg walk. Dzisiejsza wojna, co dość jasne, toczy się na wielu polach – informacyjnym, cybernetycznym, politycznym. Ostatecznie jednak wciąż ten realny wymiar starć pozostaje najważniejszy i dopóki Anonymous nie zaczną bezpośrednio przejmować kontroli nad uzbrojeniem walczących, to się nie zmieni.

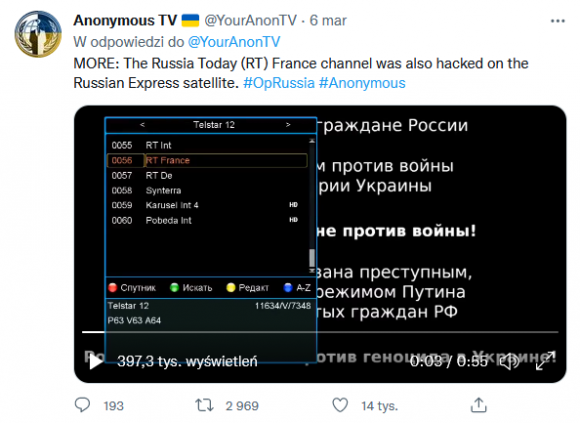

Wracając jeszcze do ataków na telewizję – ktoś mógłby nam zarzucić, że zapomnieliśmy o zhakowaniu kanału RT France, co miało nastąpić po rozprawieniu się z rosyjskimi serwisami streamingowymi.

Szkopuł w tym, że telewizja RT – do 2009 r. funkcjonująca jako Russia Today – powstała z myślą o widzach spoza Rosji. Jej francuski oddział, założony dopiero w 2017 r., miał siedzibę w Paryżu i starał się szerzyć dezinformację wśród Francuzów. Piszemy o nim w czasie przeszłym, gdyż po napaści Rosji na Ukrainę w Unii Europejskiej wprowadzono zakaz nadawania kanałów powiązanych z RT. Ta bezprecedensowa decyzja została podjęta 2 marca i dotyczyła wszystkich sposobów dystrybucji, również za pośrednictwem satelitów. Anonymous zabrali się do hakowania RT France 6 marca, czyli zdecydowanie poniewczasie.

Czy prawdziwych ataków już nie ma?

Czytając artykuł, mogliście odnieść wrażenie, że jego autorka deprecjonuje wszelkie osiągnięcia hakerów upublicznione w ostatnich tygodniach. Tak nie jest, chodzi mi tylko o nieszerzenie dezinformacji, z czym nie do końca sobie radzą zarówno osoby działające pod flagą Anonymous, jak i goniący za sensacją dziennikarze, którzy nie chcą lub nie potrafią zweryfikować przekazywanych treści. Dla równowagi niedługo pojawi się materiał pokazujący kilka prawdziwych ataków.

Podczas webinaru Adam pokaże najciekawsze przypadki dezinformacji z ostatnich 4 tygodni i omówi techniki ich analizy. Przejdziemy krok po kroku przez kilka śledztw online, by potwierdzić lub zaprzeczyć informacjom pojawiającym się w sieci. Do tego dowiecie się, jak najlepiej zgłaszać dezinformację i jak z nią skutecznie walczyć. Zapraszamy do zapisów.

Na deser jeden z ok. 200 slajdów – dla zachęty :)

Komentarze

No ja odkąd się Polsilver wysypał, nie należę już do żadnych grup i to co zdobyłem jest moje! CBŚwiętejPamięci nie wpadnie ponownie bo nie ma po co no i starych dysków z 2016r nie ruszyli to niby po co im nowe XD

przecież już dawno siedzisz, pisali w necie

Wszystko co dziś szkodzi Putinowi i Rosji, jest dobre!

Jeśli możecie się włamać i ukraść dane, zróbcie to!

Jeśli możecie coś zniszczyć, np. zaszyfrować rosyjski serwer ransomwarem, zróbcie to!

Jeśli możecie zablokować dostęp do usług, np. DDoSem, zróbcie to!

Jeśli możecie nękać rosyjskich działaczy i funkcjonariuszy, zróbcie to!

Idealnie gdybyście mogli zrobić kilka z tych rzeczy jednocześnie!

Jeśli możecie zaszkodzić Putinowi i Rosji, zróbcie to!

Wielu się mocno rozczaruje : ). Bardzo liczyli na listę agentury rosyjskiej w Polsce. Zaczęły się spekulacje i teorie spiskowe, a to że ktoś zabronił publikacji listy, a to że za Anonymus kryje się CIA itp. Tymczasem bzium nie było, nie ma i najprawdopodobniej nigdy nie będzie.

„liczyli na listę agentury rosyjskiej w Polsce”

Nikt rozsądny na takie listy nie liczy. One nie są trzymane na komputerze w ambasadzie.

W Polsce rosyjska agentura to pracownicy ambasad, przedstawicielstw, organizacji i towarzystw (np. handlowych, naukowych, kulturalnych, sportowych, etc.).

Do tego dodaj Polaków współpracujących z rosyjskim wywiadem. Często są to osoby ze sfery bliskiej władzy, rządowi, resortom siłowym, partiom politycznym, mogą to być także urzędnicy. Tu najczęściej w grę wchodzi szantaż (np. „inaczej kochający” żonaty minister sprawiedliwości lub przywódca największej partii politycznej) lub chciwość (np. obleśny tłuścioch od węgla i jego kelnerzy nagrywający ludzi w Sowie lub Lemon Grassie).

Można do tego dodać jeszcze pożytecznych idiotów, np. polityków Konfederacji albo nacjonalistów masturbujących się przy obrazku z Putinem.

Tak działa z grubsza ruska agentura. Dobrze jej jest w Polsce, kraju głęboko podzielonym i skonfliktowanym przez PiS i Kaczyńskiego.

No właśnie na to ” PiS i Kaczyńskiego.” czekałem :)

Bardzo fajny artykuł!

Ale komentarze, to mnie zawiodły… spodziewałem się zadymy i wyzwisk, że Z3S to prorosyjskie skarpety, a tu cisza. Chyba jednak za długi tekst (za dużo literek) albo za mało krzykliwy tytuł jak dla typowych hejterów.

Rosja odcina internet po kawałku

od dzisiaj Polska odcina

Czy ktos wie jak pobrać całą dystrybucje linuxa? Totalnie wszystko by móc działac offline bez internetu

https://www.kiwix.org/en/ ma na razie wikiśmietnik

ale może będzie miał stackowerflow

Pytanie do redakcji:

Czy i kiedy napiszecie o ustawie, o której wspomniał Panoptykon?

https://nitter.eu/panoptykon/status/1508710634329980935

Czy to nie jest jeden z największych ataków na nasze dane, który przeszedł praktycznie bez słowa krytyki.

Link do artykułu w „Gazecie Prawnej” na pewno się pojawi w kolejnym odcinku „Weekendowej Lektury”. Czy opiszemy temat szerzej? Być może, ale nie gwarantujemy – najpierw musimy ogarnąć to, co zaczęliśmy już ogarniać. Na pewno będziemy się tematowi przyglądać.