Indosat, jeden z największych indonezyjskich dostawców sieci, rozgłosił wczoraj, że prawie dwie trzecie internetu należy do niego i jest obsługiwane przez jego routery. Oprócz ataku DDoS na siebie samego na prawie dwie godziny sparaliżował część ruchu w sieci.

Internet to w dużej mierze sieć wielu dobrze ze sobą żyjących sąsiadów. Każdym z tych sąsiadów w terminologii sieciowej określany jest skrótem AS (ang. autonomous system, czyli system autonomiczny), który posiada określone prefiksy służące do kierowania ruchem. Prefiksy są w ramach ogólnego zaufania rozgłaszane do sąsiadów, a ci przekazuję tę informację dalej, aż trafi do wszystkich operatorów. Tak pokrótce działa protokół BGP.

Jak można „przypadkiem” wyłączyć Internet

Takie zdarzenie może mieć miejsce, gdy jeden z operatorów rozgłosi, że jest właścicielem prefiksów które w rzeczywistości do niego nie należą, co może spowodować globalne zmiany w routingu pakietów. Kilka przypadków takich wydarzeń łącznie z tym jak Białoruś podsłuchiwała ruch internetowy opisywaliśmy w listopadzie ubiegłego roku.

Co się wydarzyło wczoraj

Około 20:30 naszego czasu, Indosat rozgłosił, że obsługuje 320 000 (wg innych źródeł ponad 417 000) z prawie 500 000 wszystkich istniejących prefiksów, co oznacza około 2/3 wszystkich adresów. Co ciekawe, nie był to pierwszy tego typu incydent u tego operatora – podobna sytuacja miała także miejsce w styczniu 2011.

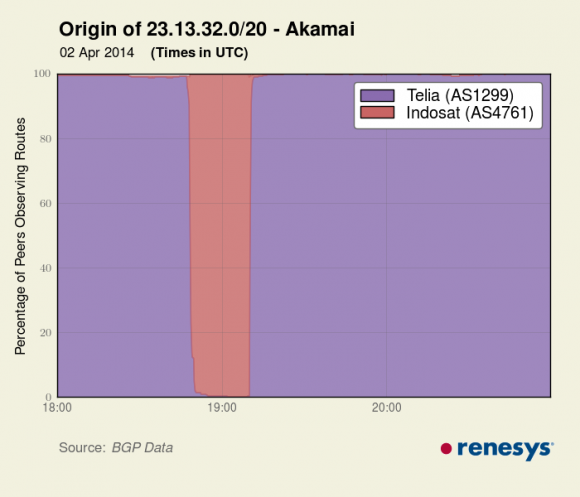

O ile większość z tych prefiksów umierała praktycznie na sąsiednich routerach (nie były przekazywane dalej), o tyle 354 rozgłosiły się globalnie. Największym poszkodowanym w tym wydarzeniu był niewątpliwie Akamai (największy światowy dostawca usług CDN m.in. dla Facebooka, Microsoftu, Apple czy eBaya). Rozgłoszone przez Indosat prefiksy dotarły do najdalszych zakątków świata, przekierowując praktycznie cały ruch Akamai do Indosatu, tym samym przeprowadzając gigantyczny atak DDoS na sieć tego operatora (Akamai obsługuje około 20% ruchu www!).

Kto jeszcze ucierpiał

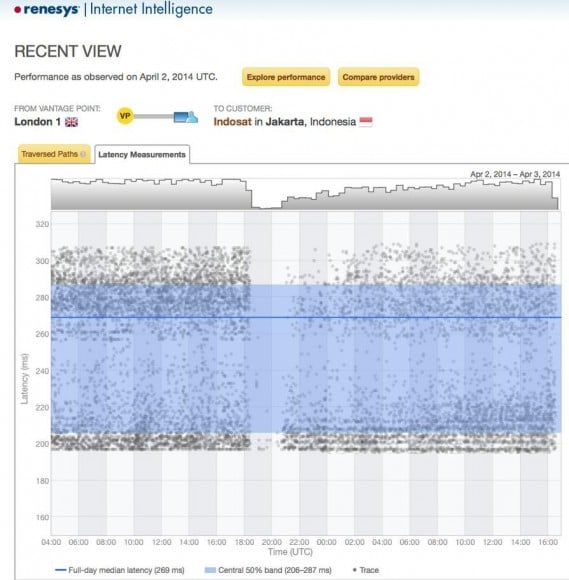

Firma Renesys, dzięki umiejscowieniu swoich punktów kontrolnych u największych światowych operatorów internetowych, ma możliwość dokładnej obserwacji globalnego ruchu internetowego i na tej podstawie przedstawiła kilka ciekawostek związanych z tym zdarzeniem.

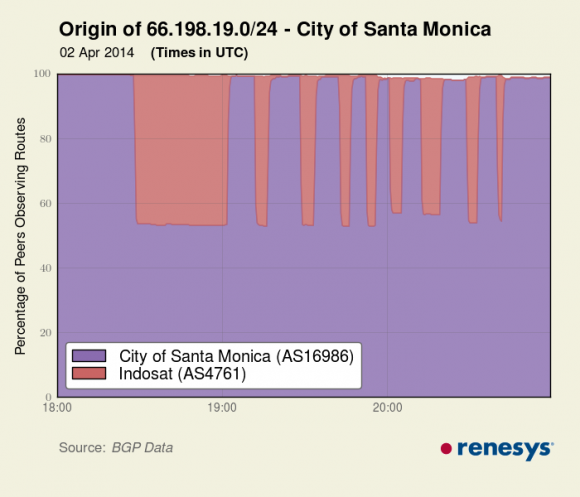

Spośród kilkuset tysięcy sieci dotkniętych problemem aż 99.7% z nich ucierpiało tylko w minimalnym stopniu (mniej niż 5% z tego ruchu przeszło przez indonezyjskiego operatora). Pozostałe 0,3% (czyli nadal około 1000 sieci) zostało dotknięte w znacznej mierze. Te Renesys podzielił na 3 przedziały:

- Ruch routowany przez Indosat zamiast przez prawdziwego operatora w stopniu większym niż 50 procent, np. (oprócz wspomnianego wcześniej Akamai):

- Stan Telecom, Afganistan (27.116.59.0/24)

- Chevron Corporation, Wielka Brytania (146.23.210.0/24)

- Sieć miasta Santa Monica, Kalifornia (66.198.19.0/24)

- Ruch, który przekierowany był do Indonezji w stopniu większym niż 25, ale mniejszym niż 50 procent:

- Halliburton, Norwegia (34.253.128.0/22)

- Fedex, USA (12.31.21.0/24)

- Capstone Financial Advisors, USA (12.48.63.0/24)

- Complex Financial Systems Ltd, Rosja (31.40.76.0/22)

- Bank-Inform, Ukraina (37.46.224.0/20)

- Bank New People, US (12.43.216.0/24)

- Citrix Online, Indie (202.173.29.0/24)

- Ruch przekierowany w stopniu większym niż 5% ale mniejszym niż 25%:

- PNC Bank NA, USA (12.48.101.0/24)

- Bank CreditWest, Turcja (37.235.79.0/24)

- Nova Banka Banjaluka, Bośnia i Hercegowina (5.133.0.0/21)

- Starcard Banka Kartlari Merkesi, Turcja (37.235.72.0/24)

No i co z tego?

W przypadkach, gdy takie wydarzenia są skutkiem błędu ludzkiego w trakcie konfiguracji routerów, może dojść do chwilowego paraliżu ruchu internetowego, lecz po krótszej lub dłuższej chwili (i usunięciu błędu) sytuacja wraca do normy. Gorzej, gdy zdarzenie jest skutkiem ataku na ISP i złośliwego wstrzykiwania błędnych tras w celu przeprowadzania ataków MITM. Może to mieć bardzo niebezpieczne konsekwencje, gdyż routery, przez które ruch zostanie przepuszczony, mogą całość nieszyfrowanej komunikacji podsłuchać lub zmodyfikować.

Do podobnych modyfikacji ruchu doszło kilka dni temu w Turcji, gdzie narodowy operator (po tym, jak naród chciał ominąć blokady Twittera czy YouTube używając serwerów DNS należących do Google) zaczął podsłuchiwać i modyfikować wszelką komunikację z serwerami Google. Jak więc widać protokół BGP ciągle czeka na modyfikacje, które uniemożliwią celowe lub przypadkowe manipulacje. Osobom zainteresowanym przebiegiem wydarzeń podobnych do opisywanych powyżej polecamy monitorowanie kont Twittera Renesys oraz BGPmon.

Komentarze

Rzekomo pomyłka przy aktualizacji:

http://mailman.nanog.org/pipermail/nanog/2014-April/065980.html

dzięki, ciekawe informacje są w całym wątku, również na błąd wskazuje raport BGPMON: http://www.bgpmon.net/hijack-event-today-by-indosat/

02.04 po godz. 16. zaczął mulić mi internecik z chello upc.

Prędkość 1-4 kB/s.

Pomogło wyłączenie modemu z prądu.

Wcześniej nie zdarzało się coś takiego.

Wina komputera była raczej mało prawdopodobna, bo to stary dobry komp z 32-bitowym linuksem, w którym bez problemów przekręcam licznik uptima.

Ciekawe czy ma to również jakiś związek z padem infrastruktury TeamViewer’a?

https://twitter.com/TeamViewer

W przedziale 5-50% ucierpiały głównie sieci banków – przypadek? Nie sądzę ;-)

Ja od siebie dodam że transfer ftp na ovh wczoraj nie przekraczał 20kb/s

BGP jest prawie tak przestarzały jak koczobryk. Dopóki się go nie pozbędziemy, będzie właśnie tak jak w artykule.

Czyli jest możliwość wyłączenia, całego, lub prawie całego internetu, wystarczy w kilku miejscach pozmienać BGP i obserwować jak internet kłądzie się jak klocki domina.

Cichutko.

Ehh, tylko czy my uwierzymy w to, że to było niechcący :) ?