O tym, że nie należy w publicznych serwisach umieszczać poufnych dokumentów, wiedzą chyba wszyscy. Nie wszyscy jednak zdają sobie sprawę z tego, że w niektórych serwisach wszystkie dokumenty są dostępne publicznie.

Jeśli czytasz ten artykuł, to najprawdopodobniej jesteś świadomym użytkownikiem i potrafisz ustrzec się przed najprostszymi zagrożeniami w sieci. W formie prostego testu załóżmy więc taki scenariusz – otrzymujesz e-mail, którego się nie spodziewałeś, z załącznikiem w formacie PDF. Treść wiadomości wskazuje na to, że mogą to być ważne dokumenty. Co robisz?

W większości przypadków, jeśli nie spodziewamy się poczty np. z fakturą czy umową, możemy nabrać podejrzeń – i słusznie. Część z nas wrzuci taki mail do kosza, inni sklasyfikują go jako spam. Niektórzy uruchomią załącznik w odseparowanym środowisku, sprawdzając zarówno treść, jak i potencjalną szkodliwość.

Wielu użytkowników korzysta z ogólnodostępnych usług, które oferują własny sandbox i w przejrzystej formie wyświetlają rezultaty analizy. Takie serwisy to chociażby Hybrid Analysis oraz ANY.RUN. W tym artykule skupię się na tym drugim, choć jego alternatywy również oferują opisywane funkcje.

Jeśli chcemy wgrać swoje pliki do wirtualnego środowiska, wystarczy tylko założyć konto – nawet korzystając z tymczasowego adresu e-mail, jak chociażby Guerrilla Mail. Darmowa usługa pozwala na aktywne skanowanie do pięciu minut, co najczęściej wystarcza, by wykryć zaszyty w pliku złośliwy skrypt, na przykład przekierowujący na szkodliwe strony lub pobierający osobny malware.

Często jednak możemy nie zdawać sobie sprawy (jeśli nie czytamy warunków użytkowania), że wyniki analizy są dostępne publicznie. Wniosek? Jeśli wgramy do analizy wspomniany na początku artykułu PDF z wiadomości e-mail, każdy będzie miał do niego dostęp, o ile nie mamy wykupionego abonamentu premium. Pół biedy, jeśli będzie to złośliwy dokument bez treści, za to z niebezpiecznym skryptem. Nikt nie skorzysta z niego w sposób, który mógłby nam zaszkodzić.

Co jednak, jeśli się pomyliliśmy i bank rzeczywiście wysłał nam umowę kredytową, a my „puściliśmy” ją w świat? Konsekwencje mogą być rozmaite, a dodanie naszego numeru telefonu do bazy telemarketingu to chyba najprzyjemniejszy scenariusz.

Co gorsza, działa to w dwie strony i może nam zaszkodzić bez naszej wiedzy – jeżeli to my wyślemy komuś ważne dokumenty, a odbiorca wystraszy się załącznika, to nasze dane mogą stać się nagle ogólnodostępne do pobrania.

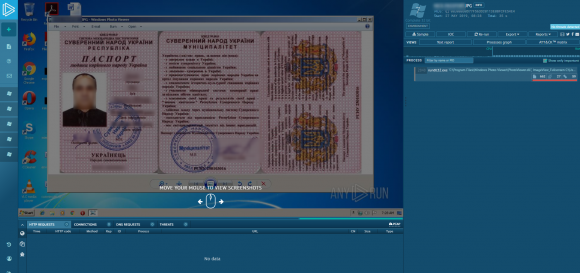

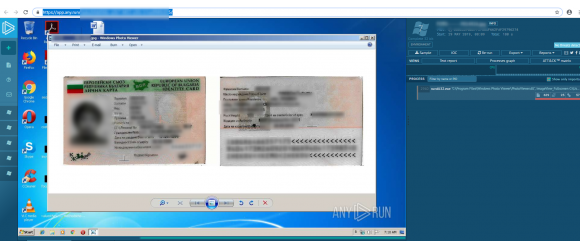

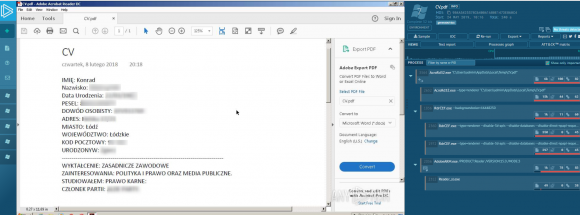

Na potrzeby tego artykułu, uzbrojony w opisany pomysł, ruszyłem na łowy. Pod adresem https://app.any.run/submissions znajduje się wszystko, czego potrzebowałem. Dostępny na stronie wygodny filtr pozwolił mi na wyświetlenie tylko wyników, które byłyby czyste od zagrożeń i zawierały pliki PDF. Po półgodzinnej zabawie byłem przerażony. Miałem przed sobą dziesiątki faktur z danymi klientów, ale też dwa dowody osobiste, jeden paszport i skan obydwu stron karty kredytowej VISA. Ta ostatnia była wrzucona jeden dzień przed moją „zabawą”. Jest więc wysoce prawdopodobne, że nie została jeszcze zablokowana, a mój anonimowy mail do odpowiedniego banku mógł nie zdążyć zapobiec ewentualnej kradzieży. Poniżej wrzucam część rezultatów mojego wyszukiwania.

Jeśli interesowaliście się socjotechniką i czytaliście chociażby „Sztukę podstępu” Kevina Mitnicka, możecie mieć pojęcie, jak potencjalnie niegroźne dane z faktury da się wykorzystać na niekorzyść ich właściciela. Szczególnie, jeśli uwierzytelnimy się, podając na przykład pełne dane zamówienia, którego dokonał w sklepie internetowym niczego nieświadomy internauta.

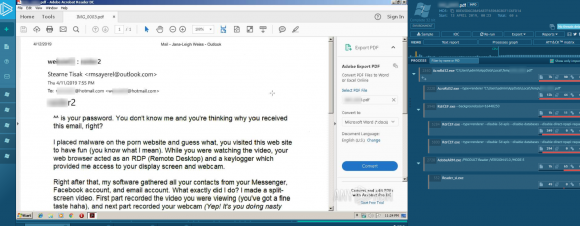

Przy okazji, spora część odnalezionych dokumentów to zwyczajny spam, scam i ransomware. Jest to też przydatne przy podnoszeniu świadomości na temat zagrożeń i odkrywaniu nowych prób ataku. W ciągu swojej analizy przejrzałem dziesiątki maili, których autorzy grozili opublikowaniem „słynnych” filmików z kamery użytkowników, podczas gdy ci przeglądali strony porno. Przykładów jest na pęczki, a lektura kolejnych prób wyłudzeń to zarówno cenna lekcja, jak i nierzadko powód do śmiechu.

Dlaczego to opisuję? Wbrew pozorom, nie chcę dać broni do ręki domorosłym hakerom i wszelkiej maści script-kiddies. Uważam, że o tego typu „zbiorach danych” na ANY.RUN i jemu podobnych wie już i tak spora grupa ludzi mających nieczyste intencje. Warto więc uświadomić także zwykłych użytkowników internetu. Może to zaowocować kilkoma cennymi lekcjami.

Po pierwsze – skanery online, jak widać, publikują wszystko, co w nie wrzucimy. Nie traktujmy więc ich jako zabawki i nie wgrywajmy na serwery wszystkiego, co popadnie. Bezpieczniej jest wyodrębnić wirtualną maszynę przekształconą w środowisko testowe. ANY.RUN jest bardzo przydatny, ale raczej wtedy, kiedy mamy do czynienia z plikami malware i chcemy sprawdzić na przykład to, z jakimi serwerami się łączą, by móc je później zablokować.

Po drugie – jeśli lubisz przeglądać ogólnie dostępne treści, w wolnych chwilach szukasz otwartych kamer za pomocą ZoomEye, a dodatkowo dbasz o bezpieczeństwo w sieci – wykorzystaj swoje możliwości do dobrych celów. Znalazłeś udostępnioną grafikę, dokument PDF lub DOC, na którym jest zdjęcie czyjegoś dowodu lub karty kredytowej? Zamiast myśleć, czy da się to sprzedać w darknecie za 5 dolarów, prześlij odpowiednią informację do banku. Ktoś może dzięki temu sporo zyskać. Kto wie, może któregoś dnia, dzięki takim ludziom, to dane Twojej karty nie trafią do przykładowego nastolatka, który ma zbyt dużo wolnego czasu i ogląda wszystko, co wpadnie mu w wirtualne ręce. A problem dotyczy nie tylko serwisu ANY.RUN…

Komentarze

A co zrobic kiedy znalazlo sie tone plikow z nazwiskami, adresami telefonami, numerami VIN pojazdow, ich cenami itd ale zasob jest z wielkiego kraju jak USA? Napisalem do podejrzanego wlasciciela zbioru.. i nic. Napisalem do kilku kontrahentow.. rowniez nic. W koncu napisalem do wlascicieli wyszukiwarki o wymazanie linku bo danych bylo zbyt duzo. To nie zablokowalo dostepu ale znalesc bylo trudniej.

W koncu informacje zniknely ale kto i jak dlugo mial do tego dostep, tego nie wie nikt.

Narzedzia jak hxxps://buckets[.]grayhatwarfare[.]com moga byc naprawde niebezpieczne jezeli uzyte przez ludzi chcacych zaszkodzic/zarobic

PS. Dla swietego spokoju NIE zrobilem kopii a kopiowac bylo co… Dane eksportowane ze starych aplikacji klientow Dealerspike. Nawet mozna bylo zobaczyc kto za kilka dni ma umowiona jazde testowa nowym Harley’em

do UODO albo odpowiednika

https://old.reddit.com/r/privacy/comments/br10p2/getting_my_personal_data_out_of_facebook_i_left/eoce3b4/

„Zainteresowania: Polityka i Prawo oraz Media Publiczne”

coś tu poszło nie tak

I jeszcze PESEL, nr dowodu, data i miejsce urodzenia w CV…

Niezamazane „CV.pdf” najabardziej poszło nie tak.

Mnie bardziej zaintrygowało:

„WYKTAŁCENIE: ZASADNICZE ZAWODOWE

STUDIOWAŁEM: PRAWO KARNE:”

Chyba w zakładzie karnym ;)

Nuudyy.

Nuudyy bo w treści nie było słów/zwrotów: „darnet”, „Tor”, „policji nie udało się złapać sprawców”? Albo nie było zrzutów ekranowych z nmapa? Gimbowi zabrakło w tekście jeszcze że „zabili go i uciekł”?

„Nuuda” to twoje imię, nieogarze!

Artykuł ciekawy i potrzebny.

.

Skoro mowa o „ogólnie dostępnych treściach” to warto mieć na uwadze także wszelakie punkty xero i drukarnie w których ludziska drukują wszystko co tylko można druknąć. O poziomie zabezpieczeń w osiedlowym punkcie xero u pana Zdzisia lepiej nie mówić bo powieje grozą. Na komputerach podpiętych do drukarek i na drukarkowych dyskach twardych znajdują się niezliczone zasoby treści, także danych wrażliwych.

przydałby się artykuł jak odczytać albo usunąć dane z takich drukarkowych dysków

W moim przypadku nie pozwala założyć konta na jednorazowego maila.

Próbowałem Guerilla Mail i 10 Minute Mail.

„Sorry, we don’t allow disposable email addresses. Please use your real email address.”

Polecam zmienić domenę w Guerrilla Mail. Domyślnie jest sharklasers, ale w rozwijanej liście jest chociażby guerrillamail.com, które już działa dobrze. Kilka prób i chwyci, domyślam się że administratorzy na bieżąco blokują, ale twórcy tymczasowych adresów są zwyczajnie szybsi :) Albo po prostu założyć nowe konto na GMail, protonmail, O2, onet, wp… do wyboru, do koloru.

jak cos znajdziesz w sieci to siedz cicho i nic nie rob, bo jak zrobisz cokolwiek nawet w dobrej wierze to nikt w to ci nie uwierzy a do bazy policyjnej najpewniej trafisz z podejrzeniem ze jestes super hakerem albo szantazysta !!! a baza policyjna wiadomo nie podlega przepisom RODO i nigdy nie bedziesz wiedziec co madrale resortowi ci tam wpisza , a po kilku akcjach z dobrego serca bedziesz rowniez przez Interpol traktowany jako podejrzany haker !!! nawet pomaganie nie zwalnia z myslenia !!! niestety czasami trzeba uczyc sie na wlasnych bledach … pomijam uciazliwosci admininistracyjne, bzdurne wezwania do skladania wyjasnien itd itp …

A co? Czyżby Kolega miał doświadczenia z pomocą adminowi, że ma dziurawą stronę i dane zawierające nazwiska, imiona i PESEL-e mogą wycieknąć?! Osobiście współczuję Koledze! Ale z drugiej strony, to czego wymagać po nieogarniętym adminie?! Przecież taki admin uważa, że to nie jego wina, iż strona jaką zarządza albo zrobił jest dziurawa! To wina tego co mu napisał, że jest w necie dostępny badziew, przypisany do admina! A każdy kto to zobaczył to MUSI BYĆ HACKER, bo biegły w sztuce administrowania, admin tego nie potrafi! Niestety… Jednak prawdą jest, że: „Internet jest jak Media Markt… NIE DLA IDIOTÓW”!

To jest ciekawe :D

https://app.any.run/tasks/48f5bdb4-ce8c-4a51-b80f-191d3143715e/

Zwykła treść standardowego tzw. sextortion scam, nic ciekawego ;)

Faktycznie, coś znalazłem po ustawieniu pliki -> pdf -> niezainfekowane. Tam jest skan dowodu? Da się jakoś ściągnąć pełną wersje tego pliku, czy tylko podgląd tego, co jest wyświetlone? https://app.any.run/tasks/0c9c6477-66c6-4794-9135-23089b5a07f1/