Firmy chronią swoje informacje. Wdrażają procedury bezpieczeństwa, szyfrują pliki, ograniczają dostęp do systemów. A potem ktoś niweczy cały wysiłek organizacji i po prostu wrzuca poufne pliki do serwisu VirusTotal.

Często słyszymy doniesienia o wyciekach poufnych dokumentów czy korespondencji. Zazwyczaj tego typu wycieki kojarzą się nam z włamaniem lub celowym działaniem osoby wewnątrz organizacji. Okazuje się, że w wielu przypadkach przestępcy nie muszą podejmować takich działań, bo mają do dyspozycji dużo prostsze metody, w pełni legalne. Nieświadomi użytkownicy często sami wysyłają takie informacje do serwisów trzecich, nie zdając sobie sprawy, co się z nimi może dalej dziać. Wpis ten będzie oparty na przykładzie jednego z popularnych serwisów do skanowania plików – VirusTotal.

Pan wrzuca, pani wrzuca, każdy wrzuca

Być może niektórzy Czytelnicy pomyślą „ale przecież nikt nie wrzuca poufnych plików do publicznej chmury”. Niestety rzeczywistość jest inna i zdarza się to nadzwyczaj często. Skorzystaliśmy z naszych kontaktów z osobami posiadającymi dostęp do usługi Intelligence w VirusTotal, umożliwiającej wyszukiwanie i pobieranie plików wgranych przez innych użytkowników i rozpoczęliśmy poszukiwania.

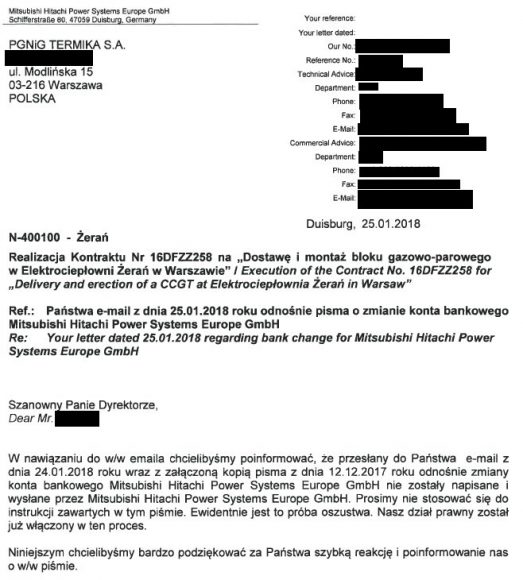

Na wyniki nie trzeba było długo czekać. Na początek trafiliśmy na ciekawy dokument, z którego możemy wnioskować, że jest odpowiedzią na zapytanie PGNiG TERMIKA, czy dokument informujący o zmianie konta bankowego dostawcy, prawdopodobnie otrzymany wcześniej przez tę firmę, jest prawdziwy.

Z odpowiedzi Mitsubishi wynika, że nie. Czyżby PGNiG było wcześniej celem ataków mających na celu podszycie się pod Mitsubishi i podanie fałszywego konta bankowego do przelewów? Prawdopodobnie atak został wykryty i za to plus dla PGNiG, ale chyba odpowiedź od Mitsubishi również wzbudziła podejrzenia i została wysłana do skanowania w chmurze, dzięki czemu wszyscy mogliśmy się z nią zapoznać…

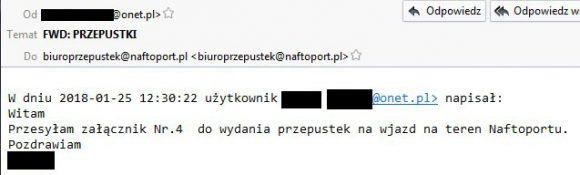

Zostawmy już PGNiG i przenieśmy się teraz do innego typu plików, niebędącego może aż tak oczywistym. Otóż poza dokumentami (pdf, doc, docx itd.) często na VirusTotal pojawiają się całe maile wraz z załącznikami, tak jak np. mail do biura przepustek Naftoportu:

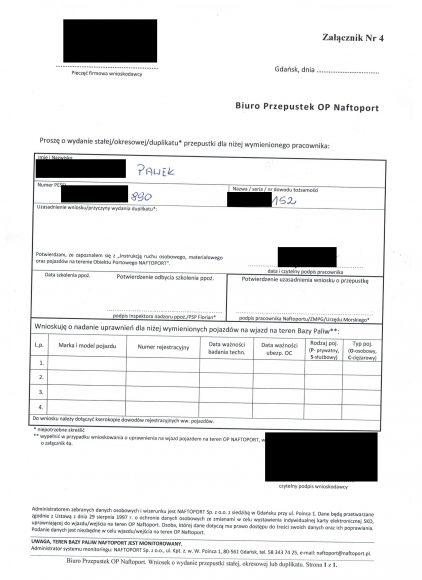

A w załączniku pliki z danymi (imię i nazwisko, PESEL, nr dowodu) osób, które proszą o wjazd:

O ile nie jest to poważny wyciek danych sam w sobie (takich informacji można znaleźć na pęczki w Internecie), to w przypadku infrastruktury krytycznej, jaką jest Naftoport, informacja o tym, jaka firma i jacy jej pracownicy (oraz szczegółowe dane tych pracowników) są spodziewani i kiedy, może bardzo ułatwić zadanie atakującym. Nie tylko do stworzenia dobrze skrojonego phishingu, ale także do fizycznego dostania się na teren portu.

Jest to wierzchołek góry lodowej, jako inne przykłady można podać:

- zrzut ekranu z systemu SWOZ (System Wymiany Ostrzeżeń o Zagrożeniach, wewnętrzny system międzybankowy o bardzo ograniczonym dostępie) wklejony do dokumentu Worda i wysłany przez pracownika państwowego banku,

- pełną prezentację jednego z największych polskich banków omawiającą w szczegółach wyniki wewnętrznego skanowania podatności w systemach bankowych, opisującego listę ponad 20 tysięcy mniejszy i większych problemów bezpieczeństwa oraz plan i harmonogram prac zmierzających do ich usunięcia, wraz z kompletną listą wszystkich systemów używanych w banku,

- prywatne notatki na temat operacji kontrwywiadowczej prowadzonej między innymi przez polskie służby na Bliskim Wschodzie.

Wcześniej opisywaliśmy także inny ciekawy przypadek wycieku bazy jednego z największych forów przestępczych w Polsce – ToRepublic, której publikacja zaczęła się właśnie od przypadkowego wrzucenia na VirusTotal i wykrycia tego incydentu przez polskiego badacza bezpieczeństwa Marcina Siedlarza. Kto wie, jak długo ToRepublic mogłoby jeszcze działać, gdyby nie ta wpadka.

O setkach CV czy zeznaniach podatkowych z licznymi danymi osobowymi szkoda nawet pisać.

Inne kraje nie zostają w tyle

Oczywiście Polska nie jest jedynym krajem w którym popełniane są podobne błędy. Pokazał to przypadek najnowszego złośliwego oprogramowania atakującego przemysłowe systemy sterowania (TRITON/TRISIS/HatMan – o którym w Polsce było dosyć cicho, ale wkrótce opublikujemy obszerny artykuł na ten temat). Oprogramowanie to zostało znalezione w jednej z rafinerii na Bliskim Wschodzie przez firmę FireEye. Wstępna analiza wykazała, że może to być wysoce wyspecjalizowany atak i z tego powodu zostało nałożone embargo na jakiekolwiek dzielenie się informacjami o jego szczegółach, z wyłączeniem producenta urządzenia, na które atak był kierowany (Schneider Electric), i odpowiednich służb. Szczególnie obawiano się wycieku kodu (w Pythonie), który implementował zamknięty protokół wykorzystywany przez systemy bezpieczeństwa SIS.

Niestety jeden z pracowników firmy Schneider Electric zaraz po otrzymaniu plików wysłał… do VirusTotal i całe embargo na nic się nie zdało, bo mimo że w ciągu doby wynika skanowania został usunięty, to zanim do tego doszło, został szybko pobrany i pojawił się w innych miejscach.

Nie jest to przypadek odosobniony. Firma Dragos prowadzi projekt MIMICS, skupiający się na pozyskiwaniu informacji o nowych plikach powiązanych z przemysłowymi systemami sterowania właśnie przy pomocy publicznie dostępnych źródeł jak VirusTotal. Znaleziono w ten sposób m.in. ponad 120 plików projektów wgranych przez inżynierów programujących sterowniki PLC, liczne raporty NRC (Nuclear Regulatory Commission) czy szczegółowe raporty z przeprowadzanych napraw.

Ale jak to, VirusTotal jest publiczny?

Wielu z Was zapewne wie, jak działa serwis VirusTotal i jemu pokrewne serwisy, ale dla porządku wytłumaczmy to na prostym przykładzie. Załóżmy, że użytkownik dostał pocztą plik, co do którego nie ma pewności, czy nie został zainfekowany. Na pewno najlepszym wyjściem byłoby zgłoszenie tego do odpowiedniego działu zajmującego się bezpieczeństwem, ale ten użytkownik jest wyjątkowo uparty i chce wszystko zrobić we własnym zakresie.

Zakładając, że nie zna się on na analizie złośliwego oprogramowania, może zdać się na swojego lokalnego antywirusa albo jeśli wie trochę więcej, skorzystać z jednej z chmur, która przeskanuje jego plik z wykorzystaniem kilkudziesięciu silników antywirusowych.

W uproszczeniu takie usługi oferuje właśnie VirusTotal, za darmo. Tylko że „za darmo” prawie zawsze ma swoją cenę. Wyszukiwarka Google jest za darmo, bo dajemy informacje o naszych wyszukiwaniach i dzięki temu Google może lepiej dostosowywać reklamy. VirusTotal jest za darmo, bo dajemy nasze pliki i dostawcy AV / badacze bezpieczeństwa / inne osoby, które zapłacą, otrzymują informacje o nowych zagrożeniach. Polityka prywatności VirusTotal mówi wprost:

When you submit content to VirusTotal for scanning, we may store it and share it with the anti-malware and security industry (…)

Files, URLs, comments and any other content submitted to or shared within VirusTotal may also be included in premium services offered by VirusTotal to the anti-malware and ICT security industry (…)

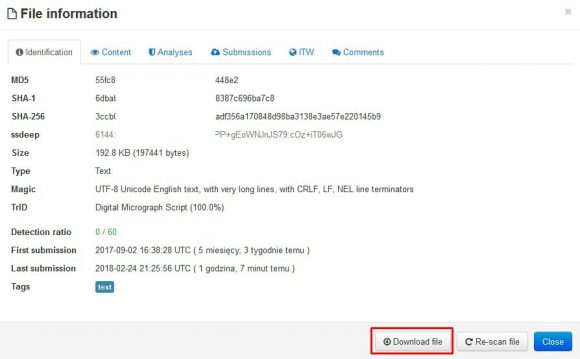

Taka osoba posiadająca dostęp do usługi „premium” (w ofercie VirusTotal to się nazywa Intelligence) może ustawić sobie powiadomienia na konkretne słowa kluczowe, typy plików i wiele więcej (można korzystać z reguł YARA), pod kątem których będzie skanowany każdy plik wgrywany do serwisu. Następnie wyniki są w przystępnej formie prezentowane na liście:

A po wejściu można znaleźć szczegółowe informacje o pliku lub go pobrać:

Jak żyć

Po pierwsze, jak zawsze należy pamiętać o zasadzie, że coś, co raz zostało wrzucone do Internetu, na zawsze tam pozostaje i ktoś może do tego kiedyś uzyskać dostęp oraz że chmury do skanowania plików są miejscami publicznymi. Mimo że artykuł mówi o VirusTotal, to należy go traktować tylko jako przykład i pamiętać, że inne strony działają na podobnych zasadach. Warto też nie przechodzić od skrajności w skrajność i pamiętać, że tego typu serwisy są bardzo pomocne, czego najlepszym dowodem jest to, że są wykorzystywane praktycznie codziennie w pracy bezpieczników.

Osoby odpowiedzialne za bezpieczeństwo w firmach czy prowadzące szkolenia, gdy opowiadają o serwisach do skanowania plików, powinny zawsze wspominać także o potencjalnych zagrożeniach i konieczności pamiętania, że dany plik po wgraniu powinien być traktowany jako publicznie dostępny. Warto też monitorować tego typu miejsca lub skorzystać z usług firm to robiących, aby na czas zareagować, gdy jakiś firmowy plik znajdzie się w takiej chmurze. VirusTotal w miarę szybko reaguje i potrafi usunąć plik zgłoszony z odpowiednim uzasadnieniem w ciągu doby (co nie zawsze wystarcza, jak w przypadku TRITON-a).

A jak sobie z tym radzą przestępcy?

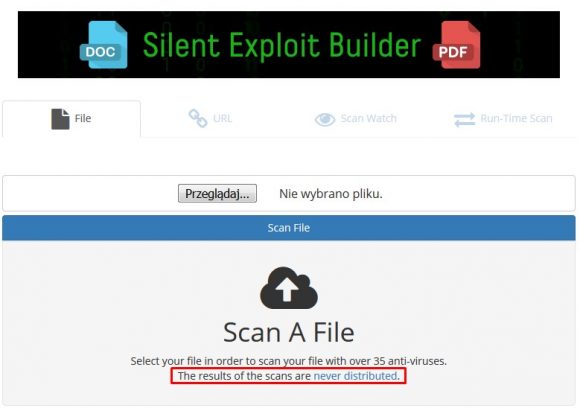

Co ciekawe, przestępcy dostrzegli ten problem już bardzo dawno. Twórcy złośliwego oprogramowania i osoby odpowiedzialne za jego dystrybucję potrzebują metody, aby weryfikować, czy rozsyłany plik nie jest już wykrywany przez antywirusy, a jeśli jest, to w jakim stopniu. Wymusiło to powstawanie serwisów tworzonych przez przestępców dla przestępców, gdzie za opłatą można sprawdzić wykrywalność pliku i dostać zapewnienie, że pliku nikt nie otrzyma. Oczywiście to, czy dany serwis nie dzieli się z nikim próbkami, jest tylko kwestią zaufania.

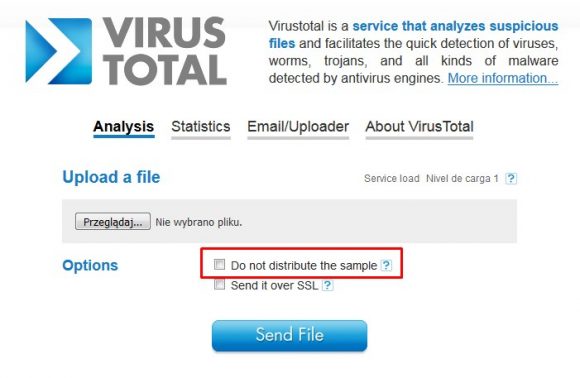

Jako ciekawostkę można dodać, że największe rozterki na ten temat sięgają roku 2007, kiedy to VirusTotal oferował możliwość zaznaczenia opcji „Do not distribute the sample”, która przez długi czas była chętnie wykorzystywana przez twórców złośliwego oprogramowania i wydawało się, że faktycznie działa… do momentu, gdy mimo zaznaczania tej opcji wszystko, co zostało wrzucone do VT, stawało się wykrywalne przez antywirusy w ciągu kilku godzin :)

Kilka miesięcy później opcja ta została wyłączona i nie ma jej do dziś.

VirusTotal i związane z nim zagrożenia

są jednym z tematów, które poruszamy w trakcie naszych szkoleń uświadamiających pracowników. Opisujemy podobne incydenty, by nauczyli się nie wysyłać poufnych plików do pierwszej lepszej chmury. Możemy wyszkolić także Twoich kolegów i koleżanki – wystarczy nas zaprosić do Twojej firmy.

Komentarze

A ile kosztuje taka przyjemność na VT żeby pobierać z tego serwisu pliki?

„Tylko, że za darmo prawie zawsze ma swoją cenę.” – nie prawie, a ZAWSZE. Nie istnieją darmowo obiady. Zawsze ktoś za nie płaci.

Dla Ciebie darmowe. Jeśli Jestem Matka Tereska, kupię obiad i dam Ci go nie chcąc nic w zamian, to dla Ciebie jest on darmowy.

Jeśli w zamian np. obserwuję czy Ci smakowało i czy się nie zatrułeś, żeby potem wysyłać Ci reklamy restauracji z której najprawdopodobniej skorzystasz, to już jest cena którą płacisz. Taki był chyba sens tego zwrotu.

To teraz tylko zwolnijmy MŚP z przestrzegania GDPR – podobnie dziennikarzy i artystów/literatów. Skoro nie umieją swojej tajemnicy utrzymać w tajemnicy – a można było po prostu wydrukować i skasować wersję cyfrową – to tak samo będą chronione nasze dane osobowe. Ale niestety Ministerstwo Cyfryzacji jest ślepe jak kret i nie widzi problemu…

MŚP powidziało:

> Pomóżcie nam handlować danymi osobowymi.

Masz 100% rację. Też mam wrażenie że MC zbyt mocno chce ułatwiać życie MŚP. Gdyby mieli taką możliwość w całości wykasowaliby GDPR i zostawili pluszowe GIODO które nikomu nigdy nie zawadziło i nie zawadzi… To jest właśnie element państwa teoretycznego.

Ale przecież to nie jest _całkowite_ zwolnienie MSP z GDPR. To są tylko try drobne wymogi (wymóg pisania długich i nudnych powiadomień o prawach, funkcja eksportu danych o osobie, wymóg powiadamiania osoby o naruszeniu) i nawet nie wszystkie MSP będą tym objęte.

Można zrozumieć zwolnienie z obowiązku informacyjnego o przetwarzaniu, ale wyjęcie MŚP z obowiązku informowania o wycieku to jest w praktyce wyjęcie MŚP z RODO. Nic się nie zmieni w stosunku do tego, co mamy teraz, czyli nadal małe firemki będą siać naszymi danymi w internecie.

Patrz mi na usta: wymóg powiadamiania osoby. Czyli tych setek / tysięcy „poszkodowanych”. Ale wciąż będzie wymóg powiadamiania organu. A organ się dowie, jeśli będzie chciał – a czy będzie w stanie, to inna kwestia. Argumenty ministerstwa przedsiębiorczości są jakie są (może to utopić mikrofirmy). No i nie zapominajmy, że to dopiero propozycja.

Jeżeli mikrofirmy – czy ktokolwiek inny – nie potrafią zapewnić ochrony danych, to nie powinny ich przetwarzać.

Nie umiem czegoś robić = nie biorę się za to, proste.

Obowiązek poinformowania klientów bezpośrednio przez firmę jest moim zdaniem kluczowy – firmy w obawie przed utratą reputacji będą po prostu musiały zacząć traktować serio ochronę danych. Dzisiaj tak nie jest i musi to ulec zmianie.

Hmm. a zamiast skanować te pliki – można by poprosić o format bezpieczny pliku – nawet gdyby to miał być czysty plik tekstowy lub umieszczenie w mailu zrzutów ekranu z pliku – najlepiej odpisując przez VPN lub Tora, gdy nadawcy się nie zna.

Jeszcze lepiej gdyby pewne rozszerzenia były automatycznie rozpoznawane i serwer pocztowy by sam odrzucał je i informował nadawcę, że tylko pliki określonych formatów są dopuszczone + instrukcja co zrobić, jako, że człowiek ZAWSZE jest tu najsłabszym ogniwem. Nie ważne, czy programista piszący oprogramowanie zrobi błąd, czy zrobi to… pracownik biurowy. Automat odrzuci i zminimalizuje niebezpieczeństwo (choć go nie wykluczy bo znam agentów, którzy wykonają instrukcje typu – zmień rozszerzenie na pdf.exe i zmień 2 piwersze bajty na MZ. TAK!!! część osób z wiedzą o windowsie to zrobiło…

No to nowy sposób na zarabianie: Jeden rozsyła złośliwy załącznik zawierający w swoim kodzie PESEL, nr dowodu, dane wrażliwe jakiejś osoby, ktoś z firmy, kto dostaje maila z tym załącznikiem wysyła go na Virus Total, kolega rozsyłającego złośliwy załącznik czyha na pojawienie się pliku w VT, plik ten ściąga i „odkrywa” w nim dane wrażliwe – zgłasza wyciek danych i … pozywa wysyłającego na VT na sporą kasę lub czeka na karę ustawową wymierzoną w „niewinnego”. A znając nasze ustawodawstwo i szaleństwo z wprowadzeniem RODO zaczynać się chyba trzeba bać takich metod. I jaki wspaniały w białych rękawiczkach sposób wykończenia konkurencji… bo przecież załącznik nie musi być bardzo złośliwy, może być odpowiedniej treści pismo…

I co z tego? To tylko dowód, że w firmach powinny być szkolenia z bezpieczeństwa i to nie papierowe – na zasadzie poczytaj sobie, ale część interaktywna zakończone egzaminem. Jeżeli ktoś nie jest w stanie zakończyć szkolenia w 3 terminach i zdać egzaminu – zwolnić – jest to uzasadniona przyczyna – nie posiadanie odpowiednich kwalifikacji na stanowisko – sprawdzi się na innym, gdzie indziej, gdzie maili nie obsługuje.

A prawo od lat jest wykorzystywane i zawsze będzie, bo nigdy nie będzie idealne. W teorii teraz mogę zgłosić sprawę przeciwko Tobie do sądu karnego, ten MUSI ustalić twoją tożsamość – dostanę wezwanie na sprawę, gdzie Cię uniewinnią, ale w zawiadomieniu będą twoje dane. Co więcej. W sądzie zostaną odczytane, a całość dostanę na płycie wraz z twoim wizerunkiem. Ot co – prawo.

Gdy wejdzie GDPR będzie właśnie ten zastrzyk motywacji (bo obecnie tylko kara ją praktycznie daje) – że będą się odbywały niefikcyjne szkolenia z bezpieczeństwa zakończone egzaminem firmowym.

co do ostatniego zdania.

Broń jest obosieczna. Przy tak ogromnych karach, np w instytucjach finansowych, przestajesz istnieć jako klient.

Nie wykonanie lub złe wykonanie dla Ciebie usługi wiąże się z „jakimiś” odsetkami i niezauważalnymi karami w stosunku do tych związanych z RODO. Tak więc Twoje dane będą chronione, ale Twoje interesy już nie.

Tak się dzieje. Przesadzono i wylano dziecko z kąpielą.

Nie – PUODO z kąpielą to właśnie próbują w Polsce wylać i Ty też to próbujesz zrobić. Proste – kary dla mnie za niewywiązanie się z umowy, gdy będą za wysokie – jest wielu innych graczy na rynku – masz za wysokie stawki – giniesz z braku pieniędzy i klientów.

Dbaj o anonimowość klientów, preferuj usługi anonimowe, zaś umowy sporządzaj papierowo i reaguj na żądania usunięcia danych (bycia zapomnianym) – problem przestaje istnieć. W sieci, w tym na Panoptykonie znajdziesz wskazówki jak postępować z pracownikami. Nie tylko klientami.

Nie bazuj na mailach – dogadaj się tak z klientem, wyślij mu umowę papierową, maile skasuj i nie wyciekną. Ot cały problem.

A jak już coś na prawdę wycieknie – (szczególnie jak papier Ci wyniosą) – zgłoś na prokuraturę kradzież – karę zapłaci złodziej gdy wykażesz inicjatywę w zabezpieczeniu przed wyciekami choćby w ten sposób, że danych nie trzymasz na kompie. A jak tam trzymasz, to fajnie gdyby poszedł impuls elektromagnetyczny – on dobrze chroni przed wyciekami, jeżeli tylko maszyna jest włączona.

piszesz do nas z XXI wieku?

Akurat adresy zamieszkania nie są odczytywane na rozprawie, chyba że mają znaczenie dla danej sprawy.

Co do pozostałych problemów z prywatnością w sądach – masz rację, ale winne jest państwo. To państwo wymusza wysyłanie wezwania na adres zamieszkania (zamiast na wskazany przez obywatela adres do korespondencji bądź na skrytkę pocztową – z ustawowym obowiązkiem odbierania tam pism), to państwo zmusza strony i świadków, by dały się nagrywać, a nagrania trafią do pozostałych.

Od początku byłem przeciwnikiem udostępniania każdemu nagrań z rozpraw, ale do rządu – i poprzedniego, i obecnego – żadne argumenty nie docierają.

Teraz zresztą Ziobro chce nagrywania czynności notarialnych. Są już pomysły wprowadzenie obowiązku nagrywania przeglądów aut. Jak tak dalej pójdzie, to niedługo lekarz nie będzie mógł osłuchać pacjentki – rozbierającej się do pasa – bez obowiązkowego nagrywania „na wszelki wypadek”.

Będzie musiał ją nagrać, bo jak tak dalej sprawy pójdą, to pacjentka zgłosi że została zmuszona do rozebrania się do pasa wbrew jej woli. I co wtedy? A co do prawa… wprowadza się wszystko niekoniecznie zastanawiając się co będzie po wprowadzeniu. Ciekawe czy ktoś rozwiązał już problem usunięcia danych Klienta z kopii zapasowych na nośnikach optycznych? Jak wygląda usunięcie rekordu dotyczącego 1 Klienta pragnącego być „zaprzestanym” z wszystkich kopii? Nagle wszyscy mamy kopie zapasowe wysłać w chmurę bo łatwiej usunąć? Komu jeszcze te dane mamy udostępniać po cichu? Może jeszcze wywiad Wysp Wielkanocnych nie ma dostępu…. :-)

> Będzie musiał ją nagrać, bo jak tak dalej sprawy pójdą,

> to pacjentka zgłosi że została zmuszona do rozebrania

> się do pasa wbrew jej woli. I co wtedy?

Dlatego wielu lekarzy już dzisiaj nie robi żadnych badań bez obecności pielęgniarki. I to niezależnie od tego, czy pacjent się rozbiera, czy nie.

Dość radykalne stwierdzenie, jakbyś nie zauważał setek wycieków od największych firm. Powiedz to Citibankowi, Sony, rządowi Turcji, rządowi Szwecji (na spółę z IBM), Equifaxowi, Yahoo, paru polskim szpitalom, Partii Republikańskiej w USA, ba coś o Snowdenie może słyszałeś… Rozumiem, że żadna firma „nie powinna się za to brać”. Żadna, bo wyciek to obecnie kwestia czasu, a nie zabezpieczeń. (i jako bezpiecznik powinienem po takim stwierdzeniu iść upić się na smutno)

> Rozumiem, że żadna firma „nie powinna się za to brać”.

> Żadna, bo wyciek to obecnie kwestia czasu, a nie

> zabezpieczeń.

Nieprawda, są firmy (i instytucje państwowe) które o dane dbają i z których dane nie wyciekły. Tak jak istnieją księża, którzy nie zdradzili tajemnicy spowiedzi, lekarze, którzy nie popełnili błędów w sztuce oraz policjanci, którzy nie znęcali się nad zatrzymanymi.

To prawda, że aby zacząć traktować ochronę danych na serio, niewątpliwie przyjdzie firmom zmienić *bardzo dużo* w praktyce.

Na przykład przestać korzystać z maili do czegokolwiek poza banałami, zacząć używać otwartoźródłowych komunikatorów z szyfrowaniem E2E+FS, zacząć korzystać z komputerów niepodłączonych do Internetu ze wzmocnionym systemem, pełnym szyfrowaniem dysku i sprzętowymi tokenami do uwierzytelniania, etc. No i minimalizować zbierane dane, a niepotrzebne dane niezwłocznie i automatycznie niszczyć. Można tak wymieniać w nieskończoność.

Już czas najwyższy, aby pani Basia w recepcji kserująca dowody osobiste i karty kredytowe, mająca dostęp do wszystkich firmowych baz w googlowej czy microsoftowej „chmurze”, które przegląda sobie na komputerze z nieaktualizowanym od lat Windowsem XP, przeszła do historii.

no ale system jest tak silny jak najsłabsze ogniwo

wszyscy się zabezpieczą, ale jednemu się noga powinie

i po ptokach

nie dane chyba powinny być zabezpieczane, a możliwość ich wykorzystania w nieuprawniony sposób

To teraz dajcie radę co ma robić pracownik, który dostaje korespondencję z załącznikami od różnych osób? Nie mówię o spamie. Z własnego doświadczenia na VirusTotal, Jotti i VirSCAN wynika, że nowe zagrożenia nie są po prostu wykrywane lub wykrywają je pojedyncze, często egzotyczne antywirusy. Fakt, że większość niewykrywalnych wirusowych załączników, to pliki z podwójnym rozszerzeniem, więc „wykrywa” je zdrowy rozsądek. Ale jak się trafi plik DOC, to albo wysyłka na VirusTotal, albo otwieranie w ciemno (ufając swojemu antywirusowi). Odpalać je w odciętym od sieci, jednorazowym sandboksie?

Pozostaje albo sandbox, albo używanie QubesOS i DisposableVM. Do zastosowań biurowych QubesOS nadaje się wyśmienicie.