Za sprawą afery z amerykańskimi podsłuchami powrócił dzisiaj wątek tylnych furtek w oprogramowaniu służącym do szyfrowania plików oraz całych dysków. Postanowiliśmy bliżej się mu przyjrzeć i trafiliśmy na bardzo ciekawy, a mało znany dokument.

Peter Biddle, inżynier odpowiedzialny za stworzenie BitLockera, oprogramowania Microsoft służącego do szyfrowania dysku twardego, oznajmił dzisiaj na Twitterze, iż „był poproszony o dodanie tylnej furtki do BitLockera w roku 2005, ale odmówił”. Wraz z tą wiadomością powróciła dyskusja na temat tego, czy NSA posiada tylne furtki w oprogramowaniu i jeśli tak, to w którym. Postanowiliśmy zebrać istniejące informacje na ten temat.

Kwestia tylnej furtki w BitLockerze nie jest wcale nowa. Jak wskazuje nieoceniony Reddit, wzmianki o niej pojawiały się już w roku 2006. Co ciekawe, naciskającym w tej kwestii na Microsoft nie było wcale NSA, lecz brytyjski rząd, który obawiał się, że nowa funkcjonalność systemu Windows znacznie utrudni prowadzenie dochodzeń przeciwko przestępcom korzystającym z komputerów. Jak do tej pory tylnej furtki w BitLockerze jednak nie znaleziono.

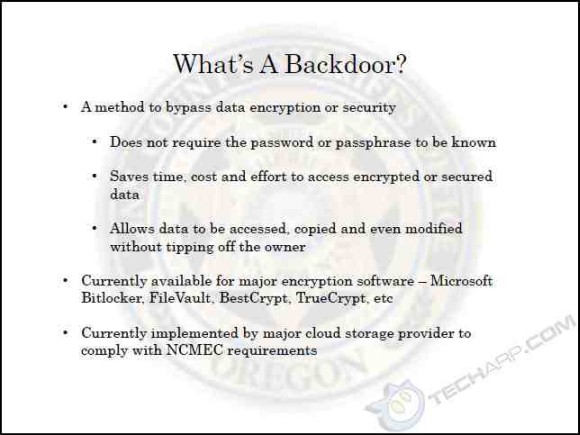

Na kolejny ślad natrafiliśmy w serwisie TECHARP. Znaleźć w nim można zrzuty ekranu z prezentacji dla amerykańskich prokuratorów, przeprowadzonej w lutym 2013 w Portland na konferencji poświęconej pracy śledczej biegłych zajmujących się badaniem komputerów. Aż do slajdu 29 wygląda ona całkiem niewinnie, ale pojawiają się slajdy 30-33, omawiające tylne furtki w programach szyfrujących.

Jak możecie zauważyć, slajd ten wprost wspomina o tylnych furtkach w BitLockerze, FileVaulcie, BestCrypcie i TrueCrypcie. Kolejne slajdy tłumaczą głównie sposób prezentowania w sądzie dowodów zdobytych poprzez tylną furtkę. Wiadomość ta brzmi tak sensacyjnie, że zaczęliśmy sprawdzać wiarygodność prezentacji.

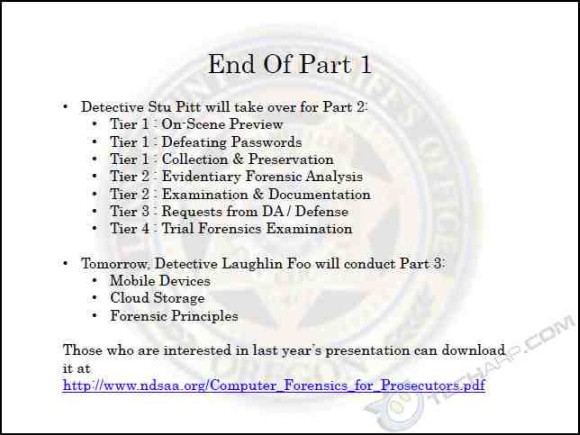

Serwer TECHARP to jedyne miejsce w sieci, zawierające ślady tej wersji prezentacji. Na ostatnim slajdzie znajduje się link do „zeszłorocznej prezentacji” i faktycznie, prezentacja z konferencji z roku 2012 jest dostępna na serwerze adwokatury Północnej Dakoty. Aż do slajdu 29 są one praktycznie identyczne – tyle że ta z 2012 nie zawiera żadnej wzmianki o tylnych furtkach. Dalsza analiza dokumentu pokazuje, że zawiera on dwa błędy na pierwszej stronie. Detektyw, prowadzący szkolenie w 2012 nazywał się Micah Smith, a w 2013 Michael Smith oraz nie zgadza się lokalizacja konferencji – miała ona miejsce w San Diego, a nie w Portland. Najważniejszą wskazówkę zawiera jednak ostatni slajd.

Zauważyliście? Jeśli nie, to przeczytajcie na głos imiona i nazwiska detektywów, którzy poprowadzą część 2 i 3. Na deser pozostaje tylko informacja, że artykuł w serwisie TECHARP opublikowano 1 kwietnia 2013.

Aby jednak nie kończyć tak optymistycznym akcentem, przypomnijmy, że w Service Pack 5 dla Windows NT 4 w 1999 roku odkryto zmienną o omyłkowo nieusuniętej nazwie _NSAKEY, zawierającą klucz publiczny o długości 1024 bitów. Microsoft tłumaczył się wtedy, że „NSA” w nazwie klucza wzięło się stąd, ze to NSA kontrolowało technologie kryptograficzne wysyłane na eksport…

Komentarze

Skoro faktycznie maja dostep to skad sa historie ze FBI/ CIA oddawalo sprzet spowrotem poniewaz nie mogli dostac sie do dysku zaszyfrowanego TC

gdy cos jest wadliwe to sie to naprawia albo robi od nowa. posiadaczom furtek nie opłaca sie ich ujawniac, ponieważ zdobywanie kolejnych byłoby dużo trudniejsze. najlepiej udawać bezsilnosc i kultywować mit potęgi tora czy bezpieczestwa szyfrowania dysków.

To TrueCrypt nie jest open source? Myślałem, że „community” ma wgląd do kodu który jest do wglądu dla każdego i jest weryfikowany publicznie pod kątem zagrożeń.

Moje pojmowanie terminu OpenSource jako jedynego bezpiecznego oprogramowania bez „przykrych niespodzianek” zostało właśnie spuszczone w kiblu.

Sam sobie będę k*rwa soft pisał ;_;

otwartosć zródła nie gwaranruje bezpieczestwa kodu

debian jest dobrym przykładem xD

http://www.schneier.com/blog/archives/2008/05/random_number_b.html

błedy bezpieczestwa „mogące być backdoorami” sa powszechne, po ich zgłoszeniu sa naprawiane i nie ma mozliwosci udowodnienia komukolwiek że zrobił to celowo

Dla TC jest dostępne źródło więc jak ktoś nie ufa kompilacji oficjalnej może sobie skompilować ze źródełka. Tyle w temacie.

To jak w końcu jest – są te backdoory czy nie, bo ostatecznie nie wyjaśniono czy to dowcip, czy próba ukrycia pierwotnego przecieku prawdziwych dokumentów za pomocą dowcipu.

„Dodasz backdoora dla nas? Prooooosimy”

Tak wyglądało pytanie ? Myślę, że raczej najpierw wrobią cię w coś, a dopiero potem pytają czy dodasz czy wolisz iść siedzieć.

Oczywiscie malkontentow typu xD nic nie przekona, ale TOR czy TrueCrypt ktorych kody zrodlowe sa opublikowane daja pewnosc ze nie maja tylnych drzwi. Czym innym sa bledy w Debianie a czym innym inwigilacja. P. S. Microsoftowi nie ufam ani troche…

To sa celowe dzialania zeby ludzie przestali uzywac takich programow jak truecrypt itp. Rok czasu meczyli dyski zaszyfrowane TC i co ? g#%no, łajzy polegly jak sabaki pod plotem, a teraz skowyczą.