Atak DDoS na firmę Dyn, zarządzająca usługami DNS wielu popularnych internetowych serwisów, powoduje duże problemy z dostępem do niektórych internetowych usług. Co ciekawe z problemami najlepiej radzą sobie strony pornograficzne.

Od około godziny pojawiają się problemy z dostępem do takich serwisów jak Twitter, Etsy, Github, SoundCloud, Spotify, Heroku, Pagerduty czy Shopify. Wszystkie te firmy korzystają z usług tego samego dostawcy DNS, firmy Dyn. Brak dywersyfikacji usług DNS pokazuje, że tego rodzaju problemy warto przewidzieć z odpowiednim wyprzedzeniem i zaplanować odpowiednio konfigurację kluczowych usług.

Problemy, wszędzie problemy

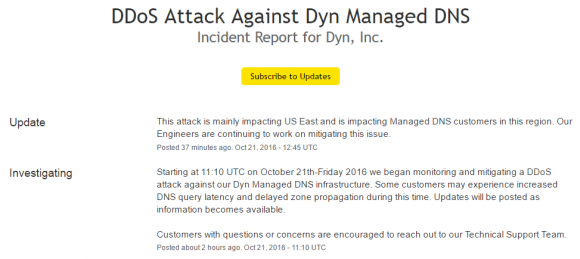

Firma Dyn ok. 2h temu ogłosiła, że jest ofiara ataku DDoS, dotykającego głównie klientów ze wschodniego wybrzeża USA.

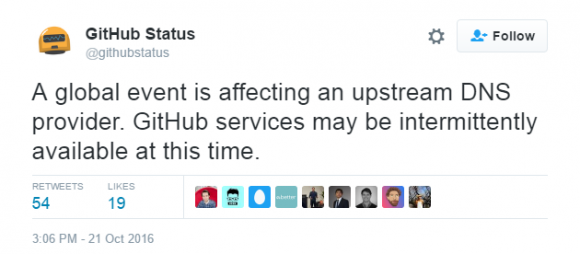

Jedną z najbardziej zauważalnych ofiar jest GitHub:

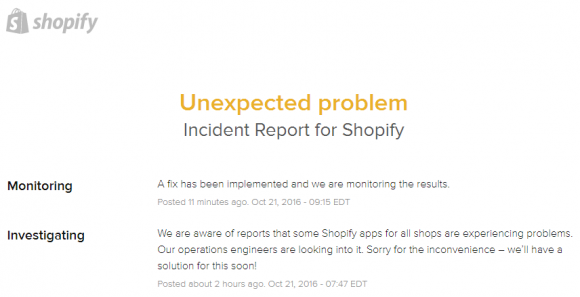

Problemy mają klienci Shopify, którzy tracą klientów:

Przejściowe problemy raportował także AWS. Co ciekawe, jak zauważył jeden z uzytkowników Hacker News, jest pewna branża, w której dostępność usług jest najwyraźniej wyższym priorytetem niż w przypadku GitHuba czy Twittera:

$ dig @8.8.8.8 ns +short pornhub.com

ns2.p44.dynect.net.

ns3.p44.dynect.net.

ns4.p44.dynect.net.

sdns3.ultradns.net.

sdns3.ultradns.com.

sdns3.ultradns.org.

sdns3.ultradns.biz.

ns1.p44.dynect.net.

Pozostaje mieć nadzieję, że obrońcy szybko uporają się z atakiem a potem wezmą przykład z PornHuba – przynajmniej w zakresie konfiguracji usługi DNS. Sytuację najlepiej monitorować na Hacker News.

Komentarze

No właśnie najważniejsze żeby strony pierwszej potrzeby były dostępne a reszta może mieć chwilowe problemy i nie musi być znowu aż tak dobrze zabezpieczona.

Leży już i sam Twitter. Grubo…

PlayStation Network i Netflix też padły ofiarą tego ataku.

Heh… miałem nosa :P

Właśnie wiele serwisów mi nie działało (nie znajdowało serwerów), więc pomyślałem, że to może znów jakieś ataki na serwery DNS, i postanowiłem tutaj zajrzeć, czy może coś na ten temat nie ma. No i jak widać jest :q

Obecnie również platforma Netfilx posiada pewne problemy z dostępnością.

Poniżej pełna lista serwisów doświadczających problemów (na chwilę obecną):

ActBlue

Basecamp

Big cartel

Box

Business Insider

CNN

Cleveland.com

Esty

Github

Grubhub

Guardian.co.uk

HBO Now

Iheart.com (iHeartRadio)

Imgur

Intercom

Intercom.com

Netflix

Okta

PayPal

People.com

Pinterest

Playstation Network

Recode

Reddit

Spotify

Squarespace Customer Sites

Starbucks rewards/gift cards

Storify.com

The Verge

Twillo

Twitter

Urbandictionary.com

Weebly

Wired.com

Wix Customer Sites

Yammer

Yelp

Zendesk.com

Zoho CRM

No dobra, ale po co się robi takie ataki? Rozumiem najazd na Krebsa, rozumiem rozwalenie świąt Sony i Microsoftowi, rozumiem różne anon-raidy na scjentologów czy VISA (co nie znaczy że coś z tego popieram, po prostu rozumiem dlaczego się wydarzyły) ale to? To jakiś pokaz siły, ale czy nie lepiej zostać w ukryciu do momentu kiedy ma się rzeczywisty cel?

Taki atak może sporo kosztować te strony, więc może po prostu komuś coś się nie podobało.

Albo znów ktoś chcę zniszczyć internet.

moze byc tak: https://www.schneier.com/blog/archives/2016/09/someone_is_lear.html

Tak, to też przeszło mi przez myśl – „wyłączyć Internet”. Ale nadal nie ogarniam – po co ktoś wzbudzałby globalny „alert” tak po prostu? Przecież to raczej działa na niekorzyść atakującego – następny atak w teorii powinien być teraz trudniejszy bo pewne podatności vel wektory ataku zostały ujawnione.

Dopuszczałem jeszcze możliwość szantażu za kasę, ale z tego co czytam to raczej nie ten scenariusz – takowych nie było albo nikt się nie przyznał.

Nawet zakładając wariant „żeby wyłączyć Internet” nie potrafię dopasować układanki. Kto i dlaczego miałby się z tym zdradzać, a może chodzi właśnie o to żeby zacząć traktować takie zagrożenie priorytetowo?

Nie mogłem się dostać na soundcloud’a a tutaj dowiedziałem się dlaczego.

Co ciekawe z Polski najpierw nie szło się zalogować a teraz do tej pory nie mogę się dostać, z Niemiec działa bez problemu.

Spotify i fejs działają. W piąteczek inne serwisy są nieistotne

napływ z gazetapeel xD?

Dodałbym do listy Fotolia.

a ja właśnie chciałem napisać „ezoteryczny Poznań” na tt, cholera świat będzie uboższy :( W ogóle to chciałem jak co wieczór prześledzić profile zatroskanych o losy świata bezpieczniaków z Polski i się zaangażować, myśląc który pierwszy dostałby w maskę i za co bardziej a tu taki psikus hm a co by było gdyby już tak pozostało ?

Masakra. Atak także sparaliżował np. serwery npmjs.org uniemożliwiając wielu programistom ściąganie/aktualizację zewnętrznych zależności.

Czyli co, Chińczycy jeśli chcą to mogą wyłączyć cały internet?

Odnosnie listy podanej przez Subfire.

Weebly poinformowalo swoich klientow, ze zostaly wykradzione pewne dane z ich bazx:

„Hello,

Weebly recently became aware that an unauthorized party obtained email addresses and/or usernames, IP addresses and encrypted (bcrypt hashed) passwords for a large number of customers. Encrypted passwords are difficult to read or decode, and we do not believe that any customer website has been improperly accessed.

We do not store any full credit card numbers, and so we do not believe that any credit card information which can be used for fraudulent charges was a part of this incident.”

czy już wiadomo, jakiej podatności użyto do wywołania takiego dużego wolumenu pakietów? jakiś konkretny botnet był do tego wykorzystany?

lub czego użyto jako reflection/multiplikatora ?

skoro to atak na DNS (i zapewne dynetc.net ładnie od dawna wycinał ruch inny niż UDP 53), można przypuszczać, że to albo jakiś wielki botnet wykonywał kwerendy właśnie po UDP 53, albo miliony serwerów DNS mają jakąś dziurę i uderzano do nich spoofując IPki dynetc, lub wymuszając jakieś masowe/zapętlone próby forwardowania przez te serwery kwerend do dynetc’a.

To drugie jest bardziej niebezpieczne, bo oznacza, że zaraz pojawią się setki naśladowców – tak jak to było z dziurą w NTP 2 lata temu.

Dotarł ktoś z Was już do tego, co to było?

ps. to, że duże poważne firmy korzystają z jednego dostawcy NSów – a ów dostawca (nawet, jeżeli ma serwery rozsiane po całym świecie) nazywa je xxx.xxx.dynetc.net, to wołanie się o kłopoty (wystarczy uwalić domenę dynetc.net). Powinni mieć nameservery rozsiane nie tylko fizycznie, ale i w przestrzeni nazewniczej (np. dynetc1.com, dynetc2.net, dynetc3.co.uk itd.).

W Polsce większość dużych serwisów się bardziej szanuje i ma nameservery u kilku dostawców.

http://thehackernews.com/2016/10/iot-dyn-ddos-attack.html

http://map.norsecorp.com/#/ też dostało ale chyba przez chcących zobaczyć ten DDoS.

https://postimg.org/image/7svebgwgb/

https://postimg.org/image/qncucuiaz/

Potwierdzam to co wyżej że do mapy norsecorp nie szło się dostać wczoraj bo też chciałem popatrzeć, dzisiaj na chwilę pisania tego postu działa ok.

Eve Online również było poszkodowane przez ten atak.

Zobaczcie tweet od Wikileaks

https://twitter.com/wikileaks/status/789574436219449345

O niezabezpieczonym „internecie rzeczy” była mowa na Internet Beta Conference już w 2015 roku. Zachęcam do wygooglowania sobie filmiku: „zaatakowany przez własną lodówkę” ;) oraz na dataspace.pl/blog/ w którym w ciekawy sposób zmierzamy się z tematyką ataków ddos.