Gdy pojawia się wyciek danych, z reguły łatwo jest ustalić jego pochodzenie oraz intencje osoby go publikującej. Czasem jednak trafiamy na prawdziwe zagadki, tak jak w tym przypadku. Kto i dlaczego zmanipulował i opublikował same załączniki?

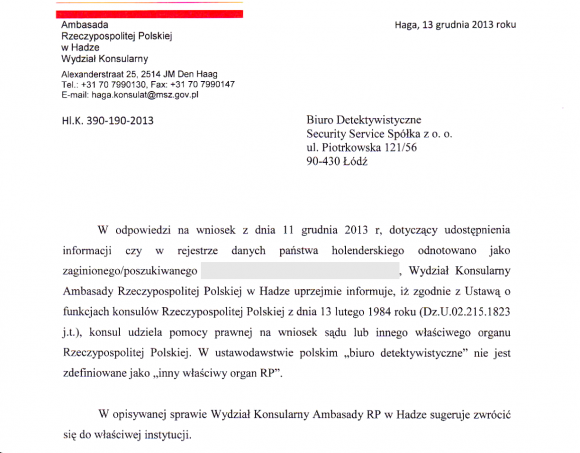

Wczoraj około godziny 16 w sieci pojawił się duży zbiór informacji, które najwyraźniej wykradzione zostały z firmy Rutkowski Biuro Detektywistyczne. Na pewnym forum opublikowano linka do pliku archiwum zawierającego prawie 4 GB danych. Zawiera on ponad pięć tysięcy plików, a opis i wstępna analiza wskazują, że są to załączniki do wiadomości poczty elektronicznej, otrzymanej na przestrzeni wielu lat na główną skrzynkę firmy Krzysztofa Rutkowskiego pod adresem [email protected]. To oficjalny adres kontaktowy firmy – więc i zawartość skrzynki jest niecodzienna.

Co znajduje się się w wycieku

Według otrzymanych przez nas informacji w wycieku pojawiły się przeróżne rodzaje danych. Pliki nie są w żaden sposób skategoryzowane i zawierają głównie różnorodne dokumenty oraz multimedia. Są tam między innymi zdjęcia i filmy wyglądające jak wynik niejawnej obserwacji osób i miejsc, fragmenty nagrań z kamer przemysłowych, umowy, zlecenia, zdjęcia akt sądowych na różnych etapach postępowań, akty notarialne, bilingi, komunikacja z mediami (w tym wiadomości wysyłane do różnych redakcji), zdjęcia dokumentów, także osobistych Krzysztofa Rutkowskiego, rezerwacje lotów, faktury, zdjęcia rodzinne, fotografie ręcznych notatek, dokumentacje kradzieży, porwań i zaginięć – słowem, jeden wielki miszmasz, jakiego można się spodziewać po skrzynce pocztowej biura detektywistycznego.

Manipulacje datami i stare pliki

Choć ujawnione dokumenty zawierają wiele poufnych informacji (dane osobowe, historia korespondencji, umowy itp.), to pobieżna analiza wskazuje, że w zbiorze nie ma plików nowszych niż z końca roku 2013. Co dziwne, wygląda na to, że z wielu plików usunięto metadane, a w innych pole daty zostało zamienione na 1 stycznia 1990 roku. Dotyczy to takich danych jak EXIF w plikach graficznych, daty utworzenia plików MS Office czy daty powstania plików w systemie. Ma to charakter masowy, co sugeruje spory poziom manipulacji danymi przed ich opublikowaniem. Pozostały jednak daty w skanach dokumentów czy metadane plików mniej typowych, które nie zostały wyczyszczone. Wśród nich znakomita większość pochodzi z lat 2012 – 2013.

Więcej pytań niż odpowiedzi

Ten incydent niesie ze sobą zdecydowanie więcej pytań niż odpowiedzi. Poniżej kilka, które nasunęły nam się na początku.

- Link został opublikowany na forum około godziny 16, a około godziny 22 cały wątek został usunięty. Został ponownie opublikowany około godzinę później. Dlaczego wątek został usunięty? Nie jest to forum, które usuwa wątki niezgodne z prawem.

- Opublikowane zostały tylko pliki, a nie pełne e-maile. To bardzo niecodzienna decyzja – z reguły w wyciekach publikowane są pełne skrzynki. Dlaczego ktoś zdecydował się z jednej strony opublikować bardzo dużo, a z drugiej usunął tak istotne informacje jak treść samych wiadomości?

- Opublikowane pliki zostały ewidentnie zmanipulowane – zmodyfikowano wiele pól daty w różnych formatach plików. Na pewno nie było to działanie przypadkowe, ktoś celowo ustawił wszędzie, gdzie było to w miarę proste do zautomatyzowania, datę na 1 stycznia 1990.

- Dostępne dane nie wskazują, by w ujawnionym zbiorze znajdowały się dane nowsze niż z roku 2013.

Powyższe obserwacje nakłaniają nas do pewnej hipotezy. Wygląda to tak, jakby ktoś dysponował zrzutem zawartości skrzynki, wykonanym pod koniec roku 2013 lub na początku roku 2014. Chcąc wywołać wrażenie, że dane są dużo nowsze, usunął daty z metadanych plików i nie opublikował treści samych e-maili, które są trudniejsze do masowej edycji.

Mogło mieć to na celu wywołanie wrażenia, że ujawnione dane zostały dopiero co wykradzione. Dlaczego jednak w takim razie zwlekał z publikacją informacji aż 7 lat? Być może publikacja ma związek z opisywanym przez nas niedawno zaangażowaniem Rutkowskiego w ściganie cyberprzestępców? Może to sugerować oryginalny opis, towarzyszący wyciekowi, o treści:

Tego już za wiele. Ta k**** wsypała niewinnych anonów.

Czyżby zatem zemsta za udział w nagłośnieniu kilku przestępstw? Ciekawe.

Komentarze

Co to za tajne forum?

Ktoś sie włamał na konto one drive gdzie są trzymane załączniki do maili z Outlook.

Albo ktoś skopiował zalaczniki z folderu lokalnego klienta poczty. Mozliwe, że tylko tyle zdążył ściągnąć zanim bacdoor został wykryty lub napisany był na program pocztowy, którego Rutkowski uzywal do 2013 roku i tylko z niego ściągnął dane, a inny program trzyma je w innym folderze wiec nie ma ich w zrzucie. Co do metadanych to raczej czysta ostrożność.

Forczan hehe

Co za nietypowa nazwa archiwum zip :D:D:D

Najpierw pytanie techniczne: jak wykryto manipulację datami? Przypadkowe zauważenie regularności czy jakieś konkretne narzędzia analizujące rozkład danych?

I dodatek komentarzowy: oto dlaczego do danych z wycieków trzeba podchodzić ze szczególną ostrożnością. Tutaj manipulacja jest zauważalna. Trudniej jest sprawdzić, czy „walczący w imieniu uciśnionych” nie usunął pozytywnych/neutralnych informacji, nie zmanipulował kontekstu lub wprost nie zrobił wycinanki prezentującej nieistniejącą sytuację. Jednocześnie jeden z powodów, dla których tak wiele osób piekli się o używanie dowodów pochodzących z przestępstw.

„Nie jest to forum, które usuwa wątki niezgodne z prawem.” – cytat tygodnia :D

Dziękuję za poprawę i tak dobrego humoru z rana (yep, 10:56 to rano :P)

„Dlaczego jednak w takim razie zwlekał z publikacją informacji aż 7 lat?” Kto, mili młodziankowie, zwlekał? Macie mocne papiery na to, że ktoś miał to siedem lat i zwlekał? Nie, nie twierdzę, że nie miał. Twierdzę, że manipulujecie pytaniem, posuwając się do nieuprawnionego twierdzenia, że ktoś >>zwlekał<<.

No bo nie macie na to dowodów. :-)

Może ten wyciek dotyczy starych spraw, ale dla dziennikarzy wszelkiej maści i tak powinien być atrakcyjna… tam jest np. sprawa mamy Madzi czy dowody na współudział w porwaniach rodzicielskich.

„to pobieżna analiza wskazuje, że w zbiorze nie ma plików nowszych niż z końca roku 2013”

Obrazek wątku z „tajnego forum” to paszport Rutkowskiego wydany w listopadzie 2014 :)

na torepublic też była lista antyterrorystów zmodyfikowana i zmanipulowana https://zaufanatrzeciastrona.pl/post/wyciekla-lista-policyjnych-antyterrorystow/

Dzisiaj pomidorowa z kubka

Ciekawe skąd wstawiający uzyskał ten wyciek i dlaczego akurat zdecydował się wstawić go na forum policyjno-wywrotowe.

odpowiedzi na twoje pytania: Vegeta, trojan

Możliwości odpowiedzi na Twoje pytania jest wiele.

Nawet tak skrajne jak to że robi się wrzutkę z wycieku i obserwuje teren i reakcję bezpieczników i służb. To mechanizm podobny do stosowanego przez przemytników: puszczają najpierw mało znaczącą kontrabandę i w razie jej wykrycia obserwują poczynania organów ścigania (lub ich brak). To pozwala kreślić bardziej dopracowane scenariusze przestępstw. Albo daje się służbom jakiś łup, żeby się nim zajęły i trąbiły o sukcesie, podczas gdy poważny wałek jest robiony w sprzyjających przestępcom warunkach.

Duży Pies nie ufa nikomu!

No jak to skąd ? Z firmy Pana „detektywa” Rutkowski Nukem ;)

https://img16.dmty.pl//uploads/201202/1328913842_by_Darmon_600.jpg

A już czy z maila czy dysku to szczegół trudny do ustalenia.

Lepsze jest pytanie dlaczego teraz,ponieważ jeśli chodziło o to:

https://zaufanatrzeciastrona.pl/post/duza-grupa-polskich-przestepcow-internetowych-rozbita-i-zatrzymana-brawo/

To trochę późno bandziorno wpadli na ten pomysł i po jakiego grzyba „szturchali kijem” zamiast wrzucić to od razu…

A po co czyścić metadane ? No mam kilka teorii:

a) Zmanipulowanie dokumentów które sugeruje Adam. No tyle że z drugiej strony – czy ktoś jest tak głupi by podsyłać organom ścigania dowody na „detektywa” R. i podważyć tak ich wiarygodność ?

b) Ktoś kojarzy że są i że trzeba czyścić a nie kojarzy jak działają i kiedy są zapisywane metadane to woli się zabezpieczyć. W sumie moim zdaniem nawet rozsądne podejście – lepiej przecież w takiej sytuacji przedobrzyć jak coś zostawić.

c) Może zrobiono to po ataku a celem było zatarcie śladów JAK ataku dokonano. I TA TEORIA JEST MOIM ZDANIEM NAJBARDZIEJ PRAWDOPODOBNA. PS: Duży Pies: jak na wrzutkę to nie jest to trochę za duże ? @Observer pisze,że Anonfiles to honeypot – a nawet jak nie to akurat TOR jako warstwa do ściągania większych plików (np źródełek aplikacji szyfrujących z githuba nie mających podpisu czy takich tam artykułów naukowych) ssie – z wysyłką pewnie nie jest lepiej.A wrzucenie tego normalnie to zawsze ryzyko,że IP wrzucającego zostanie w logach…

Na pewnym forum… hmm… Jak zwykle „mam ale nie powiem”. Czekam jeszcze tylko na moment kiedy pozostałe bezpiecznikowe serwisy zaczną powielać bzdury.

Ponoć wszystko jest tylko kwestią czasu… Trzeba mieć tylko cierpliwość i być nieśmiertelnym… :-)

O widzę ze go wynajmowali przy sprawie Amber Gold a on jak zwykle czesał z kasy naiwniaków

Wydaje mi się, że jest jeszcze jeden scenariusz: odbiorca zapisywał załączniki na dysku sieciowym, do którego dostał się włamywacz. Dlatego tylko tyle miał :)

A hasło to nazwa pliku archiwum ;)

Przecież Anonfiles to honeypot…

Dlaczego tak uważasz? Przedstawisz dowody?

Hmm,można prosić o więcej na ten temat ? Np: czyj ?

Reguła: gdy ktoś pisze (szczególnie na „forum”), że coś jest honeypotem, jest dokładnie na odwrót :)

Że nikt jeszcze nie wpadł na pomysł ze to dane odzyskane po skasowaniu… Może fizycznie ktoś dorwał dysk i przejechał go programem do odzyskiwania danych. Wtedy metadane są zwykle niekompletne lub właśnie takie

To zależy jeszcze od systemu plików, ale wtedy przynajmniej część nazw plików byłaby uszkodzona. A nazwy plików wyglądają na niezmienione.

Niezupełnie. Jeżeli ktoś „wyczyścił” dysk przez usunięcie partycji albo odpalenie `wipefs`, co nie jest nierealne przy wiedzy wielu „specjalistów”, to nazwy plików pozostałyby bez zmian. Jest też opcja, że elektronika dysku zdechła, więc dysk nie został w ogóle wyczyszczony. Ktoś podmienił płytkę i voila: ma dostęp do danych.

Choć ma to dużą dozę prawdopodobieństwa, to jednak wciąż to tylko konfabulacje… Jedyne co nie budzi wątpliwości, to akapit o wiedzy wspominanych specjalistów… Tak to z tą „komputryzacją” już jest… Im bardziej idioto odporne narzędzie, tym więcej zawiera błędów logicznych. Nie ma wszystko dobrze robiących programów! Takie „To tylko w Erze”, albo w chciejstwie ich autorów.

sama podmiana elektroniki dysku nie da dostepu do danych zawartych na nim. ktos musialby sie na tym jeszcze znac i specjalnie chciec odzyskac dane z takiego dysku. zawartosc flasha dysku jest czesciowo sparowana z zawartoscia sektorow rozruchowych na talerzach.

Pan Rutkowski został ostatnio oczyszczony z jakimś tam zarzutów, co nie spodobało się, miłościwie nam panującym tuzom z PiS,bo godziło to w nich, więc za pomocą służb i innych firm komercyjnych a działających w tym sektorze, został wywołany do tablicy na zasadzie – Krzysiu..wiesz, rozumiesz..

W tym wycieku 90% informacji to dane osobowe i szczegóły z życia klientów tej firmy, zupełnie niewinnych. Reszta dotyczy Rutkowskiego, ale żadnych sensacji tam nie ma.

Ot, kolejna firemka mająca w d*** prywatność swoich klientów. Takich firm jest na pęczki, to nic nadzwyczajnego, niestety.

W jaki sposób taki wyciek byłby na rękę rządzącym z PiS?

„odpowiedzi na twoje pytania: Vegeta, trojan”

Panie Adamie czy stwierdził Pan w tych plikach które Pan pobrał trojana? Czy to ktoś nas straszy? To jakiś obrońca pedofilów ostrzega, że w pliku jest trojan a Pan to publikuje? O co chodzi?

Nie sprawdzałem.

Ja od siebie mogę dodać, że po rekonesansie, dwóch atakach i trzecim nieudanym prożno szukać na forum gdzie się to zaczęło polskich przeglądarek.

https://mobile.twitter.com/Vegeta_Ssj_PL/status/1259884868026208262

A może to ty wyciekłeś te dane?