Obawy o poziom anonimowości gwarantowanej przez sieć Tor znalazły kolejne uzasadnienie – ujawnione właśnie dokumenty wskazują, że FBI skutecznie namierzyło kilkadziesiąt adresów IP sprzedawców narkotyków z bazaru Silk Road 2.

Po atakach na użytkowników Freedom Hosting oraz ciągle tajemniczym zlokalizowaniu serwerów Silk Road a także kilkudziesięciu innych nielegalnych przedsięwzięć w sieci Tor trafiliśmy właśnie na kolejny przypadek, w którym tożsamość użytkowników Tora została ustalona przez organy ścigania.

Kolejny atak deanonimizujący

Niezawodny badacz czarnych rynków Gwern wykopał sądową dokumentację dotyczącą osoby oskarżonej o sprzedaż narkotyków na bazarze Silk Road 2. Wynika z niej, że FBI bez większych problemów ustaliło adresy IP kilkudziesięciu sprzedawców oferujących swoje produkty na SR2. Jak mogło do tego dojść?

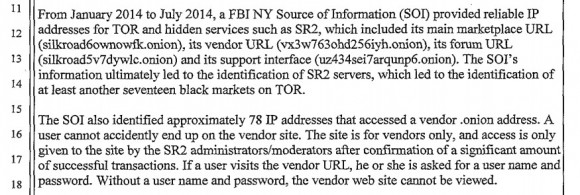

Ujawniona dokumentacja nie pozostawia wątpliwości. Według niej od stycznia do lipca 2014 źródło FBI (prawdopodobnie chodzi o agenta działającego pod pseudonimem Cirrus) dostarczyło rzetelnych informacji o adresach IP czterech serwerów składających się na infrastrukturę SR2: sklepu, interfejsu dla sprzedawców, forum oraz interfejsu dla obsługi. Biorąc pod uwagę fakt, że Cirrus od samego początku istnienia SR2 znajdował się w ścisłym gronie administracji, jego dostęp do takich danych nie dziwi. Dużo ciekawszy jest kolejny fragment z którego dowiadujemy się, że dostarczył także informacji o 78 adresach IP używanych przez osoby łączące się z interfejsem dla sprzedawców.

Wyodrębnienie interfejsu dla sprzedających pomogło FBI ograniczyć zakres identyfikowanych użytkowników do dilerów. Adres ten znany był tylko zaufanym sprzedawcom (byli tam zapraszani po osiągnięciu pewnego poziomu sprzedaży) a dodatkowo dostęp do niego wymagał odpowiedniego uwierzytelnienia, dzięki czemu można przyjąć, ze każdy jego użytkownik był celem godnym uwagi FBI. Nie wiemy, ilu sprzedawców miało dostęp do tego adresu, jednak biorąc pod uwagę fakt, że SR2 był jednym z największych marketów, to liczba 78 zdecydowanie nie oznacza, że namierzono wszystkich dilerów.

Istnieje duże prawdopodobieństwo, ze atak na dilerów SR2 mógł być podobny do ataku na użytkowników Freedom Hosting. Gdyby FBI dysponowała narzędziem do całkowitej deanonimizacji Tora, to mogła zidentyfikować zapewne co najmniej kilkuset sprzedawców. Tak ograniczony sukces (78 adresów IP to zapewne jeszcze mniej użytkowników, ponieważ jeden sprzedawca mógł łączyć się z wielu adresów) sugeruje, że na atak podatni byli tylko np. użytkownicy starszej wersji przeglądarki. Agent FBI działający jako Cirrus prawdopodobnie dysponował możliwością umieszczenia złośliwego kodu na serwerze dla sprzedawców lub kod ten został tam umieszczony po namierzeniu adresu IP serwera przez bezpośrednią interwencję w serwerowni. Niestety nie znamy szczegółów ataku – być może poznamy je wkrótce.

Ostatnią ciekawą wiadomością wychwyconą z dokumentów sądowych jest informacja, że zlokalizowanie serwerów SR2 doprowadziło do namierzenia serwerów co najmniej 17 innych marketów. Oznacza to, ze słynna Operacja Onymous nie musiała być wynikiem ataku 0day na siec Tor, a mogła być jedynie skutkiem ubocznym faktu, że większość ukrytych usług w sieci Tor działała w serwerowniach kilku sprzyjających Torowi firm hostingowych. Same ukryte usługi mogły być zidentyfikowane niejako przy okazji namierzania serwerów SR2.

Wnioski

Wszystko wskazuje na to, że FBI przeprowadziło skuteczny atak na część użytkowników, prawdopodobnie wykorzystując podatności po stronie klienta. Jeśli zatem sprzedawaliście na SR2 i nie mieliście aktualnego Tor Browsera, pakujcie szczoteczki.

Komentarze

Ciągle mnie zastanawia jak daleko fbi moze sie posunąć w prowokacji. Agent był jednym z głównych adminów, wiec tak na prawdę zbudował market tylko po to, żeby zwabic userow i ich pojmac….

… i pewnie przyciąć na boku trochę $$$, ale to inna sprawa.

Brak komentarzy oznacza, że spora część użytkowników już „spakowała szczoteczki”.

.

IMHO Tor jako projekt wojskowy, upubliczniony, wciąż finansowany z budżetu US, jest swego rodzaju HoneyPot’em. Filtrowanie i monitorowanie „całego Internetu” jest o wiele trudniejsze niż trzymanie pod lupą tej garstki (w skali całej sieci) potencjalnych kombinatorów. Owszem, nie każdy użytkownik Tor’a jest przestępcą, tak jak i nie każdy przestępca jest użytkownikiem Tor’a. Jednak mieć na oku 1% całego ruchu jest o wiele łatwiej niż całą sieć.

.

Nie wierzę, że NSA (a co za tym idzie inne służby z nią powiązane) nie jest w stanie namierzyć delikwenta. Dlaczego więc nie wyłapią wszystkich zapytacie. Proste, nie każdego się opłaca ścigać.

.

Nie zmienia to faktu, że w tej chwili służby innych krajów, dla przykładu polska policja (śmiem twierdzić, że ABW również) nie radzą sobie z Tor’em.

w kwestii „nie każdego opłaca się ścigać” wypowiedział się właśnie jeden z prominentnych brytyjskich policjantów:

Thousands of paedophiles will escape justice because law enforcement agencies cannot cope with the sheer volume of offences, one of Britain’s leading crime-fighting chiefs has admitted.

Keith Bristow, the director general of the National Crime Agency (NCA) said it was an „uncomfortable” reality that some of the 50,000 people who accessed indecent images of children each year would not end up in the criminal justice system.

Mr Bristow said the police and NCA needed to focus their efforts on apprehending the most high risk offenders who may go on to sexually abuse children.

But he admitted that this meant some lower risk offenders who only viewed images online would inevitably escape justice.

He said: „I don’t think I can be more candid than say, if there are 50,000 people involved in this particularly horrible type of criminality, I don’t believe that all 50,000 will end up in the criminal justice system being brought to justice

http://www.telegraph.co.uk/news/uknews/crime/11174715/Thousands-of-paedophiles-will-escape-justice-crime-chief-admits.html

To w Guantanamo można mieć swoje szczoteczkę?

Niedługo startujemy z Polską alternatywą. Niestety, lider cierpi na brak czasu ;[

Heh, jak się samemu zakłada taki serwis to prościej urządzić łapankę. Poza tym kto powiedział, że ta cała akcja nie jest fakem tylko po to, żeby zburzyć w umysłach poczucie bezkarności?

Jedne serwery lokalizują a znów inne na nowo powstają, nic to nie zmieni, zawsze odważny się znajdzie i oleje te całe FBI i innych, będzie handlował i zarabiał – bez wychodzenia z domu do pracy.

http://securnet.pl/silkroad-reaktywacja-targowiska/