Wiele osób z branży lubi gadżety. Kto by odmówił nowego drona, zestawu Starlinka czy nawet kabla OMG. Czasem na rynku pojawiają się gadżety, które wywołują dużo szumu i silną potrzebę posiadania. Czy zawsze jest ona uzasadniona? Sprawdźmy to.

Rozglądając się za pomysłem dla siebie na super-ultra-geekowski upominek, natrafiłem na urządzenie o nazwie Flipper Zero, które przedstawiane jest jako „Multi-tool Device for Geeks”. Brzmi to jak coś, co wpasowywało się w moje wyobrażenie tego, co chciałbym znaleźć pod choinką. Tym razem jednak święta przyszły wcześniej i dostałem Flippera Zero do zabawy, co pozwoliło mi napisać ten artykuł.

Czym jest Flipper Zero?

Flipper Zero to niewielkie, mieszczące się w dłoni urządzenie posiadające obsługę wielu protokołów bezprzewodowych: częstotliwości 315, 433, 868, 915 MHz, czytnik NFC, RFID 125 kHz, Bluetooth 5.4 czy podczerwień. Flipper zarządzany jest przez mikrokontroler STM, który posiada dodatkowo kilka wyjść GPIO, do których można próbować podłączyć dodatkowe akcesoria.

Urządzenie zasilane jest akumulatorem LiPo 2100mAh, który według specyfikacji pozwala na działanie 21 dni bez ładowania. Wyświetlacz monochromatyczny o wielkości 1.4 cala wyświetla status, przerywany uroczymi animacjami z delfinem, który imituje grę na zasadzie Tamagotchi – im więcej używamy funkcji, tym zwierzaczek ma wyższy poziom.

W teorii więc jest to urządzenie, które pozwala w przystępny sposób, pod przykrywką zabawki, nosić w kieszeni „szwajcarski scyzoryk do protokołów bezprzewodowych”. Ale czy to prawda?

Szał na Flippera

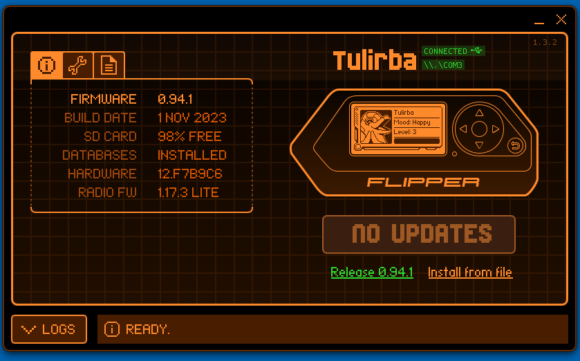

Wpisując w wyszukiwarkach popularnych portali społecznościowych frazę „Flipper Zero”, można natknąć się na mnóstwo filmów pokazujących, jak przy pomocy urządzenia mniejszego od smartfona można otwierać drzwi z zamkiem cyfrowym bez użycia karty, otwierać samochody bez kluczyka, przełamywać kody do zamków i wykonywać wiele innych czynności stypizowanych w art. 267 K.K. Wziąłem więc swoje urządzenie, zaktualizowałem, naładowałem do pełna i wyruszyłem na miasto w celu poszukiwania możliwości zabawy z moim delfinkiem, który nazywa się Tulirba – ciekawostką jest to, że w każdym urządzeniu zwierzak nazywa się inaczej!

Próba nr 1 – drzwi w biurowcu

Uzbrojony po zęby w Flippera, z kapturem na głowie wszedłem na recepcję biurowca. Stanąłem tak, by na widoku mieć drzwi otwierane za pomocą karty. Wyciągnąłem urządzenie, aby zajrzeć w dostępny arsenał – możliwe do zastosowania tutaj były dwie opcje: RFID lub NFC. W przypadku tej pierwszej jedyną sensowną opcją jest „Read”, więc najpierw musiałem zeskanować czyjąś kartę/brelok.

Oczywiście nie biegałem po biurowcu, macając urządzeniem mijanych ludzi. Miałem ze sobą swoją kartę, schowaną w portfelu i tylnej kieszeni spodni. Uruchomiłem tryb odczytywania i przyłożyłem urządzenie w celu zeskanowania karty. Niestety pomimo usilnych prób karta nie została zeskanowana, mimo że specjalnie wybrałem cienki portfel, bez żadnej ochrony RFID. Od tego momentu wszystkie hackerskie scenariusze wybiłem sobie z głowy. Co więcej, po wyjęciu karty z portfela urządzenie również niezbyt ochoczo chciało sczytać dane z karty.

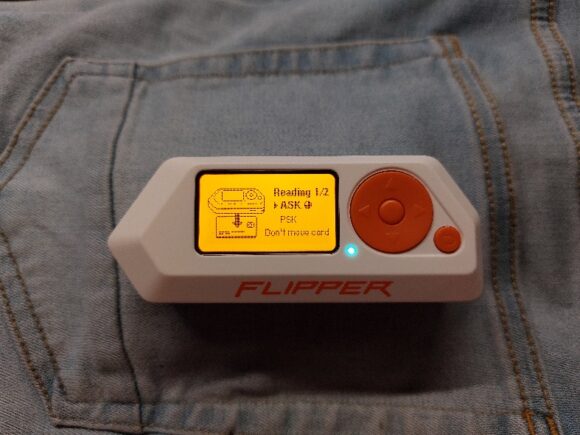

Na szczęście piętro wyżej były inne drzwi, tym razem zabezpieczone kartami NFC. Te czasami wiszą u ludzi przypięte do paska czy klapy marynarki, służąc również za identyfikator. Już bez kombinowania wyjąłem odpowiednią kartę, przyłożyłem Flippera i próbowałem odczytać. Na ekranie Flippera wyświetlił się napis „Reading card, don’t move”. Urządzenie myślało, dioda mrugała, a karta nie została finalnie odczytana. Najprawdopodobniej natrafiłem na problem dotyczący odczytywania kart, podobnie jak wielu użytkowników.

Przeklikałem większość opcji w Flipperze i znalazłem opcję „Read Specific Card Type”, gdzie mogłem odczytać kartę jako konkretny wybrany model. Sprawdzając wszystkie pozycje, zapisałem te, które pozwoliły na odczyt karty. Stanąłem przy drzwiach i zacząłem po kolei emulować każdą zapisaną wersję, aby finalnie bez sukcesu odbić się od drzwi.

Cóż… Do kolejnej próby musiałem się bardziej przygotować.

Próba nr 2 – karty płatnicze

Na spokojnie, w domu, wyjąłem z portfela wszystkie karty płatnicze, jakie posiadałem – od używanej codziennie bankowej, przez kartę „z oszczędnościami”, na Revolucie kończąc. W puli były zarówno karty Visa, jak i MasterCard. Nauczony wcześniejszymi problemami z odczytem kart, skanowałem je kilkukrotnie zarówno z użyciem opcji „Read”, jak i „Read Specific Card Type”. Tak wyposażony wyruszyłem do pobliskiego sklepu stoczyć walkę z kasą samoobsługową.

Mrugający przy terminalu Flipper jedyne, co wzbudził, to zainteresowanie ochroniarza, który bacznie pilnował, czy transakcja zostanie poprawnie sfinalizowana. Niestety płatność musiałem dokończyć telefonem. Dzieje się tak, ponieważ podczas przetwarzania płatności czip w karcie płatniczej generuje token, którego Flipper wygenerować nie potrafi.

Co więcej, w internecie często przewija się informacja, że „Flipper Zero odczyta (tylko) numer karty i czasami datę ważności w zależności od typu karty”. W moim przypadku po odczytaniu poznawałem tylko UID, bez żadnych informacji. Najprawdopodobniej któraś z aktualizacji usunęła tę funkcję z urządzenia lub testowane karty nie udostępniały takiej możliwości.

Próba nr 3 – karty zbliżeniowe

Po swojej kolejnej porażce, niezrażony siadłem w domu ponownie do wszystkich swoich kart i zacząłem je skanować w celu znalezienia jakiejkolwiek, która zadziała. Jedną z nich okazała się karta miejska ŚKUP (aktualnie zastąpiona przez system Transport GZM), która pozwala kasować bilety komunikacji miejskiej w autobusach ZTM na obszarze górnośląsko-zagłębiowskiej metropolii.

Była to jedyna karta, która odczytywała się szybko, za każdym razem i prawie w każdej pozycji. Wykonałem kopię za pomocą funkcji „Read” i kilka ręcznych kopii, wybierając pasujące modele, po czym wybrałem się na przystanek.

Wsiadłem do autobusu i gdy tylko zwolnił się czytnik, przystąpiłem do akcji. Pomimo dziwnych spojrzeń współpasażerów wybierałem kolejne zapisane karty, które niestety w żaden sposób nie wpływały na czytnik.

Dobrze, że miałem na wszelki wypadek skasowany papierowy bilet.

Próba nr 4 – telewizory w galerii

Gdy wysiadłem z autobusu znalazłem się blisko galerii handlowej. Postanowiłem sprawdzić, jak Flipper poradzi sobie w prawdziwej dziczy – przecież w galerii jest mnóstwo różnego rodzaju sygnałów bezprzewodowych. Spacerując po sklepie wielkopowierzchniowym zauważyłem ścianę pełną telewizorów. Zerknąłem na delfinka – w menu pod pozycją „Infrared” kryła się opcja „Universal Remotes” i dalej, pierwsza z góry „TVs”. Moim oczom ukazał się niewielki pilot pozwalający wyłączyć, zmienić kanał, głośność oraz wyciszyć telewizor.

Wybrałem ostatnią opcję, uważając ją za „najmniej inwazyjną”. Wycelowałem w telewizory i już po chwili na większości ekranów widoczny był znaczek przekreślonego głośnika. Sukces! Z uśmiechem na ustach opuściłem budynek, siejąc za sobą zniszczenie i ciszę.

Próba 5 – BadUSB

Następną funkcją, która przykuła moją uwagę, było BadUSB. Jak nazwa wskazuje, pozwala ona podłączyć Flippera za pomocą kabla USB i wykonać jakiś „zły” skrypt. Domyślnie zainstalowane skrypty otwierają windowsowy Notatnik w celu wyklikania ładnego logo za pomocą znaczków. Więcej skryptów trzeba napisać samemu lub poszukać w sieci.

Wiele ze skryptów znalezionych w internecie to również automaty do ASCII-artów. Inne, które pozwalają na podstawowy zautomatyzowany rekonesans czy eksfiltrację ciasteczek z przeglądarki, wymagają zewnętrznego serwera plików lub Discorda w celu przesłania tam danych – pomimo włożonej karty SD, która nie może działać jako nośnik pamięci. Takie użycie jest mało uniwersalne i nieskalowalne. Nie ma nic, co by działało w trybie Plug&Play.

Jednym z ciekawszych, mających więcej sensu skryptów BadUSB jest „top65_4digit_pin_bf”, który zawiera listę najczęściej ustawianych kodów PIN na telefonach i pozwala je automatycznie testować. Ustawiłem więc według mnie prosty kod PIN – cztery zera – tutaj nawet Samsung upomniał mnie, że kod jest trywialny. Następnie podpiąłem Flippera do telefonu i uruchomiłem skrypt. 5 prób, 30 sekund blokady Androida, 5 kolejnych, następne 30 sekund, trzeci zestaw 5 prób i…? I skrypt przewiduje kolejną przerwę na 30 sekund, a telefon zablokował możliwość wpisywania PIN-u na minutę. Gdy skrypt podziałał chwilę dłużej, blokada wynosiła już 5 minut. Pomimo że widziałem w skrypcie PIN zawierający cztery zera, to telefon szybciej zablokowałby się na godzinę, niż odblokował tą metodą.

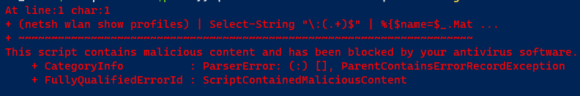

Kolejnym z niewielu sensownych automatów był skrypt, który otwiera okno terminala, wydaje kilka poleceń i w czytelny sposób wyświetla zapisane hasła Wi-Fi w systemie. Tutaj wszystko by zadziałało poprawnie, gdyby nie antywirus! Okazało się, że ekipa z Microsoftu konkretny zestaw poleceń oznacza jako „malicious content”.

Inne testy

Wciąż niezrażony szukałem kolejnych możliwości urządzenia. Pierwszym miejscem, gdzie się skierowałem, był „Hub” w oficjalnej aplikacji androidowej do Flippera Zero. Znajdziemy tam takie aplikacje, jak edytor tekstowy, generator kodu Morse’a, kamerton czy metronom – sam hackerski stuff. Znalazłem tam też jednak „RFID detector”, który pozwalał sprawdzić, na jakich częstotliwościach działa dany czytnik kart.

Kopiąc już szerzej po internecie, natrafiłem na GitHubie na aplikację o nazwie „Unitemp”. Trzeba było się trochę napocić, aby móc uruchomić aplikację na najnowszej wersji Flippera. Po skończeniu doktoratu z dokumentacji technicznej i wydaniu kilku zaklęć w linii poleceń uzyskałem działający program, który po podpięciu odpowiedniego sensora pozwala na zamianę urządzenia w… termometr. Przydatne, gdy stoimy przed czytnikiem na mrozie, skanując kolejne typy kart.

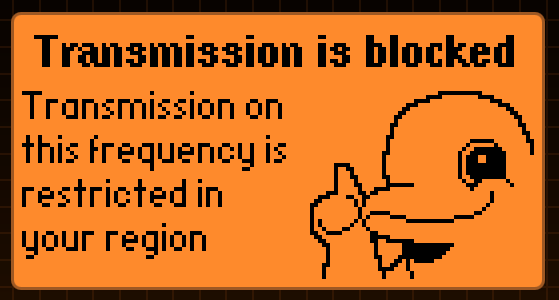

Przeszukując różnego rodzaju fora, natrafiłem również na zgrane przez innych użytkowników gotowe sygnały, które można nagrać na swoje urządzenie. Jednym z takich urządzeń był sygnał otwierający klapkę ładowania w samochodach Tesli. Pobrałem i wgrałem sygnał, ale niestety przy próbie jego wyemitowania Delfinek karci palcem (płetwą?), informując, że niestety, ale ta konkretna częstotliwość jest niedostępna z powodu blokady regionalnej.

Podsumowanie

Jak widać, oryginalne oprogramowanie nie jest zbyt bogate w funkcje, które działają od ręki. Co prawda, nie mogłem upolować sąsiada otwierającego bramę czy samochód – tutaj jednak trzeba uważać, aby nie rozparować nadajnika z odbiornikiem, emitując przechwycony wcześniej sygnał.

W cenie 165 euro + podatek (prawie tysiąc złotych) otrzymujemy – teraz nie boję się tego napisać – zabawkę. Fakt, najeżoną techniką, ale zabawkę. W dodatku do jakiegokolwiek działania wymaga ona sporej wiedzy i umiejętności programowania. Niestety w głównej mierze „działająca z pudełka” funkcja tego urządzenia sprowadza się do uniwersalnego pilota telewizyjnego. W cenie tysiąca złotych? Sądzę, że nie warto, chociaż szał dalej jest. Szukając dostępnego urządzenia dostałem taką odpowiedź od jednego z dystrybutorów:

„Prawie wszyscy się wyprzedali. Nie mam nawet opcji na żadnego tańszego z drugiej ręki, niestety. Ludzie to kupują za giga kasę bo są skuszeni MEGA HAKERSKIMI OPCJAMI NA KLIK, dostają paczkę, zderzają się ze ściana i sprzedają po tygodniu”

Nie jest to jednak moje ostatnie słowo, ponieważ istnieją nieoficjalne systemy, które można wgrać na Flippera. Zawierają one mniej blokad, a więcej wbudowanych aplikacji. Chcecie kolejną część? Macie pytania o możliwości? Sekcja komentarzy jest wasza!

Komentarze

Zdecydowanie poproszę o testy z nieoficjalnym, customowym oprogramowaniem, bez blokad regionalnych i ewentualnie z dodatkową elektroniką (jak np. ten zestaw do zamiany pilota do prezentacji logitech w klawiaturę).

Wg mojej wiedzy flipper ma pewne przydatne możliwości, ale jak to w życiu – bez kumatego operatora po wyjęciu z pudełka jest głupią zabawką. Coś jak chatGPT ;-)

Testy customowych Romów itp. nic nie zmienią. Flipper jest w stanie zaatakować tylko otwarte lub przestarzałe połączenia.

Łatwo i prosto z internetu nie uzyskasz żadnych narzędzi do łamania aktualnych zabezpieczeń.

Fajny tekst, ale nie chcę flippera tym bardziej

czekam na testy cfw 😉

Z3S co to za wpis? Grupa trzymająca poziom ma urlop w redakcji?

Dokładnie…

co wy pierdzielicie, mnóstwo ludzi ma chrapkę na delfina, a rzetelnych opinii testowania urządzenia w polskich realiach w internecie tyle co kot napłakał

z niecierpliwością czekam na drugą część!

Tyle że to nie jest rzetelna recenzja a jakaś parodia… Człowiek nawet nie ruszył dokumentacji i robi rzeczy po prostu durne.

Jasne że tak!

Na Delfinie można się nieźle bawić i szkolić z cyberbezpieczeństwa.

Narzekają ci co się nie interesują tą tematyką, albo ich na Delfina nie stać. Fakt, nie jest tani, ale to zabawka na lata, nie kupuje się go na jeden sezon. Jak się sprzęt szanuje, to starcza na długo.

Rzetelny to jest tu tylko ostatni akapit. Szkoda tylko, że sam autor „geek mający styczność z gadżetami z cyberbezpieczenstwa” idealnie wpisał się w jego treść. Zielonego pojęcia w temacie, nie przeczytał dokumentacji, co pokazał już w pierwszym punkcie – pisze o problemach z rozpoznaniem karty NFC (czyli HF), a linkuje artykuł o problemach z kartami LF. Dalej jest tylko gorzej, włączając brak elementarnej umiejętności czytania ze zrozumieniem – ściągnął plik do Tesli na stany i się dziwi, że Flipper mu nie pozwala nadawać. Jakby poczytał znalazłby plik na Europę i z tym Flipper nie miałby żadnego problemu.

To w takim razie Zenon – zaskocz Nas Wszystkich – Twoją wiedzą – pokaż, że faktycznie ten artykuł był kompletnie „do dupy”.

Przydatny artykuł, w internecie jest pełno błędnych informacji o możliwościach tego cuda, a rzeczywistość może zdziwić. Piękne zdjęcia!❤️

Pewnie dlatego, że jedno z tych zdjęć zostało zrobione IPhone 15 Pro Max 256GB 😎

A próbowałeś czytać… No wiesz, dokumentację techniczną Flippera? Dostępne jest wszystko od kodu po karty techniczne i aplikacyjne dla każdego komponentu. Jeśli byś spróbował wiedział byś więcej od autora tego artykułu ;)

Przecież te zdjęcia mają jakość jakby były robione kartoflem. Ubrałem okulary, ale dalej jakieś takie nieostre.

Ubrałeś okulary? A co, zimno im było?:)

Dobra robota, Bardzo ciekawe streszczenie możliwości. Zdecydowanie poprosimy o testy z customowym SW targanym prosto z githuba :)

Mam Flippera Zero z przedsprzedaży, wtedy nie było jeszcze wielu nagrań z nim w roli głównej, ale oczekiwania i tak miałem wysokie, więc zderzenie z rzeczywistością musiało nastąpić. Zamiast sprzedać go po tygodniu postanowiłem jednak się doedukować, i teraz mam dla niego kilka zastosowań. Ale za obecną cenę nie kupiłbym ponownie.

Co to za zastosowania? Zastanawiam się, czy takie urządzenie nadałoby się do otwierania bram garażowych albo wejść do bloków?

Czytanie breloczków na 125 kHz jaka jest w wielu domofonach jest bezproblemowe. Odczytany brelok zapisujemy a potem 2 kliknięcia i jest bez problemu emulowany.

Z garażem już jest różnie – jak sensowny system używający np KeeLoq to nie da się w stockowym oprogramowaniu nic zrobić poza odczytaniem danych (próby wysłania tego do czytnika skończyłyby się blokada danego pilota).

Większość bram garażowych i szlabanów ma zmienne kodowanie i z tym Flipper sobie nie radzi.

Są niby zestawy pod niektóre modele szlabanów, ja na swój nie trafiłem. Podobnie jest z samochodami. Można odczytać kod pilota poza zasięgiem samochodu i jednorazowo użyć go do otwarcia szlabanu czy auta i na tym bazują wszystkie hakierskie filmiki na TikToku. :)

Ja głęboko nie grzebałem, natomiast tak od ręki nawet osiedlowe szlabany się bronią.

Radzi.

Swoje bramy odpalam z Flippera.

Karty dostępowe HID (nie mifare) bez problemu odczytane i otwierał drzwi. Mifare Classic w hotelu – różnie, zależy czy udało się znaleźć wszystkie klucze (trzeba też odczytać czytnik).

Działa ale nie jest to magiczny gadżet z AliExpress…

Dzięki za materiał, zastanawiałem się czy nie kupić ale widzę że jednak nie warto. :)

Słaby (bo nudny i bez większej wartości) tekst o tym czego nie można w stockowym fliperze.

Znacznie ciekawszy byłby tekst o tym co daje się zrobić (z różnymi firmware, dodatkami, dodatkowym hardware).

Szczerze? Niewiele więcej. W zasadzie wszystkie aplikacje które są w CFW są do pobrania z apki Flippera. Odblokowanie częstotliwości nie ma sensu, bo skoro jest zablokowana, to nie wolno na niej u nas nadawać, więc producent innych urządzeń też nie może z niej korzystać. Autor artykułu się nie popisał umiejętnością czytania ze zrozumieniem, ściągnął plik do Tesli na stany i się dziwi, że Flipper mu nie pozwala – zaspoiluję drugą część – na odblokowanym firmware mógłby nadać (choć już narażając się na konsekwencje karne), ale Tesla i tak by nie zareagowała.

Flipper z OFW jest mocno okrojony, inaczej byłby problem z zakupem :) Polecam ponowienie testów na xtreme cfw

Jaki użytkownik takie możliwości

To ciekawe. Ale u mnie działa. Mogę doprowadzić do tego że aktualne auto z Keyless Go, nie zamyka się po opuszczeniu go przez użytkownika wraz z kluczykiem. Taka funkcja wydaje się użyteczna, na przykład do tego aby dokonać kradzieży bez włamania, służbowego laptopa z bagażnika.

To dalej byłaby kradzież z włamaniem.

Jak kupiłem i się do edukowałem, dokumentacja plus githuby, fora, internety, to od razu wgrałem customa. Można dużo i działa dużo. To, że autorowi tekstu się nie udało, nie znaczy, że inni nie bawią się przednio. Ale tak jak ze wszystkim, samo urządzenie nic nie zrobi samo za nikogo, tak jak zainstalowanie samego Kali Linuxa nie uczyni z nas hakera i za nas się nie włamie ;) Trzeba poświęcić czas i mieć podstawową wiedzę choćby teoretyczną jak to wszystko działa. Jakie sygnały są wokół nas i jakie mają podatności. Wiele godzin czytania, testów modyfikacji a potem się otwiera szlabany, drzwi, garaże, stare auta, przechwytuje karty, sygnały pilotów, z dodatkową płytką GPIO wifi można pomęczyć a jak się postara to i ceny beny na słupie zmienić na niektórych stacjach można :) Zgadzam się i tak, że to tylko gadżet i zabawka dla dużych chłopców z IT, ale pozwala zgłębić wiedzę i do edukować się w niektórych obszarach. Kopiowałem już karty kolegów z SOC’a używając Chińskiego badziewia z Allegro, które rzucało się w oczy. Fliperem można to robić dyskretniej :D Patrzałbym na to urządzenie raczej jak na np. edukacyjny zestaw Raspberry PI, sprzedawany z klawiaturą, instrukcjami, do nauki programowania. Tu też, ktoś chciał zrobić all in one do nauki o sygnałach, a że zaczęto wykorzystywać to urządzenie do niecnych celów, to i zostało ograniczone w oficjalnej wersji oprogramowania. Czuję bardziej, że artykuł ma zniechęcić czarne charaktery do zakupu, niż być obiektywny. A jest bardzo subiektywny. Szkoda. Bo w akcjach RedTeamowych na obiekty jest w sam raz. Gdy po rekonesansie znamy modele czytników, rodzaje kart lub ktoś zostawi przy nas kartę można ją szybko sklonować lub np. zrobić bruteforce na czytnik. Większość domofonów i drzwi biurowców można tym otworzyć robiąc bruteforce. Może się bardzo przydać przy testowaniu fizycznych zabezpieczeń np. biura czy też fabryki, potem przetestować na podstawie takiego scenariusza procedury wejścia, wyjścia, dostępów, alerty na nieautoryzowane wejścia, a na końcu zbudować alerty na wejścia przez karty nie przypisane np w systemie RCP itp itd. Sky is the limit. Odrobina wyobraźni i fajna zabawa w różne scenariusze RedTeamowe sama się tworzy.

A Pan po którym bootcampie takie mądrości wypisuje? 🙂

Widać zabolała cię czyjaś wiedza, siedź dalej na fejsbuczku

Ymmmm. Wiesz, że do tego ściągasz pełno skryptów i łączysz to z zabawą na kompie? Czy niekoniecznie?

Przecież jest w tekście, że przekopał, przeszukał. Zdolności czytania ze zrozumieniem zanikają?

Napiszę inaczej- to zależy, do czego chcecie użyć narzędzia i w jaki sposób. Ja np. nie przeprowadziłbym 90% testów w taki sposób, w który zrobił to autor- bo dla mnie to nieetyczne, ale może starej daty jestem.

Sam posiadam i jestem pod wrażeniem możliwości (przy okazji np. rozkodowałem dwa piloty na 433 – tak, można to zrobić- były moje na całe szczęście). Mocą flippera są aplikacje, które pisze się samemu, aby je wykorzystać na tej „zabawce”. Ewentualnie uzycie tego co, już istnieje (DOOM odpalony -da się, zadanie odhaczone).

Jeśli planujecie używać Flippera, pierwsze co powinniście zrobić to zaktualizować radio i zmienić soft. Na dzień dobry. Jest to o wiele bardziej łopatologiczne niż np. instalowanie Nethuntera na niewspieranym telefonie.

Kopiowanie plików tylko via czytnik, próba transferu po drucie skutkuje zapuszczaniem korzeni i tępym wpatrywaniem się w pasek postępu (nawet i 2 dni przy większej ilości danych).

I uwaga soft czasem nie działa dobrze, pomaga wtedy… kolejny update. Przynajmniej u mnie tak było.

Podsumowując, jeśli lubicie dłubać i traktujecie zabawkę jako wyzwanie umożliwiające nauczenie się czegoś poza labem, virtualkami, wariacjami nt. selfhosted- sprzęt jest OK.

No i nie przeraża was porażka- tu pozdrawiam kolegę od HackRF z którym walczyłem dzielnie i gdzie po 3 dniach kombinowania okazało się że nie soft, ale nowa karta SD była powodem problemów- bo często coś nie wychodzi.

flipper bez customowego firmware nie ma sensu

z customowym, to dalej jest bardziej zabawka niż narzędzie, ale ratuje je rozmiar i kompletne nierzucanie się w oczy – jak ktoś nie wie co to jest, to nie będzie nic podejrzewał, w przeciwieństwie do laptopa z hackrf one (nie, nie sugeruję, że mają zbliżone możliwości, po prostu niezauważone zeskanowanie komuś karty za pomocą hackrf czy innego sdr jest raczej problematyczne)

Teoretycznie hackrfa mozna odpalic w portapacku h1/h2, ale nadal to znacznie większe „ustrojstwo” z zazwyczaj dosyć długą anteną na 2/70cm. No i bez rfid.

https://youtu.be/o7mKO5LeIjc

https://youtube.com/shorts/vafHyQPcbRQ?feature=share

https://youtube.com/shorts/DlkuHzfn5-8?feature=share

Baranie, przecież we wszystkich 3 filmikach nie wiadomo czy sobie użytkownik kodu otwierającego wcześniej nie zaczytał. Nawet na ostatnim filmie leży pilot do rolet z którego można było zaczytać kod. To nie sztuka ukraść pilot, żeby go zeskanować.

Dziękuję na wstępie za nazwanie mnie baranem.

Testy przeprowadzałem na własnych urządzeniach ponieważ inne użycie wiąże się ze złamaniem prawa. W jednym przypadku na sąsiedzie za jego zgodą, sam nagrywał film.

Nie jest to jakieś Rocket science ale nawiązuje do artykułu podałem przykłady użycia, nowe auta też udało mi się otworzyć. A i polecam samemu pierw popróbować a dopiero komentować i szerzyć hejt, pozdrawiam :)

Musisz być bardzo ograniczonym intelektualnie człowiekiem, skoro zaczynasz rozmowę od wyzwisk… Żenada…

Ja Posiadam Flipka i to co dej pory pań pisze to nie prawda działa na wszystkim tylko trzeba zaimportować odopiedni zestaw Firmware i dodatków do niego komplet zajmuje ponad 11GB i Robi wszystko…

Podpowiesz, okolice tych dodatków- u mnie mam zachomikowane raptem 2,5 GB. Biblioteki nie bolą.

Z moich testow bez problemow emuluje wszelkie karty dostepu oparte na NFC, hotelowe, biurowe czy tez… karty do domowych zamkow Yale.

Sa tylko dwa problemy:

1. Czesto odczyt karty zajmuje dosc dlugo

2. Trzeba zeskanowac tez czytnik

Koniecznie dalsze testy poproszę a za niniejszy dziękuję.

Przyjemny art na 7 rano ;D

Pozdr.

Czekam na drugą część artykułu

W zasadzie naiwnością jest, że defaultowe oprogramowanie zdziała cuda. Dla mnie jest to urządzenie do szybkiego prototypowania różnych „hacków”, bo nie zawsze chce mi się sklecać coś od zera grzebiąc w swoich zapasach komponentów i mikrokontrolerów. Klikanie dostępnych od ręki skryptów i aplikacji nie uczyni z nikogo Mr Robota. Chyba na takich wołają „script kiddie”…

Jednak jeśli ktoś chce się uczyć jak działają różne urządzenia, to może być to wstęp, nieco drogi, ale rozumiem, że ktoś na początku swojej drogi może nie mieć ochoty samodzielnie sklecać swojego sprzętu.

Ale przyznam, że ten cały marketing na magiczne urządzenie, co za jednym kliknięciem obala rządy i sieje chaos, był mocno nie fair. Ale trzeba oddać honor, że w pewnym sensie zwróciło to uwagę na aspekt radio hackingu. Bowiem w modzie jest mówienie o bezpieczeństwie chmury, aplikacji webowych etc. Niemniej w eterze dookoła nas dzieje się znacznie więcej i niesie to za sobą pewne zagrożenia. Sam staram się, a nawet rozpoczynam pracę nad platformą gdzie chcę zwracać uwagę na te mniej oczywiste aspekty bezpieczeństwa, które tylko czekają na „swój wielki moment”, kiedy pojawi się porządny exploit, który wypłynie do świadomości ogółu.

+1

.

Dodam jeszcze, że „mała” domowa automatyka – można ją podciągnąć pod modne hasło „IoT” – też tworzy olbrzymi wektor ataku. Ciągle się rozwija, jest wszędzie, albo będzie wszędzie, niedługo nawet kibel będzie miał połączenie z Internetem.

Będzie z tego wiele problemów dla cyberbezpieczeństwa. Nikt tego nie pilnuje, nie bada, nie zabezpiecza. Zresztą, najczęściej nie da się tego już poprawić, bo ktoś to wypuścił na rynek, sprzedano tego tony i to już działa, a dla laika to tylko działające urządzenie i nic więcej, on nie widzi zagrżeń i nie będzie chciał tego wymieniać dopóki działa.

Bez uregulowań prawnych w tej kwestii, nikt nad tym nie zapanuje. Już jest późno…