Zastanawiacie się czasem, skąd przestępcy mieli hasło do waszego konta albo w jaki sposób dostali się do firmowej sieci, logując się do RDP lub VPN-a przy pierwszej próbie? Prawdopodobnie wasze hasło zostało kupione w jednym ze sklepów z hasłami.

Opisywaliśmy już kiedyś sklepy z kontami w social media czy danymi cudzych kart płatniczych. Czas sprawdzić, co oferują sklepy z kontami dostępowymi i jakie dane z Polski można w nich kupić.

Supermarket z ciasteczkami

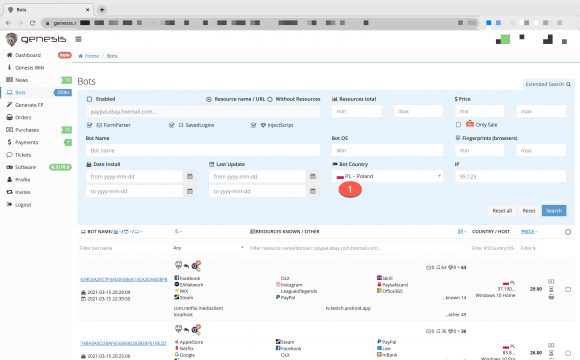

Zaczniemy od jednego z największych sklepów z danymi wykradzionymi z przeglądarek ofiar. Market Genesis oferuje tzw. „boty”, czyli komplety danych konkretnych ofiar. Najprawdopodobniej za pomocą złośliwego oprogramowania, nieświadomie zainstalowanego przez ofiarę, przestępcy pobierają z zainfekowanego komputera komplet ciasteczek oraz loginów i haseł zapisanych w przeglądarce. Klient dostaje całkiem przejrzysty panel wyszukiwania, gdzie może zaznaczyć interesujące go marki czy kraje. Wygląda to tak:

Jak widzicie, w ofercie sklepu znajduje się obecnie ok. 350 tysięcy „botów”. Wyszukiwanie tych z Polski pozwala ustalić, że niecałe 14 tysięcy pochodzi z naszego kraju.

W wyszukiwaniu możemy określić, jak bardzo aktualnych danych potrzebujemy (mogą być także z dnia wyszukiwania), jaki przedział cenowy nas interesuje i jakie zakresy adresacji IP są dla nas atrakcyjne (określić można dwa pierwsze oktety, np. 91.180.).

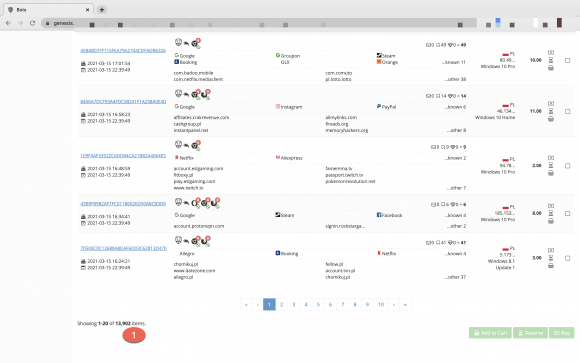

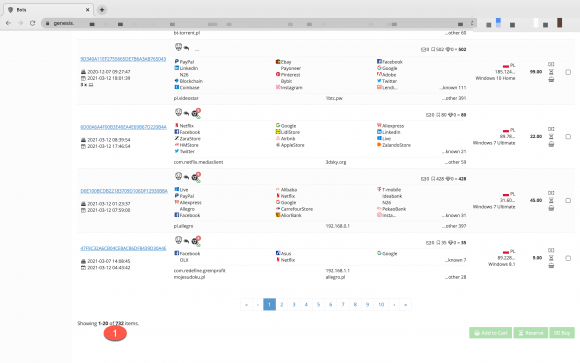

Możemy także wyszukać ofiary z kontami w określonym serwisie, np. w banku PKO:

Jak widać, sklep oferuje ich ponad 700. Nic nie stoi na przeszkodzie, by szukać także dostępów do systemów konkretnych firm – nietrudno natrafić na konto pracownika, logującego się do firmowej aplikacji z domowego komputera.

A może gotowy fingerprint?

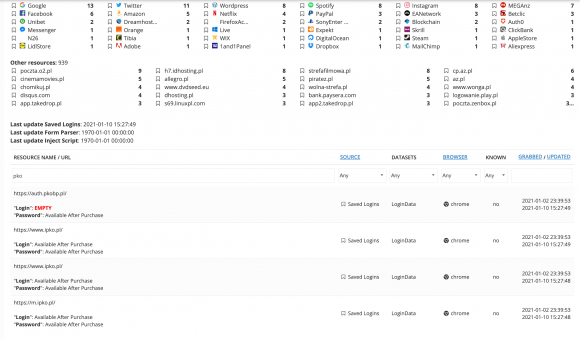

Ciekawą funkcją Genesis jest możliwość pobrania gotowego fingerprintu przeglądarki. Po „zakupie” wybranej ofiary możemy wygenerować specjalny plik, który następnie trzeba załadować za pomocą odpowiedniej wtyczki do przeglądarki. Od tego momentu nasza przeglądarka w praktycznie każdym zauważalnym aspekcie będzie lustrzanym odbiciem przeglądarki ofiary. Umożliwia to łatwiejsze oszukiwanie systemów przeciwdziałającym nadużyciom – posiadając odpowiedni fingerprint, przestępca łatwiej ominie mechanizmy bezpieczeństwa, np. logując się do banku czy VPN-a. Więcej na temat fingerprintów i tego, jak walczą z nimi przestępcy, przeczytacie w tym świetnym cyklu artykułów Marcina Mostka.

Ile kosztuje jedna ofiara

Ceny botów są bardzo zróżnicowane. Ofiara, z którą powiązane jest tylko kilka mało atrakcyjnych kont w przypadkowych serwisach, wyceniana może być np. na 3 dolary, ale już ofiara z kilkuset kontami, w tym w serwisach kryptowalutowych, bankowych i hazardowych, warta może być nawet kilkadziesiąt razy więcej.

Zanim dokonamy transakcji, możemy rozwinąć opis kupowanych danych, widoczny w wynikach wyszukiwania jedynie w skróconej formie. Zobaczymy wtedy dużo więcej informacji.

Co ważne, kupujemy nie tylko loginy i hasła, ale także ciasteczka. W wielu przypadkach „podłożenie” odpowiedniego ciasteczka w przeglądarce pozwala otrzymać od serwera od razu zalogowaną sesję użytkownika – bez konieczności np. podawania kodów 2FA.

Jeśli przymierzacie się już do zakupów, to chcemy trochę ostudzić wasze zapędy – dostęp do sklepu otrzymać można tylko na zaproszenie.

Może zdalny pulpit w firmie?

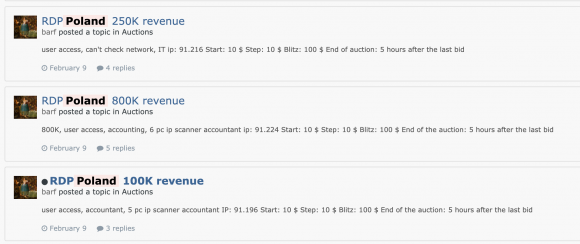

W sieci kupić można nie tylko konta indywidualnych użytkowników. Na forum exploit.in nietrudno natrafić na oferty dostępu do polskich firm. Proste wyszukiwanie daje np. takie wyniki:

Widzimy tutaj oferty sprzedaży dostępów do usługi zdalnego pulpitu w trzech polskich firmach. Oferent określa nawet poziom rocznych przychodów ofiar i poziom dostępu. Po podobnych pierwszych oktetach adresów IP można wnioskować, że sprzedaż jest wynikiem owocnego skanowania dostępnych usług, a następnie zgadywania prostych haseł. Dostępy nie są drogie – cena „kup teraz” wynosi zaledwie 100 dolarów od sztuki. Tego rodzaju aukcje często kończą się infekcjami ransomware, zatem zwrot z inwestycji może być znaczny.

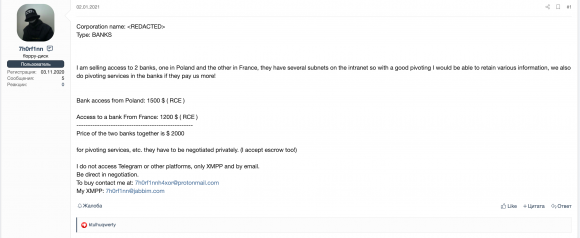

Czasem trafiają się także poważniej brzmiące oferty. Oto ogłoszenie z forum XSS.is:

Sprzedawca oferował w nim dostęp do sieci jednego z polskich banków. Nieoficjalnie wiemy, że oferta była prawdziwa i dotyczyła jednego z banków spółdzielczych.

Co można z tym zrobić?

Doświadczenie pokazuje, że handlu danymi raczej nie powstrzymamy – nawet jeśli uda się zamknąć jeden sklep, to w jego miejsce zaraz powstanie kolejny. Użytkownicy indywidualni powinni zatem pamiętać o tym, że antywirus na stacji roboczej to nadal niezbędne minimum bezpieczeństwa. Z kolei firmy nie powinny pozwalać na sytuację, gdy do sieci wystawiony jest na publicznych adresie IP zdalny pulpit z łatwym hasłem – to na pewno prędzej czy później źle się skończy.

Dziękujemy firmie Recorded Future za pomoc w zebraniu materiałów do artykułu. Jeśli interesuje was dostęp do analogicznych informacji, to możecie kontaktować się z Mateuszem, reprezentującym Recorded Future w Polsce. Jego e-mail to mateusz.olszewski [małpa] recordedfuture.com.

Dla pełnej przejrzystości: za publikację powyższego artykułu otrzymujemy wynagrodzenie.

Komentarze

Czyli zapisywanie haseł w Firefox to zły pomysł? :<

Jeśli się ustawi mocne hasło główne, to nie (choć i tak bardziej polecam menedżery haseł + włączenie 2FA, gdzie tylko się da).

Adres strony proszę podać a nie obrazki, któż wie czy to nie bajt pod oglądalność.

Prosta sprawa – wystarczy wpisać w Google nazwę strony i dodać do niej „Market”. Tylko wątpię, że zrobisz coś z tą informacją, bo przeglądanie musi zostać poprzedzone rejestracją, a ona jest na podst. kodów zapraszających.

A to skąd wy mieliście kod zapraszający? Powinniście złożyć zawiadomienie do prokuratury na tego, kto wam go dał. Dlaczego? Jest bardzo uzasadnione podejrzenie że on sam bierze w tym udział. Dlaczego? Uczciwi ludzie nie używają takich portali.

A skąd informacja, że mieliśmy? Żeby coś zweryfikować nie musisz wchodzić tam na swoim koncie, to raz, a dwa nawet nie musisz w ogóle wchodzić samodzielnie – możesz np. patrzeć jak wchodzi ktoś inny. Kombinuj dalej, poczytaj artykuł do końca, może Cię olśni.

Adam, jak Ciebie i z3s lubię tak od jakiegoś czasu pozwalasz sobie na takie właśnie komentarze pod wpływem emocji. Stonuj proszę trochę. Ja wiem że to nie jest towarzystwo do lizania się po jajach i jednocześnie to nie jest hejt na załogę z3s ale wolałbym żeby relacje i komentarze były wzbogacone o wskazówkę czego czytający powinien doszukać. Vide relacja Phineasa z uwalenia Hacking Team.

policjant to taki sprytny pan

co innemu zleci

a korzystać będzie sam

Nie bądź smieszny, scipt kids… zaraz pewno byś próbował się włamać. Spadaj g…

Gdyby nie ostatnia linijka to nie zorientowałbym się że wpis jest sponsorowany. 👏 Piękny przykład połączenia marketingu z czymś pożytecznym!

z tego co widziałem windows 10 nie ma problemow by być na liście. Przegapiłem hosty z linuxem i IOS ?

Jeśli źródłem jest malware na stacji…

Nie widzę na liście menadżerów haseł?

Podoba mi się ich „Genesis Store & Genesis Security Terms of Service” – krótko (14 krótkich punktów) i na temat.

Szkoda, że Ci co sprzedają legalne towary nie mają tak konkretnych zapisów. :(

Hackers Are Stealing Your Cookies

https://www.pandasecurity.com/en/mediacenter/mobile-news/hackers-stealing-cookies/

Możecie wysłać na priv zaproszenie

Malware group leaks millions of stolen authentication cookies

https://therecord.media/malware-group-leaks-millions-of-stolen-authentication-cookies/

Na Ghostly Martket zaproszenia chodzą po ponad dwie stówki. Myślę, ze warto tyle wydać. To i tak taniej niż większośc kursów u Piotrka :)