Kochani, szanujmy idealistów. To ginący gatunek. Szanujmy ludzi, którzy zobaczyli ważny temat i postanowili poświęcić bardzo wiele, żeby go zrealizować. Idealistów nie brak również w kryptologii. Na przykład idealistów antysystemowych.

Na celowniku idealistów w kryptologii znalazł się system zaufania oparty na hierarchii, a więc kryptografia klucza publicznego (PKI). Kto ma decydować, któremu certyfikatowi mam zaufać? Czy ja ufam samemu dostawcy zaufania? Starożytny problem „quod custodet ipsos custodes” (czyli kto pilnuje tych, co pilnują) w nowej odsłonie. Korzenie PKI, podobnie jak korzenie internetu, wyznaczają mi, komu ufam, a komu nie. Oczywiście mogę sobie powołać swój system PKI, ale czynności niezbędne do tego, żeby we wszystkich przeglądarkach i klientach pocztowych zobaczyć magiczną zieloną kłódeczkę nie należą może do najtrudniejszych, ale i nie do najprostszych.

Zatem system hierarchiczny działa i pozdrawia wszystkich, poza złośliwcami w rodzaju Daniela J. Bernsteina, który publicznie demonstruje, że kryptografia kluczy asymetrycznych nie zawsze jest tak asymetryczna, jak byśmy sobie wyobrażali i że faktoryzacja klucza publicznego 184 obywateli Tajwanu nie wymaga zasobów obliczeniowych na poziomie NSA. Albo klucza GPG takiego dużego gościa, co podpisuje kod jądra Linuksa. To ostatnie nie wymagało zresztą GPU, wystarczyło podzielić przez 3, a to każdy potrafi, nawet bez komputera kwantowego, którego widmo też jest dla kryptografii klucza asymetrycznego niejakim bólem głowy. No i jak ktoś nie odróżnia liczby pierwszej od liczby drugiej (bo chyba tak można nazwać iloczyn liczb pierwszych), no, to już jego problem.

Odpowiedzią na zwycięski marsz PKI przez światowe IT był rozpoczęty przez idealistów kontrmarsz pod nazwą gatunkową: rozproszony system zaufania (web of trust). Jeśli ja znam Scotta Hansena, a Scott zna jedną Julię z accountów i za nią ręczy, bo to fajna babka, to ja podpiszę jemu, on podpisze Julii i szafa gra. Oczywiście, jak długo wiemy komu podpisujemy. I już nie będzie rząd federalny pluł nam w twarz ni dzieci nam uwierzytelniał, sami sobie uwierzytelnimy.

Aktualizacja potencji

Byt według św. Tomasza składa się z potencji i aktu (między innymi) i byt tego bytu to ciągła aktualizacja potencji. Żeby przejść do konkretu i zaktualizować swoją potencję, idealiści usiedli do klawiatur. I w idealnym akademickim świecie powstał piękny przemysłowy system PGP (pretty good privacy). Ponieważ jednak każdy musi jeść, musiał i Philip Zimmerman i po paru latach skończyło się open source i zaczęła byt rynkowy wersja własnościowa, obecnie w Symantecu. A system open source trzeba było napisać od początku, za co wzięła się ekipa GnuPG, wspierana m.in przez rząd Niemiec, który też nie lubi, jak mu wszystko czyta NSA. Za to otwarty standard OpenPGP RFC 4880 został zamrożony karbonitem, aby już każdy mógł go zmonetyzować, za to nikt przewłaszczyć.

Model zaufania w OpenPGP opiera się na koncepcji sieci zaufania (web of trust). Przypuśćmy, że chciałbym wysłać poufny mail do Julii z accountów, że strasznie mi się podoba i może się umówimy? No, ale chciałbym mieć pewność, że Julia to Julia, bo rozumiecie sami – sprawa jest delikatna.

Dlatego nurkuję na serwery PGP takie jak pgp.mit.edu, gdzie każdy może (jeśli tylko mu serwer odpowie ;-) ) i patrzę, czy Julia nie zostawiła gdzieś swojego klucza. Znajduję klucz Julii i patrzę, kto go podpisał. I patrzę, że Scott, a Scott to mój dobry kumpel i jego certyfikatowi ufam bezwarunkowo, bo mi go sam dał (to znaczy wydrukowany odcisk klucza, zgodnie z netykietą key signing party, a ja go sobie ściągnąłem z serwera i włączyłem do swojego lokalnego repozytorium kluczy i szafa gra. No to ściągam certyfikat Julii i piszę: Cześć Julka, fajna jesteś i wszystko, co się w takich okolicznościach pisze. Jeśli od prezydenta USA dzieli mnie sześć uścisków dłoni, to zapewne również 6 certyfikatów. Jeśli ktoś wklei certyfikat, który jest zatruty, to wklei, bo mu wolno, ale nikt mu nie zaufa.

Sieć zaufania: zasada działania

Po skalowaniu ich systemów poznacie ich, jak mówi dobra księga. Ile osób może podpisać certyfikat? Tyle, ile potrzeba. Dowolna liczba. Bez ograniczeń. Każdy podpis do certyfikatu działa jak każdy podpis: szyfruję swoim kluczem prywatnym odcisk klucza Scotta, a do jego pliku certyfikatu dołącza się kolejny fragment, zawierający dane mojego klucza publicznego i mój odcisk.

Jak zwykle w kryptografii asymetrycznej, nic mnie nie chroni przed kolizją. Jeśli w zaciszu mojego peceta wygeneruję klucz, który jakimś cudem jest równoważny kluczowi prezydenta USA – to wow! mam jego klucz prywatny.

To akurat w świecie kluczy nic nowego; rozmiar przestrzeni kluczy Yale to nie więcej niż 100.000, bo jeszcze są sekwencje zabronione, a zamków typu Yale jest na świecie znacząco więcej. Czyli mam w kieszeni klucz do milionów zamków na całym świecie. Problem jedynie w tym, że nie wiem do których.

Z uwagi na liczbę podpisów, certyfikat/klucz publiczny Scotta trochę puchnie, ale za to wiem na pewno, że Scott to Scott. Nawet w internecie. Chyba że ktoś zfaktoryzował klucz publiczny umieszczony w jego certyfikacie.

Jeśli Scott postanowi upublicznić swój klucz, wybiera sobie serwer należący do dowolnej sieci zaufania (zapisuje też w certyfikacie, który to) i tam wrzuca swój certyfikat i teraz już każdy może zaszyfrować mail do Scotta. A zwłaszcza ta jędza Julia, bo skąd mogłem wiedzieć, że ona woli blondynów takich jak Scott.

Jeśli Scott utraci kontrolę nad kluczem, to nic prostszego, wysyła do tego samego serwera klucz odwołujący swój certyfikat (revoke) i serwer odtąd pokazuje, że ten klucz Scotta jest wycofany. Przy czym zasada jest taka, że nic nie usuwamy. Oznaczamy tylko jako nieważne.

Jeśli chcę być superbezpieczny albo jestem bardzo podejrzliwy, chciałbym w chwili wysyłania maila do Scotta wiedzieć, czy sam Scott nadal uważa, że jego klucz jest bezpieczny. Dlatego przed wysłaniem sprawdzam na serwerze, którego adres jest zapisany w certyfikacie, czy czasem Scott nie odwołał swojego klucza. Ajajaj, odwołał, lipa, ściągam nowy klucz Scotta, bo stary złamało NSA.

Sieć zaufania: diabeł tkwi w szczegółach

W jakich szczegółach? W dwóch. Pisze o tym Hansen, ale nie Scott, tylko Robert. I widać, że idealistów zgubił ich własny idealizm, a to poznać można po dwóch zongach. Pierwszy zong: nie ograniczamy liczby podpisów. Jeśli Julia chce mieć klucz podpisany przez – dajmy na to – 100.000 osób, bo jest niezwykle popularna i zawsze, jak się umawia z kimś na kawę, to w dowód zaufania podpisują sobie klucze, to ma takie prawo. Jeśli Julia ma ochotę wysłać swój klucz na serwer, to wysyła. Serwer taki klucz przyjmie. I tu drugi zong: z serwera nigdy przenigdy nie da się zdalnie usunąć klucza. To jest wbrew regułom. Lokalnie się da, ale nie jest to proste i wymaga fizycznego dostępu do maszyny, mocy super krowy, no i żeby nie było innych serwerów w sieci, bo można skonfigurować serwery tak, żeby się synchronizowały, bo rozproszone są bezpieczniejsze. Trzeba więc wyłączyć synchronizację, usunąć na wszystkich, a następnie włączyć synchronizację. Wiemy to od 11 lat, ale it’s not a bug, it’s a feature, co nie?

Hansen pisze o przyczynach: a co jeśli przyjdzie NSA i poprosi grzecznie (NSA zawsze prosi grzecznie), żeby zamiast klucza jakiegoś złego bandyty podstawić swój klucz tak, żeby zawsze mogli odczytać, co kto do niego pisze? No, to procedura jest taka, że usuwamy jeden i wstawiamy drugi klucz.

No i właśnie tego się nie da zrobić, a w przypadku serwerów zsieciowanych jest to trudno zrobić nawet z fizycznym dostępem do maszyn.

I teraz clue programu: GnuPG wywala się na kluczu o 100.000 podpisów. Permanentne DoS. Kto nie wierzy, niech sprawdzi tu i tu.

Jeśli trujący klucz rozprzestrzeni się po serwerach, nie da się go usunąć, a każdy, kto go załaduje, właśnie sobie zbrickował lokalny pęk kluczy, zarządzany przez GnuPG. I musi sobie zresetować sieć zaufania i zacząć zbierać od początku. Chyba że GnuPG opublikuje jakieś obejście.

W każdym razie Hansen życzy łobuzowi, który zatruł jego klucz, wszystkiego najgorszego i chyba trudno mu się dziwić. I doradza nam wszystkim wyłączenie usługi sprawdzania serwerów kluczy w lokalnych instalacjach GnuPG. Czyli wracamy do jaskini albo przesyłamy klucze kurierem.

Czy to wszystko

Niestety nie. Wątpliwości wokół GnuPG jest więcej. Technologia jest fajna, jest za darmo (choć nie jak piwo za darmo), dorobiła się rozszerzenia na smartcardy i na Yubikey.

Po pierwsze, integracja.

Integracja z systemami operacyjnymi jest trudna i wymaga mocy super krowy. Na temat tego, jak zapisać nazwę czytnika kart w GnuPG, żeby konkretna wersja Windowsa go z nim połączyła, można napisać oddzielny podręcznik. Integracja z MIME ma podatności, o czym można przeczytać tu i tu.

Po drugie, utrzymanie.

Jak coś jest za darmo, nie wypada narzekać, ale jak nie wypada narzekać, a używać się nie da, to się forkuje, a potem dyskutuje. Kod GnuPG to 480 kLOC w języku C (bez ++). O jakości kodu nie chcę się wypowiadać, bo całego nie widziałem, ale złożoność od strony potencjalnego użytkownika oraz jakość materiałów informacyjnych nie zachęca, zwłaszcza liczba opcji konfiguracyjnych opatrzonych jednozdaniową dokumentacją, bez przykładów użycia. Z kolei Hansen, pisząc o serwerze kluczy SKS, nie ukrywa, że serwer kluczy powstał jako praca doktorska w OCamlu (tak, ktoś w tym pisał!). I że jest nieutrzymywalny (można go ewentualnie cokolwiek upudrować). I wprawdzie powstaje zamiennik, dla odmiany w Ruście (TF, dzięki za link) ale jeszcze nie wyszedł z alfy. Aaaa, nawet z aaalfy.

Po trzecie, co myśli prosty użytkownik.

Ot, taka sekwencja zdarzeń, z życia wzięta. Jeśli a) próbujesz załadować do lokalnego pęku kluczy nowy klucz publiczny lub prywatny, używając linii komend i b) nie dostajesz żadnego komunikatu błędu, za to c) klucza w pęku nie ma, to może sprawdź, czy ktoś przypadkiem nie przestawił uprawnień do plików, bo jeśli twój użytkownik nie ma praw zapisu do nich, to niestety nic się tam nie zapisze. I od gpg2 na pewno się o tym nie dowiesz, bo jest w końcu interfejsem do szyfrowania i jako taki musi być niezwykle dyskretny.

To nie jest jedyny przykład, a wszystkie opiszę kiedyś w książce, już nawet wymyśliłem tytuł, będzie się nazywać Mein Kampf. Muszę tylko sprawdzić, czy domena jest wolna.

Zresztą wystarczy zobaczyć, ile ostrzeżeń zawierają strony przeznaczone dla tych, którzy GPG biorą na poważnie – i takich tutoriali jest w sieci wiele.

Po czwarte, podatności.

O kilku już wspomniałem przy okazji integracji. Problemy na styku z MIME są raczej problemami w sposobie wyświetlania zawartości MIME i tu nie byłoby uczciwie wszystkie psy powiesić akurat na PGP, ale to nie wszystko. Jeśli chcesz ograniczyć liczbę podatności, zrób audyt kodu. O audycie kodu GnuPG rzeczywiście była mowa, ostatnio w 2013. Nie znalazłem w sieci śladów po tym, że taki audyt został zrobiony, chyba że przez Bundesamt fuer Sicherheit in der Informationstechnik. Bo to droga impreza przy takiej skali. O raczej niezbędnych dla zwykłego użytkownika dodatkach sami autorzy inicjatywy OpenPGP piszą, że ich nie autoryzują, więc każdy audytuje się na własną rękę.

Podatności generuje także model użycia. W certyfikacie można dodawać ID po jego wygenerowaniu. Dodać kolejny adres mailowy, dzięki czemu można nim obsłużyć kolejne konto. Można też zmienić datę ważności, nawet jeśli ona już minęła. Ten klucz żyje w czasie i takie było jego założenie projektowe. Jakby tego było mało, krótkie odciski klucza (32 bity) umożliwiają kolizje. Jakby tego było mało, domyślna opcja to słabe krypto. Jeśli ktoś ustawi w kluczu kombinację MD5 + 3DES: proszę bardzo. Taki 3DES jest domyślnie dopuszczony (jakby ktoś zapomniał, rok mamy 2019). Jest tego więcej, jeśli ktoś chciałby się zagłębić.

A sprawę podsumowuje lista darczyńców i wpłat oraz lista deweloperów.

Najlepszy komentarz do niej wygłosił Winston Churchill (jak tylko ją przeczytał ;-) ). Powiedział mianowicie, że nigdy w historii konfliktów międzyludzkich tak wielu nie zawdzięczało tak wiele tak nielicznym.

Co robić, jak żyć

Zwięzłe wnioski. Mimo wszystko GPG jest standardem dość rozpowszechnionym. Zwłaszcza jego najbardziej rozwinięta i rozpowszechniona wolna implementacja GnuPG. Technologia OpenPGP używana jest zwłaszcza w branży security, której bardzo odpowiada zdecentralizowany model zaufania. Ale zważywszy na powszechność standardu, zbyt skromne są wysiłki społeczności open source na rzecz zapewnienia bezpieczeństwa kodu GnuPG i SKS. Może dlatego, że nikt za nie nie płaci. Tu i ówdzie pojawiają się również uwagi o problemach w komunikacji z zespołem GnuPG. Dyskusyjne są założenia projektowe (idealizm założeń doprowadził do poważnych wad projektowych), nie mówiąc już o utrzymywalności, o której piszą jawnym tekstem sami zainteresowani, a także o walorach użytkowych, o której można poczytać na forach. Bieżący problem można rozwiązać, blokując użyteczną funkcję, jaką jest kontrola kluczy przed wysłaniem (robi się to przez komendę level paranoid=off). Ale chyba warto zastanowić się, co dalej z tym standardem, bo chyba mamy problem, Houston.

Autorem artykułu jest Teodor Buchner, R&D Exatel, Wydział Fizyki Politechniki Warszawskiej, członek ISSA.

Komentarze

„artykuł” (pierwsze próby pisarsie?) mogłeś umieścić zaszyfrowany, bo plaintekstu to się czytać nie da…

„Wydział Fizyki Politechniki Warszawskiej,” – należy się cieszyć że w ogóle są jakieś słowa. Sam kończyłem i wiem na jakim poziomie jest „pisarstwo” u mnie. Inna sprawa że czyta się to ciężko

Ale oco chodzi?

– Zbyt techniczny jezyk dla Ciebie?

Mnie sie poczatek spodobal, ale pozniej reszta osob mniej technicznych maze miec problem. Ale jak poszpera to czego nie wie w wyszukiwarce to znajdzie.

– Zbyt dlugi?

Nie stety musial byc dlugi, bo cale zamieszanie zaczelo sie od dlugiego wpisu https://gist.github.com/rjhansen/67ab921ffb4084c865b3618d6955275f

Zeby przeczytac tak dlugi tekst i go zrozumiec to musialem uzyc google translatora zeby mi przeczytal ze dwa razy.

Takze milo przeczytac czyjes zdanie kto ma o tym pojecie.

Zgadzam się. Ciężko się to czyta. Lanie wody jak w jakimś wypracowaniu szkolnym a bardzo mało prostej i suchej wartości merytorycznej. Artykuł w zasadzie jest zaszyfrowany – językiem polskim.

Nie chce mi się zastanawiać nad drugim dnem, trzecim sensem i ósmą analogią, co autor miał na myśli. To są tylko dwa klucze. Prywatny i publiczny. W matematycznej parze. Żadnej filozofii. Po co tu tyle szumu w tekście?

@Ototo: Jestem raczej laikiem w opisywanych kwestiach (i nie używam PGP/GPG), ale nie miałem problemu ze zrozumieniem.

Może dlatego, że na codzień czytam różne rzeczy – od artykułów po książki – i to pozwala śledzić wątki i myśli autora. Nie wiem, ale na pewno jak ktoś omija książki z daleka a w szkole czytał tylko 1-stronnicowe streszczenia zamiast książek, to będzie miał problem ze zrozumieniem nawet prostych tekstów.

Ale dokładnie to co jest nie halo?

Podasz argument czy znów oplujesz sobie gębę jadem, wypisując złośliwości?

@Duży Pies, jedyną osobą która rzuca jadem, jesteś tutaj Ty.

Są dwa style pisania artykułów technicznych, pierwszy gdy autor ma coś do powiedzenia i chce coś przekazać czytelnikom, drugi by pokazać jakim się jest „zajebistym”. Tutaj mamy ten drugi przypadek.

@xyz

Proponuję podszlifować swoje umiejętności czytania, to znacznie ułatwi i uprzyjemni życie :-) Wtedy takie klejnociki jak ten artykuł nie będą powodowały frustracji, a dadzą wiedzę i uśmiech.

Przeczytałem całość z ogromną przyjemnością. Dziękuję.

Web of trust – nawet gdyby ostatnio ujawniony bug nie istniał – obsługuje się niezwykle żmudnie, to prawda.

Ale jako szyfrowanie maili przesyłanych/przenoszonych między osobami *odrobinę* technicznymi (albo odrobinę przeszkolonymi), GPG sprawdza się znakomicie. Wystarczy między sobą potwierdzić klucze i już ma się łatwy do użycia system, który jest ustandaryzowany, działa dobrze i w GUI, i w konsoli.

Cholernie trudny kawałek tekstu. To nie jest gadka przy piwie, tylko artykuł. Strasznie fajnie, że autor rzuca anegdotkami na prawo i lewo, ale mam je w nosie, chcę przeczytać content.

Unreadable.

Fajnie byloby poczytac „Mein Kampf” o gpg nawet jesli by sie skladala z kilku artykulow.

Moim nie skromnym zdaniem…

– Szyfrowanie asymetryczne nadal jest najbezpieczniejsze, bo chyba nikt go nie podwazyl.

– Choc problem dotyczy glownie bezpieczenstwa serwerow SKS, to jeszcze nie widzialem serwisow internetowych bez dziur. Wiec nie wiem czy mozna zawsze im uffac.

I zgadza sie ze to bez roznicy jesli zaszyfrowana wiadomosc ma trafic gdzie trzeba.

Najwyzej Ci kolega / kolezanka napisze ze chyba pomyliles klucze, bo nie idzie odszyfrowac wiadomosci.

– A podpisy plikow? Jeszcze nie zglebilem tematu :)

– Bezpieczenstwo kodu. Jak fajnie ze wspomniano wyzej o tym :)

Podobno istniala szansa na odzyskanie klucza prywatnego z ktoregos tam roku. Bo istniala luka. Ale przeciez My zazwyczaj nie wysylamy kluczy i nie musimy ich umieszczac na serwerach, a tylko wysylamy zaszyfrowana wiadomosc.

„Reaper”, to dla mnie tylko ciekawostka, bo jak ktos sie wlamie do systemu to pewnie i tego nie potrzebuje.

Mnie tez martwi popularnosc md5 i sha1. Choc kolizja byla i bedzie.

Tu jest fajny link :D

https://en.wikipedia.org/wiki/Hash_function_security_summary

Dobra, urwe komentarz, bo error wyskoczy ze za duzo :)

Fajnie napisane – ironicznie ale bez hejtu, no i sensownie podlinkowane treści :)

Zgadzam się w pełni z opinią @Rob, i mi tego typu konwencja bardzo pasuje. Od czasu esejów Paula Grahama (ten koleś od Lispa i YCombinatora, jak ktoś nadal nie wie kto to, niech użyje wyszukiwarki) tęskniłem za tekstami opowiadającymi o rzeczywistych technikaliach lekkim językiem

Swietnie napisane, przyjemnie sie czyta.

GPG to coś w stylu „ma zalety, które w wielu sytuacjach są wadami, ale nic lepszego nikt nie wymyślił”.

Trochę jak scenariusz teatralny, trochę poezja, może trochę technicznie. Ciekawa konstrukcja słowa :-)

Uff już myślałem, że tylko ja jestem upośledzony, bo gubię się w tych metaforach, anegdotach i porównaniach. Tekst naładowany powyższymi, że ciężko cokolwiek zrozumieć.

Ja się nie gubię, na pewno czyta się lepiej niż Agnieszkę Wesołowską.

Źle ci się czyta Agę, bo jesteś nieoczytany i ograniczony.

Musisz więcej czytać (ze zrozumieniem) aż się wyrobisz.

Za jakiś czas sam zrozumiesz jakim byłeś nieogarem.

Nie dziękuj za radę, tylko się weź za siebie ;)

Kolejny raz apeluję do Ciebie, Duży Psie, byś wstrzymał się od wypisywania osobistych wycieczek wobec innych, byś przestał diagnozować zdalnie cudzą osobowość nie znając człowieka i abyś nie sączył złośliwości w Twoich postach.

Przez takie Twoje zachowania, wiele Twoich postów to trolling.

Rozmawiasz z laureatem konkursów polonistycznych, mniej projekcji i więcej pokory, psie.

Ale Duży Pies tym razem ma rację (poza drobnym szczegółem, że artykuł nie jest Agi a Teodora). Artykuł jest napisany rewelacyjnie (dawno takiego cudeńka nie czytałem), a problemy z nim mogą być spowodowane słabymi skillami czytelniczymi wynikającymi z małego doświadczenia. Nad jednym i drugim da się popracować.

„Duży Pies tym razem ma rację”

Mój Drogi, Duży Pies ma (prawie) zawsze rację, tylko niektórzy nie dojrzeli do jego mądrości, dlatego ujadają i robią z siebie głupków xD

Tekst przyjemnie się czyta i na pewno bardziej przemówi do osób, które mają w mózgu tylko neurony, zamiast par kluczy i matematycznych funkcji. Ode mnie plus za przykład z Julią i Sottem, znacznie lepszy niż suche, podręcznikowe wyjaśnienie z Bobem i Alice. A jeśli komuś mało szczegółów, zawsze może sobie poczytać jakąś nudną pracę na ten temat.

mi osobiście przyjemnie się czytało

Liczba druga? Serio… Dalej już nie trzeba czytać. Proszę zająć się tematem o którym ma się jakiekolwiek pojęcie, tak żeby nie musieć samemu wymyślać pojęć.

@Gosc

Proszę się zająć rozwijaniem swojego poczucia humoru – wtedy żarciki takie jak „liczba druga” nie będą powodować paniki

Liczba druga to całkiem niezła nazwa :)

Niestety nie da sie tego czytac :/ zbyt potoczny jezyk, wstawek nic nie wnoszacych jest za duzo

Musi byc jezyk potoczny, bo z3s ma takze czytelnikow nie technicznych i oni zaraz zaczna narzekac ze nic nie rozumieja.

Spoko, zgodze sie ale tutaj mamy cos takiego: No i byli sobie goscie, co nie, co maja klucz publiczny i je fajnie, co nie. I ten klucz zatruwamy, pozdrawiam moja babcie pierogi byly pyszne i ten klucz truje serwery, ogorkowa tez wymiata.

:D

Fantastico.

Dzięki.

Wiecej poproszę.

Popieram użytkownika @Maciej – dajcie tego więcej!!

Fajny artykuł. Oczywiście trzeba trochę być w temacie żeby wszystko zrozumieć. Ja przeczytałem z zaciekawieniem.

Początek zagmatwany ale drugą cześć czyta się przyjemnie :)

Po tym tekście zostałem fanem Teodora Buchnera i jeśli kiedyś wyda książkę z takimi kawałkami, to kupuję w przedsprzedaży minimum 2 egzemplarze. Howgh.

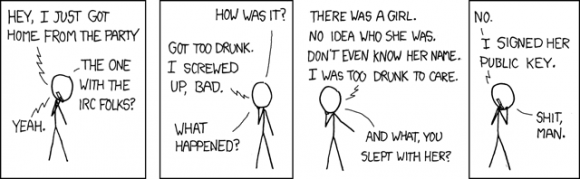

Górny obrazek pochodzi z XKCD:

https://xkcd.com/364/

Przydałaby się atrybucja.

PGP czy tam GPG jest jak narazie najlepszym rozwiązaniem do szyfrowania wiadomości w emailach

Meh, jawny hate na najlepsze narzędzie do szyfrowania jakie jest pod ręką. Tylko ludzie się nie nadają, za trudne mówią, że studia informatyczne skończyli i nadal za trudne, phi. Ludzi trzeba tylko wymienić i wszystko będzie dobrze.

Odgrzewany kotlet https://blog.cryptographyengineering.com/2014/08/13/whats-matter-with-pgp/

quod custodiet ipsos custodes – Poprawnie

Może być też „quid”. I „custodientes”.

Tutaj ciekawy artykuł jak sobie poradzić ze zaspamowanym GPG (CVE-2019-13050)

https://tech.michaelaltfield.net/2019/07/14/mitigating-poisoned-pgp-certificates/

GPG jest połączeniem średnio ciekawego modelu zaufania i fatalnej implementacji oprogramowania. Udokumentowanie gpg i wykonywanie w nim prostych czynności graniczy z cudem. Uważam że implementacja sieci zaufania w systemie jakiejś kleptowaluty oraz podpisywanie wiadomości adresami jej zamknęłoby temat całkowicie. Uzgodnić standardowy format podpisywania kluczy oraz zawierania jakichś dodatkowych danych (e-mail?) w komentarzach do transakcji. Dzisiejsze faktycznie scentralizowane serwery kluczy zostałyby zastąpione czymś w rodzaju agregatorów wyszukujących frazy w łańcuchu bloków.

Przykład:

Generujesz sobie jakiś adres, powiedzmy 1ArturZxCv…, „inicjalizujesz” ten adres wysyłając sobie samemu Tx (o jakiejś nominalnej wartości) z wiadomością określającą dane które chcesz podpiąć (choćby adres e-mail, ew. ważność, choć w adresach krypto jest to mniej ważne z oczywistych względów). Pozostałe osoby robią to samo, potwierdzając te dane wysyłając groszowe transakcje. Oczywiście ty to robisz też, najlepiej korzystając z ich środków. Eliminuje to w pewien sposób bylejakość całego procesu, gdyż wymaga zaangażowania jakichś środkow finansowych. Jakiś serwis agregujący łańcuch bloków parsuje to sobie, wyszukuje frazy i wyświetla sieć zaufania. Wszystko jest permanentne, publiczne i oznakowane czasem. Potem normalnie podpisujesz wiadomości z tego samego adresu. Nie wymaga to całej debilnej złożoności gpg. Jeżeli chcesz pominąć WoT, dodajesz ciąg znaków do zaufanego zbioru kluczy, a nie wymieniasz się certyfikatami w 10 różnych, niekompatybilnych ze sobą formatach.

To w takim razie jak najlepiej szyfrowac backupu na Windows które mają iść do chmury?

xor

…jak to czytam, to mi się odechciewa. Ja nie jestem taki jak wy, a chciałbym. Bo niby chciałbym w sieci być bezpieczny i zabezpieczyć w sieci dzieci. Ale kiedy widzę jaki to ogrom wiedzy i jak daleko jestem w peletonie….. zaraz ja chyba nawet nie jestem na tej trasie…. to mam ochotę wziąć kamień i kijek i się tym kamieniem i kijkiem bawić. Olać całe te komputery i internety…

Napisane w stylu późnego rokoko.

iles tam a i tak za wiele komentarzy o stylu i moze jeden dwa na temat gpg. a gdzie wyznawcy spiskowej: byla afera z truecryptem, TPM i bitlockerem przyszla kolej na GPG. cos co matematycznie spójne moze byc popsute tylko przez bledna implementacje (byc moze wcale nieprzypadkowa) W tak podstawowej dziedzinie jak ochrona kryptograficzna informacji jawnosc prostota algorytmu i jego implementacji winna byc podstawowym wymogiem. Komus moze zalezec bysmy nie ufali rozwiazaniu mimo ze oparte jest na podstawowych prawach fizyki i matematyki. Dzieki za wzmianke o komputerze kwantowym, obawiamy sie go juz ponad dwie dekady a w praktycznie stosowanej kryptografii za wielkiego postepu nie widac

„Co robić, jak żyć”??? No nie małpujcie z innych stron!

te ziomek zamiast p*&^&%ć bez sensu idz do 'rzondu’ i pros o dotacje na napisanie nowego gpg w ruście z całom dokumentacjom

*wężykiem, wężykiem