Z wiarygodnego źródła otrzymaliśmy informację, że pracownicy GPW wiedzieli o włamaniu do swojej sieci od co najmniej 10 dni. Co prawda podjęli próby usunięcia włamywaczy z systemów, ale początkowo były to próby nieudane.

Opisane przez nas wczoraj włamanie do GPW i powiązany z nim wyciek danych prawdopodobnie zaczęły się wiele dni temu. Wczoraj zostały o nim poinformowane media, co najwyraźniej skłoniło firmę do bardziej zdecydowanego działania.

Problemy od wielu dni

Wiarygodne źródło poinformowało nas, że pierwsze symptomy nieautoryzowanej aktywności w sieci GPW zostały odkryte co najmniej 10 dni temu. Pierwszy na niepokojące zachowanie jednego z serwerów zwrócił uwagę zespół odpowiedzialny za administrację maszyną. Przy pomocy zespołu odpowiedzialnego za funkcjonowanie sieci udało się potwierdzić, że serwer generuje nieautoryzowany ruch i przeprowadza skany sieci wewnętrznych.

Szybko zostały podjęte działania naprawcze, polegające co najmniej na przeinstalowaniu serwera oraz zmianie powiązanych z nim haseł. Niestety okazało się, że to nie wystarczyło, a włamywacze nadal posiadają dostęp do sieci wewnętrznej przedsiębiorstwa.

Wszystko wskazuje na to, że pierwszym przyczółkiem włamywaczy mógł być jeden z dwóch serwisów: gpwtrader.pl lub utp.gpw.pl. W serwisie prawdopodobnie odkryto błąd typu SQLi, za pomocą którego uzyskano dostęp do systemu. W kolejnych krokach włamywacze zdążyli przeskanować większość dostępnych zakresów adresacji wewnętrznej w poszukiwaniu innych podatności i prawdopodobnie zdobyli uprawnienia roota na co najmniej jednej maszynie (wskazuje na to obecność danych z pliku /etc/shadow).

Radykalne działania

Wczoraj około południa do mediów trafiła informacja, wysłana prawdopodobnie przez włamywaczy, z linkiem do serwisu Pastebin, w którym umieszczono wykradzione z GPW materiały. Krótko potem większość serwerów WWW spółki została wyłączona. Główny serwer wrócił po kilku godzinach, jednak spora część stron nie działa do tej pory. Posiadane przez nas informacje wskazują, że włamywacze najprawdopodobniej uzyskali dostęp co najmniej do następujących serwisów:

www.gpwcatalyst.pl www.newconnect.pl gpwtrader.pl utp.gpw.pl

GPW rozesłała także komunikaty, częściowo potwierdzające zakres włamania.

Jednocześnie informujemy, że zaistniała sytuacja pozostaje bez wpływu na prawidłowe funkcjonowanie i bezpieczeństwo systemu transakcyjnego Giełdy.

Szanowni Państwo,

Uprzejmie informujemy, że z przyczyn niezależnych od Giełdy Papierów Wartościowych w Warszawie S.A. mogło dojść po pozyskania przez podmioty nieuprawnione Państwa archiwalnych danych używanych w związku z udziałem w projekcie wdrożenia systemu UTP.

Bardzo przepraszamy za zaistniałą sytuację i jeśli używali Państwo tych samych haseł w innych serwisach internetowych rekomendujemy ich zmianę.

Giełda Papierów Wartościowych SA

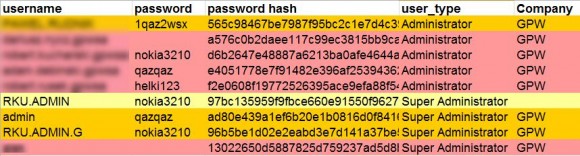

Słabe hasła

Niestety dane, udostępnione przez włamywaczy, wskazują na trwałą bolączkę większości firm na całym świecie, czyli beznadziejnie słabe hasła użytkowników oraz administratorów. O ile tych pierwszych można jeszcze przeboleć, to ci drudzy powinni zmienić swoje nawyki – i to szybko. Nie wiemy, z jakiego systemu pochodzą te dane, ale ich format wskazuje na zrzut z kontrolera domeny.

Dobra wiadomość?

Wszystko wskazuje na to, że choć zakres włamania był większy, niż wskazują na to oficjalne komunikaty GPW, to wszystkie zaatakowane serwery znajdowały się w tej samej podsieci, odseparowanej od pozostałych systemów giełdy. Nie natrafiliśmy do tej pory na informacje wskazujące, by włamywacze dotarli do głównych systemów transakcyjnych. To chyba jedyna dobra wiadomość w tej sprawie.

Komentarze

Tutaj tabelka z ilością wystąpień danego hasła w pliku z wycieku :)

http://pastebin.com/8BcLEuBq

Jakbyś mógł to wrzuć jeszcze na pastebin linka do .doca a w nim html z linkiem do pdfa z listingiem html.

A czemu nie w xml w htmlu i potem w PDF i formacie eBook

Nie zapominajcie o xml

Oj, czepiacie się, dałem w HTML o wygodniej czytać z tabelki ;)

jsfiddle do wrzutek HTML/JS/CSS

To nie wszystko – mojego hasła nie masz a też wyciekło.

Tzn. włamali się na frontendowe WWW i przeskanowali sieć wewnętrzną… to w GPW nie mają DMZ?

Ten serwer mógł potrzebować do czegoś danych z sieci wewnętrznej.

czy myślicie, ze gpw używa jakiegoś szyfrowania?

GPG truecrypta itd? Czy w tych danych sa sygnatury

To nie sa admini z takimi haslami…

Skoro sami nie dawali rady, mogli zgłosić incydent do CERT, link tu: http://www.cert.gov.pl/cer/zglaszanie-incydentu/16,Zglaszanie-incydentu.html albo link tu: https://www.cert.pl/formularz/formularz.php?lang=pl

.

Kłania się oczywisty brak systemów IDS/IPS.

.

Mogli skorzystać z darmowego systemu ARAKIS stworzonego przez CERT i ABW: http://www.cert.gov.pl/cer/system-arakis-gov/310,System-ARAKIS-GOV.html

.

Porażająca indolencja…

Jak można być tak niefrasobliwym?

Nie wiesz, że admin jest mądry po szkodzie? :)

Prawdziwy z ciebie ekspert

Hmm… Czasem lepiej udać się do masażystki, niż dać się sprowokować…

i za to wielbie wasz serwis nie usuwacie niewygodnych komentarzy jak to robi skurwialy pajonk

dziekuje – mozna usunac wulgaryzmy

Czyżby? Moje Adam usuwa, więc cenzura jest. Szkoda że nie usuwa agresywnych wpisów pod moim adresem ;)

W historii tego serwisu usunąłem 5 komentarzy, z czego 4 Twoje. Były wulgarne i nie dotyczyły tematu artykułu.

Szkoda że oprócz 4 moich nieprzypadkowo wulgarnych komentarzy, nie usuwasz oczywistych komentarzy-złośliwości pod moim adresem. Jak zauważyłeś Adamie, byłem tylko wtedy wulgarny, gdy jakiś gnój-forumowicz mnie zaatakował. Masz takie trochę „podwójne” standardy. Ale to Twój portal Adamie, więc możesz robić co chcesz.

Z tym odpieraniem ataków to jest jeden problem, mianowicie tylko słabo przemyślana riposta najeżona jest wulgaryzmami, pomijając nawet kwestię, czy warto aby pies szczekał na pchły…

Duży Pies

„nie obrażam przy tym” …

Faktycznie, prawdziwy z ciebie ekspert :-)

wiadomo może czy gpwtrader wróci do normalnego funkcjonowania?