Coraz więcej firm przekonuje się boleśnie, że kopia bezpieczeństwa nie chroni przed skutkami ataku ransomware. Niestety już kilkanaście grup przestępców stosuje nową taktykę – prawie każdy atak ransomware to dzisiaj wyciek danych.

W ostatnich latach wiele firm nauczyło się, by kopie bezpieczeństwa robić regularnie i kompleksowo, przechowywać odłączone od sieci i często testować. Nie nauczyły się tego same – pomogły w tym wielce ataki ransomware, gdzie przestępcy szyfrowali dane i żądali wysokich opłat za ich odszyfrowanie. Gdy jednak coraz więcej ofiar odmawiało płatności („mamy backupy i możecie nam skoczyć”), przestępcy sięgnęli po nową strategię – przed szyfrowaniem dane wykradają i grożą ich ujawnieniem. Bywa, że firmy płacą teraz dwa okupy – jeden za odzyskanie danych, drugi za skasowanie kopii znajdującej się w rękach przestępców.

Nowa strategia, nowe ofiary

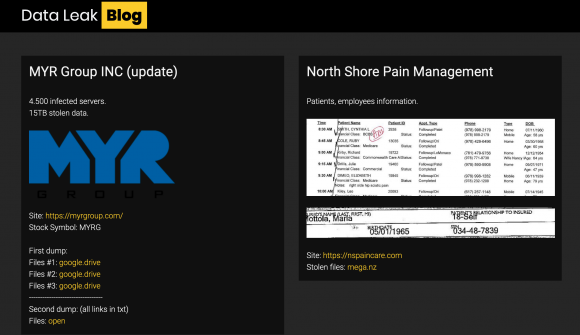

AKO, Clop, DoppelPaymer, Maze, Nemty, Nephilim, Netwalker, Pysa, Ragnar Locker, REvil / Sodinokibi, Sekhmet, Snatch, CryLock, ProLock, Snake – to nazwy grup, które oprócz szyfrowania plików ofiar także ujawniają ich dane. Większość z nich ma swoje dedykowane serwisy WWW, gdzie można zapoznać się z listą ofiar i pobrać wykradzione informacje tych ofiar, które nie zapłaciły okupu.

4 czerwca (w czwartek za tydzień) o tych nowych atakach opowiem podczas webinaru organizowanego przez e-Xim IT oraz CyberArk. Będziemy zaglądać na strony atakujących i omawiać sposoby, w jakie osiągają swoje niecne cele. Pokażemy także fragmenty negocjacji z napastnikami. Wraz ze mną prezentację poprowadzi Marcin Paciorkowski, który pokaże rozwiązania CyberArk, utrudniające życie przestępcom. Tak jak ja lubię opowiadać ciekawe historie (a tych nie zabraknie), tak Marcin z pasją pokazuje sprytne technologie takie jak zarządzanie poświadczeniami, izolację sesji, ograniczanie uprawnień czy kontrolę aplikacji. Przerwanie procesu działania przestępców jest możliwe – trzeba tylko podejść do tego z pomysłem – a Marcin te pomysły zademonstruje.

Obiecuję, że będzie ciekawie. Już teraz możecie zapisać się, by nas posłuchać. Formularz jest prosty – są tylko trzy pola. Do zobaczenia 4 czerwca!

Za poprowadzenie webinaru i opublikowanie tego zaproszenia bierzemy pieniądze – dzięki temu możecie oglądać za darmo :)

Komentarze

„prawie każdy atak ransomware to dzisiaj wyciek danych”

Co najmniej nie w Polsce. Od kilku już lat zajmuję się odzyskiwaniem danych po atakach ransomware i widzę, że w Polsce cały czas dominuje Dharma (oczywiście w różnych wersjach) – przypuszczam, że głównie ze względu na możliwość infekcji automatycznej przez dziurawe RDP wystawione bezpośrednio do Internetu.

Natomiast nie słyszałem jeszcze o żadnej wersji Dharmy, przy której mowa by była również o jednoczesnym wykradaniu danych.

Paradoksalnie to dobrze. Może wreszcie zacznie się zabezpieczanie przez hardening systemów, a nie tylko przez backupy.

Wystarcz zakup najtańszego QNAP, uruchamiamy na nim migawki i nawet jak atak nastąpi to szybko bez płacenia możemy przywrócić plik backupu z migawki.

A „kunapa” wystawiamy do internetu zebysmy mogli latwiej odzyskac dane. Wszak wiadomo, ze „kunapa” jeszcze zaden chaker nie zlamal ;)

No jeżeli jesteś z tych co to do DMZ wystawiają bez hasła dla admina, lub z hasłem w stylu adminadmin to masz rację. Pokaż mi przykład skutecznego ataku na QNAP, gdy QNAP ma rozsądne hasło dla konta admina i wgrany najnowszy soft. Chętnie się zapoznam :)

Chyba cie Grzesiu ominely ostatnie podatnosci w produktach tej firmy i dodam tylko, ze haslo w niczym nie pomaga, poprawki pojawiaja sie pozno, a na czesc modeli w ogole.

Pawełku kłania się czytanie ze zrozumieniem. Te podatności nie dotyczą aktualnego oprogramowania. Więc jeszcze raz czekam na przykład podatności aktualnego softu.

Przecież każda z tych podatności gdy się pojawiła dotyczyła aktualnej wówczas wersji oprogramowania.

https://www.cvedetails.com/vulnerability-list/vendor_id-10080/Qnap.html

No właśnie, nie i o to w tym chodzi. Ale niestety ludzie są ignorantami i tego nie weryfikują, a dwa ludzie nie aktualizują swojego sprzętu i potem te stare luki są wykorzystywane, niestety.

a kolega o 0-daych slyszal?

Na QNAP nie, ale skoro kolega słyszał to poproszę jakiś link, chętnie się zapoznam.

Zjawisko na imię ma kradzież danych, nie wyciek.

Zgadza się, obarczanie ofiar kradzieży danych jest tak samo etyczne jak zrzucanie winy na ofiary gwałtu za to ze miały za krótką spódniczkę. Podobnie próbują postępować ubezpieczyciele. Zamiast wypłacić odszkodowanie najpierw próbują udowodnić że coś było nienalezycie zabezbieczone. Jak by dało się tak zabezpieczyć samochód czy dom tak żeby kradzież nie była możliwa to po co ubezpieczenie?

Żeby z tego skorzystać to trzeba zainstalować klienta Zooma. To ja niestety podziękuję…

Na pewno nie da się przez przeglądarkę?

@Adam Haertle

W moim przypadku z żadnej z przeglądarek ani systemów. A wiesz, instalacja pod presją czasu oprogramowania, do którego link otrzymałem mailem, za bardzo koresponduje mi z tematem webinarium. Nie robię takich rzeczy. Także sorki, innym razem.

„Bywa, że firmy płacą teraz dwa okupy ”

Po co płacić dwa okupy, skoro można pobrać dane firmy która nie zapłaciła okupu, czyli swoje :)

Można powiedzieć, że hackerzy robią nam darmową i bezpieczną kopię