W marcu do systemów Białego Domu dostali się nieznani włamywacze, którzy wcześniej spenetrowali serwery Departamentu Stanu. Dzięki zebranym przez nas informacjom wiemy, że ta sama grupa atakowała także polskie instytucje.

Kaspersky opisał wczoraj kampanię APT nazwaną CozyDuke. Jest to ta sama kampania atakująca instytucje powiązane z UE, o której obszerny artykuł oparty o własne badania opublikowaliśmy ponad miesiąc temu. Według Kasperskiego stojący za nią włamywacze odpowiadają również za ataki na Biały Dom oraz Departament Stanu.

Przytulny Miś

Pierwszy trop w tej sprawie wskazała polska firma Prevenity, która opublikowała analizę próbki złośliwego oprogramowania wykrytej w ataku na jedną z polskich instytucji rządowych. W oparciu o te informacje przeprowadziliśmy szeroko zakrojone poszukiwania innych śladów, które doprowadziły nas do całej listy próbek, wiadomości używanych w ataku oraz części adresów serwerów C&C. Próbki złośliwego oprogramowania które zlokalizowaliśmy były rozpoznawane przez Kasperskiego jako CozyBear, czyli Przytulny Miś. Ponad miesiąc czekaliśmy na kompleksową analizę tej kampanii w wykonaniu profesjonalistów – i się doczekaliśmy.

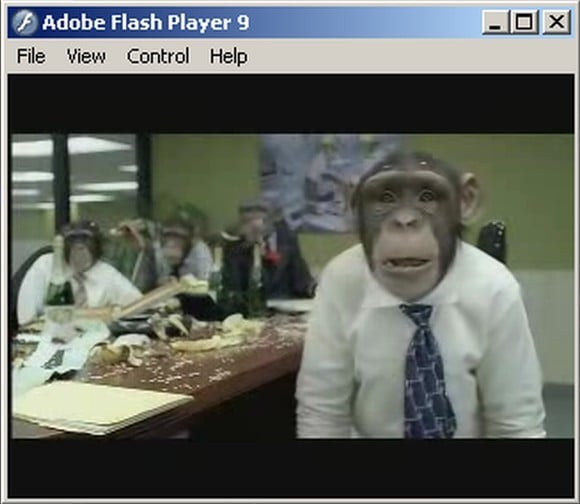

Metody dystrybucji, czyli małpa w natarciu

Oprócz opisywanego przez nas rozsyłania fałszywych dokumentów PDF udających faksy grupa korzystała także z bardzo skutecznej metody ataku – śmiesznych zwierzątek. Jedną z metod ataku było rozsyłanie filmu z małpami w biurze, który w momencie jego odtwarzania instalował złośliwe oprogramowanie. Metoda była tym skuteczniejsza, ze zabawny film był rozsyłany wewnątrz instytucji przez kolejne ofiary.

Jeśli w ciągu ostatniego roku widzieliście film pokazany na obrazku powyżej to wiedzcie, że coś się dzieje.

Połączenie z wcześniejszymi atakami

Złośliwe oprogramowanie składa się z wielu komponentów, od instalatora, przez moduł sterujący po moduły funkcjonalne realizujące standardowe zadania złośliwego oprogramowania – zbieranie informacji, instalowanie nowych modułów, komunikacja z C&C itp. Część tych komponentów jest bardzo podobna do wcześniej zidentyfikowanych plików takich kampanii jak CosmicDuke, OnionDuke czy MiniDuke. Co ciekawe poszczególne komponenty występują w wielu wersjach i bywa, że z ataku na atak ich funkcje są modyfikowane. To dynamiczne środowisko programistyczne przypomina działanie grupy APT28. Choć oprócz Białego Domu, Departamentu Stanu i polskiego urzędu lista ofiar nie została zidentyfikowana, wiemy, że próbki złośliwego kodu często przesyłano do serwerów VirusTotal z komputerów zlokalizowanych w Belgii a wykorzystywane w ataku domeny należały do instytucji związanych z Unią Europejską. Choć Kaspersky nie mówi tego wprost, to zebrane sygnały wskazują, że za kampaniami stoją instytucje reprezentujące interesy Rosji.

Komentarze

No jak małpa, no to tylko Biały Dom. A kto jest teraz najwiekszym przeciwnikiem małpiszona? I wszystko…

Wiadomo, że kaspersky nie może napisać, że Rosja za tym stoi :-)

Oczywiście, że wszystko co złe to teraz Rosja (Chiny i Korea Pn. już się znudziły) ;-)