Zapomnieliście hasła administratora do swojego dysku sieciowego? Większość z Was pewnie po sprawdzeniu że nie ma żadnego znanego exploita przywróci urządzenie do ustawień fabrycznych. Ale nie Filippo Valsorda – on się tak łatwo nie poddaje.

Filippo wyciągnął z szafy swój dysk WD My Book World Edition II. Dysk wylądował w szafie po tym, jak w trakcie eksperymentów Filippo tak zmodyfikował ustawienia SSH, że nie mógł się już do niego dostać. Przy okazji zdążył także zapomnieć większość haseł. Nie poddał się jednak i odkrył kilka ciekawych błędów, które pozwoliły mu odzyskać kontrolę nad urządzeniem.

Magiczna kopia konfiguracji

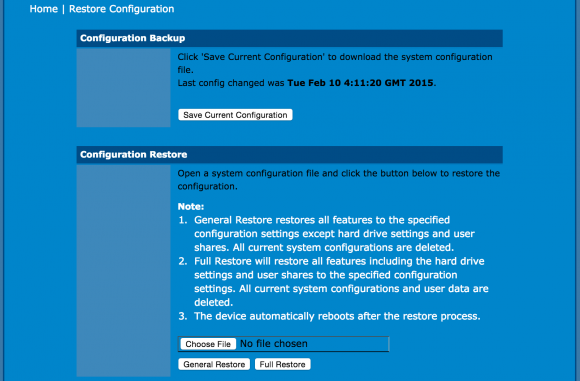

Filippo zaczął od zalogowania się na konto zwykłego użytkownika – to hasło na szczęście pamiętał (dopiero później okaże się, że też nie było potrzebne). Pamiętając różne ciekawe błędy z innych urządzeń zaczął od znalezienia opcji wykonania kopii zapasowej konfiguracji urządzenia. Funkcja ta jest dostępna dla zwykłego użytkownika.

Kiedy jednak spojrzał do wygenerowanego pliku zobaczył, że jest on zaszyfrowany. Wyglądał tak:

p8G6HOU900Q0bo9l1OMZg1yEmvtxKVDjp3lcc3x{SWH8ywI0GQb9twFYaVI1U1BS RUZzqz8SJQu3M3O43uyMGBBnSUoCi5RcCPA2OFHyUCkOA4sYNkEopIs5isXOfhJ9 Qd9EIngaAhzEUwndW7cbC{cRmypBbmjVX9}Ff2aUA97LuDVCLwjXcbCtos1Omuaa Oo7{Fg3B5KU0QXKY}GVWsvkTjKFXOw91z4c3oTl2DnyrnrVH5fZZd61c3TjxV0fE JVJXA9s9C18b27srA34zNWavnNO6x2o}IkI8kxKR3Y5m{A8b2HXmZ7vcB{T{}HTI OeLNh7}rbmeA5e1Ioy96KUvNDBZ1cGIf1bwsc7iRhsuGIBnmFq6}fjIF5VhZaVFN tDY04ZDWkm6G}lnTR1vINYzKSCN6M{Ed6OrSNVdrmvHUir3woZGiLBSZyg{Jw8}w

[...]

E6}SLkqkpTiXl1IDfaBVPqs90WGcjFCGr2B2jnD}27TMCnE6Lsxfx7jM78SdAXqo gewPcglYIoLirg9YIqUgLffpaiCp3RqiYpwaMqEqeW1BeCH4wsnLWYSnQkb0Ydij UeHma4MrZ2bnoXELOop0yIjaQ8Qm5vMob{mXV92}aE8pB6{j8T2}ElkGA{2T{NAb Vyzyf3tZk2YFM4YONcTm9c78MxFiD6{FG{0ell2pd13{nuaCoqScw7Lt0V2BwOn3 kmadO9zF2AxnOxLLHfrCex6VjG0ZircjOI5gz2b1nwGkbQ32T8EOc{dIGLOB4sfO 6s2Eof7ftYbnc8{vo{QNUPIsCrUJpfsQ0lBLoTPLFH1siUF3lP9ug{ia7l81QcqZ JNJZid6jhWmM4B0Ddf}0M4UEj9B7Tw5b77B{BXaHkZ6TLf6PT7WiwWygYL6Kuwh2 {aB4CRg95wq15H17l9GAAPugUekgev6}KBp7y4cuOTlViBLbbN1aCBAuE1OBDjPq

Próby analizy trochę trwały, lecz nie doprowadziły do sukcesu. Base64 nie zadziałało a co więcej przy ponownym pobraniu pliku Filippo otrzymał inną treść – system generował za każdym pobraniem inny wynik.

Niestety po odcięciu dostępu SSH nie mógł zajrzeć do kodu skryptu by sprawdzić procedurę szyfrowania. Był już bliski rozebrania na składniki pierwsze obrazu z aktualizacją oprogramowania, kiedy jego znajomy znalazł w sieci pełen kod źródłowy urządzenia. Czemu WD go opublikowało? Nie wiadomo, ale bardzo pomogło to w dalszej analizie.

Okazało się, że plik konfiguracyjny to plik TAR zaszyfrowany dedykowanym programem i stałym kluczem. W zestawie był również program deszyfrujący, zatem wkrótce plik konfiguracyjny był już czytelny:

<nasuser> <username>admin</username> <fullname>Administrator</fullname> <htpasswd>nRUqi08/4DJH2</htpasswd> <htusers>21ba0c86fe368810c3a38186a4d05ecc</htusers> <passwd>$1$$XbO633pBxu9C.GYKQxYNE1</passwd> <smblan>927097A9657166E7C482C03F54CDB5D9</smblan> <smbnt>B485FD87A7635F38603D9F8933C216C3</smbnt> <smbac>[U ]</smbac> <smblt>LCT-517A5581</smblt> <adminright>yes</adminright> </nasuser>

Niestety hasło było przechowywane w formacie funkcji skrótu. Po co jednak łamać skrót, skoro można po prostu wgrać plik konfiguracyjny (odtworzenie kopii bezpieczeństwa) ze zmodyfikowanym hasłem?

Jak dobrać się do konfiguracji SSH

Kiedy już udało się zmodyfikować hasło administratora i zalogować z odpowiednimi uprawnieniami przyszedł czas na kolejny krok, czyli odzyskanie dostępu SSH. Niestety w pliku konfiguracyjnym usługi /etc/sshd_config znajdował się błędny wpis AllowUsers który uniemożliwiał logowanie.

Dostęp do pliku konfiguracyjnego ma oczywiście tylko root, jednak pojawił się cień nadziei, ponieważ interfejs WWW również działa z uprawnieniami roota. Filippo postanowił zatem sprawdzić, czy uda mu się nadpisać konfigurację SSH wgrywając plik z odpowiednią ścieżką jako część procesu przywracania kopii bezpieczeństwa pliku konfiguracyjnego. Pierwsza próba z umieszczeniem w archiwum nowego pliku /etc/sshd_config się nie powiodła. Pliki były rozpakowywane w /tmp, lecz nie zadziałała również sztuczka z ../etc/sshd_config. Lecz kiedy Filippo stworzył odpowiedniego symlinka…

NAS ln -s / root NAS gtar -c -f root.tar root NAS gtar -tvf root.tar lrwxr-xr-x filippo/staff 0 2015-02-12 04:05 root -> / NAS ../encodex -k="Nj1e2w0a0b" root.tar root.xml

nadpisanie konfiguracji SSH okazało się możliwe.

No to teraz bez hasła użytkownika

Filippo pamiętał swoje hasło użytkownika. Co jednak gdyby go nie znał? Postanowił sprawdzić jak wygląda proces pobierania kopii pliku konfiguracyjnego i odkrył, że choć dla nieuwierzytelnionego użytkownika serwer odpowiada kodem 302 Redirect, to zaraz potem serwuje plik z konfiguracją.

Oznacza to, że jeśli wystawiliście WD My Book World Series II do internetu, to lada moment ktoś inny może zostać administratorem urządzenia.

Komentarze

Super seria bugów. Choć uwypukliłbym jedną rzecz:

„że choć dla nieuwierzytelnionego użytkownika serwer odpowiada kodem 302 Redirect, to zaraz potem serwuje plik z konfiguracją”.

Tu mamy bardziej ogólny problem: „All actions are actually unauthenticated. If you are not logged in the NAS will answer with a HTTP 302 Redirect… AND THEN PROCEED HANDLING THE REQUEST ”

Zaznaczam – „all actions” – nie tylko zmiana hasła ;) Co też daje dobry punkt do sprawdzenia na innych urządzeniach.

Czyli jeszcze raz – można puścić dowolny request bez uwierzytelnienia i niby serwer odpowiada redirectem, ale request się i tak „wykonuje”.

Heh, no i macie Clodu, chmury z których pada deszcz. Tego typu urządzenia są pełne bugów (niepublicznych). I jeszcze pewnie nie raz przeczytamy o jakiejś luce w ich oprogramowaniu. Dlatego sam w życiu żadnego dysku nie podepnę do internetu.

Gdyby ktos chcial sobie przekompilowac encodex/decodex to src 600MB: http://download.wdc.com/gpl/WD-MyBookWorld-v1.02.12-GPL.zip

Zastanawiająca jest tak ogromna ilość dziur w NAS’ach, routerach itp. Wygląda to jak by oprogramowanie powstawało na kolanie. Przecież średnio szanująca się firma wdrożeniowa nie popełni połowy z tych błędów.

W życiu bym nie podpiął takiego dysku do routera brzegowego, nawet na DMZ!

.

Nie wiem czy dziś jeszcze są „szanujące się firmy”. Pisanie firmware jest pewnie zlecane firmom w 3 Świecie (jakieś Chin, Indie, itp.). Gdzie te czasy że firmy dbały o klienta i o swój wizerunek?

Dostałem – jakieś 10 lat temu – w spadku po koledze jakąś archaiczną kartę SCSI na złączu ISA firmy Adaptec. Pamiętam że jeszcze wtedy były do niej uaktualnione stery i firmware/BIOS, mimo że po 2000 roku raczej nie znajdzie się płyty głównej która miałaby złącze ISA, to jednak Adaptec tak dbał o klientów że jeszcze poprawiał i udostępniał do swojej karty soft. Dziś to już niemożliwe, żaden producent nie będzie się tak przejmował klientem. Mam w domu kilka routerów, w tym model TP-Linka z 2008 roku i nie ma do niego żadnych uaktualnień firmware, które jest dziurawe jak sito. I ten model nie obsługuje alternatywnego firmware, więc żadne DD-WRT nie podejdzie.

.

Porzucanie sprzętu przez producentów i brak uaktualnień do niego to jest problem. Mam też ciekawą egzotyczną kartę LAN (ethernet) na skrętkę telefoniczną i złącze RJ11 i nie da się już jej obsłużyć na nowszych systemach. Ale FreeBSD rozpoznaje ją poprawnie;) To ciekawe rozwiązanie – puścić ethernet przez instalację (skrętkę) telefoniczną. Generalnie, taka skrętka jest mniej podatna na zakłócenia niż skrętka ethernetowa:) Ciekawe: ukryć taką transmisję, podobnie jak PLC przez instalację elektryczną. Kto by się kapnął że w instalacji telefonicznej albo elektrycznej leci transmisja ethernetowa? Dobre przy budowie jakiegoś niestandardowego honeypota;)

„Mam też ciekawą egzotyczną kartę LAN (ethernet) na skrętkę telefoniczną i złącze RJ11”

Modem?

„Generalnie, taka skrętka jest mniej podatna na zakłócenia niż skrętka ethernetowa”

Bzdurka. Kabel telefoniczny to nie skrętka, skrętka jest skręcona w określony sposób aby część zakłóceń się znosiło.

Porównując tego typu medium ze względu na „podatności na zakłócenia” nie powinno się zapominać o prędkościach jakie oferują obie technologię i max odległości, przy których działają.

Czyli kabel telefoniczny skręcony jest na pałę?

Widać że masz problem z czytaniem ze zrozumieniem.

Pisałem wyraźnie o karcie sieciowej ethernet (LAN) a nie o modemie. Celowo użyłem słowa „egzotyczna” bo ethernet przez skrętkę telefoniczną to rzadka technologia, nie zdobyła rozgłosu ale była opracowana, a takie karty LAN na złączu PCI można było kiedyś kupić.

.

Co do skrętki telefonicznej, to użyj Google, nawet wkleję ci linka: https://www.google.pl/search?q=skr%C4%99tka+telefoniczna&ie=utf-8&oe=utf-8&gws_rd=cr&ei=kxzeVP_wB8f_UoO6gagB i sobie poczytaj. A potem zastanów się nad swoim „Kabel telefoniczny to nie skrętka”. A potem postanów że już więcej nie zrobisz z siebie durnia!

Jeszcze to: ” nie powinno się zapominać o prędkościach jakie oferują obie technologię i max odległości, przy których działają.”

Prędkość nie jest synonimem jakości całej sieci komputerowej. Są technologie takie jak „Token Ring” które są wolniejsze od Ethernetu ale bardziej stabilne, nie ma rywalizacji o dostęp do medium, bo jest token krążący po sieci, który można rozumieć jako „pozwolenie na transmisję” hosta który ten token otrzymał.

„nawet na DMZ!”

A nie chciałeś napisać, że „pod żadnym pozorem na DMZ”? :-)

No chciałem! Święta racja!

Co innego myślałem a co innego pisałem…

Muszę przykładać do pisania komentarzy: albo porządnie, albo wcale!

Pośpiech zabija:)

Kapitalizm wbrew pozorom w praktyce NIE POLEGA na dostarczeniu konsumentowi najlepszego produktu za najniższą cenę,lecz DOSTARCZENIU ZA NAJWYŻSZĄ AKCEPTOWALNĄ DLA KONSUMENTA CENĘ PRODUKTU O NAJNIŻSZEJ AKCEPTOWALNEJ DLA TEGO KONSUMENTA JAKOŚCI. Jeśli jest inaczej, mówimy tu o odpowiedzialności producenta (niestety w przypadku dużej części produktów coraz rzadsza), albo o odejściu od czysto kapitalistycznej praktyki ;P Jak konsument jest niedouczony/nie ma otwartej konkurencji to można takim firmom NASKOCZYĆ i tyle.Bo CO im zrobisz ? Jeszcze mogą ci backdoora wmontować czy automatyczne uaktualnianie ograniczające funkcjonalność produktu. Nie jestem socjalistą,ale nie jestem przecież fanatycznym neoliberałem też i obecne trendy znam.Są one jakie są.

A to niestety jest chyba produkt dla biznesowego konsumenta „przy kasie” z niezbyt dużą wiedzą – tak samo jak wszystkie nie związane z komputerem „urządzenia sieciowe”. Choć ja tu akurat specjalistą informatykiem nie jestem,może mnie ktoś oświeci, dlaczego to stosować takie oddzielne urządzenia, zamiast traktowania tego jako node któregoś serwera (ok,wiem,teoretycznie może to „wąskie gardło” na magistrali plus procesor) Moim zdaniem jednak – droga zabawka w ładnym opakowaniu zamiast brzydkiej,wymagającej chłodzenia szafy / zespołu szaf i tyle.Narzędzie w którym teoretycznie się nie grzebie (co powinno skreślać tego typu urządzenia u świadomych użytkowników) i które bezprzewodowo oddziałuje na wszystko.Tak jakby postawienie wszędzie sieci bezprzewodowej było już na pewno zupełnie obojętne dla zdrowia (badania jednak trwają,a ludzie może nie tylko z głupoty oprotestowują te maszty – przynajmniej w komunikacji wojskowej coś jest na rzeczy z tymi białaczkami i rakami)

Bardzo przepraszam, ale czysty kapitalizm to hasło propagandowe do hejtowania przez soc-wichrzycieli. Dopóki aby komukolwiek coś produkować/sprzedawać komukolwiek, musisz się rejestrować w urzędzie, a przy większym kapitale zyskać „przychylność” jakiegoś lokalnego watażki/polityka, nie ma mowy o uczciwych zasadach wolnego rynku. Wygrywają cwaniacy, których stać na prawników meandrujących pomiędzy bzdurnie narośniętymi regulacjami prawnymi, a nie ci, co wolą wkładać energię w ulepszanie swoich produktów.

Uderz w stół… Panie korwinisto/libertarianinie (najpewniej z wykopu): przeczytaj pan jeszcze raz mój wpis,ale WNIKLIWIE. Guzik mnie obchodzi wykłócanie się czy mamy teraz kapitalizm czy nie, prawda jest taka,że po prostu nie za bardzo „opłaca się” tworzyć produkt lepszy niż wymagania konsumenta i jeśli ktoś robi to mimo wszystko – to nie wynika to z rynkowego kryterium opłacalności. Oczywiście takich producentów należy tym bardziej doceniać – tym niemniej ,w dobie „cięcia kosztów” zawsze ucierpieć muszą jako pierwsze bezpieczeństwo i długoterminowa niezawodność sprzętu. Bo umówmy się – poza pasjonatami i osobami z rozwiniętym poczuciem odpowiedzialności mało kto zrobi więcej, niż to, za co się mu płaci. A jak ktoś jest leniwy,to zrobi nawet mniej.Osobiście jako osoba raczej z pierwszej wymienionej kategorii (mam nadzieję) – irytuję się takimi przypadkami,no ale – Niestety takie jest życie i tacy są ludzie…

No ale właśnie klient jak jest wymagający (czyli właśnie DOMAGA się dokumentacji/supportu/itp) i nie zapłaci za scheiss, to kapitalista taki produkt dostarcza. Bo chce zarobić. Po prostu mainstream to jest zawsze był chłam. Przykład, ale trochę obok: klawiatury. Większość ludzi kupuje badziew, ale jak chcesz, to kup sobie np. DASKeyboard z mikroprzełącznikami mechanicznymi i iluśtam-letnią gwarancją.

symlinki/srymlinki i potem dziwia sie, ze hacked

Jakieś dwa lata temu zbrickowałem NAS Synology. Mój fetysz do konsoli sprawił, że nie korzystałem z interfejsu www. Ustawiłem root’owi /bin/false w passwd (nie pytajcie jak to się stało). Byłem w totalnej kropce ale chwila prób pokazała mi, że (podobnie jak w przypadku WD) serwer WWW działa na prawach root’a. Pogrzebałem w żądaniach wysyłanych przez przeglądarkę i okazało się, że jest tam zaszyty daemon do przetwarzania żądań na polecania linuksowe. Pozmieniałem nieco treść w locie i daemon łyknął to jak młody pelikan… Nie chwaliłem się tym nigdy ale prawdopodobnie każdy zalogowany użytkownik miał uprawnienia root’a. Ktoś potwierdzi czy w nowych urządzeniach Synology też tak jest? Ja nie mam już dostępu do tego NAS’a.

Jaki to był model Synology?

Skąd tutaj tyle 'takich’ komentarzy? Czyżby z3s szła droga niebezp?