Ujawnienie haseł użytkowników jest z reguły dość nieprzyjemnym incydentem. Jeszcze gorzej jednak się dzieje, kiedy właściciele serwisu o incydencie dowiadują się z internetu – tak jak miało to miejsce w przypadku serwisu pokerowego SealsWithClubs.eu.

Zarządzający serwisem o wycieku haseł swoich 42 tysięcy użytkowników dowiedzieli się w jeden z najmniej przyjemnych sposobów – ktoś po prostu znalazł je w sieci.

Mekka łamaczy haseł

Rosyjskie forum InsidePro.com jest jednym z największych serwisów poświęconych łamaniu haszy haseł. Jest także od czasu do czasu źródłem informacji o wyciekach haseł – to właśnie tam po raz pierwszy pojawił się plik z ponad 6 milionami haszy haseł serwisu LinkedIn. Tym razem wyciek jest dużo mniejszy – lecz może być dość bolesny dla użytkowników, których dane się w nim znalazły.

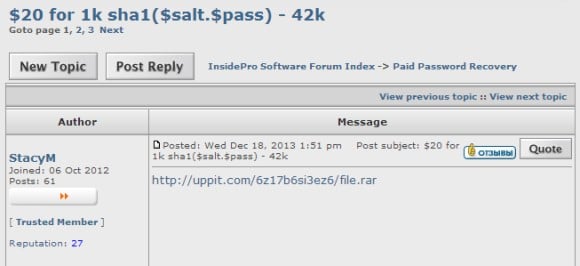

Forum InsidePro posiada dwie główne sekcje – łamania darmowego (gdzie plikami zajmują się pasjonaci) i łamania płatnego (gdzie plikami zajmują się pasjonaci, zarabiający na swojej pasji). 2 dni temu w tej drugiej części pojawiła się nowa oferta – ktoś proponował 20 dolarów za każde 1000 odgadniętych haszy z puli 42 tysięcy. Choć hasze były solone (SHA1 + 10 znaków soli), to na pierwszą odpowiedź czekał zaledwie 9 minut.

Jak ustalić pochodzenie danych?

Po kilkunastu godzinach do złamania pozostało już tylko 14 tysięcy haszy. Wśród już połamanych odnaleziono takie jak „sealswithclubs”, „88seals88”, „bitcoin1000000” oraz „pokerseals”. Hasła te dość jednoznacznie wskazują na pochodzenie danych – ich źródłem zapewne jest serwis pokerowy SealsWithClubs, w którym można grać anonimowo i za bitcoiny. W serwisie pojawiło się już oświadczenie, w którym właściciele informują o obowiązkowym resecie wszystkich haseł (niestety dopiero przy następnym logowaniu). Jak włamywacze dostali się do bazy? Serwis wspomina o winie firmy hostingowej, jednak nie publikuje szczegółów technicznych, nieznane są także poniesione przez graczy straty. Serwis zapewnia, że już pracuje nad dwuskładnikowym uwierzytelnieniem dla graczy. Lepiej późno, niż wcale…

Podsumowanie

Trudno powiedzieć coś dobrego o administratorach serwisu SealsWithClubs. Po pierwsze, o wycieku dowiedzieli się z internetu (jeśli wiedzieli o nim wcześniej, to karygodne jest niepoinformowanie o nim użytkowników). Po drugie, przechowywali hasła w sposób bardzo daleki od prawidłowego. Po trzecie, zamiast zresetować hasła wszystkim użytkownikom, wymusili ich reset po zalogowaniu – dając włamywaczom szansę na przejęcie kont. Trudno jednak oczekiwać zbyt wiele od anonimowych właścicieli serwisu pokerowego zapewniającego anonimowość użytkownikom – każdy gra na własne ryzyko.

Dziękujemy Czytelnikom, którzy podsyłali dzisiaj linki do tej informacji.

Komentarze

Po drugie… Jaki jest prawidłowy sposób przechowywania haseł?

Np. scrypt.

Kurcze mimo takiego haszowania się udało, jestem zaskoczony, myślałem że przy takim zabezpieczeniu nie masz szans

a czy dwuskładnikowe uwierzytelnianie nie sprawi, że cała anonimowośc pójdzie się …. ? bo utrzymanie maila (no chyba ze w torze) albo tel anonimowo to już decydowanie gorzej

Google Authentificator to programowy token opracowany przez Google, będący całkowicie anonimowy, bezpłatny i otwarty, (i dostępny chyba na każdą platformę).

>Google

>anonimowy

ale Seba, pierwszego dnia nie trolluj.

Wiadomo, stamtąd pochodzą najlepsi hackerzy ;)