Afera z instalowaniem złośliwego oprogramowania na komputerach użytkowników dodatku do gry Microsoft Flight Simulator nabiera rumieńców. Wyjaśnienia szefa firmy pokazują obraz sprytnej operacji szpiegowskiej.

Wczoraj opisaliśmy ciekawy incydent, w którym producent popularnego dodatku do symulatora lotniczego został przyłapany na instalowaniu klientom, korzystającym z pirackich numerów seryjnych, konia trojańskiego wykradającego loginy i hasła zapamiętane w przeglądarce Chrome. Przed kilkoma godzinami Lefteris Kalamaras, właściciel firmy, opisał dalsze okoliczności incydentu – a tak naprawdę sprytnie zorganizowanej operacji szpiegowskiej.

Celem jeden użytkownik i forum piratów

Kalamaras wyjaśnił, że od momentu wydania pierwszej wersji A320-X jego firma śledziła działania jednego crackera, który opanował sposób generowania kodów licencyjnych bez udziału serwera producenta. Nie udało się wtedy zidentyfikować sposobu, w jaki kody były generowane, jednak pracownicy firmy namierzyli konkretny adres IP i użytkownika, który zajmował się procederem. Wiedzieli już sporo o poszukiwanym piracie, lecz nie potrafili uzyskać dostępu do strony, na której dzielił się swoimi produktami z innymi piratami. Udało się jedynie ustalić, że korzysta z przeglądarki Chrome. Dlatego właśnie zaplanowano operację szpiegowską, której celem był jeden pirat. Kod instalatora zmodyfikowano tak, by po wykryciu numeru seryjnego używanego przez tego właśnie pirata uruchomiony został program wykradający loginy i hasła.

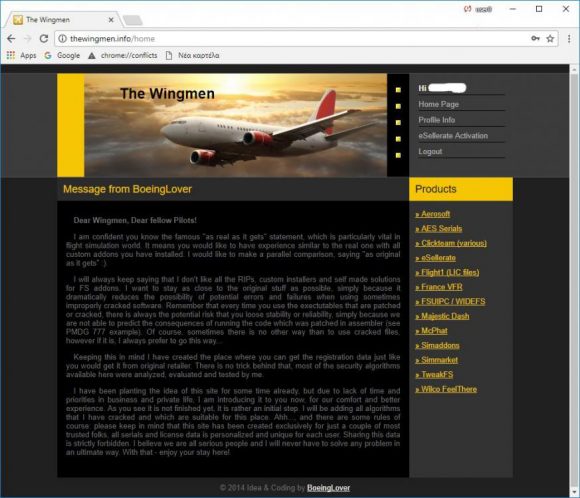

Kalamaras poinformował, że operacja zakończyła się sukcesem – firmie udało się uzyskać dostęp do nie jednego, a dwóch serwisów przestępców i poznać technologię używaną w generowaniu numerów seryjnych. Okazało się, że piraci, korzystając ze sporej infrastruktury i dedykowanego oprogramowania dla producentów gier eSellerate, stworzyli generatory kluczy, które zamiast kontaktować się z serwerem producenta, łączyły się z ich własnym serwerem licencyjnym dzięki czemu byli w stanie ominąć kontrole stosowane przez prawdziwego producenta i tworzyć nieautoryzowane, lecz w pełni działające klucze licencyjne. Tak wyglądała strona poszukiwanego przestępcy:

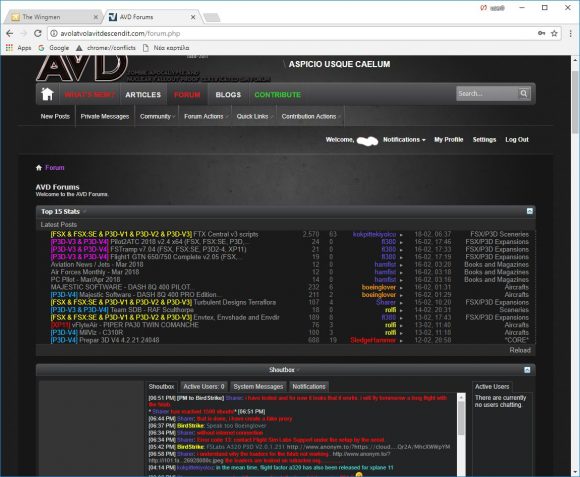

a tak forum, gdzie spotykali się miłośnicy latania za darmo na platformach wielu producentów:

Oba serwisy były niedostępne w momencie pisania artykułu.

Hakowanie hakera?

Warto zauważyć, że opisywana sytuacja nie różni się szczególnie od bardzo popularnego ostatnio dylematu – czy można hakować hakerów? Czy obrońcy powinni włamywać się do infrastruktury atakujących, by monitorować ich działanie i ustalać tożsamość napastników? Czy firmy powinny prowadzić takie działania?

Musimy przyznać, że znamy przypadki, gdzie takie własnie akcje ofensywne doprowadziły do ujęcia przestępców lub uchroniły wiele innych ofiar przez skutkami działań włamywaczy (a innym pozwoliły na odkrycie, że ofiarami są już od dawna). Robią to także niektóre polskie firmy – i robią to całkiem skutecznie. Co prawda ich działania są całkiem nielegalne (przez co nigdy ich tu nie opiszemy), ale nie będziemy udawać świętszych od papieża – to skuteczna metoda o ile używają jej osoby o właściwych kompetencjach. Czasem naprawdę nie można liczyć na współpracę firm hostingowych (szczególnie w innych krajach) i okazuje się, że stronę phishingową można usunąć własnoręcznie lub pobrać bazę danych wykradzionych przez przestępcę od klientów danej instytucji. Skutki takich operacji, jeśli prowadzone są rozsądnie, znacząco przewyższają potencjalne straty. Opisywany powyżej przykład pokazuje, że przestępcy także mają się czego obawiać – i to dobra wiadomość.

Komentarze

I w sumie ta „afera” po raz kolejny pokazała, że trzymanie hasła przez przeglądarkę to niedorobiona proteza sejfu na hasła.

Masz trochę racji, ale to nie wina przeglądarki, że

1. Zainstalował trojana

2. Nie używał zbyt dobrej zapory internetowej.

I teraz odnośnie zapory, ponieważ teoretycznie każdy z nas może być

cały czas inwigilowany.

Port chyba „80” jest cały czas otwarty i służy przeglądarce do komunikacji z internetem. Gdybyś to zapisywał na dysku to tam jest od groma połączeń i nie byłbyś raczej wstanie wychwycić niechciane połączenie.

To prawda, można by redukować ryzyko np. poprzez ręczne upoważnienie co dana aplikacja może, potem może IP lub strony www i ewentualnie jakie dane, ale większość systemów i zapór tego nie robi i bardzo możliwe, że ciągłe alerty, pytania zapory były by nieznośne dla użytkownika.

…a więc istnieją tajne społeczności miłośników crackowania symulatorów lotu??

W sumie to mnie to nie dziwi bo jest to jedno z najdroższych wirtualnych hobby.

Oficjalny P3D wersja nie akademicka to $199.00

Do tego jakiś średni volant+pedały+przepustnica powiedzmy 1000PLN

Pierwszy lepszy model samolotu np. A2A Comanche 250 mała jedno silnikowa maszyna ale świetnie wykonana to $79.99

Do tego dolicz soft do pogody, obsługi mapowania i skryptowania, że o sceneriach nie wspomnę.

To niestety niszowy rynek wiec i ceny wysokie bo te firmy nie sprzedają tego za wiele.

Czy to znaczy, że masz kraść czyjąś pracę bo chcę ją wykorzystać do zabawy ale nie chcę go za to godziwie wynagrodzić?

NIE

Wskazuję tylko dlaczego istnieje takie „podziemie”, istnieje bo jest to drogie i tyle. W żadnym wypadku nie usprawiedliwiam ludzi który kradną.

PS. Posiadam wypomnianego wyżej A2A Comanche 250 i masę innego softu z tą zabawą związanego kupione od oficjalnych sprzedawców.

Oj istnieją, i zdziwiłbyś się jak dużo, a to dlatego, że dodatki nie należą do tanich. A320 opisywanego FSLabs kosztuje nieco ponad 500zł, tyle samo liczy sobie PMDG za ich Boeinga 747 i 777 każdy. Nie wspomnę już o płatnych sceneriach i programach dodatkowych typu silnik pogodowy itd. itp. Ogolnie jesli chciałbyś mieć wszystkie dodatki do np P3D to 30tys. zł nie Twoje.

Raczej istnieją tajne społeczności crackowania wszystkiego za co można przytulić kasę, w tym kasę od miłośników symulatorów lotu.

> nie będziemy udawać świętszych od papieża – to skuteczna metoda o ile używają jej osoby o właściwych kompetencjach

Skuteczność a moralność to dwie różne rzeczy, pierwsza nie implikuje drugiej.

Jesteście zwolennikami etyki sytuacyjnej?

To jest identyczna sytuacja jak obrona konieczna w momencie napadu/włamania.

Jak ktoś cię bije to ty już nie oddasz tylko dzielnie czekasz aż przyjedzie policja… jakoś nie mogę w to uwierzyć.

obrona konieczna jest zdefiniowana w prawie, znafco.

Drugi raz na to sie juz raczej nikt nie nabierze.

A jednak szkodnik znalazł się na komputerach osób kupujących legalne oprogramowanie. Oby znalazł się ktoś chętny do pozwu zbiorowego. Po za tym co jeśli w przytaczanych przez was przykładach ktoś się pomyli i ubije uczciwą witrynę/serwer/usługę itp.?

To jest ta sama sytuacja co w przypadku oceny samosądów. Można zrozumieć motywację w pewnych sytuacjach, ale nie można akceptować i dawać przyzwolenia.

Trochę dziwny powód zwłaszcza, że forum ani strona nie miały szyfrowanej komunikacji. Dlatego informacje były proste do odczytania. A oni poświęcili tyle zachodu, żeby dopaść jednego crakera? Pewnie podrzucili im jeszcze jakieś niespodzianki, np. treści pedofilskie. Tak, żeby rozbić grupę i uwalić na lata.

Złodziej włamuje się do mojego biura, więc ja włamię się do jego domu?

Złodziej kradnie mój samochód. Wiem gdzie go zabrał, wiem, że policja tam nigdy nie pojedzie bo nie mają paliwa w radiowozie. Włamuję się do jego garażu, znajduję swój i 20 innych skradzionych, powiadamiam właścicieli i policję, która nic z tym nie robi bo nie ma papieru w drukarce.

Dostaje kule w leb lub ewentualnie betonowe buty w gratisie :) budzet panstwa pokryje koszty szukania trupa

Sytuacja przez was opisana jest mniej więcej taka: ktoś mnie okradł. Z monitoringu wiem, że to biały mężczyzna, lat 22 z brodą. Teraz przeszukuję nielegalnie wszystkich złodziei w mojej okolicy w nadziei, że któryś z nich jednak mnie okradł.

Nie żebym popierał piractwo, ale metody chyba nie są adekwatne do przestępstwa, dodatkowo cholera wie, co administrator tych danych z nimi zrobi, zwłaszcza, że na pewno doszło do ujawnienia dużo większej ilości danych niż potrzebna do złapania złodzieja, na przykład hasła do czyichś kont na fejsiku czy gmailu.

I co teraz ? Złodziej jest złapany, ale reszta osób poszkodowana. Jeśli komuś się ktoś włamie na konto, będzie oskarżał firmę, a ta raczej się nie wybroni. Zwłaszcza, że piractwo to przestępstwo, ale zbieranie haseł przypadkowych ludzi też nie jest dużo lepsze.

Nie, znam imię, nazwisko i adres złodzieja. Nikt nie jest poszkodowany – program uruchomiony był na jednym komputerze, złodzieja.

Z opisu wynika, że na każdym komputerze, który używał do instalacji nieautoryzowanych przez producenta kluczy instalacyjnych.

Tak było w pierwszej wersji, potem doprecyzowali

„program uruchomiony był na jednym komputerze, złodzieja.”

No właśnie nie, z komputera mogły korzystać też inne osoby. i przy okazji i ich dane najprawdopodobniej wyciekły.

Mogły tez korzystać dzieci. Trzeba chronić dzieci.

Macie coś więcej poza słowami firmy że program w każdej wersji instalatora go zawierającego był odpalany tylko i wyłącznie przy wpisaniu klucza rejestracyjnego? Rozumiem że macie pewność, że nie zdarzało się to np. w przypadku, gdy ktoś miał zainstalowane produkty konkurencji (strzelam – nie wiem czy firma ma tu jakąś), lub inną, specyficzną konfigurację softu/hardware?

Czyli generalnie nie widzicie problemu w tym, że np. na skutek błędu, przy nieudanej instalacji zostanie na dysku legalnego nabywcy aplikacja służąca do wykradania danych, o istnieniu której właściciel nie ma pojęcia?

A skąd w ogóle wiadomo, że komputer należy do złodzieja? W podlinkowanym wpisie jest, że tylko na jego komputerze mogło się uruchomić szpiegowskie oprogramowanie. Niestety specyfika internetowych działań uniemożliwia jednoznaczne powiązanie sprawstwa z kimś, kto jest za to odpowiedzialny. Czyli na dobrą sprawę mógł to zrobić dzieciak na maszynie rodziców. A ci często nie mają pojęcia o sprawach technicznych. Tutaj bach i wszystkie ważne dane lądują cholera wie gdzie. Poza tym sprawy z małoletnimi powinny być pod szczególną ochroną i ze względu na dobro dziecka, nawet gdy jest przestępcą, nie powinno ujawniać się postronnym osobom jego danych. To jest jeszcze gorsze przestępstwo od tego, którego dopuścił się pirat.

@Adam, co zostało faktycznie uruchomione to tego nie wiadomo. Do „jednej osoby” przyznał się dział PR firmy. A to przecież zawodowi kłąmcy.

> Poza tym sprawy z małoletnimi powinny być pod szczególną

> ochroną i ze względu na dobro dziecka, nawet gdy jest

> przestępcą, nie powinno ujawniać się postronnym osobom

> jego danych. To jest jeszcze gorsze przestępstwo od tego,

> którego dopuścił się pirat.

Popieram wyrozumiałość i odpowiednie obchodzenie się z dzieckiem w procesie, ale uważam, że ochrona danych podejrzanego, oskarżonego i skazanego (sic!) powinna być bardzo silna niezależnie od jego wieku. Dlatego jestem np. za ogólnym zakazem filmowania, fotografowania i nagrywania posiedzeń sądu oraz pełną anonimizacją – podawanych przez środki masowego przekazu – danych osobowych osób występujących w procesie. Celem procesu jest bowiem wymierzenie sprawiedliwości, a nie zaspokajanie ciekawości żądnego wrażeń tłumu.

Nie ma co ironizować. Wiek odgrywa tutaj kluczową rolę. Małoletni czyli poniżej 15 lat. Jeśli dane wpadną w niepowołane ręce, można takiej osobie zmarnować zupełnie życie i narazić ją na hejt, a nawet na szantaż. A to wtedy kształtuje się wiele rzeczy na otaczając świat i może prowadzić nawet do samobójstwa. Dlatego zostało to wymyślone, żeby tego wszystkiego uniknąć i próbować naprostować takiego kogoś.

Jeśli dane osoby dorosłej wpadną w niepowołane ręce, to też można komuś zniszczyć życie, też można tę osobę szantażować.

Dlatego wiek nie jest tu kluczowy.

W ogóle, należy szanować prywatność *każdego* (również dorosłych, skazanych prawomocnie przestępców!), nie tylko dziecka.

„Robią to także niektóre polskie firmy – i robią to całkiem skutecznie. Co prawda ich działania są całkiem nielegalne (przez co nigdy ich tu nie opiszemy), ale nie będziemy udawać świętszych od papieża – to skuteczna metoda o ile używają jej osoby o właściwych kompetencjach.”

Zatem redakcja popiera przymuszanie czytelników do brania udziału w pewnych działaniach bez ich zgody?

Opisana sytuacja jest nieetyczna. Użytkownik powinien być poinformowany i wyrazić zgodę na tego typu działania. Warto też zauważyć, że kwestia dotyczy bardzo delikatnego i wątpliwego tematu jakim jest własność intelektualna.

„Skutki takich operacji, jeśli prowadzone są rozsądnie, znacząco przewyższają potencjalne straty. Opisywany powyżej przykład pokazuje, że przestępcy także mają się czego obawiać – i to dobra wiadomość.”

Przestępcy powinni obawiać się służb lub dobrowolnych inicjatyw obywatelskich. Należy też pamiętać, że do arbitralnej oceny określonych działań ktoś musiałby posiadać boskie prawo.

Nie wiem skąd te domysły o treści „popiera przymuszanie czytelników do brania udziału w pewnych działaniach bez ich zgody”. Popieramy np. przejęcie kontroli nad serwerem C&C przestępcy by ustalić tożsamość innych ofiar i ostrzec je przed niebezpieczeństwem.

W sumie tortury też są bardzo skuteczną metodą przesłuchań, o ile używają ich osoby o właściwych kompetencjach. Odwrócony taboret, szuflada były bardzo skutecznymi narzędziami śledczych, w poprzednim systemie.

Skoro łamanie prawa przez 'dobrą stronę barykady’ jest ok, to po co się szczypać ;)

Ciekaw jestem czy szanowny autor nie miałby problemu gdyby np. prywatna firma dokonała nielegalnego przeszukania jego domu i domów wszystkich ludzi powiązanych z IT w okolicy. Bo wiedzą że gdzieś tam haker mieszka.

Od takich rzeczy, to są odpowiednie służby, z odpowiednimi obostrzeniami a nie strażnicy teksasu. Powinno się to karać.

Porównanie do tortur jest tu nieadekwatne, bo – tak jest w polskim systemie prawnym i w prawie całej Europie – uznajemy je za niedopuszczalne w każdej sytuacji, bez żadnych wyjątków. Nie ma znaczenia, czy dopuszczałaby się ich policja czy prywatna firma, czy ktokolwiek inny.

Lepsze jest to drugie porównanie: do wejścia do mojego domu, urządzonego przez prywatną firmę poszukującą przestępcy, którego dopiero po zdobyciu dowodów zamierza przekazać policji.

Ująć i przekazać policji to można sprawcę na gorącym uczynku; w pozostałych przypadkach od ścigania jest prokurator i policja, a od wydania zgody na przeszukanie domu – prokurator lub sąd.

Jeżeli organa ścigania nie działają jak powinny, to należy próbować to zmienić, a nie grzebać w cudzych komputerach na własną rękę.

„Robią to także niektóre polskie firmy – i robią to całkiem skutecznie. Co prawda ich działania są całkiem nielegalne (przez co nigdy ich tu nie opiszemy)” – czyli inne włamania/kradzież tożsamości/szeroko pojęty hacking, które dokonywane są przez „człowieka z ulicy” i były na tym portalu opisywane są legalne? ;)

Mnie trochę dziwi czemu redakcja tych przypadków „nigdy nie opisze”. Nazwy firmy nie trzeba podawać przecież.

Na początku XXw. podobno pojawił się oryginał, który postulował uznanie za ligua franca Ligi Narodów języka czeskiego. I to bynajmniej nie z powodów narodowych. Dokonał on analizy kilku języków i stwierdził, że tekst napisany po czesku jest najkrótszym, najmniejszym objętościowo. Przedstawiał wyliczenia statystyczne na potwierdzenie tego, jakież to oszczędności na papierze, farbie drukarskiej poczyni społeczność międzynarodowa poprzez przyjęcie jego propozycji. Jakoś bez echa…

Koleś chciał się bawić w strażnika teksasu, teraz pójdzie siedzieć.

2/10 za skuteczność, 10/10 za samozaoranie

tak się kończy nieposiadanie whitelisty na firewallu

czyli jak wykryjesz polska firme ktora zrobila taki wlam na twoj komputer – no bo szukaja „kogos” – to usprawiedliwia to zamach na ich soft i infrastrukture ? no bo przestepców-te firme trzeba gonic i bic ? zasada oko za oko ? no a jak sa to sluzby ktore macaja co sie da, to oko za oko tez jest usprawiedliwione ???? moze pomysl zanim cos napiszesz …. no chyba ze jestes namaszczony i zgodnie z zasada swoj swojego , juz gdzies sie przykleiles i jestes klepany po pleckach za robienie masowego kuku wszystkim obywatelom – tak prewencyjnie ….

Odpowiedziami na zarzuty czytelników nieźle się kompromitujecie.

Coś strasznie dużo głosów wzburzonych takim postępowaniem. Czyżby kij w mrowisko…?