Rzadko mamy okazję poznać szczegóły metod ataków najskuteczniejszych włamywaczy. Tym cenniejszy jest opis tego, w jaki sposób Aleksiej Belan wykradał bazy danych największych amerykańskich serwisów internetowych – w tym Yahoo.

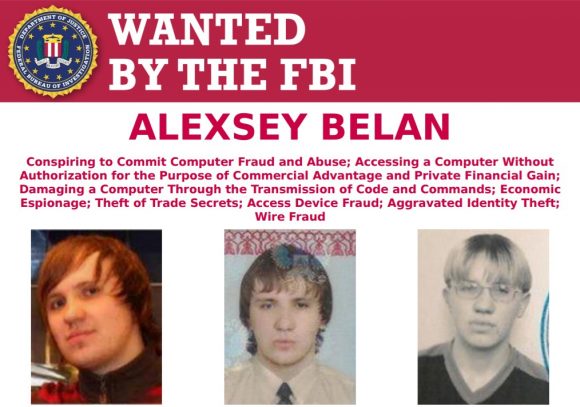

Aleksiej Belan, oskarżony o włamanie do Yahoo jako jego główny sprawca, miał spore doświadczenie w pokonywaniu cudzych zabezpieczeń. Zanim włamał się do Yahoo odpowiadał za ataki na wiele bardzo dużych firm internetowych z USA. Wśród jego sukcesów wymienia się między innymi firmy takie jak Evernote, Scribd, Zappos i oczywiście Yahoo, a lista jest prawdopodobnie dużo dłuższa. Wiele największych włamań w latach 2012 – 2013 miało być jego osobistym dziełem. W jaki sposób dostawał się do baz danych tych firm? Przeczytajcie poniżej.

Od WordPressa do bazy produkcyjnej

Jeden z ekspertów zajmujących się analizami powłamaniowymi miał szczęście pracować nad kilkoma przypadkami przypisywanymi Belanowi i podzielił się swoimi obserwacjami oraz wskazówkami. Jak przebiegało klasyczne włamanie Belana? Z reguły miało ono podobny schemat:

- identyfikacja mniej istotnych serwerów WWW za pomocą Google lub LinkedIn,

- włamanie przez błędy w WordPressie lub w skryptach pisanych przez pracowników firmy,

- skonfigurowanie tylnej furtki w celu przechwycenia danych uwierzytelniających,

- skanowanie sieci wewnętrznej nmapem,

- analiza firmowych wiki w celu ustalenia firmowych procedur i procesów,

- analiza systemów śledzących tickety, błędy w aplikacjach i wersje aplikacji w celu odnalezienia sekretów uwierzytelniających,

- użycie ciasteczek z instancji testowych do uzyskania dostępu do instancji produkcyjnych,

- użycie odnalezionych certyfikatów i wykradzionych haseł w celu uzyskania dostępu VPN,

- użycie danych uwierzytelniających w celu dodania tylnych furtek,

- zrzucenie bazy danych, kradzież danych.

Relacja eksperta zawiera również szczegóły techniczne trzech włamań Belana. Spójrzmy zatem, jak przebiegały krok po kroku.

Włamanie nr 1

- odnalezienie serwera działu marketingu z WordPressem podatnym na błąd CVE-2011–4106 (TimThumb),

- pobranie narzędzi z osobistego serwera m4g.ru (trochę bezczelne, ale najwyraźniej nie sądził, że ktoś może monitorować ruch),

- podniesienie uprawnień przez CVE-2010–3856,

- wstawienie tylnej furtki do mechanizmu uwierzytelniającego i kradzież haseł użytkowników WordPressa,

- uruchomienie nmapa i znalezienie wewnętrznej wiki,

- użycie wykradzionych haseł z WordPressa do uzyskania dostępu do Wiki,

- pobranie procedur administracyjnych,

- odbicie się od dwuskładnikowego uwierzytelnienia w portalu administracyjnym,

- odnalezienie testowej/deweloperskiej wersji portalu administracyjnego,

- zidentyfikowanie błędów w portalu administracyjnym (przechodzenie do innych katalogów oraz możliwość wgrania dowolnego pliku),

- wygenerowanie ciasteczek w testowej wersji portalu (pozbawionej 2FA) i skuteczne ich użycie w wersji produkcyjnej,

- zdobycie konta administratora portalu administracyjnego,

- zdobycie danych uwierzytelniających do bazy danych serwisu,

- mysqldump do pliku 1.txt,

- nieudane SCP 1.tgz do masterhost.ru,

- podzielenie 1.tgz na kawałki i pobranie przez serwer WWW.

Włamanie nr 2

- odnalezienie profilu jednego z pracowników na LinkedIn,

- odnalezienie linków do prywatnych stron WWW pracownika,

- identyfikacja błędów w skryptach PHP pracownika (wgrywanie dowolnych plików),

- włamanie na jego prywatny domowy serwer, uzyskanie dostępu do środowiska VM na iMacu,

- podniesienie uprawnień przez CVE-2010–3856,

- skonfigurowanie tylnej furtki na poziomie systemu operacyjnego i PHP,

- zapisywanie wszystkich używanych haseł,

- złamanie haszy z /etc/shadow,

- logowanie do VM przez SSH,

- atak typu bruteforce na SSH na komputerze hosta,

- udane logowanie dzięki lekkiej modyfikacji hasła z guesta,

- wyczyszczenie logów na gueście,

- wyciągnięcie z hosta danych niezbędnych do nawiązania połączenia VPN,

- pobranie produkcyjnej bazy danych.

Włamanie nr 3

- użycie wcześniej wykradzionych danych uwierzytelniających by dostać się do konta Gmail,

- uwierzytelnienie do internetowego serwisu JIRA za pomocą OpenID,

- odnalezienie informacji o starym serwerze SVN w JIRA,

- dane uwierzytelniające działały także w SVN,

- podniesienie uprawnień, kradzież/etc/shadow,

- złamane hasze umożliwiają dostęp do usługi Git dostępnej z internetu,

- commit do Gita tylnej furtki w JSP,

- samodzielne zatwierdzenie commita,

- commit trafia na produkcję,

- użycie tylnej furtki do odczytania danych dostępowych bazy danych,

- mysqldump do pliku 1.txt,

- spakowanie, podzielenie, skopiowanie na serwer WWW, pobranie bazy.

Podsumowanie

Jak zatem widać, Belan przeprowadzał normalne, porządne testy penetracyjne. Dzięki nim uzyskał dostęp do co najmniej 1,2 miliarda danych uwierzytelniających (a prawdopodobnie ukradł ich znacznie więcej). Odrobina talentu włamywacza, standardowy zestaw narzędzi i lekkie zaniedbania po stronie ofiar okazały się dla wielu firm niebezpiecznie skutecznym koktajlem. Czytelnikom zostawiamy ćwiczenie polegające na wskazaniu podstawowych zasad, których nie przestrzegały firmy – ofiary.

Komentarze

Jedno trzeba przyznać takim przestępcom, ciężko harują na sukces i nie idą na łatwizne jak typowy spamer z tanim maleware. Dno.

Włamanie włamaniem, szkoda, że uzdolnieni ludzie tak robią i tak kończą.

Ogolnie poziom IT w wiekszosci firm jest zenijacy – nie wapomne nawet o Security.

Nie jest to wynik slabego personelu IT tylko glownir slabego zarzadzania ludzmi i slabymi procedurami.

Mi sie najbardziej spodobało commitowanie zmian do repo. Jednak CI potrafi namieszać :)

Jak tak czytam to myślę że to była sieć złożona z 12 komputerów i IPtables

Akurat w sieci z dwunastoma komputerami i iptables/nftables łatwiej zapanować nad ruchem i użytkownikami.

zapewne, ale proponuje ci usiąść w korpo sieci przed komputerem i poszukać JIR-y, svn-ów i się do nich włamać, odezwij się jak już znajdziesz te właściwe a później gdy już się włamiesz :)

a jeszcze później gdy już wykradniesz to poco przyszedłeś, włamania to jednak nie pentesty czy cert OSCP