Świat carderów nie samymi technikaliami stoi, dlatego czas na aspekt biznesowy ich działalności. Jak autorzy narzędzi reklamują i sprzedają swoje produkty? Opowie o tym nasz znakomity przewodnik, Marcin Mostek.

W poprzednich częściach artykułu czytelnik miał okazję zaznajomić się z tematyką fingerprintingu, a także z narzędziami, jakie są używane po przeciwnej stronie barykady do omijania tego typu zabezpieczeń (oraz ich szczegółami technicznymi). Kolejna część skupi się na opisie otoczki biznesowej, która wykształciła się wokół wcześniej opisanych narzędzi:

- w jaki sposób mogą pojawiać się pomysły na podobny „byznes”,

- jakie pytania strategiczne musieli prawdopodobnie zadać sobie twórcy narzędzi antyfingerpintujących,

- jak wyglądała implementacja całości lub części z nich w przypadku poszczególnych rozwiązań obecnych na rynku.

Zaczynajmy!

Byznes is byznes, proszę pana! Ja miałem żonę z bazaru…

Wytworzenie oprogramowania skutecznie omijającego zabezpieczenia systemów antyfraudowych nie jest trywialnym zadaniem. Wymaga ono od twórcy szeregu umiejętności:

- operacyjnej wiedzy na temat cardingu – co? gdzie? jak cardować?

- znajomości działania przeglądarek i fikuśnych języków przez nie obsługiwanych (JavaScript),

- umiejętności programowania,

- wiedzy o sposobie działania systemów antyfraudowych, nabywanej zwykle przez inżynierię wsteczną kodu narzędzi profilujących bądź czarnoskrzynkowe testy działających systemów.

Jako że w życiu nie ma nic za darmo, zdobycie tych umiejętności lub opłacenie osoby już je posiadającej wymaga dużo pieniędzy. Skąd brać te zasoby? Na przykład od innych osób zajmujących się cardingiem! Oczywiście można wykorzystać do tego różne modele biznesowe i kierować swój produkt do różnych typów odbiorców. Prześledźmy zatem ewolucję modeli biznesowych na przykładzie wcześniej przeanalizowanych narzędzi wykorzystywanych do fraudu.

Jak to się robi?

Pierwotnie, jak w przypadku prawie każdego produktu służącego do popełnia przestępstw internetowych, mamy do czynienia z chałupniczą prowizorką . Tworzone są proste systemy „zlepiające” najczęściej stosowane i najbardziej podstawowe narzędzia używane przez przestępców – przykładowo maszyna wirtualna zawierająca: przeglądarkę internetową + program do łączenia się za pomocą SOCKS proxy + narzędzie do czyszczenia plików cookies. Zestawy tego typu stosowane są bądź na własne potrzeby twórcy, bądź w wąskim gronie najbardziej zaufanych współpracowników – mają za zadanie automatyzować i upraszczać żmudny proceder. Wraz ze wzrostem liczby komponentów i stopnia ich wzajemnej integracji niektórym autorom może zaświtać myśl: po co bawić się w ten cały carding? Przecież:

- kupowanie numerów kart,

- sprawdzanie, czy nie są zablokowane,

- znajdowanie podatnych na carding serwisów,

- głowienie się, jak wyprać zdobyte pieniądze,

- udowadnianie urzędowi skarbowemu, skąd posiada się nadmierne pokłady gotówki przy braku lub niskich dochodach,

- w ekstremalnych przypadkach narażanie się na niechciane wizyty domowe różnorakich funkcjonariuszy (wcale nie w celach towarzyskich).

– nie brzmi jak wymarzone zajęcie. Znacznie rozsądniejszym wyborem w tej kwestii wydaje się tworzenie samych narzędzi służących do dokonania przestępstwa – ryzyko wpadki jest znacznie mniejsze, a zysk co najmniej taki sam.

Ciekawostka mostka

Tworzenie narzędzi do oszukiwania systemów antyfraudowych nie jest jedyną opcją biznesową, jaka jest dostępna dla doświadczonych carderów. Coraz większą popularnością cieszy się branża szkoleniowa powiązana z tą dziedziną. Ceny szkoleń potrafią wahać się od 100$ do nawet 2000$ za kurs. Duże znaczenie ma doświadczenie szkolącego oraz obrana forma szkolenia – inaczej będą wyceniane rozbudowane tutoriale tekstowe, a inaczej zajęcia „hands on” z mentorem za pośrednictwem Skype’a. Co ciekawe, część podmiotów świadczących tego typu usługi nie podejmuje się ich, jeśli uczeń jest… Hindusem, powołując się na kiepskie wyniki nauczania / współpracy z ludźmi o tej narodowości. Jest to o tyle dziwne, że Hindusi, obok mieszkańców byłego ZSSR i Latynosów (zwłaszcza Brazylia), stanowią grupy etniczne, wśród których carding jest najbardziej popularny. Więcej na temat tego typu szkoleń można przeczytać tu lub tu.

Analizując istniejące już rozwiązania służące do obchodzenia systemów antyfraudowych wykorzystujących fingerprinting, można zauważyć pewien schemat. Twórcy tego typu rozwiązań, zanim zostali „cyberprzestępcami 15k”, musieli, zakładając swój biznes bądź już go prowadząc, odpowiedzieć sobie na kilka ważnych pytań:

- do kogo kierują swój produkt?

To klientela definiuje w największym stopniu, jak będzie wyglądał produkt. Nastawienie się na zaawansowanych carderów sprawi, że rozwiązanie będzie musiało mieć wiele funkcji i dawać duże możliwości konfiguracyjne, ale za to klienci będą skłonni płacić za nie więcej. Podejście to niesie za sobą również dodatkowe problemy – użytkowników bardziej zaawansowanych będzie zawsze mało. Wybierając tę ścieżkę, mocno ogranicza się liczbę potencjalnych klientów. Istnieje również szansa, że power-userzy rozbiorą narzędzie na czynniki pierwsze i będą je modyfikować – nie będą już potrzebowali nowych wersji. W przypadku ekstremalnym mogą nawet zacząć sprzedawać je jako swoje. Oczywiście można temu zaradzić, kierując narzędzie do początkujących / mało technicznych przestępców – zwiększona zostaje grupa docelowa, aczkolwiek zabieg ten będzie musiał odbić się na cenie. Początkujący carderzy nie dysponują często dużą ilością gotówki, więc nie będą skorzy do wielkich inwestycji (o ile twórca nie ma monopolu na dany typ narzędzia). Wybór mniej technicznych użytkowników spowoduje znaczący wzrost pytań odnośnie użytkowania i konfiguracji narzędzia. W praktyce każdy z „rynkowych liderów” tego typu rozwiązań stara się balansować grupę docelową swego produktu.

- jaka będzie jego cena i model biznesowy sprzedaży?

No właśnie, jak dany twórca chce sprzedawać narzędzie i jak na nim zarabia? Czy oferuje narzędzie, które jest stosunkowo drogie i zarabia bezpośrednio na jego sprzedaży? Czy może oferuje miesięczną subskrypcję, zapewniając w jej ramach dodatkowe usługi (rozwój narzędzia, pomoc techniczną itp.)? A może opakowuje narzędzie konkurencji, sprzedaje je jako usługę subskrypcyjną i po zebraniu kilku zamówień nieoczekiwanie zwija interes? Każda z tych opcji ma swoje plusy i minusy – przykładowo w pierwszym wariancie osiągnięte zostaną prawdopodobnie duże zyski, ale po nasyceniu rynku produktem twórca musi w jakiś sposób przekonać swoich starych klientów do kupna nowszej wersji. Jednym ze sposobów radzenia sobie z tym zjawiskiem (oprócz agresywnego marketingu) jest właściwie rozumiana innowacja. Należy zauważyć, że badania R&D są dosyć drogie i ryzykowne, więc może okazać się, że aktualna sprzedaż nie zapewnia twórcy wystarczających środków na prowadzenie prac badawczych. Natomiast w drugim wariancie nie trzeba się martwić stałym napływem środków potrzebnych do rozwoju, ale twórca ma na sobie silną presję periodycznego „dowożenia” nowych, interesujących dla odbiorcy funkcji. Model subskrypcyjny, zwłaszcza jeśli po anulowaniu subskrypcji nie można korzystać już ze starych wersji oprogramowania, sprawia, że dużo trudniej przekonać do siebie klienta. W tym modelu zawsze będą istnieć osoby, które wolą „zapłacić raz i mieć święty spokój”, nawet za cenę braku aktualizacji.

- jakie kanały dystrybucji będą wykorzystywane?

Miejsce, w którym produkt jest sprzedawany, też ma ogromne znaczenie. Niektórzy twórcy oferują narzędzie na zamkniętych forach, na których użytkownicy są sprawdzani przed dołączeniem. Działając w ten sposób, minimalizują oni szansę na oszustwa ze strony klientów, wyciek narzędzia, a także utrudniają jego analizę konkurencji i osobom odpowiedzialnym za rozwój systemów antyfraudowych. Jednak nie ma róży bez kolców – podejście tego typu znacząco ogranicza liczbę potencjalnych klientów. Innym pomysłem może być wystawienie narzędzia na sprzedaż wa jakimś podziemnym markecie (brak kosztów utrzymania i większy zasięg) czy wreszcie prowadzenie własnej strony, za pomocą której można sprzedawać produkt (koszt utrzymania, ale za to największa swoboda). W przypadku ostatniego rozwiązania twórca musi zdecydować, gdzie ma znajdować się jego strona – przykładowo obecność tylko w „darknecie” znów wyeliminuje część potencjalnych klientów, ale za to utrudni jego deanonimizację.

- w jaki sposób będzie można dokonywać płatności?

Czyli w jaki sposób klienci będą mogli zapłacić za ciężką pracę twórcy? Należy pamiętać, że zarówno twórcy, jak i jego klientom, zależeć będzie na dyskrecji, więc tradycyjne formy płacenia za towar lub usługę raczej nie wchodzą w grę. Im więcej metod płatności twórca będzie obsługiwać, tym większa szansa, że klient zdecyduje się na zakup. Jednak wiele takich form oznacza też większą złożoność i koszt utrzymania biznesu. Część twórców uwzględnia również barierę techniczną powiązaną z niektórymi typami płatności – mniej doświadczeni użytkownicy mogą mieć problem z jej pokonaniem. Odpowiedzią na ten problem jest niejednokrotnie wytworzenie odpowiednich poradników.

- jak i gdzie będą się reklamować?

Czy twórca reklamuje się tylko na własnej stronie? Może posługuje się marketingiem szeptanym (fora internetowe) lub czeka, aż jakość jego narzędzia sama zrobi mu reklamę? Czy twórca dobiera materiały marketingowe specjalnie do konkretnego odbiorcy? A może kupuje artykuły sponsorowane w portalach „branżowych”? Czy tworzy społeczność wokół swojego produktu? Czy wykorzystuje social media? Czy materiały marketingowe mają tylko charakter tekstowy? A może jest to forma audio-wizualna? Czy twórca sponsoruje wydarzenia powiązane w jakimś stopniu z własnym produktem? Rodzajów podejść do tego tematu można zaobserwować całkiem sporo.

- jak zarządzają własną popularnością?

Jest to jeden z mniej zauważanych, a na pewno bardzo ważnych aspektów działalności w tej branży. Im bardziej znane jest narzędzie, tym łatwiej o nowych klientów, ale też o nowe kłopoty. Przykładowo, posiadając zbyt popularny i działający zbyt długo pod jednym szyldem brand, twórca naraża się na:

- zainteresowanie ze strony konkurencji, która nie omieszka rozłożyć oprogramowania na czynniki pierwsze i ukraść najciekawsze pomysły bądź wypuścić scrackowaną wersje narzędzia dostępną za darmo,

- analizę własnego rozwiązania przez osoby z przeciwnej strony barykady (twórców systemów antyfraudowych), co z pewnością nie wpłynie pozytywnie na jego skuteczność,

- zainteresowanie ze strony różnej maści dziennikarzy, a nawet organów ścigania; im dłużej działa dany „biznesmen”, tym więcej zostawia śladów pomocnych do odkrycia swojej prawdziwej tożsamości; wynik takiego zainteresowania nie musi być oczywiście negatywny – czasem artykuły dotyczące twórcy lub wytwarzanego przez niego oprogramowania są dodatkowym źródłem reklamy,

- problem piractwa (a o Denuvo w tej branży nikt nie słyszał),

- pojawienie się samozwańczych… twórców swojego narzędzia, którzy będą je sprzedawać bez jego zgody, w dużo niższej cenie.

- jak zabezpieczać się przed piractwem?

Wraz ze wzrostem popularności zawsze pojawia się ten problem. Twórcy podchodzą do niego w różny sposób. Niektórzy w ogóle nie odnoszą się do problemu piractwa, inni wprowadzają coraz bardziej zaawansowane zabezpieczenia antypirackie łącznie z przeniesieniem dużej części funkcji na własne serwery (allways online). Podejście takie wywołuje czasami duże niezadowolenie wśród klientów – nie mają oni żadnej gwarancji, co się stanie z zakupionym narzędziem, gdy biznes prowadzony przez takiego twórcę zostanie zamknięty. Dodatkowo zdecydowana większość z nich nie ma możliwości weryfikacji, co tak naprawdę twórca wysyła na własne serwery – rodzi to niejednokrotnie jeszcze większą nieufność co do intencji takiego twórcy. Oczywiście stosowane są również mniej inwazyjne sposoby zabezpieczenia się przed piractwem – niektórzy twórcy starają się tylko regularnie rozwijać swoje narzędzie i dodawać do niego nowe funkcje. Częstość, z jaką należy polować na nową scrackowaną wersję, znacząco ogranicza zapędy części amatorów darmowego za wszelką cenę oprogramowania.

- jak będzie wyglądała obsługa klienta?

Prędzej czy później pojawia się problem niezrozumienia sposobu użycia narzędzia przez osoby, które je zakupiły. Praktycznie wszyscy rynkowi gracze zdają sobie sprawę, że nie prowadzą lokalu gastronomicznego i nie mogą przyjąć starego, PRL-owskiego podejścia w stylu „wpuszczać ludzi tylko w krawatach” (a jak powszechnie wiadomo, klient w krawacie jest mniej awanturujący się). Brak jakiejkolwiek reakcji w kwestii obsługi klienta na pewno odbije się na ich reputacji. Rynkowe podejścia do tego tematu są zróżnicowane:

- znaczące uproszczenie samego narzędzia, tak by zminimalizować liczbę problemów,

- wytworzenie bardzo dokładnej dokumentacja narzędzia, a nawet wideo-tutoriali,

- zbudowanie społeczności wokoło swojego produktu, tak by użytkownicy pomagali sobie nawzajem,

- pomoc techniczna i system ticketów.

- na podstawie czego decydują, jak rozwijać własne narzędzie?

Czy opierają się w całości na tym, co sugerują im klienci? A może czują się na tyle pewni technicznie, że sami proponują i wdrażają pionierskie rozwiązania? Niektórzy z nich kopiują i ulepszają rozwiązania konkurencji bądź opracowują rozwiązania przeciwdziałające najnowszym osiągnięciom konkretnych produktów antyfraudowych.

- jaką strategie wybierają w stosunku do swojej konkurencji?

Da się zaobserwować diametralnie różne podejścia: od całkowitego ignorowania istnienia konkurencji do porównywania własnego rozwiązania do rozwiązań innych „firm” z tego obszaru, naturalnie uwypuklając dobre cechy własnego narzędzia w stosunku do braków u konkurencji.

Jednak na tym polu, w związku ze specyfiką samej branży, można zaobserwować dużo bardziej agresywne taktyki:

- kradzież pomysłów konkurencji,

- scrackowanie rozwiązania konkurencji i wypuszczenie go za darmo lub za drobną opłatą (oczywiście z dodatkowym oprogramowaniem „monitorującym”),

- wszelaki czarny PR – złe opinie o oprogramowaniu konkurencji na forach, szkalowanie jej na własnej stronie,

- doxing autora, czyli jego deanonimizacja.

Podejście „firm z tego sektora” bardzo przypomina strategie obecne w przypadku normalnych, profesjonalnych podmiotów gospodarczych, które wchodzą na rynek – tak zwane go-to-market np. tego typu.

Dobrze, skoro zaznajomiliśmy się z potencjalnymi rozterkami, które prawdopodobnie targały twórcami rozwiązań antyfingerpintowych, przejdźmy teraz do ich implementacji w poszczególnych usługach / narzędziach dostępnych na rynku.

Antiditect AD 2014 (może nie najtaniej, ale jako tako)

Trudno powiedzieć z całą pewnością, kiedy to narzędzie zostało wytworzone i kto z jego sprzedających jest jego prawdziwym autorem. Można natomiast stwierdzić, że oprogramowanie to znalazło się w zbiorowej świadomości „internetów” po wspomnianych wcześniej artykułach Briana Krebsa (okolice 2015 roku). Sama strona sprzedająca Antidetecta, którą wyśledził słynny dziennikarz, funkcjonowała w tym okresie już od około roku – przynajmniej najstarsza dostępna wersja w serwisie archive.org datowana jest na 07/2014.

Oferowane były na niej trzy wersje Antidetecta:

- działająca na Firefoxie (299,99$),

- działająca na IE (również 299,99$),

- hardware Antidetect oszukujący bezpośrednio w systemie operacyjnym (o dziwo, taniej, 249,99$).

Po końcówkach cen widać tu znajomość podstawowych prawideł marketingu. Jednak prawdziwy kupiec wie, że nic tak nie przyciągnie klienta jak promocja, więc pojawiła się oferta zbiorcza (wszystkie narzędzia za jedyne 699,99$). Kupno licencji miało gwarantować dożywotnie aktualizacje oprogramowania. Nie był to, jak później się okazało, zbyt szczęśliwy model biznesowy.

Kim była grupa docelowa narzędzia? Tutaj autor nie bawił się w subtelności (pisownia oryginalna):

„Do you want to bypass ban/antifraud systems which can detect your hardware fingeprint or\and your browser fingerprint? If yes – buy our product.”

„For casino and poker”

„You can uss FFTools Antidetect with online shops, pokerrooms, casino; do multiaccounting with any websites”

Oceniając poziom skomplikowania obsługi narzędzia, można stwierdzić, iż było ono skierowane do średnio-zaawansowanych użytkowników. Należało posiadać jednak trochę wiedzy, by nie strzelić sobie w stopę i prawidłowo je skonfigurować.

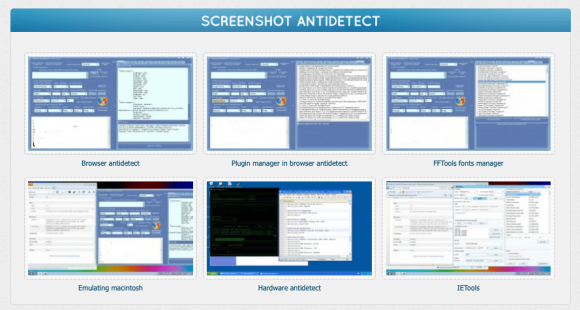

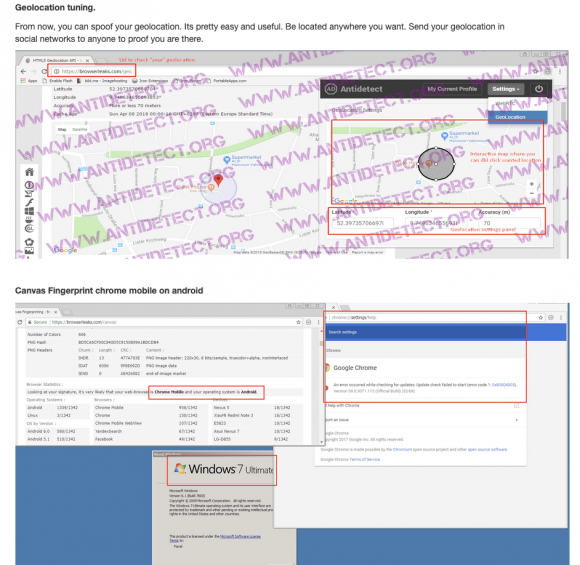

Wiadomo, że do zakupu należy klienta jakoś zachęcić – na stronie znajdowały się liczne screeny i całkiem profesjonalna reklama prezentująca oprogramowanie:

Jakby było tego mało, strona zawierała również recenzje zadowolonych użytkowników o budzących zaufanie nazwach sugerujących elitarność (ROLEX) lub rozległą wiedzę techniczną (r33z):

„Good staf, respect”

„Worked with antidetect, best of the best!”

„Updates and support is the best”

Jako, że twórca znał zapewne łacińską sentencję „Nec hercules contra plures” na stronie znalazła się sekcja „partners” (niewypełniona). Zapobiegliwy autor umieścił w niej informacje, iż gdyby jednak jakiś potencjalny partner się znalazł, to musi niezwłocznie skontaktować się z departamentem sprzedaży. Żeby nie było żadnych wątpliwości, podano Jabber i ICQ tego departamentu (według informacji ze strony otwarte od 11 do 19 czasu moskiewskiego, tylko w tygodniu).

Jak każde szanujące się oprogramowanie Antiditect miał swoją licencję:

- 1 komputer – jedna licencja (plus nieograniczona liczba maszyn wirtualnych na nim),

- licencja nie ulega odsprzedaży,

- nie można kopiować oprogramowania na inne komputery,

- brak demo i wersji ograniczonej czasowo.

I najlepsza zasada na koniec:

„Moneyback is possible if we have agreement before the deal; otherwise moneyback is impossible.”

Prosto, logicznie i klarownie – to, co lubi każdy klient.

Zachęcony odbiorca mógł nabyć narzędzie rzekomo za pomocą „Paypal, Visa, Mastercard, Webmoney”, co jednak kilka pikseli niżej okazywało się nie do końca prawdą:

W przypadku gdy użytkownik miał problemy z obsługą narzędzia, mógł skorzystać z załączonej instrukcji lub skontaktować się z pomocą techniczną (Jabber). Autor trochę sobie śmieszkował, opisując pierwsze próby sprzedaży tego narzędzia, ale sprawa jest przecież poważna. Zwłaszcza że w kolejnych latach usługi tego typu (łącznie z samym Antidetectem) uległy znacznej profesjonalizacji.

Antiditect AD 2016 – początki dojrzałości

Rok 2016 jest datą pojawienia się na wcześniej analizowanej stronie nowej wersji narzędzia – Antidetecta w wersji 6.5. Oprócz nowości technicznych opisanych we wcześniejszych artykułach, autor Antidetecta zaczyna chyba powoli stwierdzać, że jednokrotna sprzedaż narzędzia i oferowanie dożywotnich jego aktualizacji nie zapewnia mu odpowiedniego zysku. Liczba potencjalnych klientów jest przecież mocno ograniczona specyfiką samej branży, jak i wymaganiami technicznymi stawianymi przed potencjalnym nabywcą (konfiguracja). No, a za coś trzeba żyć i rozwijać swój produkt – pamiętajmy, że w tym samym czasie systemy antyfraudowe są cały czas ulepszane.

Z racji tego, że narzędzie ma już ugruntowaną na rynku markę, wytwórca postanawia zareagować na ten fakt podwyżką cen. Najpopularniejszy Antidetect działający na Firefoksie kosztuje teraz 550$ (250$ więcej), jego odpowiednik wykorzystujący silnik IE – 400$ (o 100$ więcej), zaś hardware’owa odmiana narzędzia równo 300$ (50$ podwyżki). Dodatkowo ze strony znika informacja o dożywotnich darmowych aktualizacjach, natomiast zostaje rozbudowana sekcja „Videos” zawierająca teraz zbiór wideo-tutoriali:

- przegląd podstawowych funkcji wszystkich wersji narzędzia,

- podmienianie czcionek (zarówno Flash, jak i JavaScript),

- zmiana pluginów,

- „emulacja” Androida i Opery,

- używanie hardware Antidetecta w przypadku kasyna online,

- podmiana nazwy dysku i karty graficznej przez hardware Antidetecta,

- zapisywanie i wczytywanie ciasteczek w przypadku IE Antidetecta.

Wszystkie te materiały mają na celu powiększenie grupy docelowej odbiorców poprzez zmniejszenie bariery wejścia – wymaganej wiedzy technicznej. O narastających problemach z konfiguracją narzędzia może także świadczyć niewystępujący wcześniej disclaimer pojawiający się po wejściu na stronę. Informuje on potencjalnego nabywcę, że autor narzędzia nie odpowiada za jego złe wykorzystanie bądź zawarte w nim błędy, a także za jakiekolwiek straty finansowe wynikłe z tych faktów.

Nie jest to ostatnia zmiana w tym aspekcie, której dokonał twórca. Postanawia on spróbować przekuć największą wadę swojego narzędzia w atut biznesowy. Wersja 6.5 oprócz kilku predefiniowanych plików konfiguracyjnych ułatwiających nie-technicznemu użytkownikowi prawidłowe użycie Antidetecta, zawiera również dodatkową niespodziankę. Jest to informacja, że w wypadku chęci kupna dodatkowych plików konfiguracyjnych służących do spoofowania przeglądarek, użytkownik może się zwrócić (na razie za pomocą Jabbera) bezpośrednio do wytwórcy oprogramowania. Wprowadza to dodatkowe źródło dochodów pochodzących ze znanych i lubianych w świecie gier komputerowych mikropłatności.

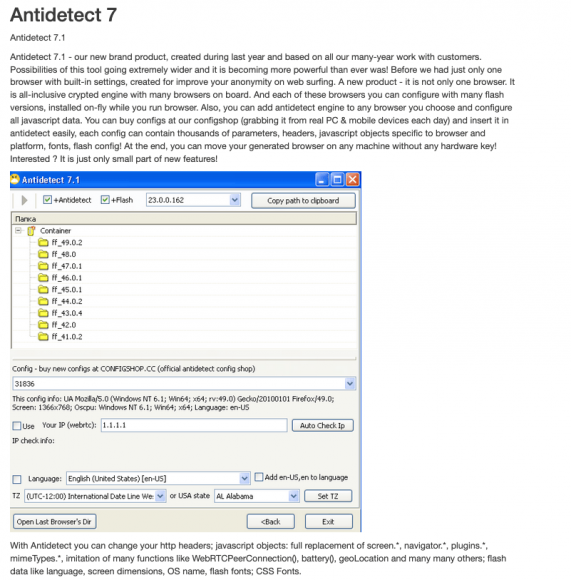

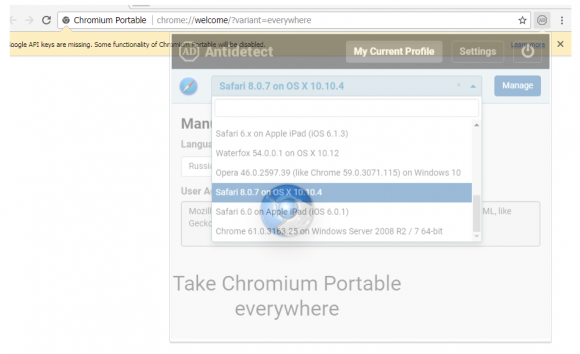

Antiditect 7 – przełom

Twórca Antidetecta postanowił jeszcze tego samego roku pójść za ciosem – dokładnie trzy miesiące po udostępnieniu wersji 6.5 wydaje okrągłą wersję 7. Świeżo wydana aplikacja jest małą rewolucją w podejściu do początkującego klienta – w odróżnieniu od poprzednich wersji jest ona znacznie uproszczona. Klient ma teraz do wyboru tylko najbardziej niezbędne opcje, zostaje także wycofana możliwość ręcznego modyfikowania zachowania przeglądarki za pomocą JavaScriptu, zbytnio komplikująca prawidłowe korzystanie z programu. Cała konfiguracja może odbyć się w zasadzie poprzez wybranie wersji Firefoksa oraz pliku konfiguracyjnego mającego ustawić żądane opcje (np. spoofing Opery czy telefonu z Androidem). Podejście to ma w zasadzie same zalety:

- użytkownik nie gubi się gąszczu możliwych do ustawienia opcji,

- użytkownik nie może już sobie strzelić w stopę, ustawiając w przeglądarce opcje, które wywołają uśmiech politowania na twarzy analizującego fraud specjalisty (np. obecność danych Flash na iOS).

Jedyną grupą będącą potencjalnie poszkodowaną tą nagłą zmianą paradygmatu są power-userzy, jednak wydaje się to w pełni skalkulowana decyzja. Wyjadacze potrafiący w pełni wykorzystać możliwości starych wersji Antidetecta nie byliby skorzy do nabywania następnych wersji oprogramowania lub potrafiliby wytworzyć własne narzędzie. Uproszczenie sposobu korzystania z Antidetecta nie tylko znacząco zwiększa grupę docelową, ale i umożliwia powiększenie rentowności wprowadzonego we wcześniejszych wersjach źródła dochodu w postaci mikropłatności. Realizowane jest to poprzez sklep z plikami konfiguracyjnymi „emulującymi” różne przeglądarki i urządzenia. Użytkownik chcący w pełni uniknąć fingerpintowania jest zmuszony do kupna „konfigów” z wielu urządzeń.

Jednak samo oprogramowanie nie jest jedyną rzeczą, która przeszła gwałtowną metamorfozę. Strona i zawarte na niej informacje również uległy znaczącej zmianie – zniknęły praktycznie wszystkie dawne sekcje. Po zmianach zawierała ona tylko informacje na temat najnowszej wersji oprogramowania – autor widocznie zdecydował, że rozwijanie niezależnych trzech narzędzi jest wysoce nieoptymalne i dużo lepiej będzie skupić się na jednym rozwiązaniu, które przynosi największe zyski. Co ciekawe, strona główna nie zawiera również żadnych danych kontaktowych, miejsca do dokonania płatności czy nawet ceny, co sugeruje, że autor zmienił kanał dystrybucji.

Zmianie uległa również licencja samego narzędzia – umożliwione zostało wcześniej zabronione przenoszenie Antidetecta pomiędzy różnymi komputerami. Autor zapewnia też, że nie będzie wymagał miesięcznych płatności. Po raz pierwszy pojawia się informacja o obecności sklepu z konfigami – obiecywana jest możliwość zwrotu pieniędzy za błędne konfigi czy duże zniżki (po depozycie 500$ oferowana jest zniżka 30% na wszystkie zakupy).

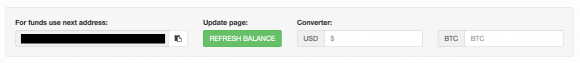

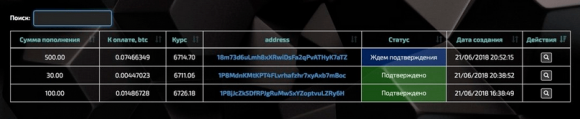

Sam sklep z konfigami wymaga od użytkownika zdeponowania na utworzonym przez niego koncie dodatkowych środków. Jest to możliwe za pomocą bitcoinów lub litecoinów – użytkownik dostaje numer portfela, na którym ma umieścić pieniądze przeznaczone na zakupy.

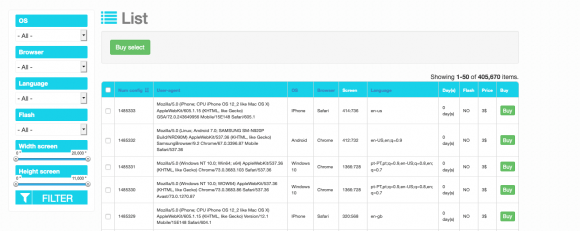

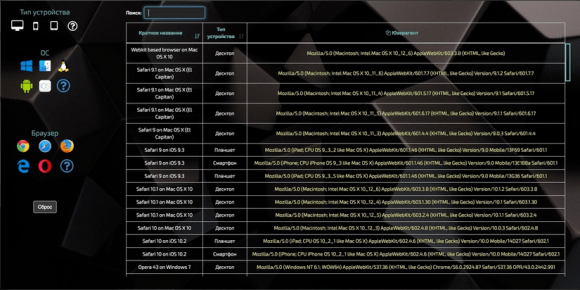

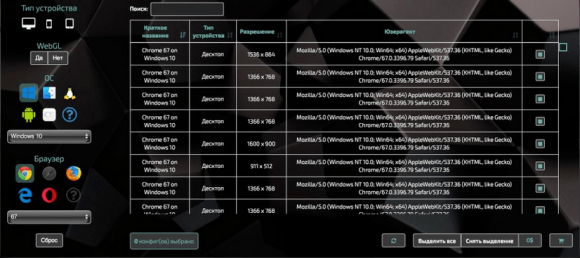

W głównej części sklepu kupujący ma możliwość wybrania interesującego go pliku konfiguracyjnego. Pliki te uszeregowane są według:

- numeru porządkowego,

- User-Agenta (pełna treść),

- systemu operacyjnego,

- przeglądarki,

- rozdzielczości ekranu,

- użytych języków,

- obecności Flasha,

- dni od zdobycia pliku konfiguracyjnego.

Oczywiście istnieją opcje umożliwiające wyszukiwanie plików konfiguracyjnych po powyższych parametrach. Pojedynczy plik konfiguracyjny kosztuje około 3$. W przypadku zakupu niepoprawnego pliku konfiguracyjnego istnieje możliwość złożenia zażalenia do właściciela sklepu. Konfigi, zgodnie ze słowami autora, rzeczywiście wydają się zebrane od istniejących urządzeń. Sądząc po ich ilości (około 406 tysięcy plików na dzień pisania artykułu), musiały one zostać zebrane w zorganizowany sposób, np. za pomocą jakiegoś serwisu WWW bądź nawet botnetu.

Antidetect – czasy współczesne

Po 5 latach tworzenia narzędzia jego autorów (tak, na stronie używana jest obecnie liczba mnoga) charakteryzuje pewna dojrzałość biznesowa. Obecnie strona internetowa zawiera krótki opis samego produktu, reklamowanego jako bezpieczna przeglądarka, chroniąca przed fingerprintingiem, przeznaczona do „eksperymentów powiązanych z bezpieczeństwem i edukacji związanej z JavaScriptem”. Autorzy podkreślają, że ich wiedza użyta przy tworzeniu rozwiązania nie jest oparta tylko na serwisach wyciągających z przeglądarki najprostsze dane takie jak User-Agent czy IP, ale na analizie profesjonalnych systemów fingerprintujących. W ofercie twórców dostępne są następujące produkty / usługi:

- Antiditect 7.6

Jest to wersja narzędzia zawierająca liczne usprawnienia, takie jak przepisany „silnik” służący do spoofowania API JavaScript, obsługa spoofowania API geolokalizacyjnego, WebGL (w tym wersji 2) czy statusu baterii. Narzędzie jest oparte na Firefoksie w wersji 51-55. Cena za zakup wynosi 600$ i umożliwia dożywotne użytkowanie. Istnieje możliwość uaktualnienia do nowszej wersji (100$) i przeniesienia licencji na inny komputer (100$).

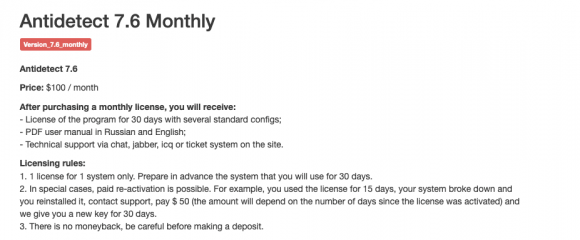

- Antidetect 7.6 monthly

Jest to wersja 7.6 wzbogacona o dodatkowe funkcje, jednak sprzedawana w modelu subskrypcyjnym – użytkownik wykupuje prawo do korzystania z niej, uiszczając miesięczną opłatę w wysokości 100$. Podejście tego typu ma szereg zalet:- umożliwia wypróbowanie narzędzia po znacznie atrakcyjniejszej cenie niż w przypadku kupna tradycyjnej licencji,

- zapewnia twórcom miesięczne dochody, niezależnie od sprzedaży plików konfiguracyjnych,

- umożliwia użytkownikowi płacenie za narzędzie tylko w okresach, kiedy jest ono mu rzeczywiście niezbędne,

- podejście tego typu może częściowo zabezpieczać przed piractwem – użytkownik mający aktywną subskrypcję otrzyma najnowszą wersję Antidetecta (zawierającą poprawki lub nowe funkcje), których nie otrzymałby, korzystając ze „źródeł alternatywnych”.

- Antidetect 8

Pakiet zawierający najnowszą i najbardziej rozbudowaną wersję Antidetecta, która jest regularnie aktualizowana (poprawki błędów oraz nowe funkcje). Produkt ten z całą pewnością nie należy do najtańszych – cena za niego wynosi 2999$ + miesięczna opłata 100$. Jest to przykład ciekawego modelu biznesowego – w założeniu twórców narzędzie to ma być rzekomo udostępniane limitowanej liczbie klientów (obecnie według informacji zawartych na stronie jest ich 4). Rozwiązanie takie ma utrudnić analizę narzędzia przez konkurencję i osoby zajmujące się tworzeniem systemów antyfraudowych, a także zmniejszyć szansę na wyciek. Sprawia to, że opłacalne stają się coraz bardziej skomplikowane prace badawcze nad nowszymi wersjami.

Wersja ta ma posiadać znacząco ulepszone względem Antidetecta 7.1 funkcje – przykładowo automatyczny spoofing wycieków WebRTC, możliwość spoofingu wielu języków czy rozdzielczości. Część z „nowych” funkcji wydaje się powtórką z wersji sprzed rewolucji z użyciem plików konfiguracyjnych, w której możliwe było wywołanie dowolnego kodu JavaScript w przeglądarce. Twórcy chwalą się, że zbierają profile przeglądarek ze strony, na którą dociera ruch dobrej jakości. Dodatkowo stworzyli specjalne narzędzie weryfikujące, czy przeglądarki wchodzące na tą stronę same nie spoofują pobieranych przez nich wartości. Po zebraniu odpowiedniej liczby próbek są one walidowane „specjalnym algorytmem” i dopiero po tym fakcie profil uznawany jest za gotowy do użycia. Pliki konfiguracyjne dostępne są w tej wersji za darmo.

W skład pakietu wchodzą:- wcześniej wspomniany Antiditect 8 oparty na Chromium,

- Antidetect 7,

- IETools Antidetect (usunięta ze sprzedaży wersja oparta na Internet Explorerze),

- hardware Antidetect (również niesprzedawana już oddzielnie wersja Antidetecta, spoofująca hardware),

- narzędzie do zarządzania połączeniami,

- narzędzie do zarządzania i tworzenia czcionek.

By nabyć którąkolwiek z wersji Antidetecta, kupujący musi założyć konto na stronie i tak jak w przypadku config shopu przelać na wyznaczony adres portfela środki pieniężne, których chce używać w sklepie (obsługiwane są bitcoiny i litecoiny). W sklepie widoczna jest historia zamówień oraz posiadane licencje. W przypadku posiadania aktywnej licencji użytkownik może liczyć na pomoc techniczną – istnieje oddzielna sekcja, w której użytkownik może zakładać „tickety” z problemami.

Podsumowując, twórcy Antidetecta wyraźnie eksperymentują z nowymi modelami biznesowymi. Na przestrzeni kilku lat widać zmianę z podejścia, w którym użytkownikowi sprzedawane jest narzędzie trudne w obsłudze, ale dające duże możliwości, na rzecz podejścia, w którym narzędzie zostało maksymalnie uproszczone kosztem części funkcjonalności. Największa słabość oprogramowania (konfiguracja i wymaganie od klienta wiedzy technicznej) została zmieniona w zaletę (monetyzacja sprzedaży plików konfiguracyjnych). Widoczne jest też powolne odejście od modelu, w którym użytkownik uiszczał pojedynczą opłatę na rzecz modelu subskrypcyjnego, dającego stałe zyski i ułatwiającego długotrwałe prace badawcze.

Ciekawostka mostka

Jako że na wojnie, w miłości i w przypadku sprzedaży rozwiązań mogących służyć do obchodzenia systemów antyfraudowych wszystkie ciosy są dozwolone, na stronie Antidetecta możemy znaleźć fragment tekstu bezpośrednio odnoszącego się do największej konkurencji – Linken Sphere:

„Attention! The software is not server side. Competitors softwares can record all your actions on server side, we have open source extension for Firefox, you can be sure you and only you know what is going on in your browser. Other people over the internet came after us, after all shit was happened and they are able to cooperate with fingerprint development teams (or anyone else) and collect full information about your actions anywhere”

Wersja rosyjska zawiera trochę bardziej rozbudowany tekst:

„Очень важно! В интернете появилось много программного обеспечения, которое якобы „лучше” чем наше, Мы хотим донести до вашего сведения что только наше ПО не является серверным и работает полностью на вашем компьютере в открытом исходном коде. Появившиеся после нас люди неизвестно откуда насоздавали серверного ПО, которое полностью контролирует все ваши действия в браузере и может записывать любые ваши действия на любом вебсайте – это введенные данные, и ваша реальная геопозиция, и данные компьютера, вы никогда не получите никаких уведомлений об этом и все будет сделано в скрытом режиме. Если вы приобретаете какой-либо антидетект убедитесь в отсутствии в нем жучков – код расширения браузера должен быть открыт и не иметь связи ни с каким сервером.”

Oczywiście Linken Sphere nie jest dłużny – bardzo podkreśla w materiałach promocyjnych, że w przeciwieństwie do innych rozwiązań tego typu ma dużo bardziej liberalne podejście do wykorzystywania oprogramowania na różnych komputerach.

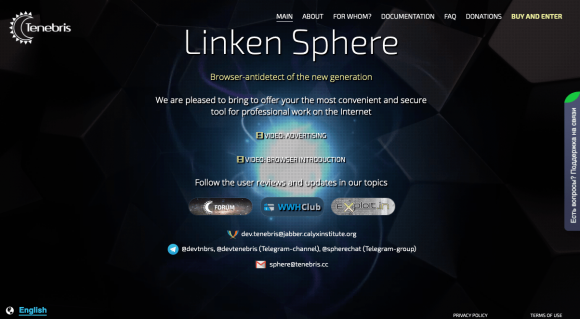

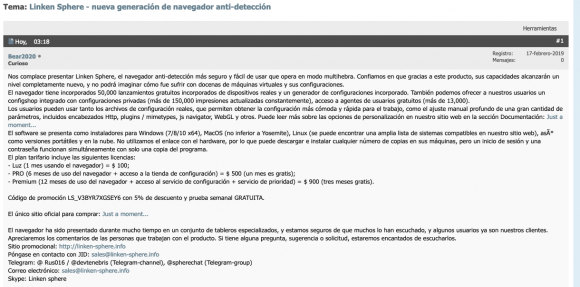

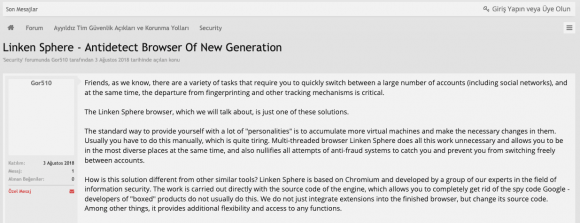

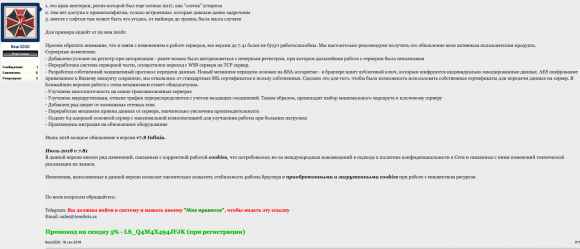

Linken Sphere

Jest to bardzo młode rozwiązanie, które pojawiło się w szerszej świadomości całkiem niedawno (w 2017-2018 roku). Nie oznacza to wcale mniejszego niż u konkurencji poziomu profesjonalizmu; wręcz przeciwnie – widać, że twórcy albo działali na rynku dużo wcześniej (jednak nie afiszując się z tym zbytnio) albo bardzo wnikliwie przestudiowali historię biznesową konkurencji. Imponujący jest również poziom techniczny rozwiązania „firmy” Tenebris – w końcu jak często się zdarza, że rozwiązanie mogące posłużyć do fraudu kartowego jest mocno zmodyfikowanym forkiem przeglądarki internetowej? (Podpowiedź autora: nie zdarza się). Linken Sphere poziomem profesjonalizmu dorównuje, a nawet przebija wiele firm działających w mniej dyskusyjnych branżach (nawet branży antyfraudowej).

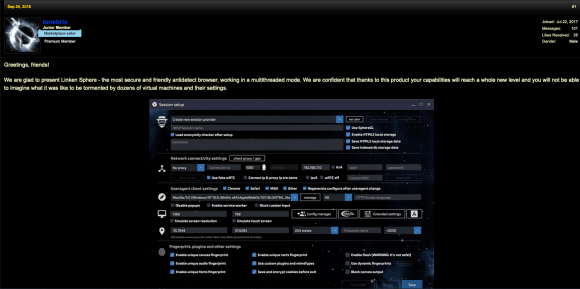

Ale co tak właściwie oferują twórcy narzędzia? Zespół Tenebris, podobnie jak Antidetect, umożliwiają wybór kilku produktów:

- f.vision, darmowy checker, czyli usługa służąca do sprawdzania, czy stosowane narzędzie antyfingerprintujące działa prawidłowo. Przykładowo, czy nie leakuje adresów IP użytkownika lub czy w prawidłowy sposób spoofuje wartości fingerprintów. F.vision wydaje się być bardziej zaawansowany niż najpopularniejsze usługi tego typu (np. Whoer) i w zamyśle twórców ma zapewne dowodzić wysokiej jakości ich głównego narzędzia. Co ciekawe, wejście na f.vision z użyciem konkurencyjnych rozwiązań, np. nowszych wersji Antidetecta, potrafi zawiesić checker. Przypadek? Nie sondzem!

- Sphere, czyli darmowa, okrojona z wielu funkcji wersja Linked Sphere. Sphere dostępne jest na platformy takie jak Windows, Mac czy Linux i ma być próbką zdolną do przekonania najbardziej nawet oszczędnych klientów do zakupu głównego oprogramowania.

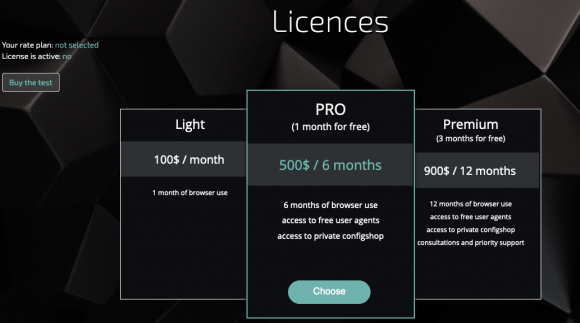

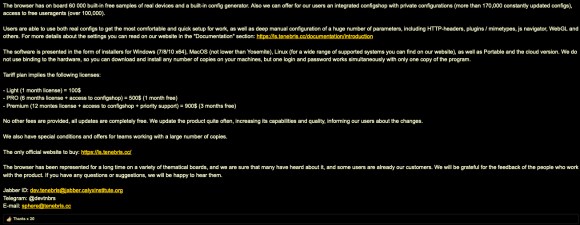

- Linken Sphere, czyli główny produkt Tenebris – najbardziej rozbudowana wersja narzędzia. Jest ona dostępna na Windowsa, Maca i praktycznie wszystkie największe dystrybucje Linuksa. W przeciwieństwie do wcześniej analizowanego Antidetecta oprogramowanie to sprzedawane jest tylko w modelu subskrypcyjnym.

Linken Sphere jest dostępny w następujących opcjach:

- jednorazowy 7-dniowy trial kosztujący 30$ (tylko dla nowych użytkowników),

- wersja light płatna 100$ miesięcznie (1 miesiąc subskrypcji),

- wersja PRO kosztująca 500$, dająca 6 miesięcy subskrypcji, dostęp do darmowych User-Agentów i sklepu z dodatkowymi konfigami,

- wersja Premium kosztująca 900$, dająca to samo co wersja PRO na okres 12 miesięcy oraz możliwość konsultacji z twórcami oprogramowania, a także priorytetowe wsparcie techniczne.

Koszt subskrypcji obejmuje wszystkie uaktualnienia, które powstaną przez czas jej obowiązywania – dotyczy to zarówno poprawek błędów, jak i całkowicie nowych funkcji. Podejście tego typu rozwiązuje problemy dotyczące głównego modelu stosowanego przez konkurencję (Antidetect; jednokrotna sprzedaż) – klienci mogą cieszyć się często aktualizowaną wersją narzędzia, a twórcy posiadają źródło stałych dochodów, co umożliwia im prowadzenie prac badawczo-rozwojowych niezbędnych do nadążania nad rozwojem systemów antyfraudowych. Subskrypcyjność usługi ma jeszcze jedną ważną zaletę: ciągłe uaktualnienia aplikacji zmniejszają atrakcyjność pirackich wersji oprogramowania. Twórcy starali się ograniczyć piractwo, przenosząc część funkcji programu bezpośrednio na własne serwery (połączenie za pomocą Tora). Również samo włączenie narzędzia wymaga od użytkownik autoryzacji przez internet za pomocą podania loginu i hasła przypisanego do jego konta. Sama licencja oprogramowania nie zabrania jednak, jak w przypadku starszych wersji Antidetecta, przenoszenia narzędzia pomiędzy urządzeniami. Niestety, po zakończeniu subskrypcji nie można już używać narzędzia.

Ale nie tylko sam model płatności został gruntownie przemyślany – również grupa docelowa potencjalnych klientów została lepiej zdefiniowana niż w przypadku konkurencyjnych rozwiązań. Tenebris, w przeciwieństwie do twórców Antidetecta, w żadnym materiale marketingowym nie twierdzi, że głównym zadaniem ich narzędzia jest pomoc w cardowaniu lub popełnianiu fraudu (co trochę kłoci się z miejscami, gdzie te materiały są umieszczane, ale o tym w dalszej części artykułu). Sami twórcy reklamują narzędzie jako przeznaczone dla:

- pentesterów systemów antyfraudowych; jak powszechnie wiadomo, jest to ogromny rynek – straty spowodowane przez niezwykle realistycznie przeprowadzone „pentesty” symulujące wyprowadzenie środków pieniężnych z losowych kart kredytowych (oczywiście bez ich zwrotu :) ) bank europejski wycenił w 2016 roku na ponad 1 miliard euro; co ciekawe, autorzy narzędzia sugerują, że było one tworzone w oparciu o znajomość kilku bardzo popularnych systemów antyfraudowych (wymieniają nazwy; nie są one zbyt znane wśród „zwykłych” użytkowników internetu),

- specjalistów od marketingu w mediach społecznościowych, którzy niezmiernie potrzebują korzystać z wielu kont (zwykle fraud reklamowy bądź nabijanie obejrzeń / polubień),

- bonus hunterów potrzebujących dokonywać masowych rejestracji kont z tego samego sprzętu; część materiałów wspomina w tym miejscu o elektronicznych kasynach,

- osób trudniących się arbitrażem online,

- osób pracujących z reklamami, w przypadku których niezbędne jest korzystanie równocześnie z wielu kont (fraud afiliacyjny),

- osób bardzo zainteresowanych zachowaniem swojej anonimowości w internecie.

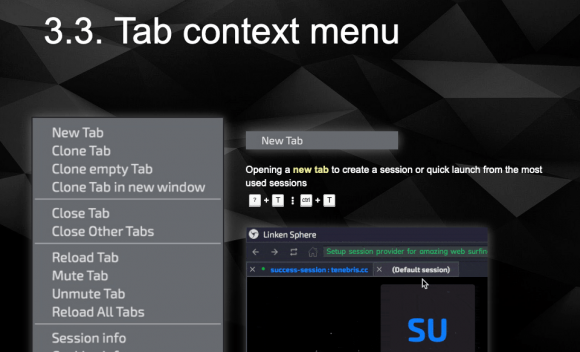

Jak wygląda samo miejsce, w którym sprzedawany i dystrybuowany jest sam program? Po wejściu na adres powiązany z narzędziem wita nas schludna i minimalistycznie wyglądająca strona z hipnotyczną animacją w tle. Domyślnie uruchamia się ona w najpopularniejszym języku zrozumiałym dla obywateli byłego bloku wschodniego (trochę mówi to, do kogo głównie skierowane jest to narzędzie). By dodatkowo nie ograniczać sobie potencjalnych klientów, strona została przetłumaczona na języki: angielski, niemiecki, hiszpański czy nawet chiński (!). Strona Linken Sphere zawiera tylko podstawowe informacje:

- adres Jabbera, pod którym można skontaktować z twórcami,

- kanały Telegrama,

- adres mailowy,

- linki do forów internetowych powiązanych z narzędziem.

W poszczególnych zakładkach można znaleźć informacje na temat funkcji samego narzędzia, do kogo jest ono skierowane, dokumentację, FAQ, możliwość dotacji, jak i samego kupna narzędzia.

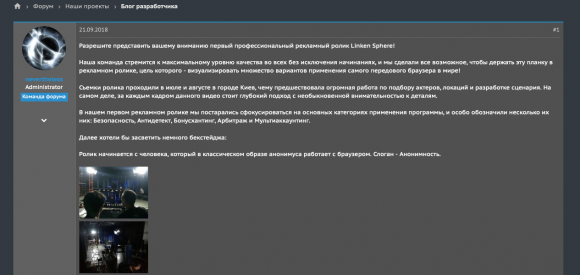

Dodatkowo na stronie głównej znajdują się odnośniki do dwóch filmików reklamowych – pierwszy z nich nienagannym angielskim objaśnia w prosty sposób, do kogo skierowane jest narzędzie i jakie posiada funkcje. Drugi – to naprawdę profesjonalnie (i to nie tylko na miarę „rynków podziemnych”) wykonana fabularna reklama, w której występują prawdziwi aktorzy. Jest to jedna z rzeczy, które znacząco odróżniają Linken Sphere od innych rozwiązań – mistrzowski marketing. Filmy nie są jedynym sposobem na zapewnienie sobie rozgłosu – twórcy narzędzia stosują również znacznie sprytniejsze metody.

Przykładowo:

- wiele serwisów, zwłaszcza rosyjskojęzycznych, traktujących o usługach dostępnych w tak zwanym „darknecie”, zamieszało artykuły lub recenzje Linken Sphere; duża część z nich wyglądała jak materiały marketingowe stworzone przez samych twórców narzędzia – zawierały one zbyt dokładny opis narzędzia jak na prace tego rodzaju „dziennikarzy”,

- marketing afiliacyjny czy nawet fora stron zawierających zadania hackme – pojawiały się na nich specjalnie przygotowane posty reklamujące rozwiązanie. Zarówno język, jak i treść postów były dobrane specjalnie pod dane forum – na przykład fora, których użytkownicy byli bardziej techniczni, dostawały dużo bardziej drobiazgowy opis techniczny funkcji narzędzia. Opis uwypuklał również aspekty narzędzia przydatne w konkretnej branży, np. multiaccounting w przypadku for afiliacyjnych. Posty pojawiały się nie tylko na forach rosyjsko- i anglojęzycznych, ale też hiszpańskich, francuskich czy nawet tureckich lub chińskich. Każdy post zawierał informacje kontaktowe do osób odpowiedzialnych za sprzedaż (Telegram, e-mail, Skype czy Jabber), a także często kod zniżkowy wygenerowany specjalnie dla danego forum (zapewne forma mierzenia konwersji). Na części for (mających zapewne największy wskaźnik zakupu) posty były aktualizowane wraz z pojawieniem się nowej wersji produktu.

- po wycieku starszej wersji oprogramowania, gdy na niektórych forach zaczęły pojawiać się linki do „wersji bezpłatnej”, autorzy w tym samym wątku… potwierdzili prawdziwość „wyciekniętej” próbki, wymienili błędy, które od tamtej wersji zostały naprawione i funkcje, które zostały dodane, a także zamieszczali kod zniżkowy dla najnowszej wersji Linken Sphere,

- Linken Sphere dba także o media społecznościowe – posiada swój własny fanpage na VK (rosyjskim odpowiedniku Facebooka); zamieszczane są na nim informacje o nowych wersjach, konkursy, promocje i inne wydarzenia kulturalne powiązane z produktem,

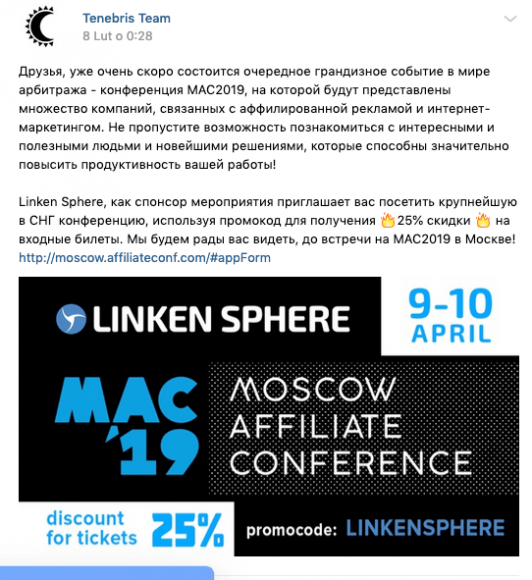

- twórcy od czasu do czasu współsponsorują konferencje związane ze światem marketingu afiliacyjnego (najczęściej w Moskwie), gdyż pojawiający się na takich konferencjach są potencjalnymi odbiorcami rozwiązania,

- fanpage i strona główna narzędzia oferują dosyć często małe promocje – są to na przykład zniżki z okazji różnych wydarzeń (święta, nowy rok, black friday), a także bardziej rozbudowane promocje – na przykład gdy użytkownik zakupił i użył SOCKS proxy pochodzących od zaprzyjaźnionej firmy, otrzymywał zwrot 50% poniesionych kosztów na konto umożliwiające zakupy na stronie Linken Sphere (cashback),

- twórcy na własnym forum umieścili filmik „making of” reklamy fabularnej,

- twórcy prowadzą testy A/B sprawdzające konwersje z różnych wariantów landing page’ów.

No dobrze, ale jak wygląda proces zakupu samego narzędzia?

Podobnie jak w wypadku najnowszej wersji Antidetecta, kupujący musi założyć konto, na które ma dokonać wpłaty środków, które zostaną wykorzystane na zakupy w ramach strony. Wpłaty tego typu dokonuje się za pomocą bitcoinów na personalnie wygenerowany portfel ważny tylko godzinę. Wpłacone środki można wykorzystać na opłatę subskrypcji, kupienie dodatkowych User-Agentów czy zakupy we wbudowanym config shopie (działa on bardzo analogicznie do swojego odpowiednika w przypadku Antidetecta).

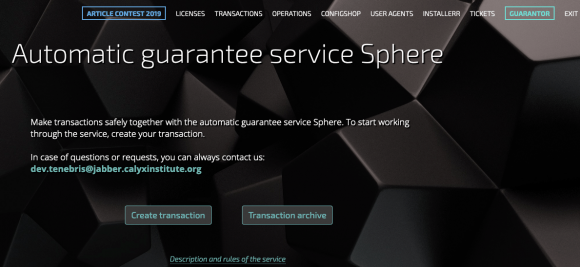

Po zalogowaniu można również sprawdzić posiadane licencje, ściągnąć instalator Linken Sphere, założyć ticket dla pomocy technicznej czy spróbować się z nią skontaktować przez wbudowany chat. Dodatkowo Tenebris udostępnia zarejestrowanym użytkownikom narzędzia darmową usługę escrow – Sphere Automatic Guarantor.

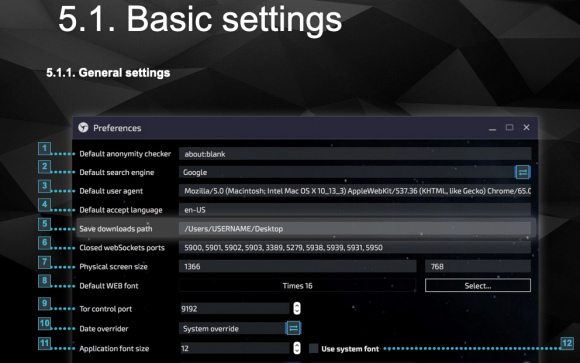

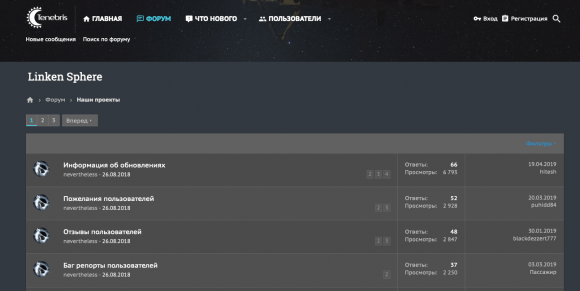

W przeciwieństwie do swojego największego konkurenta Linken Sphere nie postanowił maksymalnie uprościć sposobu wykorzystania narzędzia kosztem dostępnych funkcji. Daje użytkownikowi niemal pełną kontrolę nad dużą ilością ustawień przeglądarki (część z nich była obecna w starszych wersjach Antidetecta). Jeśli użytkownik czuje się zbyt osaczony liczbą dostępnych opcji, może zawsze wykupić gotowy plik konfiguracyjny lub… zajrzeć do dokumentacji. Tak, dokumentacja to jedna z mocniejszych stron usługi – w naprawdę drobiazgowy sposób tłumaczy w zasadzie każdą opcję dostępną zarówno w samym narzędziu, jak i portalu z nim związanym. Dodatkowo opisuje ona wszystkie jego podstawowe funkcje (posługiwanie się zakładkami i ich rola, sesje, praca z cookies, web emulator, automator) czy inne powiązane z oprogramowaniem czynności (instalacja, usuwanie, aktualizacje, autoryzacja użytkownika). Dokumentacja, podobnie jak strona, dostępna jest w wielu wersjach językowych. W razie dalszych wątpliwości można też zapytać na forum skupionym wokoło usługi – jak powszechnie się przyjęło we współczesnym biznesie oprogramowanie bez powiązanego z nim community jest mało warte. Twórcy – w odróżnieniu od Antidetecta – oferują dużą liczbę darmowych plików konfiguracyjnych (około 50 tysięcy).

Podsumowując, Tenebris wydaje się najbardziej dojrzałym zarówno pod względem biznesowym, jak i marketingowym rozwiązaniem dostępnym na rynku usług antyfingerpintowych. Twórcy Linked Sphere z pewnością odrobili pracę domową i uniknęli większości bolączek, które trawiły pionierów branży (czyli twórców Antidetecta). Tenebris funkcjonuje jak dobrze działająca firma sprzedająca usługę SaaS w modelu subskrypcyjnym – posiada swoje działy odpowiedzialne za marketing i sprzedaż (eventy, social media, marketing targetowany, promocje, a nawet reklamy), a także rozbudowaną pomoc techniczną łącznie z dobrej jakości dokumentacją w wielu językach. Wokół swojej usługi twórcom udało się stworzyć prężnie rosnącą społeczność.

A teraz coś z zupełnie innej beczki – fraudfox.net i wickybay – antyfingerprint spod lady

Celem każdej firmy jest maksymalizacja zysków przy jednoczesnej minimalizacji wydatków. Rozwój dowolnego oprogramowania jest zajęciem zarówno czasochłonnym, jak i wymagającym stałych nakładów pieniężnych. A co gdyby nie musieć tworzyć żadnego narzędzia? Z pewnością jest to sposób na gwałtowne ograniczenie wydatków. Tylko skąd w takim wypadku brać oprogramowanie? Najlepiej od konkurencji! Skoro towar jest dyskusyjny, jeśli chodzi o kwestię legalności, to przecież nikt nie będzie dochodził swoich praw dotyczących własności intelektualnej. Prawdopodobnie taki tok myślenia przyświecał bohaterowi lub bohaterom tej części artykułu.

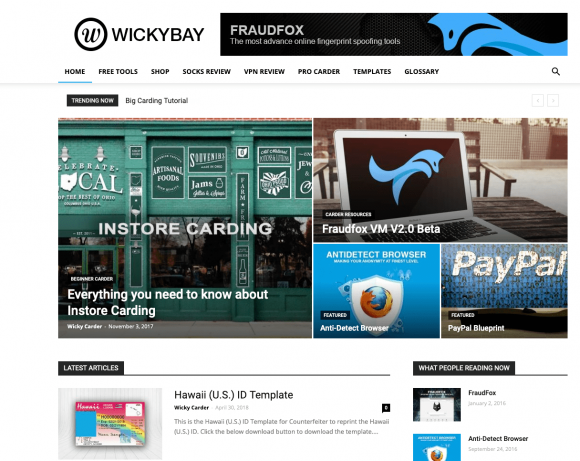

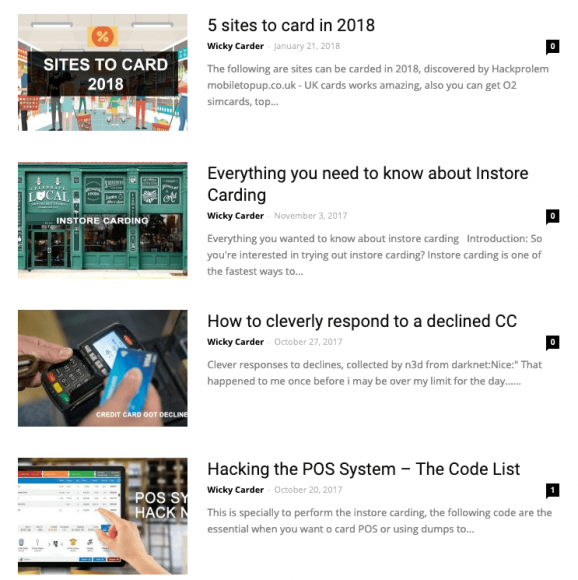

Wpisując magiczne zaklęcie „fraudfox” w popularną wyszukiwarkę internetową, na dosyć wysokim miejscu można znaleźć stronę fraudfox.net. Strona ta umożliwia zakup subskrypcji na jedno z popularniejszych narzędzi używanych do oszukiwania systemów fingerprintujących – Fraudfoxa. Subskrypcja uprawnia rzekomo do pobrania maszyny wirtualnej zawierającej Windows 7 w wersji Enterprise oraz wcześniej wymieniony program wraz z dostępem do stałych uaktualnień ze strony producenta, a także pomocy technicznej. Kliknięcie przycisku „subscribe” przenosi użytkownika do niedziałającej już domeny store.wickyaby.xyz. Krótkie poszukiwanie w dowolnej wyszukiwarce słowa-klucza „wickybay” ujawnia inną stronę – wickybay.com, na której znajduje się baner-odnośnik do domeny fraudfox.net. Co znajduje się na wickybayu?

Jest to portal zawierający masę materiałów dla początkujących carderów. Można tu między innymi spotkać:

- wzory różnych dokumentów (praw jazdy, dowodów osobistych, paszportów) wykorzystywanych do weryfikacji tożsamości przez różne instytucje,

- wzory pieniędzy (dolary, euro),

- tutoriale dotyczące różnych dziedzin cardingu: cardingu fizyczny w sklepach, pranie pieniędzy z kradzionych kart, zdobywanie kradzionych kart i ich wykorzystywanie, tworzenie kopii kart kredytowych (nieposiadających chipu EMV) czy przechodzenie do trybu serwisowego w słabiej zabezpieczonych bankomatach,

- sposoby cardowania na największych portalach (Amazon, PayPal itp.),

- listy łatwych do scardowania stron,

- darmowe narzędzia w starszych wersjach, np. opisywany wcześniej Antidetect (zawirusowany),

- recenzje VPN-ów oraz SOCKS proxy wykorzystywanych do cardingu.

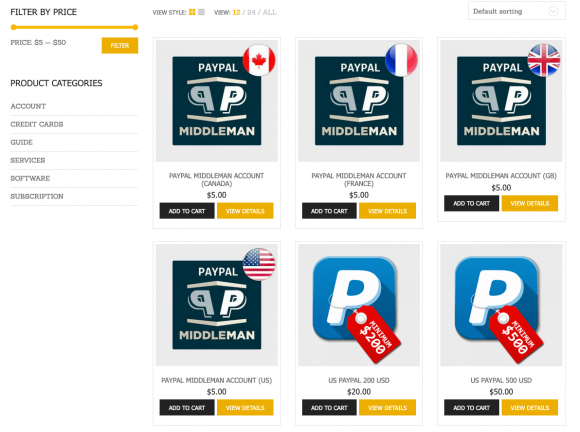

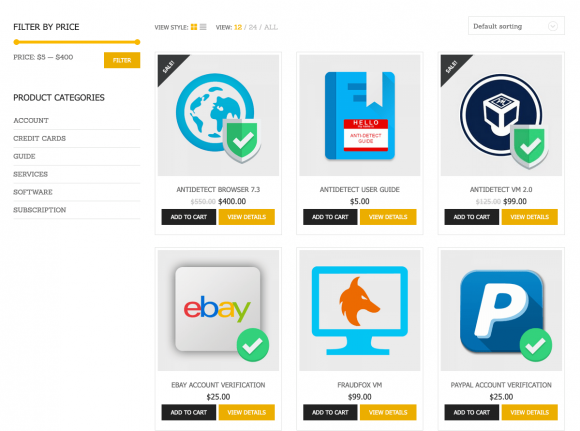

Dodatkowo portal zawiera w sobie sklep internetowy (tożsamy z tym, który znajdował się kiedyś pod adresem store.wickybay.xyz) oferujący:

- karty kredytowe,

- zhakowane konta PayPala mogące pełnić rolę słupów lub zawierające środki, które należy dopiero wyprać,

- wirtualne karty kredytowe umożliwiające przejście weryfikacji Ebaya oraz PayPala,

- Antidetect w nowszych wersjach (od 99$ w przypadku maszyny wirtualnej do 400$ w przypadku samego Antidetecta),

- poradnik dotyczące używania Antidetecta,

- maszyny wirtualne zawierające różne wersje Fraudofoxa (również te subskrypcyjne).

Spekulując, ambicją jego twórców było prawdopodobnie stworzenie społeczności skupiającej się wokoło cardingu i czerpanie korzyści ze sklepu LUB od samego początku zamierzali oni wyłudzić od jak największej ilości ludzi pieniądze za produkty zawarte w sklepie, w tym opartego na subskrypcji Fraudfoxa.

Oczywiście nie można w pełni wykluczyć, że właściciele omawianej usługi byli oryginalnymi twórcami Fraudfoxa, ale szereg poszlak zdaje się świadczyć, że wcale tak nie było.

Wickybay jest więc prawdopodobnie przykładem popularnego zwłaszcza wśród ripperów modelu biznesowego, w którym „nie trzeba się narobić, a można zarobić”. Twórcy przypuszczalnie wykorzystali znaną nazwę produktu do naciągnięcia użytkowników na usługę subskrypcyjną, która nie oferowała nic poza starymi, dobrze znanymi z wycieków wersjami Fraudfoxa. W momencie gdy nabili w butelkę dostateczną liczbę osób, postanowili ulotnić się z pieniędzmi.

- Pojawienie się różnych wersji Fraudfoxa w sklepie koreluje z datami wycieków tego narzędzia. Na stronie brakuje jakichkolwiek informacji na temat nowych funkcji opracowywanych przez twórców, co – patrząc na konkurencję – wydaje się dosyć niezwykłe.

- Aktualnie strona wydaje się martwa – część sekcji nie jest już dostępna i nie pojawiają się już nowe materiały. Może to sugerować, że cała strona była po prostu przekrętem mającym nabrać początkujących carderów.

- Fraudfox był w okresie funkcjonowania sklepu dalej sprzedawany na różnych forach i podziemnych marketach. Twórcy narzędzia staraliby się raczej wystawiać swoje oferty, kierując klientów na własną stronę internetową (jak Tenebris). Ostrzegaliby też przed ryzykiem wynikającym z używania narzędzia z wycieku (malware) i informowali potencjalnych klientów o nowych funkcjach narzędzia, nieobecnych w wersji „wyciekniętej” (również jak Tenebris).

- W sklepie obecne są konkurencyjne rozwiązania (Antidetect) w wersjach dostępnych z wycieków, których ceny wykluczają jakikolwiek zysk w przypadku zawarcia umowy o dystrybucję z oryginalnymi twórcami narzędzia.

Podsumowanie

Powyższa seria artykułów jest tylko próbą pobieżnego i uproszczonego przedstawienia czytelnikowi małego fragmentu ekosystemu powiązanego z cardingiem (narzędzia antyfingerpintujące). Na przestrzeni ostatnich ~3 lat autor miał okazję obserwować zdecydowaną profesjonalizację tego niewątpliwe ciekawego działu przestępczości internetowej. Dziedzina ta jest nadal pełna skrajności – od rażącej niekompetencji do bardzo pomysłowych rozwiązań technicznych i biznesowych. Opis całego ekosystemu cardingowego to temat na oddzielną serię artykułów, która (znając słomiany zapał i tempo pisania autora) nie pojawi się zbyt szybko…

Marcin Mostek

Nethone

Komentarze

Trzy długie teksty o niczym. Brawo wy.

Cztery. O wielu ciekawych rzeczach.

Im bardziej atakujesz Marcina, tym bardziej pokazujesz jak bardzo Marcin jest rewelacyjny w swojej branży. Przyznaj że nie wiesz i nie potrafisz z cardingu 10% tego co on. Bo jesteś tylko zwykłym cieniasem, anonimowo atakującym na forum.

Enjoy, asshole!

Ciekawy opis rynku, o którym za dużo nie wiadomo. Jeśli się w tym nie siedzi (tak jak w moim przypadku) – można się dzięki dobrze skonstruowanemu opisowi wiele dowiedzieć.

Czwatra część – rewelacja. Nadaje się do szkół dla menedżerów jako świetna analiza modeli biznesowych:)

Szczerze – gówno wiecie o tym rynku, a urywki pod tytułem prowizorka, coś zlepionego włóżcie między bajki.

Fajnie jest programować mając definicję api, kontrakt, wymagania systemowe, zarys integracji…

Jak nie masz powyższych i program działa w 90% to jesteś mistrzem. Posadź zwykłego programersa do podobnego zadania a zobaczysz ile przypadków biznesowych obsłuży, czy da radę… i czy ten biznes będzie się kręcił.

Powiem krótko robią to ludzie ogarnięci, dla których full stack i reverse engineering to chleb powszedni.

Ave