Testy penetracyjne swoich sieci z reguły zlecają klienci firmowi. Kiedy więc jedna z firm prowadzących takie testy została poproszony przez dziennikarza o test na nim samym, z ciekawości nie odmówiła. Wyniki eksperymentu były ciekawe.

Adam Penenberg, amerykański dziennikarz, kiedyś już przeprowadził podobny eksperyment. Kilkanaście lat wcześniej wynajął prywatnego detektywa, by ten przygotował teczkę na jego temat. Detektyw w ciągu tygodnia, dysponując jedynie imieniem, nazwiskiem i miejscem pracy dziennikarza, ustalił jego adres, numer ubezpieczenia społecznego (amerykański PESEL), panieńskie nazwisko matki, pensję, listę połączeń międzymiastowych, wysokość czynszu i rachunków za media, listę rachunków bankowych oraz spis posiadanych akcji. Historia trafiła na okładkę magazynu Forbes, a jej sukces zainspirował Penenberga do powtórzenia eksperymentu w epoce cyfrowej.

Wynajmijmy hakera i zobaczmy, co się stanie

Kilka miesięcy temu dziennikarz skontaktował się ze znanym mu z wcześniejszej współpracy przy jednym z artykułów Nicholasem Percoco, zastępcą szefa zespołu SpiderLabs. SpiderLabs to oddział firmy Trustwave, zajmujący się prowadzeniem testów penetracyjnych na zlecenie. Penenberg podpisał oświadczenie, w którym obiecał, że nie pozwie SpiderLabs w razie sukcesu operacji, a firma zobowiązała się nie łamać prawa oraz nie angażować w swoją działalność dzieci dziennikarza. Zespół hakerów ze SpiderLabs rozpoczął przygotowania, a Penenbergowi pozostało czekać na efekty ich działań.

Plan działania

Hakerzy rozpoczęli projekt od zebrania informacji o ofierze. Z artykułów dziennikarza dowiedzieli się, że jest miłośnikiem produktów Apple, z dostępnych publicznie informacji wydobyli jego adres domowy i biura, w którym pracuje. Dowiedzieli się także, że jego żona prowadzi studio pilates. Na tej podstawie przygotowali wstępny plan, obejmujący dziewięć kierunków i metod ataku:

- Włamanie do domu dziennikarza i instalacja złośliwego oprogramowania na jego komputerze

- Identyfikacja domowej sieci WiFi i atak na WPS

- DoS na jego ruter bezprzewodowy i podstawienie innego z tym samym SSID, by przejąć ruch sieciowy

- Wysłanie złośliwego oprogramowania emailem dziennikarzowi i jego żonie

- Atak na sieć firmy żony dziennikarza

- Atak na sieć w biurze dziennikarza

- Podrzucenie zainfekowanych napędów USB w okolicy domu dziennikarza i w firmie jego żony

- Skuszenie dziennikarza do odwiedzenia spreparowanego bloga, który może zainfekować jego komputer

- Nawiązanie współpracy z projektantem strony internetowej dziennikarza, by przy okazji wykraść jego login i hasło i wykorzystać do zdobycia kontroli nad blogiem dziennikarza

Pierwsze porażki

Hakerom nie udało się dostać do domu ani biura dziennikarza, ponieważ zrezygnowali z łamania przepisów. Skoro przylecieli jednak do Nowego Yorku, to zabrali się za atak na sieć domową. Natrafili wtedy na trywialny problem – dziennikarz mieszkał w okolicy, w której aż roiło się od sieci WiFi i hakerzy nie byli w stanie określić, który z 1200 widocznych identyfikatorów należy do niego. Fakt, że korzystał ze sprzętu Apple, mógł im trochę pomóc, jednak nadal nie identyfikował jednoznacznie docelowej sieci, zatem zrezygnowali z tej opcji ataku. Na identyczny problem natrafili w przypadku studia pilates jego żony. Postanowili jednak się nie poddawać i spróbowali innej sztuczki.

Tym razem znajoma jednego z hakerów zapisała się na zajęcia pilates, po których zostawiła w szatni nośnik USB, zawierający kilka dokumentów pod nazwą „CV”, a tak naprawdę będących złośliwym oprogramowaniem, umożliwiającym zdalną kontrolę nad komputerem, na którym zostaną uruchomione. Gdy przez kilka dni nikt nie uruchomił spreparowanych plików, znajoma hakera spróbowała ponownie – tym razem poprosiła po zajęciach o możliwość wydrukowania swojego CV na firmowym komputerze. Podstęp prawie się udał – niestety autorzy programu nie przewidzieli, że na komputerze w biurze wersja oprogramowania Apple będzie tak stara, że program nie zadziałał. Ten kierunek ataku został chwilowo porzucony.

W tym samym czasie drugi zespół kręcił się wokół domu dziennikarza, by zidentyfikować jego sieć WiFi. Hakerzy, kilka razy przepłoszeni przez czujnych sąsiadów, w końcu porzucili ten pomysł i ograniczyli się od obserwacji wejścia, by poznać zwyczaje domowników. W tych samych dniach ukazał się nowy artykuł dziennikarza, w którym wychwalał on czytniki ebooków, sugerując, że ma w piwnicy sporo książek do oddania. Wkrótce zgłosiła się do niego przyjaciółka hakerów chętna do odebrania książek. Dostanie się do piwnicy domu dziennikarza mogło pomóc hakerom w identyfikacji jego sieci, jednak, mimo iż nie wyczuł on podstępu, odłożył wizytę tłumacząc, że musi najpierw przejrzeć wszystkie tytuły. Kolejny pomysł nie wypalił, jednak hakerzy mieli ich jeszcze kilka.

Phishing dobry na wszystko

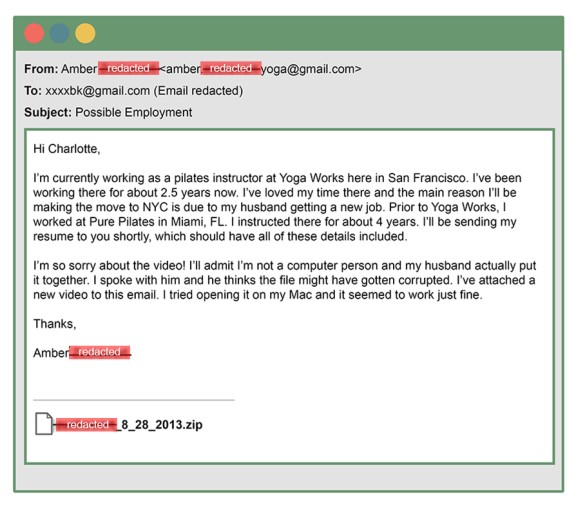

Skoro nie powiodły się ataki fizyczne, przeszli do klasycznego phishingu. Dziennikarz otrzymał pytanie od „studenta z Ohio”, zainteresowanego jego kursami dziennikarstwa. Do wiadomości załączony był plik, zawierający rzekomo portfolio kandydata na studia. Dziennikarzowi jednak podejrzane wydało się rozszerzenie .jar i nie otwarł załącznika. W związku z tym hakerzy kolejną wiadomość wysłali do jego żony w formie aplikacji o pracę nauczycielki pilatesu z załączonym „filmem” prezentującym przykładową lekcję. Żona dziennikarza nie zwróciła uwagi na rozszerzenie .jar i uruchomiła załącznik. Hakerzy uzyskali dostęp do jej komputera – jednak tylko na kilkanaście minut.

W osobnym artykule zespół, który próbował zdobyć dostęp do danych dziennikarza, opisuje wszystkie wydarzenia ze swojej perspektywy. Aplet Javy, który otrzymała żona dziennikarza, został stworzony specjalnie na te okazję. Próbował wykorzystać błędy CVE-2013-2423 lub CVE-2012-0503, a w razie niepowodzenia prosił użytkownika o zgodę na pobranie docelowego złośliwego programu. Okazuje się, że autor złośliwego oprogramowania po raz pierwszy pisał je na platformę OS X i nie przewidział, że powinno się ono ponownie uruchomić po powrocie komputera ze stanu uśpienia. Program świetnie działał przy restartach, ale nie poradził sobie z zamknięciem ekranu komputera. Na szczęście żona dziennikarza była dobrym celem ataku i gdy otrzymała poprawioną kopię konia trojańskiego w archiwum ZIP, ją również radośnie uruchomiła, dając włamywaczom dostęp do swojego komputera i całej zawartości jego dysków. Tam znaleźli prawdziwe skarby

Żyła złota

W komputerze żony dziennikarza było wszystko, czego potrzebowali. Natrafili tam na zeznania podatkowe, zawierające wszystkie ważne dane osobowe i finansowe całej rodziny. Na dysku znaleźli kopie kart kredytowych i wyciągów bankowych. Skopiowali także zaszyfrowane hasła, przechowywane w systemie, jednak nie mogli ich odczytać, nie znając głównego hasła. Stworzyli więc prostą aplikację, która prosiła użytkownika o ponowne podanie głównego hasła – i wkrótce je otrzymali. Zdobyli wtedy dane domowej sieci WiFi (z hasłem włącznie), dzięki czemu mogli w końcu do niej podłączyć. W komputerze były także zapisane login oraz hasło do głównego rachunku bankowego rodziny w banku Chase. Zabezpieczenia banku wymagają, by podczas logowania z nieznanego wcześniej komputera lub lokalizacji podać dodatkowy kod, wysyłany w wiadomości SMS, jednak hakerzy skopiowali ciasteczka z przeglądarki żony oraz zalogowali się do banku z domowej sieci dziennikarza, dzięki czemu ominęli dwuskładnikowe uwierzytelnienie. To nie było jednak wszystko.

Na dysku żony włamywacze znaleźli pliki jej męża sprzed kilku lat. Na skutek awarii jednego z komputerów kiedyś przeniósł wszystkie swoje dane na komputer żony i były one przenoszone na nową maszynę przy każdej kolejnej wymianie sprzętu. Wśród tych plików włamywacze znaleźli hasło dziennikarza do sklepu Amazon. Co prawda nie używał tego samego hasła do innych serwisów, ale pozwoliło ono włamywaczom na ustalenie, według jakiego szablonu dziennikarz tworzy inne hasła. Wkrótce włamali się na jego konto Twittera i Facebooka, a z Amazonu zamówili 100 plastikowych pająków (pozdrowienia od SpiderLabs) na jego koszt i adres. Na koniec włamali się na jego konto iCloud i aktywowali funkcję skradzionego urządzenia dla jego laptopa i telefonu, uniemożliwiając mu chwilowe z nich korzystanie.

Hakerzy osiągnęli swój cel. Dziennikarz co prawda musiał długo uspokajać swoją żonę, która nie wiedziała o eksperymencie, ale dostał świetny materiał na artykuł i miał okazję zmienić wszystkie hasła. Hakerzy przyznali, że atakowanie jednego człowieka jest trudniejsze, niż całej firmy, gdzie potencjalnych celów jest często kilkaset lub kilka tysięcy. Sam eksperyment z kolei pokazuje po raz kolejny, że jak będą się gdzieś chcieli włamać, to się włamią. A jak dla odmiany pokazuje historia, nie wszystkie testy penetracyjne komputerów dziennikarzy są zamówione…

Komentarze

Jak widać systemy/zabezpieczenia są dobre do pierwszego bastionu. Zdobycie jednego przyczółka oznacza wygrana całą wojnę. No i znów wyszło, że żony są wszystkiemu winne ;-)

Ja się zastanawiam jak się skubany żonie tłumaczył z tego testu… :D

przeciez to ona byla winna (uruchomila robala)

cytat:”jednak hakerzy skopiowali ciasteczka z przeglądarki żony oraz zalogowali się do banku z domowej sieci dziennikarza, dzięki czemu ominęli dwuskładnikowe uwierzytelnienie.”

Wygląda na pisane przez ignoranta.

To wytłumacz mi, biednemu ignorantowi, jak działa uwierzytelnienie użytkownika w banku Chase, bo może coś źle zrozumiałem.

„But a search of Charlotte’s hard drive revealed Chase cookies, which the team copied and used to convince Chase that she was logging in from home.”

„Now with access to Adam’s wireless network, we were able to bypass the two-factor authentication for his bank and email accounts. Both sites did not detect malicious login activity because we were logging in from a previously used location.”

Wydaje mi się, choć nie jestem pewien ale oprócz posiadania ciasteczka musi być zgodność z danymi komputera na którym zostało ono stworzone (user agent przeglądarki,adres ip (lub przynajmniej podobny revdns).

Zależy co bank postanowi sprawdzić…

No to bank postanowił sprawdzać żałośnie mało informacji… czyli w zasadzie ip oraz skopiowany folder z ustawieniami i cookies przeglądarki pozwalają na skuteczny atak na bank… nie spotkałem czegoś takiego w Polsce. Wiele banków wylogowuje użytkownika gdy ten np. spróbuje odświeżyć stronę.

Cokolwiek by sprawdzali, połączenie tym samym programem z tego samego komputera albo nawet sieci da te same dane.

Weryfikacja adresu IP powiadasz… Skoro podłączyli się do ichszej sieci bezprzewodowej, to raczej dla bankozaurowego serwera prezentowane mu IP było identyczne :p

„nie otwarł załącznika”?

Nie otwarł załącznika. Sprawdź w słowniku ortograficznym.

Ja przy okazji zapytam o ten plik zip. Istnieje możliwość stworzenia archiwum zip, którego samo otworzenie może zainfekować komputer? Czy jednak jest to bezpieczne i do ewentualnego zarażenia dojdzie dopiero w chwili otwarcia jednego z niebezpiecznych plików znajdujących się w archiwum?

Nie słyszałem o infekujących plikach ZIP ale wystarczy znaleźć błąd w programie je obsługującym i mogę usłyszeć.

„Baba” zawsze „koniem trojanskim” faceta :) – od wieków.

TC i dane w kontenerach na zewnetrzym dysku. Jak można wszystko trzymac na dysku lapka!?

Wygląda na to, że w tym przypadku cały problem polegał na źle napisanym programie pocztowym lub przeglądarce plików, które pozwalają łatwo uruchomić przysłany program i pewnie nawet nie ostrzegają, że to bardzo niebezpieczne.

A jak się do tych wszystkich działań ma zobowiązanie „a firma zobowiązała się nie łamać prawa” :)

Nie znamy amerykańskich przepisów, ale zapewne do łamania prawa doszłoby, gdyby atakowani nie zgodzili się na przeprowadzenie testów i nie zobowiązali, że nie będą ścigać atakujących :) Zespołowi atakującemu pozostało tylko unikać naruszania przepisów w stosunku do osób trzecich.

@Adam no tak ale skoro mieli opory przed włamaniem do domu „ofiary” ze względu na łamanie prawa to według mnie jest tu niekonsekwencja gdyż instalowanie trojanów to też łamanie prawa. Niemniej widać, że napracowali się jak koń pod górkę, a tymczasem taki Edek Śnieżniak wyklikałby to wszystko zza swojego panelu administracyjnego w pół godziny.

Akurat w przypadku próby włamania o ile pamiętam zrezygnowali, ponieważ wymagała ona naruszenia cudzego terenu (przejście przez cudzą działkę).

Świetny post, dziękuję za wskazanie, że żony mogą być niebezpieczne:-)

Szczególnie interesujący jest plan działania hackerów (w tym wypadku pentesterów), każdy człowiek, który dba o ochronę informacji, warto aby przyswoił sobie podstawy.

Warto dodać, że polskie banki mają lepsze zabezpieczenia niż banki amerykańskie. Ma to związek z faktem, iż w USA prywatne banki działają o wiele dłużej niż w Polsce i pewnie jeszcze używają starszych technologii.

Do w/w planu działania można dorzucić telefony – tj. rozmowy telefoniczne mające na celu wyłudzenie informacji. W Polsce to chyba powszechne, że oferenci ( sprzętu czy oprogramowania) często zaczynają rozmowę od:

-ile ma Pan serwerów?

-jakie systemy Pan używa?

-itp.

Dlatego firmy pewnie łatwiej zhackować:-)

I dlatego warto korzystać ze szkoleń IT i zewnętrznych firm (Outsourcing IT), których pracownicy są ciągle szkoleni.

”

thanks,

Amber Gold

„

Jeżeli chodzi o naruszenie cudzej posesji, to jest włamanie lub nawet samo przebywanie na niej, to trzeba przyznać że amerykanie są na tym punkcie bardzo przeczuleni. Kilka lat temu podczas wizyty u znajomych w Chicago, chcieliśmy zrobić psikusa sąsiadom, też Polakom i zwędzić im sprzed domu nowego wypasionego grilla którego przed kilkoma dniami kupili… wszyscy wtajemniczeni jednak odwodzili nas od tego pomysłu, ponieważ każda interwencja policji kończy się na komisariacie… i godzinami tłumaczeń. Funkcjonariusze nie są tam wyrozumiali. Dla nas miał być to tylko żart, lecz wszyscy inni traktowali to jak poroniony pomysł, właśnie z tego względu. koniec końców zrezygnowaliśmy z psikusa.