Zapewne części z Was zdarza się w trakcie zakupów czy odwiedzania innych witryn czasem podmienić numerek na końcu linka, by sprawdzić, co się stanie. Kamil podmienił i odkrył puszkę Pandory. Ale po kolei.

Odezwał się do nas Kamil Zieliński. Odezwał się, bo znalazł i opisał całkiem ciekawy przypadek, jak błąd w popularnym mechanizmie sklepowym i brak aktualizacji oprogramowania mogą doprowadzić do pokaźnego wycieku danych osobowych – i potencjalnie sporych problemów niektórych internautów. Lista klientów sexshopu może okazać się łakomym kąskiem dla szantażystów…

Ja tu tylko zmieniłem numerek

Kamil oglądał towary w sklepie tworczywo.pl. Najpierw jego uwagę zwróciła ciekawa subdomena strony, zawierająca słowo „test”. Musimy się zgodzić, brzmi jak zaproszenie do poszukiwań. Kamil użył wyrafinowanej techniki zwanej „Google hacking” i trafił na następujący link:

tworczywo.pl/orderPdf/show/id/[ID]/hash_code/0a5769c8d[HASH]16cf6698830188c

W miejscu ID był liczbowy identyfikator zamówienia, a w miejscu hasha jakiś ciąg znaków wyglądający na losowy. Link prowadził do dokumentu PDF, zawierającego pełne dane osobowe klienta sklepu oraz informacje o zakupionym towarze. Kamil postanowił sprawdzić, co się stanie, gdy zacznie obcinać link – praktyka mówi, że jest wtedy szansa natrafienia na katalog z włączonym indeksowaniem plików. Inaczej trudno odgadnąć ścieżkę do innych plików z innymi fakturami – bo przecież każdy z nich ma losowy hash. Ma losowy hash, prawda?

Kamil tak ścieżnę obcinał i obcinał, aż doszedł do

tworczywo.pl/orderPdf/show/id/[ID]/hash_code/

a plik nadal się wyświetlał…

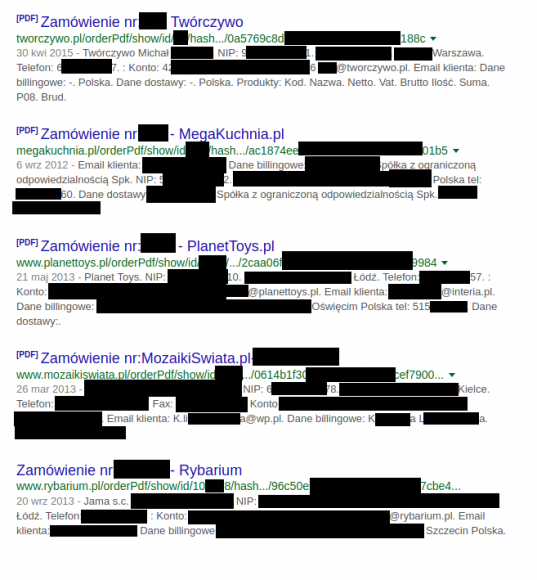

Okazało się, że losowy hash nie ma żadnego znaczenia. A numer ID można było dowolnie zmieniać, wyświetlając kolejne dokumenty… Jakby tego było mało, kolejna wizyta w Google pokazała Kamilowi, że sklepów z podobnym problemem jest dużo więcej, znalazł ich bowiem 13.

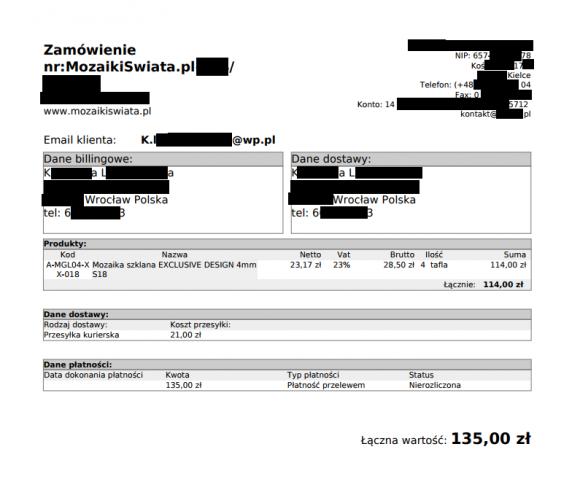

W każdym ze zidentyfikowanych przypadków możliwe było wyświetlenie faktur klientów. Kamil policzył dostępne pliki i doszedł do liczby około 500 000 dokumentów PDF – a w każdym dane osobowe klienta i zakupiony towar. Poniżej lista sklepów, które zostały zidentyfikowane jako podatne:

tworczywo.pl megakuchnia.pl mozaikiswiata.pl planettoys.pl sex-shop69.pl / sex-shop69.cz / sex-shop69.sk jubiler.pl sklep.szymkowiak-karcher.pl miesodlapsow.pl uchwyty-inside.pl aseopaper.pl sklep.topmeble.eu world-style.pl rybarium.pl

Wszystkie z nich korzystały z tego samego silnika sklepowego firmy sote.pl. Kamil postąpił odpowiedzialnie, informując producenta programowania oraz każdy sklep z osobna o odkrytym problemie. Okazało się, że problem dotyczył tylko jednej wersji oprogramowania, lecz część klientów nie przeprowadziła aktualizacji na czas. Kamil od dwóch sklepów otrzymał propozycję upominków, lecz poprosił o przekazanie ich równowartości na rzecz Akademii Przyszłości.

Bądźcie jak Kamil. I przeczytajcie także jego wersję historii – fajnie pisze.

Komentarze

Kamil to czystej maści frajer wykonujący robotę za działy IT korporacji i sprzedawców dziurawych sklepów nie biorących za to odpowiedzialności. Gratulacje.

Dla przypomnienia-nie zgłaszaj, nie raportuj, wykorzystaj albo sprzedaj. #antisec

Poczucie uczciwości mówi, że chrzanisz. Zdrowy rozsądek, że masz rację.

A jak ktoś zostawi portfel to go podpierdol bo mógł pilnować. On może jest frajer em wg Ciebie a dla mnie jest normalny, etyczny. A ty powinieneś mieć zarzut o podżeganie.

Dawaj zarzut xD.

Portfel zawsze oddam. Zdarzyło mi się też oddać tablet. Zapominalstwo to nie to samo o czym mówimy.

Aha – jeszcze jedno, w open-source zgłaszam zawsze.

Ale Sote udostepnia czy udostępniał sklep w Opensource w starszych wersjach…

Nie frajer ale – jeszcze – idealista. Nie obrażaj go!

.

Wielu miało z nas miało w życiu etap że chciało naprawiać otaczający nas świat. Gdy dojrzewamy, gdy się starzejemy, „nasze serce umiera”* i stajemy się w środku martwi. Niewielu z nas w dorosłym życiu potrafi zachować w sobie dziecięcą radość, szczerość i naturalność.

*

Cytat z kultowego filmu „Klub winowajców” (The Breakfast Club) z 1985 r.

Fakt gość zrobił dobry uczynek i + dla niego. Ale następnym razem powinien chcieć od nich kasę za to bo zawalili na całej lini a zarabiaja na tym nie mało.

ale masz świadomość, że większość z tych sklepów to kompletnie wali? To nie ich dane wyciekły, tylko ich klientów. RODO może coś w tym zakresie zmieni, ale też bym tego wpływu nie przeceniał.

1. Zgłaszając błędy chronimy także siebie.

2. Jeśli pośrednio mógł pomóc dzieciom i przyniosło mu to satysfakcje, to też dobrze.

kopie faktur i tak nadal dostępne są w google także nadal jest problem i to poważny

Hash jest używany do udostępnienia pliku bezpośrednio z serwera. W przypadku braku pliku o takim hashu na serwerze żądanie zostaje przekierowane do skryptu który na podstawie innych parametrów lokalizuje określony plik. Trzeba jednak pytanie co z szyfrowaniem poufnych przesyłek w poczcie polskiej. Każda z nich jest podatna na MITM oraz serię innych ataków.

Ten tytuł to wam sam mistrz YODA składał? Ledwo się da przeczytać.

Lem. Stanisław Lem.

10/10, oczywiście bez włażenia w tyłek xD

Też mi od razu Cyberiada przypomniała.

Ale pewnie Ironmike Lema nie czytał.

Ironmaike, masz i się doucz: „Jak Erg Samowzbudnik bladawca pokonał” i „… jak Trurl i Klapaucjusz demona drugiego rodzaju stworzyli, aby zbójcę Gębona pokonać”.

Nie ma za co :)

Kamil wykonał dobrą robotę, w porównaniu do osób zarządzających serwisem. Firma SOTE chwali się około 20 tys. licencji na sklepy komputerowe w Polsce i podaje wiele z nich na własnej mapie google. Ciekawe czy tych zamówień nie jest znacznie więcej.

megakuchnia [kropka] pl, wszystkie faktury nadal online :/

Znalezisko całkiem ciekawe, tylko po co komuś dane z faktur,dowie się jakiś ciekawski gdzie kto mieszka i ile mięsa dla psa zakupił lub sprawdzi, jakiego koloru meble kupiłem do kuchni ?

No własnie, albo na przykład jakiego rozmiaru dildo kupił. Zupełnie bezużyteczne.

Jest imię, nazwisko, adres i telefon. Można pohandlować.

Dane z faktur mogą być ciekawe dla konkurencji/potencjalnej konkurencji. Chcąc otworzyć biznes konkurencyjny do wymienionych lub mając biznes konkurencyjny na tacy mamy asortyment i potencjalnych kupujących oraz ilości asortymentu, które są przez nich kupowane. Coś o czym można tylko pomarzyć ;).

Fajne pytania…, że co niby można sprawdzić? wiele, adresy, telefony, imię nazwisko, ile wydał, ile sklep zarobił. Można zrobić fishing pełną gębą, phishing może też. Na deser można sobie znaleźć firmę, która oferuje wdrożenie sklepu na sote i mamy wykonane projekty i wbijamy adresiki :)

W jednym z dużych serwisów bankowych istnieje podobny problem. Login składa się z 8 cyfr, następnie pojawia się obrazek i pole do wpisania hasła. Sęk w tym, że trzy razy wpisałem źle ten numer (ostatni znak był większy o 1) i pojawił się komunikat, że dostęp do konta został zablokowany.

…to normalne a nie problem.

Chcesz się zalogować na konto A i wpisujesz błędne hasła, więc masz zablokowane logowanie się do konta A.

Dostrzegam w tej historii potencjał dla twórczości memoidalnej, np.: nowa seria obrazków o dobrych uczynkach Kamila z IT, o jeszcze nieumarłym sercu.

Dziękuję -Pozdrawiamy ?