Pamiętacie zapewne wielki atak hakerski na systemy PLL LOT, który zablokował na kilka godzin możliwość startu samolotów z Okęcia. Tak naprawdę to systemy LOT nie były celem ataku, a jednym z jego źródeł. Jak do tego doszło?

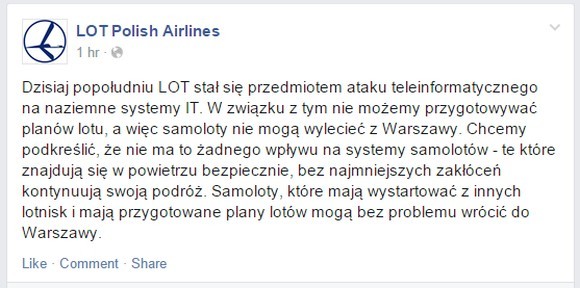

21 czerwca tego roku na Okęciu przez 4 godziny niedostępny był system odpowiadający za wydawanie planu lotów. LOT najpierw mówił o intruzie w sieci wewnętrznej, potem o ataku z zewnątrz, aż w końcu przyjął stanowisko, że był to atak DDoS. I mówił prawdę – lecz zapomniał poinformować, że był jego współsprawcą. Niektóre fakty ujawnia dzisiejsza Rzeczpospolita, a my znamy techniczną część tej historii.

Prosta rekonfiguracja sieci

Krótko po awarii rzecznik PLL LOT informował w mediach, że firma była celem ataku DDoS:

Dodawał także niepokojące pozostałe linie lotnicze stwierdzenie:

Chcemy uspokoić linie lotnicze całego świata – jeśli nie popsujecie konfiguracji swojego firewalla, to ten rodzaj ataku wam nie grozi.

Przyczyną niedostępności kluczowych systemów było faktycznie wysycenie łącza internetowego firmy. Nie był to jednak ruch przychodzący – pakiety z sieci LOT wychodziły na zewnątrz w ilościach uniemożliwiających nawiązanie innej komunikacji. Powodowało to istotne problemy z ustaleniem przyczyn problemu i prawdopodobnie pierwsze komunikaty o intruzie w sieci wewnętrznej. Prawda jest jednak dużo bardziej prozaiczna.

Za całość ruchu wychodzącego odpowiadał firmowy serwer DNS. Jak już pewnie część z Was się domyśla, został on użyty do ataku typu DNS-reflection, gdzie atakujący wysyła do serwera małe pakiety ze sfałszowanym adresem nadawcy, a serwer odpowiada – na cudzy adres – pakietami wielokrotnie większymi. Jakim cudem serwer DNS LOTu został wykorzystany przez atakujących?

Odpowiedź tkwi w przeprowadzonej krótko przed atakiem modernizacji sieci polegającej między innymi na wymianie firewalli. Przy wymianie firewalli warto usunąć stare, nieużywane reguły i połączyć reguły istniejące w bardziej wydajne zapisy konfiguracji. Niestety, firma, która zajmowała się taką migracją, popełniła przykre w skutkach błędy. Według nowych reguł firewalla wewnętrzny serwer DNS nagle stał się serwerem dostępnym publicznie. Jako że nigdy wcześniej nie był wystawiony do świata, to i jego konfiguracja nie została tak zmodyfikowana, by zapobiegać atakom z jego użyciem. Ktoś przeskanował internet, znalazł podatny serwer i wykorzystał do ataku na zupełnie niezwiązaną z firmą infrastrukturę. Prawdopodobnie atakujący mógł nawet nie wiedzieć, jakie przy okazji spowodował szkody.

Kiedy LOT zorientował się, że trwający atak może mieć związek z niedawnymi zmianami w sieci, przywrócił poprzednią konfigurację i odzyskał łączność ze światem. Potem pozostało już tylko opowiedzieć wszystkim o ataku DDoS…

Komentarze

… i aby w przyszłości nie było takich wpadek to dla przykładu taka firma X powinna zostać publicznie zlinczowana, skazana na banicję oraz pozbawiona całego majątku. Amen.

„Niestety, firma, która zajmowała się taką migracją”

Jaka to firma? Było na to publiczne zamówienie?

Agencja interaktywna z Oferii :-)

Jak to jaka firma, najtańsza.

PS. Dobry artykuł, +1 dla RzP i Z3S za upublicznienie informacji.

Pisanie, że „To nie LOT zaatakowano, tylko LOT atakował” (cytat ze strony Facebooka) podchodzi pod fałszywe oskarżenia. I pewnie skończyłoby się sądem, gdyby nie to, że w internecie nie wolno na internautów ręki podnosić. Nawet tych, którzy nierzetelnie podają informacje, aby tylko kliki nazbierać.

O tempora o mores :/

W pewnym sensie jest to informacja prawdziwa. Nieprecyzyjna, ale prawdziwa ;)

Z przykrością muszę stwierdzić, że częściowo zgadzam się z tym, że z3s troszkę się chyba zagalopowała. Stwierdzenie rp, na której łamach czytamy o tym, iż infrastruktura LOT stała się „narzędziem”, wydaje się dużo trafniejsze.

To faktycznie ładniej brzmi – poprawione

Może to dobrze, że ktoś im przejedzie po grzbiecie w mocnych słowach, bo sobie na to zasłużyli?

.

Szkoda że nie jest Ci przykro że lotnicza firemka nałgała o ataku (D)DoS i zrobili z siebie męczenników…

.

Trudno dziś o ludzi z charakterem, którzy mają jaja i mają odwagę przyznać się do błędu i powiedzieć „daliśmy dupy, przepraszamy, więcej się to nie powtórzy, zrekompensujemy pasażerom naszą niekompetencję, etc.”

.

Ludzie z działu IT po takiej wpadce, powinni być wysłani na zieloną trawkę!

Ale czemu uważasz, że nałgała? Niezależnie czy były problemy z firewallem czy ich nie było, sieć mieli zatkaną przez atak DDoS.

Jeśli zostawisz otwarty samochód wyskakując do kiosku po gazetę, a w tym czasie ktoś ci go ukradnie i rozwali nim wystawę w sklepie to też powiesz, że ten złodziej jest w sumie całkiem spoko, a wyłącznie Twoja głupota tu zawiniła?

„Ale czemu uważasz, że nałgała?”

Ano temu, że w przekazach medialnych, jednostronnie przedstawiali się jako ofiary DoS.

Oczywiście, nawet nie mruknęli że źle zabezpieczyli firmowy serwer DNS. Świadomie to przemilczeli…

.

Gdy świadomie i z premedytacją mówisz tylko połowę prawdy – czyli mówisz to co jest dla ciebie wygodne, a niewygodne fakty przemilczasz – to w rzeczywistości kłamiesz. To forma wyrafinowanego kłamstwa!

.

Linia lotnicza – narodowy przewoźnik – to element ważnej dla bezpieczeństwa państwa infrastruktury krytycznej. Mamy prawo surowo ich oceniać. Powinni się publicznie pokajać!

Opinia, że przedstawianie w mediach faktów w wygodny dla siebie sposób i przemilczanie tego, co nie jest wygodne jest tożsame z kłamstwem jest dość… hm… śmiała. LOT upublicznił to, co chciał upublicznić. I z całym szacunkiem nie wiem, czy Twoje wypowiadanie się o tym co ma obowiązek w takim przypadku zrobić jest w jakikolwiek sposób uprawnione. Nie wiem też skąd wiedza jakoby LOT był częścią IK – zdaje się, że do tej pory były to informacje niejawne. A jeśli nawet jest, to być może tym bardziej pewne informacje powinny być chronione? Choćbym nawet ja osobiście jako researcher miał na ten temat inną opinię?

Nie raczyłeś też odnieść się do zaproponowanej przeze mnie analogii. Czy w tym przypadku mówienie o tym, że ktoś ukradł mi samochód i rozbił nim sklep byłoby łganiem i robieniem z siebie męczennika?

@Przemek: Jeśli poruszasz się po Juarez Maybachem, zajeżdżasz do baru po piwo, zostawiasz Maybacha przed lokalem, z otwartymi na oścież drzwiami i wielkim neonem „mój otwarty samochód” i ktoś Ci go ukradnie a następnie rozbije nim wystawę w sklepie, to gratulacje należą się Tobie, a nie złodziejowi. Wiedząc w jakim miejscu się znajdujesz i co posiadasz, nie zachowałeś ostrożności i ktoś to wykorzystał.

Tak panie, jeśli biały człowiek wejdzie do Compton i zacznie krzyczeć „niggers raus!” i zostanie zastrzelony, to biały idiota jest współwinny. Jeśli jesteś kobietą, ubierasz się w miniówy i dekolty do pępka, a następnie przechadzasz się nocą po Teheranie i ktoś Cię zgwałci albo zabije, to również jesteś współwinna. Akcja wywołała reakcję, nie odwrotnie; każdy teren rządzi się swoimi prawami. Daruj sobie „dobrzy ludzie nie krzywdzą”, bo nie żyjemy w idyllicznej bajce, tylko w realnym świecie który jest zróżnicowany. Mamy morderców, gwałcicieli, pedofilów, kłamców, oszustów, wyzyskiwaczy, złodziejów, oraz hakerów w internecie (którego de facto można porównać do Dzikiego Zachodu). Znając zagrożenia na nas czyhające powinniśmy się zabezpieczać, nie uważasz? Kto świadomie i celowo obniża swoje zabezpieczenia, nawet jeśli w efekcie błędu, jest współwinny.

PS Adamie, ostatnio widziałem w amerykańskiej TV debatę na temat tego, które słowo jest bardziej obraźliwe: „cracker or N****r” <-autentyczny cytat. Dlatego proszę Cię, nie cenzuruj mojej wypowiedzi, nie jesteśmy niewolnikami, przynajmniej jeszcze nie.

Ninja, trochę chyba fantazja Cię poniosła w porównaniach :D

Nie kojarzę żeby LOT na ToRepublic umieścił posta w stylu „na pewno nie dacie rady naszemu nowemu firewallowi, lamy!” – myślę, że to bardziej odpowiadałoby Twoim wizjom :)

@Ninja – nie Teheranie tylko Sztokholmie.

„Szkoda że nie jest Ci przykro że lotnicza firemka”

Jest mi bardzo przykro. Tyle, że opowiadanie jednych bzdur nie usprawiedliwia opowiadania innych bzdur.

Mówienie, że lot atakował przypomina mi sytuację, w której masz sobie w kuchni nóż, ktoś ci się włamuje do domu i kradnie ten nóż. Następnie – z pomoćą twojego noża – okrada przechodniów. Ty się skarżysz, że cię okradli (z noża) a serwis internetowy pisze „Nie Big Doga okradli, ale Big Dog okradał”.

DNS Lotu był źle zabezpieczony. I za to odpowiada LOT. Nie za to, że jego infrastruktura bez wiedzy właścicieli została wykorzystana do ataku. Dlatego tytuł (Jak LOT cudze serwery atakował) również powinien być zmieniony. Aby utrzymać kliki i jednocześnie pisać prawdę proponuję „Jak LOT pośredniczył w ataku” albo coś w tym stylu

Firewall a dlaczego nie zapora sieciowa? ;<

a dlaczego zapora sieciowa a nie sieć rybacka?

potrójna ściana ognia

Tu nie chodzi oto co to za firma i żeby jej zrobić koło dupy, tu raczej chodzi oto ile LOT wydał kasy na bezpieczeństwo teleinformatyczne i ile wydał na migracje tego firewalla, przypuszczam że mało :)

Ale żeście się spisali !!! Całkowicie jesteście z logiką na bakier, raz piszecie:”znalazł podatny serwer i wykorzystał do ataku” a na końcu: „trwający atak może mieć związek z niedawnymi zmianami w sieci, przywrócił poprzednią konfigurację i odzyskał łączność ze światem. Potem pozostało już tylko opowiedzieć wszystkim o ataku DDoS” –więc jak to w końcu : był atak czy nie ?

Może faktycznie nasze artykuły są zbyt skomplikowane… Spróbuję jeszcze raz:

1. Nowy firewall otwiera dostęp do DNSa.

2. Ktoś odnajduje serwer.

3. Wysyła do niego pakiety, serwer odpowiada, zapycha łącze.

4. Firma się orientuje, przywraca konfigurację sieci sprzed zmian.

5. Pakiety nie docierają, serwer nie odpowiada, łącze się odtyka.

@Adam: chyba znaleźliście autora tego „kuca trojańskiego” z innego wątku. Mam takie dziwne wrażenie.

Za taki tytuł prawnik powinien Wam się dobrać do d…py ! Sugerujecie w nim wprost, że LOT to haker a nie ofiara ataku i nie ważne, że później coś tam wyjaśniacie inaczej(że podatność, że firewall i że..) Należy odróżniać przyczynę od skutku. Przyczyna całego wydarzenia to atak i na tym koniec.

Hola, hola! a jak dróżnik nie dopełni swoich obowiązków i motorniczy wjedzie w inny pociąg to wina motorniczego czy dróżnika? Uruchomili w internecie ogólnodostępną maszynę do ddosowania to są współsprawcami

„Uruchomili w internecie ogólnodostępną maszynę do ddosowania to są współsprawcami” –ale bzdet, przecież lot tej maszyny nie uruchomił…

Wasz tytuł jest bardzo niesprawiedliwy ponieważ ma znaczenie kto tutaj był ofiarą. To tak jakby tłumaczyć niewinność powiedzeniem „okazja czyni złodzieja”.

Ciekawy artykuł, ale tytuł jest co najmniej niesprawiedliwy. Czy Wy też zaczynacie się obracać w tabloida?

Jak przypadkiem wystawić wewnętrzny DNS na świat? Przecież to nie tylko reguły FW ale też NAT A nawet lokalizacja w sieci (w dmz stał?)

Posadzili studenta przed instalacją i kazali mu wciskać enter do oporu. Przecież godziny specjalisty są drogie, a student będzie robił za podpis pod praktykami. Hajs musi się zgadzać.

PS. Czemu nikt nie podał nazwy firmy, która dokonywała tej „modernizacji”? Przecież takie amatorstwo trzeba napiętnować i ostrzec innych.

Wniosek z tego jest taki, ze niezly burdel tam maja jak na tego rodzaju firme :)

No nie mogę. Chyba LOT wynajął ekipę do trollowania, która próbuje uwagami na temat tytułu i straszeniem prawnikami, odwrócić uwagę od braku profesjonalizmu firmy.

Nie ma znaczenia kto był ofiarą i czego (zapewne losu). Przedstawione informacje wskazują po prostu na brak profesjonalizmu i popelinę. Wdrożenie nowego systemu bez testów i wcześniejszego ustalenia konsekwencji zmian to po porostu brak profesjonalizmu.

Następnie, robienie z siebie ofiary to zwykły mechanizm obronny, z którego skorzystał LOT. Możliwe, że początkowo nie wiedzieli co się dzieje i żeby nie wyjść jeszcze gorzej w oczach klientów zostali przy pierwotnej wersji. Z resztą kto jeszcze pamięta o tym, co było przed wakacjami?

„jak lot cudze serwery atakował” taki był pierwszy tutaj tyuł – to jest pomówienie/oskarżenie i za to po prostu można odpowiadać karnie

Ciekawi mnie czy udostępnienie swojej infrastruktury sieciowej do popełnienia przestępstwa można traktować jako tzw. współudział.

Wszak LOT przyczynił się do tego bezprawnego zdarzenia swoją rażącą niekompetencją. Oczywiście można zwalić winę na podwykonawcę ale to już szczegółowe zapisy umowy muszą być rozpatrzone.

Proponuję zatem nie „szczuć” się prawnikami a skupić na merytorycznych aspektach zajścia.

Też mam takie wrażenie że LOT zatrudnił trolli :) Wracając do tematu. Generalnie rzecz ujmując: źle zabezpieczona sieć to swego czasu chyba była prawnie passe. No i w końcu kto wstawia nowy sprzęt bez testów w siec produkcyjną w tej skali firmie ?

Są to czyny określone w art. 212 § 1 kk (pomówienie) oraz 216 § 1 kk (znieważenie, zniewaga).

Art. 212. K.K. (pomówienie)

§ 1. Kto pomawia inną osobę, grupę osób, instytucję, osobę prawną lub jednostkę organizacyjną niemającą osobowości prawnej o takie postępowanie lub właściwości, które mogą poniżyć ją w opinii publicznej lub narazić na utratę zaufania potrzebnego dla danego stanowiska, zawodu lub rodzaju działalności, podlega grzywnie albo karze ograniczenia wolności.

§ 2. Jeżeli sprawca dopuszcza się czynu określonego w § 1 za pomocą środków masowego komunikowania, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do roku.

(… ⇒ zobacz pełną treść artykułu 212 k.k., Przestępstwa przeciwko czci i nietykalności cielesnej)

Art. 216. K.K. (znieważenie)

§ 1. Kto znieważa inną osobę w jej obecności albo choćby pod jej nieobecność, lecz publicznie lub w zamiarze, aby zniewaga do osoby tej dotarła, podlega grzywnie albo karze ograniczenia wolności.

§ 2. Kto znieważa inną osobę za pomocą środków masowego komunikowania, podlega grzywnie, karze ograniczenia wolności albo pozbawienia wolności do roku.

Jaka to firma? ;)

Ta firma ma chyba wszystko w outsourcingu. Firmowe aplikacje, które zajmują się rezerwacjami itp, wysyłają korespondencję jakichś swoich domen, spoofując adresy LOTu. Nawiązanie normalnej, dwustronnej korespondencji mailowej z „pracownikiem”, jest niemożliwe. Wisząc na telefonie, wysyłam maila, który trafia na MX LOTu i pracownik potwierdza, że otrzymał. Ale za cholerę nie da się zaobserwować, żeby serwer MX próbował wysłać rzekomą odpowiedź pracownika (z Outlooka) na ten mail. Tzn nie było żadnej odpowiedzi.

Analiza logów z kilku lat, nie wykazała żadnej aktywności ze strony MXów LOTu. Taka „czarna dziura”, która pochłania maile i kieruje je do firemek outsourcingowych. A firemki wysyłają maile z podrobionym adresem LOTu, przez swoje serwery. I jak tu walczyć ze spamem, kiedy trzeba kombinować z wyjątkami, dla takiej zdawałoby się, porządnej firmy.

Jak dodam informacje o „ataku hakerów” do własnych doświadczeń, to nasuwa mi się słynny cytat z Sienkiewicza „HDiKK”.

Zapomnieliscie o tym,ze celowo wskazywano na ruskich.Taki byl cel tej dezinformacji LOTowskiej.

Ciekawe czy tak samo dbają o samoloty…

Ale bieda – no takie lamerstwo ! dobrze że w Polsce nie produkujemy samolotow

A w LOT taki bałagan, że nowej firmy obsługującej systemy nie mogą wybrać od kilku miesięcy … z poprzednią rozwiązali umowę, miała być tylko do końca września, oferty składali duzi a w „finale ” jest nikomu nieznana paroosobowa firemka byłego szefa B3System …. i – jak wieszczą wiewiórki – ma odpowiadać za działanie krytycznych systemów LOT. Bałagan totalny, niekompetencja jeszcze większa a zarząd milczy … Podobnie nie potrafią logicznie podejść do wyboru SIEM-a ….