Łączenie miłości do piwa i udostępniania swojej lokalizacji może prowadzić do niepożądanych skutków – szczególnie, jeśli oba elementy zostaną połączone w jednej aplikacji, a do tej z kolei zajrzy sprytny badacz OSINT i opublikuje wyniki analizy.

Aplikacje mobilne bywają nieprzebranym – i często dla ich użytkowników nieoczekiwanym – źródłem informacji o ich lokalizacji, zwyczajach i tożsamości. Dane te z reguły zarezerwowane są dla twórców aplikacji (i ich klientów), jednak w niektórych przypadkach da się do nich dobrać i wyciągnąć ciekawe wnioski. Dzisiaj zatem o aplikacji dla miłośników piwa Untappd i o tym, dlaczego lepiej ustawić w niej profil na „prywatny”.

Zaproszenie

Jeśli interesują was kwestie wyszukiwania informacji w otwartych źródłach, czyli tzw. OSINT, to pewnie zainteresuje was też to, że szykuję kurs OSINT online, oparty o lata moich doświadczeń w wygrzebywaniu ciekawych informacji w niecodziennych źródłach. Kurs będzie skupiony na praktycznych zastosowaniach OSINT-u – prędzej znajdziecie tam wskazówki, jak znaleźć grupy użytkownika na FB, niż lokalizację tankowców na redzie Lagos (choć to drugie będzie w materiałach). Daty uruchomienia jeszcze nie podam – ale dowiecie się o niej szybciej niż inni, zapisując się poniżej na listę chętnych. Pierwsi chętni dostaną także lepszą cenę niż spóźnialscy – w wyszukiwaniu informacji szybkość też jest ważna!

A teraz do rzeczy :)

Dobre piwo w dobrym miejscu

Niezawodny i niezastąpiony Bellingcat poczęstował nas nową, ciekawą analizą. Tym razem jeden z członków tej grupy wziął na warsztat aplikację wspomagającą nałogi miłośników piwa. Untappd pomaga znaleźć dobre piwo oraz zapisać historię jego konsumpcji wraz z odczuciami konsumującego. Na tej podstawie powstają rankingi i inne ważne dla miłośników tego napoju zestawienia. A jak wpływa to na bezpieczeństwo użytkowników?

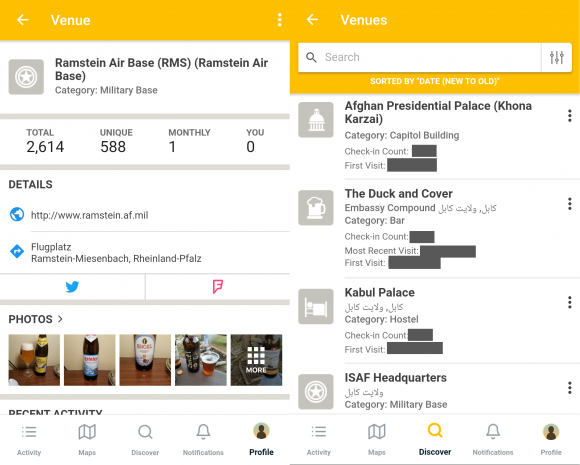

Zacznijmy od najprostszego przykładu, czyli ogromnej amerykańskiej bazy wojskowej w Ramstein w Niemczech. Znaleźć tam można prawie 600 unikatowych odwiedzających. Gdy spojrzymy w historię jednego z nich, który korzystał z domyślnego ustawienia profilu niezapewniającego prywatności, znajdziemy lokalizacje takie jak pałac prezydenta Afganistanu, bar w ambasadzie USA w Kabulu czy kwaterę główną Międzynarodowych Sił Wsparcia Bezpieczeństwa, także w Kabulu. Dostaniemy także daty pierwszej i ostatniej wizyty w każdej z tych lokalizacji.

Niestety metoda ta nie daje ciekawych danych w wielu innych lokalizacjach. Użytkownicy mogą się oznaczać, nie przebywając w danym budynku (aplikacja ma „zasięg” kilkudziesięciu kilometrów), a w okolicach np. siedzib interesujących służb lokali jest multum – do tego główna wyszukiwarka pokazuje tylko bary, hotele i restauracje.

Jedna z podstawowych zasad udanego OSINT-u to nie poddawać się za szybko. Okazuje się, że oprócz zwykłej wyszukiwarki Untappd ma także drugą, uruchamianą w momencie, gdy użytkownik dodaje „konsumpcję”. Wystarczy użyć pozorowania lokalizacji w telefonie, następnie dodać nowe „spożywane” piwo i już można przeglądać najbliższe lokalizacje, których lista jest dużo dłuższa niż ta prezentowana przez wyszukiwarkę. W tym trybie aplikacja pobiera dane obiektów z interfejsu Foursquare o dużo większej granularności niż przy wyszukiwaniu barów i restauracji.

Kto odwiedza bazę treningową CIA

Autor badania na warsztat wziął słynną „Farmę”, czyli Camp Peary, bazę szkoleniową m.in. agentów CIA. Choć w wyszukiwarce w momencie badania była niedostępna, to z pozorowaniem lokalizacji oraz konsumpcji można było trafić na listę najpopularniejszych punktów w okolicy. Pozostało już tylko się oznaczyć w samej bazie (pamiętajcie, by najpierw ustawić swój profil jako „prywatny” w przypadku samodzielnych eksperymentów). Po zapisaniu takiego wydarzenia można było już przeglądać listę innych użytkowników, którzy zarejestrowali swoją konsumpcję w tej samej lokalizacji. A było co przeglądać, ponieważ oprócz samego oznaczenia lokalizacji użytkownicy mogą także wrzucać do aplikacji zdjęcia konsumowanego piwa. A skoro mogą, to wrzucają.

Analityk Bellingcata nie byłby analitykiem Bellingcata, gdyby nie przeprowadził profesjonalnej geolokalizacji zdjęcia, potwierdzając, że faktycznie było ono zrobione na terenie bazy.

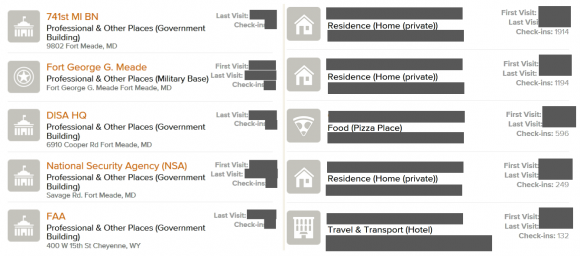

Historia lokalizacji użytkownika może być także filtrowana po słowach kluczowych – po lewej lista odwiedzonych budynków rządowych, po prawej prywatnych.

Historia lokalizacji pozwala potwierdzić, czy faktycznie mamy do czynienia z wojskowym lub funkcjonariuszem służby specjalnej – jeśli ktoś bywał zarówno w okolicy Guantanamo, jak i Pentagonu, wątpliwości nie będzie zbyt wiele.

To oczywiście nie koniec

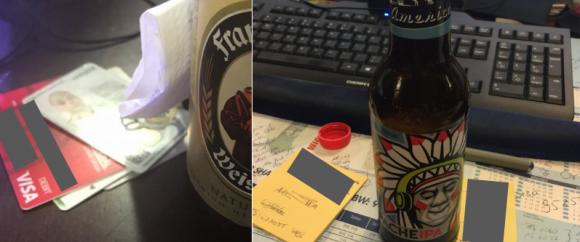

Odkrycie jednego lub dwóch takich profili często jest dopiero początkiem podróży. Opierając się o lokalizacje ulubione przez jednego zidentyfikowanego funkcjonariusza możemy łatwo sprawdzać, kto inny bywa w tych samych miejscach, przeskakując na kolejne ciekawe postacie. Co więcej, jak już wspominaliśmy, do aplikacji można wgrywać zdjęcia. A zdjęcia piwa mają to do siebie, że często pokazują stół, na którym piwo stoi. A stoły mają z kolei to do siebie, że leżą tam dokumenty, jak np. tu.

Analityk Bellingcata znalazł nie tylko zdjęcia kart kredytowych żołnierzy, ale także zdjęcia sprzętu wojskowego czy poufnych dokumentów.

Tymczasem w Polsce

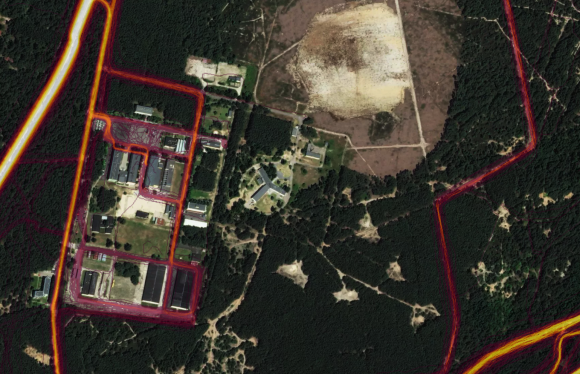

Aplikacja Untappd nie ma zbyt wielu użytkowników w Polsce, a przynajmniej nie znaleźliśmy śladów aktywności jej użytkowników wśród funkcjonariuszy odbywających szkolenia w ośrodkach kilku polskich służb, które sprawdziliśmy. Nie znaczy to jednak, że analogiczne problemy nie dotyczą Polaków. Opisywaliśmy już na naszych łamach, jak aplikacje fitnessowe ładnie pokazują niektóre lokalizacje wojskowe, w tym zarys tras biegowych na terenie ośrodka szkoleniowego Agencji Wywiadu.

Co ciekawe, dane na mapie Stravy pokazują tylko informacje z ostatniego miesiąca i w aktualnym zdjęciu widać, że biegacz albo wyjechał, albo włączył ustawienia prywatności.

Z kolei w ośrodku szkolenia ABW, podobnie jak 2 lata temu, aktywności nie brakuje.

Jeśli podobają się wam takie wirtualne wycieczki w poszukiwaniu informacji, to obiecujemy więcej. Możecie rzecz jasna zainstalować Untappd wraz z aplikacją pozorującą lokalizację i poćwiczyć samodzielnie, a możecie też poczekać, aż pokażemy to krok po kroku na jednym z wirtualnych wykładów, które opracowujemy. Pierwsze o ich uruchomieniu dowiedzą się osoby, które zapiszą się na listę poniżej.

Komentarze

Hint: jak ktoś nie widzi zapisu na mailing to trzeba wyłączyć uMatrixa

Aplikacja jest jak najbardziej popularna wśród smakoszy piwa (a nie samych procentów). Jak każde narzędzie, trzeba umieć się nim posługiwać. Poza tym Polska nie jest tak dobrze otagowana jak te bardziej cywilizowane kraje ;-) i sam często mam problem z właściwym oznaczeniem miejsca – mówię głównie o lokalach.

Niebezpiecznik robi szkolenie lOSINT już od długiego czasu, szykujesz jakieś asy z rękawa? :-) Zapisałbym się z chęcią, tylko nieco obawiam się powtórzenia tematów, które już opracowałem tam.

Jeżeli dobrze zrozumiałem i będzie to działało na tej samej zasadzie co szkolenie security awarness to elementów wyróżniających jest kilka:

– masz stały dostęp do nagrań i możesz wrócić do materiału w dowolnej chwili

– materiały będą na bieżąco aktualizowane (jeżeli wykupisz wieczysty dostęp)

– będzie taniej ;P

Byłem na szkoleniu osintowym u konkurencji, ale nie urywało, tzn było ok, ale tylko ok. Przegląd narzędzi tylko. Liczę że Adam zdradzi co mu siedzi w głowie jak prowadzi śledztwo.

Tak będzie. I sporo jeszcze do tego :)

Adam pewnie jak zawsze zna temat na wylot, ale jeśli ktoś chciałby zacząć przygodę z osintem, to polecam zerknąć na awesome-osint na githubie – bardzo obszerne, świetnie przygotowane i opisane zestawienie wieeeeelu przydatnych narzędzi (nie, nie jestem autorem, niestety:-D )

Przed (zaawansowanym) szkoleniem z OSINTa u Adama, samemu w domu można przerobić podstawy, które stanowią umiejętności obsługi różnych wyszukiwarek, także tych płatnych. Jeśli Google, to warto nauczyć się operatorów wyszukiwania tej wyszukiwarki (inne wyszukiwarki też je mają). Następnie należy przerobić podstawy metadanych, nie tylko pochodzących od plików ale i od systemów plików. Warto poznać program ORCA. Dalej, nauczyć się obsługi obsługi dedykowanych systemów agregujących specjalistyczne informacje, np. CEIDG, Moje Państwo, itp. Dalej, to nauka obsługi Shodana, zapytań „whois”. Przy wyszukiwaniu należy stosować różne przeglądarki internetowe – przyda się wiedza o User Agent oraz stosowanie VPN, SOCKS Proxy, Tor. Przydadzą się też podstawy geolokalizacji i obsługi map. Tyle – i aż tyle – na początek.

.

Ja mógłbym zrobić szkolenie z OSINTa, ale Adam nie dopuści konkurencji xD

https://www.governmentattic.org/8docs/UntanglingTheWeb-NSA_2007.pdf

A to coś co ja bym proponował jako lekturę.

czarymary podai browary!

A jak myślicie dlaczego Ukraińcy dostawali taki celny łomot od ruskiej artylerii na początku konfliktu w Donbasie? Wystarczy kilka głuptasów z komórkami. Ukraińcy używali chyba wtedy ruskiej apki do obliczania nastawów celu.

to nagranie z wczoraj będzie jeszcze może jakoś dostępne? Teraz youtube ma je jako prywatne :( … Ewentualni czy możecie się podzielić kodem, który tam pokazywaliście?

O to chodzi? https://youtu.be/b9UofNNjIuk

Tak dzięki, wczoraj krzyczało ze prywatne :)