Duża polska firma konsultingowa została przyłapana w trakcie swoich pentestów dla jednego z klientów. Okazuje się, że defensywa klienta była przynajmniej w części skuteczna a przy okazji pokazała, jak nie używać infrastruktury.

Pewien czas temu trafiła do nas próbka czegoś, co wyglądało na całkiem niezły phishing lub APT. Im bliżej jednak się jej przyglądaliśmy, tym bardziej wyglądała nam ona na działania pentesterskie wykonywane na zlecenie – i to przez nie byle kogo, bo dużą firmę konsultingową PwC.

Taka sobie próbka

Tydzień temu na Twitterze pojawił się ciekawy wpis wyglądający następująco:

Warto było bliżej mu się przyjrzeć. Na pierwszy rzut oka wygląda jak zwykły atak z użyciem makro w dokumencie Office.

Gdy jednak spojrzymy na to, co potrafi załączone makro, jak używa PowerShella i jak przeprowadza komunikację ze światem za pomocą rekordów DNS, sprawa staje się bardziej interesująca. Wskazuje na to dzisiejszy tweet Marcina Siedlarza, który lubi zaglądać do VirusTotal w poszukiwaniu polskich próbek.

https://twitter.com/siedlmarpl/status/834302686056976384

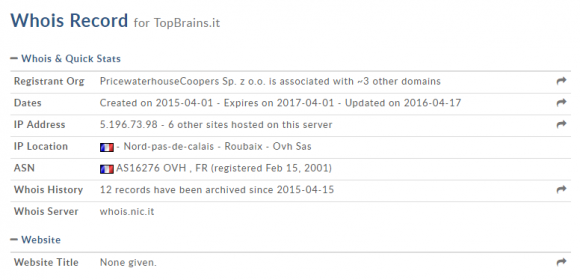

Zacznijmy jednak od próby atrybucji. Startujemy z domeną topbrains.it.

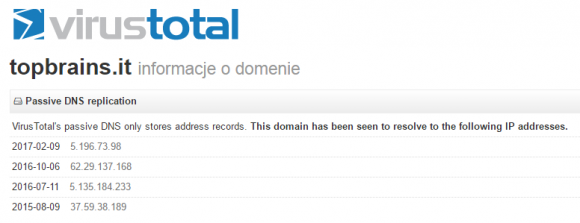

To już mógłby być koniec procesu atrybucji – najwyraźniej rejestr domen IT utrudnia ukrycie prawdziwego podmiotu rejestrującego lub ktoś nie zwrócił na taką opcję uwagi. Co ciekawe, znakomita większość innych domen używanych przez PwC do ataków ma rekordy WHOIS całkiem przyzwoicie ukryte. Innych domen mówicie? Jakich innych domen? Odpowie na to kilka prostych wyszukiwań w VirusTotal:

Gdy sprawdzicie po kolei historię domen przypisanych do powyższych adresów IP (oraz historię adresów IP przypisanych do odkrywanych domen) to znajdziecie taką listę adresów:

2017-02-17 xn--sky-rra.com 2017-02-17 ninjabar.pl 2017-02-17 mtcs.ovh 2017-02-09 topbrains.it 2017-02-09 ninjabar.pl 2016-11-30 bakceii.com 2016-11-28 huawel.ro 2016-10-06 topbrains.it 2016-08-25 sse.net.pl 2016-07-12 pluszowafundacja.pl 2016-03-04 georgfischerag.com 2016-03-03 georgfishcer.com 2016-02-11 pwcenforce.com 2016-01-11 leasing-partner.com 2015-12-28 lubawasa.pl 2015-12-20 synthosgroup.net 2015-12-17 mabion.net 2015-12-14 suedzucker.enterprisecloudbackup.co.uk 2015-12-12 corporatesurvey.net 2015-12-03 xingmailer.com 2015-12-03 rehau.enterprisecloudbackup.co.uk 2015-12-03 enterprisecloudbackup.co.uk 2015-10-23 www.salarybenchmarks.ro 2015-10-17 vouchers4u.net 2015-10-01 salarybenchmarks.net 2015-09-15 ph.snyder24.com 2015-09-14 sse.net.pl 2015-09-01 salarybenchmarks.ro 2015-09-01 ph.snyder24.com 2015-09-01 ingnews.pl 2015-09-01 ingbank-cdn.pl 2015-09-01 bankingworld.ro 2015-08-09 topbrains.it 2015-08-07 rankingplac.pl 2015-08-03 corporatesurvey.net 2015-05-25 snyder24.com 2015-03-24 rankingplac.pl 2015-03-20 rankingplac.pl 2015-03-19 corporatesurvey.net 2015-01-09 teddythebear.net 2015-01-09 corposolutions.net

Jeśli któraś domena pojawia się więcej niż 1 raz, to dlatego, że była przenoszona między różnymi adresami IP. Niektóre adresy pokazują nazwy prawdopodobnych klientów, inne także wskazują na stosowane metody przekonywania pracowników atakowanej firmy do kliknięcia w załącznik – np. rankingplac.pl. Ta domena z kolei prowadzi do próbek takich jak ta czy ta, gdzie możecie pooglądać, jak prowadzona jest komunikacja tunelowana przez zapytania DNS.

Podsumowanie

Prowadzenie testów penetracyjnych to ciekawe zajęcie, które zapewne wielu z naszych Czytelników daje dużo radości i satysfakcji. Warto jednak pamiętać, że po drugiej stronie także siedzą nie tylko użytkownicy klikający w każdego linka, ale też osoby podobne do pentesterów, które mogą przesłany załącznik wrzucić do VirusTotala czy Hybrid Analysis. A wtedy lepiej, by adres IP, do którego prowadzą, nie pokazywał sporej części używanego arsenału przynęt oraz domen podobnych do adresów niektórych klientów z ostatnich dwóch lat pracy…

PS. Skrypty w PowerShellu i komunikacja po DNS są naprawdę fajnie zrobione.

Komentarze

Łeee, tytuł i wstęp brzmi co najmniej jakby położyli produkcyjną infre u klienta :P

No bez jaj, o co całą drama.

drama o to że jak ktoś śmiał wziąć inną firmę niż tą polecaną przez z3s

A kogo polecamy?

A kogo reklamowaliście? Securitum?

Ale artykuł fajny, szczególnie dla ludzi spoza branży.

piszę się brandzly, nie btanży ! „ludzi z poza brandzly” chłopaku, chłopcze menszczyzno :)

fuszerka bo perprojekt/klient zaczynasz od nowa a nie w starej gumie ;*

Ten przykład na obrazku wygląda mi na przykład testów penetracyjnych typu Saudi Sh3ll, a nie na polskie. By al-swisre.

I pomyslec ze xx lat relu Siedlarz po okresie probnym nie zakwalifikowal sie aby zostac w dziale IT ;-)

Moi nie-ulubieńcy ;D

Jednemu z klientów też takiego niezapowiedzianego faila chcieli w ramach „audytu” serwerowni zrobić. Po mailu z pytaniem „ale o co chodzi?” ciiiiisza.

Taki ład korporacyjny u nich panuje…

Polecam poprawić. :)

http://sjp.pwn.pl/zasady/;629580

A dlaczego? http://sjp.pwn.pl/poradnia/haslo/;6625