Internet nie lubi, gdy ktoś ogłasza, że nie da się go zhakować. Opublikowanie kontrowersyjnej reklamy przez NordVPN najwyraźniej zdenerwowało hakera, który pokazał, że Norda też da się zhakować.

Gdy dochodzi do incydentu bezpieczeństwa, można zamieść go pod dywan i udawać, że nic się nie stało. Można też, tak jak Avast, napisać o nim, zanim zacznie plotkować internet. Można też, jak NordVPN, dowiedzieć się o nim z Twittera.

Wyciekł klucz prywatny certyfikatu SSL NordVPN

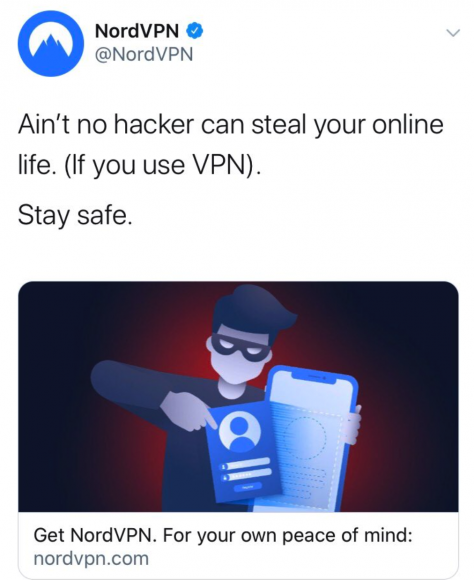

Wszystko zaczęło się od pewnej reklamy. Zamieszczamy jej zrzut ekranu, ponieważ oryginalny tweet został już usunięty.

Reklama mówi „Żaden haker nie ukradnie twojego życia w sieci (jeśli używasz VPN-a)”. Oczywiście slogan jest w najlepszym razie dużym niedopowiedzeniem, a w rzeczywistości po prostu bzdurą. Reakcja specjalistów była dość szybka – pod wpisem pojawiło się sporo negatywnych komentarzy, zatem tweet został szybko usunięty. To jednak sprawy nie zakończyło.

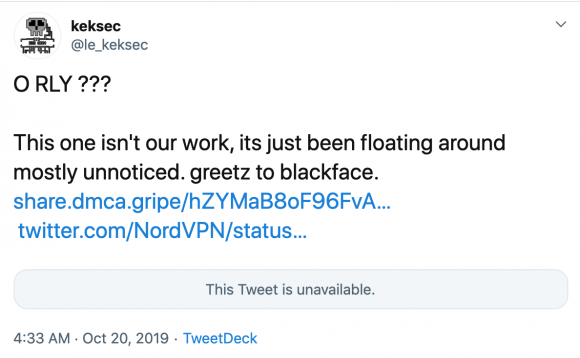

Jeden z odpowiadających na tweeta opublikował bowiem log z włamania na serwer należący do NordVPN-a.

W logu tym (https://share.dmca.gripe/hZYMaB8oF96FvArZ.txt) znajdziemy między innymi prywatny klucz certyfikatu SSL, który gwarantował tożsamość witryny nordvpn.com. Nie wiadomo, od kiedy dane te krążyły po sieci. Wiadomo jedynie, że w momencie publikacji były już nieaktualne. Widać jednak dość wyraźnie, że ktoś włamał się na jeden z serwerów Norda i uzyskał tam uprawnienia roota, a Nord albo tego nie zauważył, albo nie raczył o tym wspomnieć. Certyfikat był prawdziwy – zostało to szybko zweryfikowane przez innych internautów.

W tej sytuacji pozostało już tylko czekać na opublikowaną właśnie reakcję Norda.

Odpowiedź Norda

Czytaliśmy już odpowiedź firmy kilka razy, ale dalej mamy silne wrażenie, że była pisana na kolanie i firmie zależało, by nie powiedzieć za dużo. Spróbujmy zatem rozpisać w punktach, co firma zakomunikowała:

- 31 stycznia 2018 podłączono do sieci nowy serwer w Finlandii.

- W marcu 2018 doszło do włamania do tego właśnie serwera.

- Atakujący dostał się za pomocą „systemu zdalnego zarządzania, pozostawionego przez zarządzającego serwerownią”, o którego istnieniu Nord nie miał pojęcia.

- Incydent dotyczył jednego serwera w jednej serwerowni.

- 20 marca 2018 pracownicy serwerowni „usunęli nieujawnione konto zdalnego zarządzania”.

- „Kilka miesięcy później” Nord dowiedział się o podatności, sprawdził całą swoją infrastrukturę pod katem podobnych błędów, rozwiązał umowę z tym dostawcą i usunął uruchomione u niego serwery.

- Atak nie został ujawniony, ponieważ Nord „musiał się upewnić, że inne serwery nie są podatne na podobne błędy, co nie mogło być wykonane szybko z powodu złożoności infrastruktury i liczby serwerów”.

Dość zabawna była to lektura. Podsumowując własnymi słowami:

- O włamaniu wiedzieli od dawna, ale nie powiedzieli, ponieważ od +/- sierpnia 2018 (marzec + „kilka miesięcy”) nie potrafili sprawdzić całej swojej infrastruktury.

- Podatność opierała się na koncie „serwisowym”, którego nie zidentyfikowali na wynajmowanym przez siebie serwerze

- …czyli o ataku nie dowiedzieli się wcale z Twittera, w pełni kontrolowali sytuację, tylko jeszcze najwyraźniej od roku szukali innych podatnych serwerów (czyli sprawdzali, czy są na nich cudze konta?),

- a przyznali się, bo ujawniony klucz prywatny nie dał się już zamieść pod dywan.

Podsumowanie

Nie denerwujcie hakerów głupimi reklamami i agresywnym marketingiem, bo niezamówione pentesty się zdarzają. Często ich wyniki leżą w szufladach i być może nigdy nie ujrzą światła dziennego. A super bezpieczni dostawcy magicznych VPN-ów, które ukryją was przed całym światem, nie zawsze są tacy super bezpieczni.

PS. Prawdopodobnie (jeśli wierzyć zapewnieniom Norda…) wykradzione dane nie pozwalały na podsłuchanie ruchu klientów.

PS2. Jeśli wierzyć IP w logach włamywacza, to serwerownia, o której mowa, to CreaNova.

Komentarze

Szkoda teraz niebezpiecznik nie bede mial juz profitow z reklamowania NordVPN (kaska sie skonczy z polecen) ;(

Niekoniecznie. Mało firm notuje spadek obrotów nawet po grubszych incydentach.

True, conajwyżej zyski są nieco niższe niż mogłyby być ale tendencje wzrostowe nie są wyjątkowe.

zysk z reflinków to grosze, prawdziwe pieniądze od polskich służb dostają

Rozumiem, że masz jakieś prawdziwe dane, żadne tam IDZD?

Może w związku z tym będzie dobra promocja na Black Friday.

A naganiacze z niebezpiecznika cos cichutko siedzi w tej sprawie.

„NordVPN jest według nas najlepszy, bo jest najtańszy (w wariancie na 3 lata wychodzi tylko 2,99USD za miesiąc) i w ramach licencji możesz go zainstalować na 6 urządzeniach, więc zabezpieczysz sprzęt całej rodziny. Pozwala wybrać kraj którym wyjdziesz na świat (ok. 5000 serwerów) wiec jesteś w stanie oglądać seriale Netflix dostępne tylko w USA. Pozwala na używanie torrenta. Nie trzyma logów, a siedzibę ma w Panamie, poza prawną jurysdykcją Polski…”

hehehehe.

Po cichutku usuną reklamy i luz ;)

Teraz napychają kieszenie przez Brave, który broni prywatności użytkownika w wersji mobilnej podając w User Agent wersję Androida i model telefonu ;)

I dalej, teraz pisza: „…Z kolei sam brak loginów i haseł w dumpie można odczytać jako potwierdzenie no-log policy…”

Nie wiem czy oni sa tak naiwni czy za naiwnych maja tych, ktorym to polecaja?

NordVPN, ktory nie ma kontroli ani nad serwerownia ani nawet nad hostem na ktorym maja swoje VM, a juz tymbardziej nad jakims panelem zarzadzajaym w ktorym obstawiam, ze byl dostep do konsoli. Juz szkoda wspominac o tym, ze nad ruchem do/z ich serwera tez kontroli nie maja, wiec po co cokolwiek logowac ;)

Dokładnie. A jak im to wytknąłem w komentarzu to prędko został skasowany (choć regulaminu ani zasad kultury nie łamał xD). Niebezpiecznik zamienił się w odpowiednik Super Expressu albo innego Faktu.

Przecież to nie jest wina ekipy niebezpiecznika, ze Nord został skompromitowany, tak samo jak nie będzie winą Adama jak kiedyś skompromitują Arubę z która współpracuje reklamujac ją na swoim blogu.

Na moje niebezpiecznik i z3s jako jedni z nielicznych w polskich internetach o tematyce IT w miarę sensownie lokują produkt pisząc krótkie tutoriale dla mniej technicznych przy okazji reklamując jakąś usługę i nie ukrywają tego, że są to arty sponsorowane.

Tak. I do tego kasują natychmiast komentarze nieprzychylne ich sponsorom mimo że konstruktywne i merytoryczne. Niebezpiecznik to ekipa żalu a ta ich strona to wyłącznie reklamy komercyjnych usług i lokowanie produktów pod kocykiem bezpieczeństwa. Zepsuł im się też opiewany ajfon. Po wykryciu błędów bezpieczeństwa w bootloaderze cicho o Applu jak makiem zasiał.

Bredzisz. Robią dobry podcast 'na podsłuchu’, unknown z tego co widziałem wznowił uwshella dla nowych userów od czasu do czasu wrzucą coś ciekawego na swoim kanale yt. W zasadzie to najbardziej aktywna ekipa z fajnymi inicjatywami.

Dzień dobry, cześć i czołem! Pytacie, skąd się wziąłem?!

Jestem wesoły Romek! Mam na przedmieściu domek, a w domku … ajfonika, nordzika i przeglądarkę dla odważnych.

Nie bój, nie bój, i tak cię zhakują.

No i z czym masz problem? Przecież nie korzystasz z NordVPN

ja mam problem z ludźmi którzy reklamują vpny, cyberwojsko i macierewicza i nazywają się dziennikarzami

akurat dzięki jak to nazywasz „cyberwojsku” masz w ogóle takie 'cóś’ jak internety. Pragnę przypomnieć, że pierwsza sieć rozległa oparta na protokole tcp/ip (arpanet) wyszła z pentagonu a dokładniej od DIA (Defense Intelligence Agency)

Można nie czytać. Roszczeniowe bur@ki które życzą sobie konkretnych treści za darmo i z włączonym adblockiem to zmora naszych czasów. Masz jakiś konkretny wkład w podobne treści w internecie, robisz to bezstronnie i kompletnie za darmo, w tym bez reklam? Podaj stronę chętnie poczytam. Jak na razie wbijasz przez otwarte drzwi do kogoś do chaty i każesz im przemalować ściany i zmienić meble bo ci się nie podobają. Po śląsku to będzie: żol.

hehhe żaden problem! hakerzy na windozie zbyt zajęci nachalną promocją gmajla, pejsbuka i technowinek ze stajni majkroszitu:P pozdro

netflix już dawno wykrywa vpny i nie da się w ogóle korzystać jak masz aktywny.

Nie zawsze. Przez PIA i Surfshark działa.

Who can You trust?

Ja nie ufam nawet sobie.

To tak jak Stalin!

„Nie denerwujcie hakerów głupimi reklamami i agresywnym marketingiem, bo niezamówione pentesty się zdarzają.”

Przekonałem się o tym, kiedy napisałem komentarz na niebezpiecznik pod artykułem o WordPress coś w stylu ” i po co to mi co za głupota ”

Więc rozwalili mi logowanie do strony. Prawdopodobnie osoba z redakcji, która odpisała na to.

Tak tylko o sobie gdybam, bo to jedyna osoba, która widziała w formularzu link do strony, a strona miała kilka minut wtedy.

Pisałem tam pod nazwą „WujekHejter” I napisałem tylko dwa komentarze.

Więc łatwo wyszukać było to w 2015/16

Link do strony miała tylko i wyłącznie redakcja i ktoś na to odpisał z redakcji pod komentarzem ” sprawdź logowanie ”

Strona do logowania była biała ;p A ja, bez wiedzy zaczynając wtedy, po świeżej instalacji nie widziałem sensu robienia kopii, bo przecież strona miała 10 minut…

Nigdy nie wrócę do WordPressa, bo ble i teraz spróbuję z craftcms.

craftcms

Nie wkurzajcie też redaktorów :)

Szablon basicodark jest fajny. Zazdroszczę umiejętności, bo go trzeba dużo porpawiać.

tak się robi www nie do położenia:

https://stallman.org/

Osobiście widzę w tym piękno prostoty aczkolwiek nie przystaje to do dzisiejszych czasów i pokolenia obrazkowego

Haha, „remote management system” którego nie byli świadomi. Pewnie ktoś machnął ręką jak zobaczył na potwierdzeniu zlecenia od serwerowni jakieś dodatkowe „niepotrzebne” iLo IP address xD Obstawiam że im serwerownia za ciosem podłączyła kabel do IPMI i wystawiła IP na świat zabezpieczony w stylu admin123. Hahahhaha

Wygląda to jakby dostali się przez IPMI, które istotnie jest tak dziurawe (i nie da się go naprawić), że pozostaje odizolować. Albo dodatkowe konto z euid=0 ;)

Można wystawić IPMI na cały świat, jak wiele hostingów (pozdrawiamy Hetzner). Miałem kiedyś klienta, który aż do prezesa słał listele, gdy wyjaśniłem, że IPMI klienta serwerów dostępne będą przez VPN a nie publicznie. „Przecież trzeba podać hasło” – powiedział. „W poprzedniej firmie to nie było problemem”. Taki fajny protokół, można go zapytać o hash hasła a on wyśle ;) Albo w ogóle wyłączyć uwierzytelnianie i kazać sobie zaufać.

https://blog.rapid7.com/2013/07/02/a-penetration-testers-guide-to-ipmi/

Wydaje mi się ze.

Kiedy możesz użyć programu prywatnie to izolacja przez zaporę (IP lub DNS lub VPN) + dodatkowe zabezpieczenia wydaje się pewniejsze niż nadanie uprawnień SGID, ponieważ omijasz ryzyko podatności kodu programu.

Pomijając problemy bezpieczeństwa konta e-mail, konta serwera, możliwość „montowania” innych plików / kont, ataku MITM, …

Ja mam inne pytanie, które mnie nurtuje od jakiegoś czasu. Jaka firma stoi za NordVPN? Niektórzy na reddicie już rok temu sugerowali, że to CloudVPN. A za CloudVPN stoi „Listed as the president/director is Darius Bereika. Darius Bereika is also the CEO of tesonet. ”

Testonet prowadzi usługę gromadzenia danych.

Ktoś zna może więcej informacji na ten temat? Podaje linka: https://www.reddit.com/r/VPNTorrents/comments/9adi37/i_investigated_the_nordvpn_ordeal_here_is_what_i/

Czy ktoś potrafi mi to po ludzku wytłumaczyć?

1. CloudVPN Inc (located in the US).

2. Odpowiedż z NordVPNa

First, NordVPN and all the infrastructure we use is being run by Tefincom S.A. and operates under the jurisdiction of Panama.

CloudVPN is used only as a payment collector in order to improve the acceptance rate, as banks are suspicious towards transactions made to Panama and tend to complicate or terminate such payments. It’s a simple and common CloudVPN Incpractice.

Our company has absolutely nothing to do with the service itself in the legal orCloudVPN Inc any other matters.”

Żródło: https://thebestvpn.com/reviews/nordvpn/

PYTANIE

Czy CloudVPN Inc pod juryzdykcją US zbierała/zbiera w jakikolwiek sposób dane klientów NordVPN ?

odpowiadam sobie na pytanie: https://translate.google.pl/translate?hl=pl&sl=bg&u=https://bg.vpnmentor.com/reviews/nordvpn/&prev=search – wrzucone w tłumacz bo krzaków nie zrozumiecie ;-).

„A taki był ładny, amerykański, szkoda…”

Doopa Jasio.

Wlam byl rezultatem luznej dyskusji na chanie pt: Ktoren VPN jest najmojszy i dlaczemu (link do archiwum dyskusji: https://web.archive.org/web/20180504001844/https://8ch.net/b/res/7948898.html#7950919 – polecam ostatni koment z linkami do ghostbina, tez zarchiwizowane) mam polew jak ktos go uzywa.

A ze reklama byla taka se sobie srednia i grajaca na nerwach to ktos o dobrej pamieci przypomnial sobie „wlam dla jajec” czyli „niezamowiony pentest porownawczy 6ciu VPNow z palca”. Log, owszem, zawiera jeden serwer w Finlandii (w przypadku Norda, wejscie udalo sie dla Vikinga i Torguarda rowniez z palca) bo akurat zademonstrowano probke z 4 serwerow:

fi 30 do fi 33. Wcale to nie znaczy ze ta lista jest kompletna.

zgniłem z tego tematu, dostali odpowiedź w pierwszym poście

Nie naleze do bystrzakow i mialem -2 z matematyki ale…

Jakis koles podał PRZEDAWNIONE dane

z wlamania,

ktore mialo miejsce PRZED reklama

„Żaden haker nie ukradnie twojego życia w sieci (jeśli używasz VPN-a)”

i jeszcze napisal oh rly o.o

Dziwna reakcja firmy na komentarze…

o co chodzi z tym ?

cyt: „… krąży klucz prywatny należący do kilku dostawców VPN-ów: Torguard, VikingVPN i NordVPN”. jeden klucz a trzech różnych vpn-owców ? ktoś wyjaśni ?

cytat pochodzi z artykułu:

https://niebezpiecznik.pl/post/jeden-z-serwerow-nordvpn-zhackowany-zawinic-miala-serwerownia/

Good day for all the other VPNs that got hacked to drop that news. It’ll be buried by coverage on Nord. “Burying the news” is an elite information warfare technique that even the GRU seldom use.

Jedna firma,3 różne marki widocznie. Albo 3 różne firmy korzystające z tego samego serwera. Cholera wie,bo ten cały ich VPN hula w wirtualce na serwerach zewnętrznego dostawcy/zewnętrznych dostawców nad którym(i) nie mają kontroli.

Jeden typek napisał coś takiego:

NordVPN’s DNS servers appear to use Google’s DNS servers…

I use Linux, and connect to NordVPN via OpenVPN software. If I use NordVPN’s DNS servers and run DNS tests I get the same results as when using Google’s DNS servers. NordVPN’s DNS servers appear to use Google’s DNS servers. I have no idea if this is correct, or it’s a quirk of the tests I’ve run. The DNS tests were run using Browserleaks.com. Has anyone else seen similar patterns?

https://thebestvpn.com/reviews/nordvpn/

Czy to jest możliwe?

patrzcie tutaj: https://businessjournal.pl/niebezpieczne-podwojne-standardy-ekspertow-it-w-polsce/

A może taki zhakowany usługodawca podnosi poziom zabezpieczeń w ramach post mortem? Wtedy taki porządnie haknięty usługodawca może być bezpieczniejszy niż taki, co jeszcze haku nie doświadczył lub nie jest jeszcze tego świadomy? „Mądry ISP po szkodzie”?