Chyba najciekawszą wiadomością tego tygodnia jest jak do tej pory błąd występujący prawdopodobnie w milionach domowych ruterów na całym świecie. Nieautoryzowany użytkownik może bez trudu wyciągnąć z nich hasło administratora.

Algierski haker Nasro odnalazł bardzo ciekawą podatność w ruterach m. in. firmy TP-Link (podobny błąd znany był już od roku 2004, podobnie jak dostępność pliku konfiguracyjnego, ale dopiero Nasro opisał skalę zjawiska). Przebieg i skutki ataku porządnie opisał już Niebezpiecznik, więc skoncentrujemy się na opisie, jak Nasro znalazł błąd w oprogramowaniu rutera.

Krok pierwszy – zdobycie oprogramowania

Nasro jako cel swoich badań wybrał popularny domowy ruter TD-W8951ND, oferowany przez dużego operatora internetu w Algierii. Pierwszym krokiem analizy jest oczywiście zdobycie obrazu oprogramowania urządzenia. Zamiast sprytnymi sposobami wyciągać plik z pamięci rutera, najprościej jest skorzystać ze strony producenta i pobrać stamtąd gotowy plik z aktualizacją. Najczęściej aktualizacja to w rzeczywistości kompletny obraz całego systemu operacyjnego, zatem w nasze ręce trafia wszystko, czego potrzebujemy do przeprowadzenia dalszej analizy. Oczywiście warto analizować najnowszą wersję oprogramowania, ponieważ błędy w starszej wersji mogły już być przez kogoś wcześniej opublikowane i naprawione w ostatnim wydaniu (przed publikacją rewelacyjnych wyników warto zapytać Google).

Krok drugi – analiza wstępna

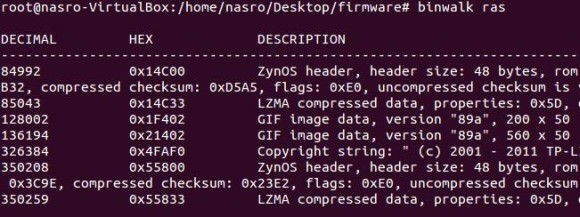

Po pobraniu i ewentualnym rozpakowaniu paczki oprogramowania warto dowiedzieć się, z jakim formatem pliku mamy do czynienia. Służy do tego polecenie file oraz narzędzie binwalk. W opisywanym przypadku okazało się, że polecenie file identyfikuje archiwum w formacie lif (logical interchange format description), ale na szczęście binwalk prawidłowo rozpoznał nagłówek systemu ZynOS, używanego przez Zyxela.

Binwalk, który analizuje zawartość plików binarnych, oprócz dwóch nagłówków ZynOS znalazł także dwa pliki GIF oraz dwa archiwa w formacie LZMA. W tego typu archiwach czasem znaleźć można ciekawe dane takie jak np. system plików urządzenia. Nasro wyodrębnił narzędziem dd odpowiednie fragmenty pliku z oprogramowaniem, lecz próba ich rozpakowania skończyła się niepowodzeniem.

Krok trzeci – poszukiwania

Z reguły na tym etapie badacz dysponuje już wypakowanym systemem plików, który podłącza i bada jego zawartość (a szczególnie katalogów zawierających pliki wbudowanego serwera www). Nie wiedząc co zrobić dalej Nasro postanowił użyć narzędzia strings, by poszukać natchnienia w wyodrębnionych plikach LZMA. Ku własnemu zaskoczeniu znalazł tam ciągu znaków wskazujące na fakt, że pliki te nie są wcale spakowane, a zawierają dane zapisane otwartym tekstem. Niestety tego typu poszukiwania „w ciemno” rzadko kończą się sukcesem (mało który programista zamieszcza w kodzie hasło administratora opatrując je odpowiednimi tagami, ułatwiającymi jego odnalezienie).

Nasro postanowił zatem poszukać miejsca, z którego może pobrac plik z konfiguracją rutera. Porzucił analizę oprogramowania i otworzył interfejs www urządzenia. W sekcji „Maintenance” zauważył link do zapisania pliku konfiguracyjnego i ku swojemu zaskoczeniu odkrył, że:

- dostęp do strony nie wymaga wcześniejszego zalogowania,

- plik z konfiguracją znajduje się zawsze w tej samej lokalizacji,

- do jego pobrania również nie są potrzebne żadne dodatkowe uprawnienia.

Nie mogąc sobie poradzić z analizą pobranej konfiguracji (zapewne spakowanej), zwrócił się z prośbą o pomoc do autora serwisu /dev/ttyS0, znanego z badania wnętrzności ruterów. Ten odesłał go do witryny, która służyła własnie do rozpakowywania plików konfiguracyjnych ruterów opartych o system ZynOS (co oznacza, że nie pierwszy spotkał się z tym wyzwaniem). Z pomocą tej strony rozpakował plik i znalazł w nim hasło administratora. Ot i cała historia.

Podsumowanie

Okazuje się zatem, że użytkownik o dość podstawowej wiedzy o analizie oprogramowania ruterów, nie korzystając ani z umiejętności analizy wstecznej ani nawet analizy kodu źródłowego oraz nie potrafiący nawet poprawnie rozpakować systemu plików rutera, potrafił znaleźć błąd, znany wcześniej wielu innym internautom i użyć go w twórczy sposób. Dzięki temu mógł opublikować informację o podatności, która występuje wg serwisu Shodan w ponad 23 milionach urządzeń na całym świecie. Można? Można. Zatem zapraszamy wszystkich Czytelników do pobrania najnowszej paczki oprogramowania ze strony producenta własnego rutera/kamery/dysku/lodówki i jego analizy. Jak widać nie jest to specjalnie skomplikowane.

Inne (nieco bardziej skomplikowane) przykłady analizy oprogramowania znajdziecie w serwisie /dev/ttyS0 oraz w specjalizującym się w tej działce Sekuraku.

Komentarze

Ma ktoś może firmware do technicolor TC7200 (obecny UPC). Najlepiej w wersji z „poprawkami” UPC – może w tych poprawkach są ciekawe chochliki :)

:)

Routery powinni robić jak z windowsy w laptopach.

Grzebiesz jak chcesz, konfigurujesz jak chcesz. Jak zamotasz to factory reset.

Podobny syf robi się ze smartfonami. Nie masz nad nim żadnej kontroli.

W komputerach trzeba będzie uciec w debiana lub gentoo, w routerach w tomato, a w telefonach w coś jak Firefox OS.

To nie uchroni przed niczym, bo problem polega na tym, że internet się powiększa – coraz więcej ludzi z niego korzysta i coraz więcej z nich ma dostęp do szybkich połączeń. Takie kraje jak Chiny albo Indie oraz Rosja informatyzują się coraz bardziej i tym samym rośnie potencjał intelektualny któremu nie są w stanie już przeciwstawić się amerykańskie i europejskie firmy piszące soft. Po prostu wszystko zostanie rozpracowane i złamane i tylko od samych hakerów oraz dociekliwych badaczy będziemy poznawać pomału kolejne dziury w sprzęcie i sofcie.

Faktycznie, jak firma pisząca soft wystawia kluczowe dane bez autoryzacji dostępne z Internetu to nie jest w stanie sprostać żadnemu potencjałowi intelektualnemu – nawet temu najuboższemu.

Wystarczy myśleć jak się tworzy soft, wtedy nie będzie problemu.

Mam ruter w8901g którego dotyczy problem.

Podpowie ktoś łopatologicznie jak się zabezpieczyć?

Tak, możesz kupić inny router bez modemu ADSL i postawić go w trybie bridge z tym routerem, po czym w nowym routerze wgrać jakieś alternatywne oprogramowanie (dd-wrt, tomato) i wyblokować dostęp dla całej podsieci (z wyłączeniem nowego routera) do TP-Linka w trybie BRIDGE ;)