Jeden z klientów Plus Banku, duża firma zajmująca się pośredniczeniem w płatnościach, została w bardzo sprytny sposób okradziona przez włamywaczy. Niestety do tej pory firma nie otrzymała zwrotu skradzionych środków.

Jedną z ofiar ataku włamywaczy na serwer Plus Banku okazała się być firma działająca na rynku pośredników płatności elektronicznych (nazwijmy ją firmą X). Przedstawiciel firmy opowiedział nam historię ataku i próby odzyskania straconych pieniędzy pod warunkiem zachowania anonimowości. Historia jest na tyle interesującą, ze postanowiliśmy ją opisać bez ujawniania, o jaką firmę chodzi.

Jak okraść konto znając tylko login i hasło

Przestępcy atakujący konta bankowości elektronicznej od dawna stoją przed tym samym problemem – jak okraść konto, posiadając wyłącznie login i hasło użytkownika. Powiecie pewnie – niemożliwe! A jednak włamywaczom, którzy na serwerach Plus Banku podsłuchali login i hasło firmy X, ta sztuka się udała. Okradli firmę na 35 tysięcy złotych. Jak tego dokonali?

Firma X zajmuje się zwiększaniem łatwości i tempa obrotu pieniężnego w kraju. Posiada swoje rachunki w każdym banku i umożliwia płatności natychmiastowe – klient wpłaca środki na rachunek w jednym banku, a firma wypłaca je ze swojego rachunku w innym banku na konto docelowe. Pomysł prosty i skuteczny, służy także często do realizowania płatności za zakupy. To właśnie wykorzystali przestępcy.

Złodzieje najpierw podsłuchali login i hasło konta firmy X. Następnie poobserwowali historię przelewów i dokonali zakupów internetowych na kwotę około 35 tysięcy złotych w sklepach, w których płatności obsługiwała firma X. Następnie skorzystali z faktu, ze firma X posiadała w Plus Banku dwa rachunki, z których jednego nie używała. Przelali zatem odpowiednią ilość środków z jednego rachunku na drugi (przelewy między rachunkami nie wymagają dodatkowej autoryzacji) nadając przelewowi tytuł podobny do wcześniejszych transakcji na tym rachunku. Następnie zwrócili tę kwotę na główny rachunek za pomocą przelewów o odpowiednich tytułach.

Wpłaty klientów firmy identyfikowane są automatycznie na podstawie tytułów przelewów. Włamywacze nadali zatem odpowiednie tytułu przelewom na odpowiednie kwoty i wysłali je na główny rachunek firmy z jej drugiego rachunku. Automaty firmy zaksięgowały transakcje, ponieważ w Plus Banku dla przelewów wewnętrznych bank nie udostępniał w danych transakcji numeru rachunku nadawcy. Zazwyczaj wszystkie banki to robią i system firmy X mógłby zidentyfikować przelewy jako fałszywe – ale Plus Bank takich danych nie udostępniał.

Wpłaty zostały zaksięgowane, system wysłał potwierdzenia do sprzedawców, sprzedawcy wysłali towar klientom i otrzymali swoje środki od firmy X. Problem odkryła prawie natychmiast bieżąca kontrola sald, ale firma X nie mogła długo dojść do tego, jak dokonano oszustwa. Mimo posiadania rachunków w wielu bankach nigdy nie spotkała się z taką sytuacją. Podejrzewała nawet pracownika w oddziale banku, ale wątpliwości rozwiał włamywacz, który przesłał firmie opis przeprowadzonego oszustwa. Początkowo firma nie chciała w to uwierzyć, ale szybko potwierdziła przebieg wydarzeń na podstawie zapisów w swoich systemach.

Reakcja Plus Banku

Atakujący – mimo próśb firmy X – nie zwrócił skradzionych środków, zatem firma złożyła do Plus Banku reklamacje. Do tej pory – a minął już prawie miesiąc – nie zostały one rozpatrzone. Jak mówi przedstawiciel firmy:

Dla kontrastu zacytujmy ostatnie oświadczenie banku:

Bardzo współczujemy firmie X, ponieważ wygląda na to, ze czeka ją długi proces cywilny z bankiem. W związku z incydentem firma wdrożyła kolejne procedury identyfikacji i weryfikacji przelewów, by uniknąć podobnej sytuacji w przyszłości. Na szczęście kwota 35 tysięcy złotych nie jest poważnym obciążeniem jej budżetu – ale niesmak pozostaje.

Deser

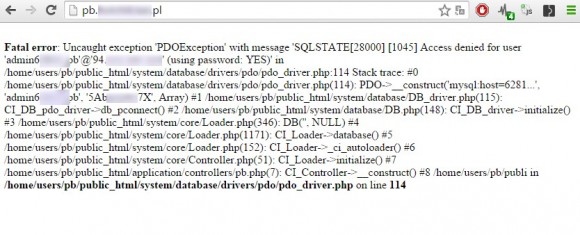

Na deser chcieliśmy poinformować, że w sieci ciągle, kilka miesięcy po włamaniu, są publicznie dostępne dwa serwery należące najwyraźniej do firmy, która jest autorem witryny WWW Plus Banku, przeznaczone do prac nad tą witryną. Na serwerach tych można znaleźć zarówno kopię produkcyjną strony (obecnie wyświetlającą komunikat o błędzie wraz z loginem i hasłem do bazy danych) oraz wersję deweloperską. Gratulujemy.

Komentarze

Co za prostaki w tym PlusBanku siedzą, jak ja się cieszę że nie mam tam konta.

Bluemedia ?

Najpierw tak pomyślałem bo to jedyna firma od przelewów szybkich, ale potem tak sobie pomyślałem że to równie dobrze może być np. PayU bo oni mają szybkie przelewy z każdego banku, sprzedawców (allegro!) itd. No ale tym razem w przeciwieństwie do pierwszego artykułu gdzie naprawdę można było wywnioskować jaki bank (wykop chyba pierwszy się ogarnął bo ma duży zasięg) możemy tylko domniemywać w dodatku nie ma to znaczenia tak naprawdę, jakakolwiek to firma, życzę powodzenia w odzyskiwaniu kasy :)

Tak w sumie to trochę mi szkoda PlusBanku. Pewnie każdy ma podobny bajzel u siebie, a trafiło akurat na nich :-)

Aż takiego bajzlu to nigdzie nie ma.

Pracowałem w jednym z naprawdę dużych i powiem że jest blisko ;)

Jest, potwierdzone empirycznie, retail na około 100 punktów w kraju.

Ja jeszcze dodam parę słów, ja tam pracowałem a lubię być uczciwy w dodatku trochę doświadczenia mam. Informowałem o możliwych usprawnieniach, oraz błędach bezpieczeństwa swojego pracodawcę (szefa itd.) – mają wy.ebane. Nikt się nie przejął, bo zatrudniają nieudaczników, którzy nie pozwalają niewygodnym faktom (zamiast się przyznać i poprawić) pójść wyżej w hierarchii firmy. Dopiero mimo braku pozwolenia (wolę być uczciwy i praworządny niż nie podpaść szefowi) musiałem pójść i pokazać wyżej, to była lekka awantura, trudno mój dział dostał ale co ja poradzę….

Jakby to powiedzieć, więc jak ma być lepiej? Jak znam życie to w plus banku też było paru takich pracowników co wiedziało o tym, a nawet mówiło swoim przełożonym. Tyle że praca w banku to stan umysłu…..

Dobrze zrobiłeś. Trzeba mieć charakter aby być uczciwym.

właśnie,

kto pisał soft do plus banku? to nie jakiś soft pudełkowy przypadkiem?

W przypadku banków nie ma czegoś takiego jak pudełkowy soft. To są zbyt duże, customowe i ważne systemy by można było sobie na coś takiego pozwolić. Do tego dochodzą wiekowe elementy systemu oparte na technologiach mających nawet po kilkadziesiąt lat. Spotkałem się też z podsystemami tworzonymi przez zewnętrznych dostawców i te faktycznie mogą być „pudełkowe”, gdy wiele banków korzysta z tego samego rozwiązania.

Konkretów pisać nie będę, obowiązuje mnie tajemnica. Pracowałem kiedyś w banku i powiem tyle – wszędzie znajdą się błędy i uchybienia, ale takiego bajzlu jaki pokazał nam teraz Plus Bank sobie po prostu nie wyobrażam.

Jasne, że jest pudełkowy soft. Np. def2000 od Asseco i Internet banking od Novum.

OK, nie wiem jak to wygląda w innych bankach. Ja pracowałem w dużym banku gdzie zdecydowana większość softu była własnej produkcji.

Symulator bankowości internetowej deluxe.

Uśmiałem się! PlusBank – gratulujemy!

To hasło przecież można łatwo w Google znaleźć. Z3S musicie lepiej obfuskować te screeny…

Chociaż by path do plików :) /home/users/pb/public_html i masz w google pierwszy wynik :) btw hostować się w kei… lame :D no to teraz agencja interaktywna ma do zjedzenia niezłą hotchilli :D

Znikło już. Pan developer najwyraźniej czyta z3s ;-)

Ciekawe ile Google będą to w cache trzymać.

Katastrofa. Takie systemy to powinni testować na wewnętrznym serwerze. Nie mówiąc już o tym że nie wiedzą do czego .htaccess służy? Ale w ogóle to mnie nie dziwi, ostatnio poprawiałem klientowi stronę po jakiejś dużej agencji… to co było w środku nie da się opisać słowami – cisną się na klawiaturę takie znaczki z pod shifta.

Jak obfuscować screeny przecie żeby tego na google nie wyłapać po publikacji, to trzebaby co drugą literkę wyświetlać – to już lepiej nic nie wrzucać. To, że mają wystawiony serwer deweloperski na zewnątrz woła się o pomste do nieba – każdy wie, że takie głębokie ukrycie to o kant dupy rozbić. Poza tym, żeby errorów nie łapać / używać domyślnych ustawień webserwera – no sami się prosili :D

Skoro podsłuchiwali hasła to skad mieli do nieużywanego rachunku??!

Hasło było do konta, a na koncie dwa rachunki. Używany i nieużywany.

Tak to jest jak środki trzyma się w MinusBanku ;-P

Hmmm z opisu wynika, ze blad nie byl po stronie banku, ale po stronie softu firmy X, bo on nie zwerydikowal nadawcy… I puscil dalej przelewy. I jeszcze co do tego ma bank jak to wszystko dzieje sie na kontach firmy X?

A hasło do konta to skąd złodziej miał?

Z opisu i wyjasnien banku wynika, ze „finalna” kasa zostala przelana przez automat firmy X i to wszystko dzialo sie pomiedzy rachunkami firmy X.

Jak ja zapuszcze sobie jakies narzedzie dla moich ranchunkow i cos sie stanie, to czyj by to byl blad?

Oczywiscie inna kwestia jest samo wlamanie do systemu bankowego itd.

Hasło do konta, typie Bank dał d**** całkowicie, uważasz że to będzie twój problem jeśli hasło do konta komuś „wyda” twój bank?

A w jaki sposób firma X miała zweryfikować nadawcę? Mogli jedynie sprawdzić czy przelew nie idzie z ich własnego rachunku i zapewne takie zabezpieczenie po tym incydencie wdrożyli.

Błąd był po stronie banku, bo włamywacz nie złamał zabezpieczeń firmy X tylko złamał zabezpieczenia banku i dzięki temu mógł się zalogować na konto firmy X i wykonywać przelewy między jej rachunkami.

Jeżeli ktoś przeleje Ci pieniądze między Twoim kontami bez Twojej zgody i wiedzy, to rozumiem nie jest to wina banku tylko Twoja?

jesli masza konto firmowe i 2 rachunki to swobodnie możesz robic przelewy miedzy nimi za free i od „kopa”

Ou, Code Igniter?

Wydaje mi się że w całej tej sytuacji z PlusBankiem, jedyną osobą z honorem jest (paradoksalnie) włamywacz. Nie popieram jego działań ale mimo wszystko należy mu się szacunek za to jak postępuje w tej sytuacji.

Code Igniter jako system bankowy? bosze…

Spokojnie, to tylko serwer informacyjny, transakcyjny jest pod innym adresem (plusbank24.pl)

nie system bankowy a strona banku

To można tak publicznie, bez prostego htpasswd chociażby, strony dev klientów pozwalać indeksować..?

http://yandex.ru/search/?lr=21392&text=pb.hotchili.kei.pl&site=kei.pl

W obsługiwanych bankach BlueCash (Bluemedia) nie ma Plus Banku (ani Invest Banku), PB jest obsługiwany raczej przez:

„Serwis Przelewy24 jest jednym z wielu serwisów internetowych poznańskiej Grupy DialCom24, w ramach której PayPro SA – Agent Rozliczeniowy prowadzi system autoryzacji i rozliczeń”

Ja na swoje pieniądze czekałem 6 miesięcy i pewnie tylko dlatego je dostałem bo zostały pobrane z konta (karta kredytowa) pomimo limitu dziennego. Inna sprawa to po co limity które nie są respektowane (bodajże transakcja offline).

Limity są respektowane, tylko jeżeli jest transakcja offline, to na jakiej zasadzie terminal ma sprawdzić czy został osiągnięty limit? Na karcie nie jest to zapisywane, to bank zwraca odpowiedź, że limit osiągnięty…

Limity SĄ zapisywane na karcie dla użytku offline. A przynajmniej mogą :)

Problem jest taki, że banki z zasady nie wgrywają tego „na czipa” dopóki ktoś ich nie zmusi. Zapewne taniej jest raz na jakiś czas oddać kasę, niż bawić się w programowanie kart.

Druga sprawa, że zmiana danych „na czipie” jest możliwa tylko przy wykonywaniu transakcji stykowych – więc jeśli zawsze zbliżasz, to ani zmiana limitów, ani blokada karty nigdy nie zostanie na niej zapisana. Tym sposobem mam kartę zastrzeżoną dwa lata temu (w wyniku kradzieży CVC), która nadal działa offline (jednakże! prawie wszystkie punkty przestawiły się już na transakcje zbliżeniowe online)

Czy KNF nie reguluje tego typu apkety techniczne jak zabezpieczenia takich stron? Z tego co widzę to parę regulacji KNF dla banków zostało w tym przypadku złamane.

plusbank.pl gdzie jest login i hasło do bazy to tylko strona „wizytówka” banku, jej wykonanie zostało zlecone firmie hotchili i wyrzucili ją na swój serwerek w kei. Włamanie na w/w stronkę poza stratami wizerunkowymi banku raczej nic nie dawało. Jedynie co przychodzi mi do głowy na szybko to albo podrzucenie tam jakiegoś trojana, albo podmiana linka loguj, albo zamiana nr telefonu mogła coś delikatnie namieszać. Cała zabawa ze znikaniem pieniędzy działa się na plusbank24.pl i raczej nigdy nie dowiemy się na ile błędy programistów hotchili mogły przyczynić się do wyjebki, choć na 99% to zupełnie dwa odrębne serwisy.

Patrząc jednak na skalę i sposób przedstawiania faktów podejrzewam, że włamanie miało miejsce głównie na plusbank24.pl – część bankowości elektronicznej poza infrastrukturą hotchili, a strona wizytówka firmy plusbank.pl poleciała na fali (zapewne to jakiś gotowość typu wordpress, joomla, etc).

Czytając aktualności na hotchili widać taki wpis z przed roku „Obecnie przygotowujemy elektroniczne formularze zakładania rachunków bankowych i lokat. A to dopiero początek :)” może rzeczywiście admini plusbank byli na tyle głupi, że dali hotchili jakieś api do swojej wewnętrznej infrastruktury (aby mogli zakładać konta, etc) i przez proste włamanko na gówno stronkę wizytówkę włamywacz uzyskał możliwość wejścia w część plusbank24.pl.

Wy się podniecacie taką gówno burzą? Po pierwsze żadna duża firma pośrednicząca która by została okradziona z pieniędzy nie rozmawiałaby z płotkami pokroju trzeciastrona.pl tylko z mediami z górnej półki. Wiadomo że na zmyślaniu się zarabia.

Sęk w tym,że żadna duża firma medialna nie chce o tym z nikim gadać.

Kruk krukowi…

To dobre case-study dla firm zajmujących się pośrednictwem płatności. Zaleciłbym również nieakceptowanie przelewów z wszystkich swoich kont w innych Bankach – jeśli są na liście zaufanych odbiorców. No i oczywiście zmiana hasła do bankowości.

Jeden z deweloperów podpytuje nawet na forum php xD co za bieda

Zniszczyłeś mnie tym tekstem xD /o/

A na czym polega wina banku? W tej sytuacji zawiodły mechanizmy u klienta. Nie doszło do włamania do banku, jak bank miałby odróżnić użycie właściwego loginu i hasła od niewłaściwego? Pieniądze też nie też nie opuściły banku, jest to tylko sprawa między złodziejem a operatorem szybkich płatności.

Pier… o Szopenie.

Chyba nie znasz kontekstu. Złodziej miał dostęp do konta operatora płatności bo bank był źle zabezpieczony, i to przez bank wyciekły dane logowania.

Ciekawe czy byś był taki cwany jakbyś też stracił dane, i np. złodziej złośliwie zerwał by ci fundusz inwestycyjny, straciłbyś np. karnie 90% wkładu. Nadal sprawa między tobą a złodziejem?

Wina banku polega na nieświadomym udostępnieniu loginu/hasła złodziejowi.

Albo przelewał w te i we wte z konta złotówkowego na walutowe, aż zejdzie z saldem do zera (koszty przewalutowania)

Jakby ktoś chciał pomóc to szukają teraz administratora IT :D

http://www.pracuj.pl/praca/administrator-it-warszawa,oferta,3967730

Jeden z wymogów:

– wykształcenia minimum średniego (kierunek informatyczny),

Obstawiam, że dają 1300 netto na start :P

http://stackoverflow.com/questions/26159707/tcpdf-returning-error-while-generating-table-structure-to-print

Ja rozumiem, żeby bank, ale prywatnego klienta który nic nie zrobił :/

błąd leży po części po każdej ze stron.

(ale najważniejsze jest to, że udało się dostać do nie hashowanych!!! haseł klientów banku co pozwoliło na zalogowanie się do portalu bankowości)

osobiście tworzyłem podobny system (automatycznego księgowania wpłat) dla powiedzmy branży zbliżonej do finansowej:

1) analityk po podaniu wymagań od klienta, bardzo szybko wychwycił lukę w takim rozumowaniu

2) system został zaprojektowany z możliwością definiowania kont 'zabronionych’

3) klient po uruchomieniu serwisu, nie dość że wpisał wszystkie konta techniczne do filtrów – to dodatkowo, gdyby to nie zadziałało, zarejestrował fikcyjnego użytkownika na portalu wpisał te konta tworząc drugą linie wyłapywania.

Można? można!

system działa z sukcesem n-ty rok i pomimo nawet jakiś błędów w banku źle księgowane przez nich przelewy są wyłapywane przez system.

NBP, KNF itd. powinni postarać się o natychmiastowe odebranie licencji bankowej dla Plus Banku, którego działania zagrażają środkom zgromadzonym przez klientów Plus Banku.

w artykule mamy: „Złodzieje najpierw podsłuchali login i hasło konta firmy X.”

pytanie zasadnicze, gdzie podsłuchali – czy były to informacje zdobyte w wyniku głośnego ostatnio wycieku danych klientów, czy też wsadzili jakiegoś trojana firmie X.

tak na prawdę, to z artykułu nie wynika jednoznacznie jak do tego doszło.

w mojej opinii jeśli dane logowania zostały uzyskane w wyniku wycieku, to bank ma obowiązek naprawić wszystkie szkody wynikające z tego faktu, natomiast jeżeli doszło do tego drugiego zdarzenia, czyli dane logowania zostały podsłuchane w firmie X, to nie mają oni najmniejszych podstaw do żądania czegokolwiek – nie dość, że dali sobie ukraść login i hasło, to jeszcze nie zweryfikowali poprawnie przelewów

Podsłuchali na serwerze banku oczywiście.

Domyslam sie, ze firma, o ktorej tu mowa to dialcom zwiazany z przelewami24. Wlasnie zostalam w identyczn y sposob okradziona na spora sume. Bank nie poczuwa sie do odpowiedzialnosci. Wszystkich poszkodowanych w citi banku prosze o kontakt. [email protected]