Ta historia ma w sobie wszystko czego potrzeba do zbudowania dobrej powieści. Są źli hakerzy, nie zawsze dobrzy agenci FBI, spektakularne włamania, skradzione karty kredytowe, aresztowania, oszustwa i zwodnicze obietnice.

Gdy Kevin Poulsen publikuje nowy artykuł, to wiadomo, że warto poświęcić kilkadziesiąt minut na lekturę. Tak też jest tym razem – jego opowieść o historii relacji pomiędzy ukraińskim hakerem a agentem FBI pełna jest zwrotów akcji i czyta się ją jak dobry kryminał.

Dzień dobry, jestem ukraińskim hakerem

Maksym Popow od najmłodszych lat życia interesował się komputerami. Gdy zobaczył film Hackers wiedział już, że pragnie takiej kariery jak jego bohaterowie. Brakowało mu talentów technicznych, ale świetnie znał angielski, zatem zaczął od pomagania przy finalizowaniu zakupów internetowych za pomocą kradzionych kart kredytowych. Minął rok zanim zachodnie sklepy zorientowały się, że wysyłanie towarów do krajów Europy Wschodniej nie jest najlepszym pomysłem i Popow musiał zmienić sposób działania. Skoncentrował się na szantażach – on lub jego znajomi wykradali zachodnim firmom dane, a następnie Popow proponował ofiarom swoje usługi „konsultingowe”. W roku 2000 ukradł dane 38 000 klientów z firmy E-Money oraz 16 000 klientów Western Union. Niestety dla niego ofiary włamania odmówiły współpracy, za to młodym Ukraińcem zainteresowali się solidnie zbudowani rodacy którzy chcieli od niego opłaty za opiekę. Popow postanowił, że czas na zdecydowany zwrot kariery i zaczął negocjacje z przedstawicielem FBI w ambasadzie USA w Londynie.

Plan był prosty – Popow chciał podzielić się swoim doświadczeniem w ukraińskim i rosyjskim podziemiu komputerowym, otrzymać za swoje usługi solidne wynagrodzenie i urządzić się w USA. FBI było bardzo zainteresowane – zadawało sobie sprawę z tego, że ma dość marne pojęcie o tamtym rejonie a przestępcy mówiący po rosyjsku coraz częściej okradali amerykańskie firmy. Maksym miał 20 lat gdy wraz z agentem FBI wsiadł do samolotu odlatującego do USA. To, co zastał po wylądowaniu, odbiegało jednak znacznie od wcześniejszych ustaleń. Zamiast dobrze płatnej pracy dostał ofertę nie do odrzucenia – albo zgodzi się dać się zamknąć w wynajętym domu należącym do FBI i będzie szpiegował swoich przyjaciół – hakerów, którzy zostali na Ukrainie, albo usłyszy poważne zarzuty. Maksym początkowo zgodził się współpracować, lecz gdy FBI dało w końcu do przetłumaczenia zapisy jego czatów, wyszło na jaw, że Maksym ostrzegł osoby z którymi rozmawiał, że pracuje dla amerykańskich służb. W nagrodę trafił do więzienia, gdzie czekał na swój proces.

FBI na ratunek

O losie Maksyma dowiedział się inny agent FBI, Ernest Hilbert, który rozumiał już skalę zagrożenia ze strony rosyjskojęzycznych grup przestępczych i postanowił wyciągnąć Maksyma z tarapatów. Hilbert rozumiał hakerów – sam kiedyś jako nastolatek interesował się bezpieczeństwem komputerowym. Spotkał się z Popowem i zaproponował mu prawdziwą misję wywiadowczą – zamiast donosić na kolegów miał namierzać hakerów z Rosji. W zamian wszystkie czekające go sprawy w USA miały zostać połączone w jedną, w której miał dostać niski wyrok i w trakcie jego odbywania pracować na rzecz FBI. Popow co prawda noce musiał spędzać w więzieniu, ale za dnia trafiał do lokalu FBI, gdzie wyposażony w komputer i dostęp do internetu dokonywał kontrolowanych zakupów na rosyjskich forach dla carderów. Z reguły kilkaset dolarów wystarczało, by kupić nie tylko paczkę danych kart, ale także zaufanie sprzedawców.

Popow stał się znany wśród agentów FBI i gdy hakerzy skradli dane 8 milionów kart płatniczych z firmy Data Processing International, otrzymał zadanie ich namierzenia. Szybko znalazł osobę, która twierdziła, że ma kontakt do włamywaczy. Popow zaoferował 200 000 dolarów za całość łupu, jednak sprzedający wątpili, czy dysponuje taką kwotą. FBI z pomocą lokalnego banku nagrało zatem film, na którym Popow przebiera w workach z paczkami prawdziwych banknotów. To wystarczyło, by przekonać włamywaczy. Pozostało jeszcze tylko ustalić ich tożsamość.

Popow opowiedział jednemu z nich, że pracuje w firmie HermesPlast która robi nadruki na kartach kredytowych. Przesłał mu link do strony firmy i wskazał nazwisko swojego szefa, zachęcając go do przesłania swojego CV. Haker dał się skusić i już po paru dniach FBI dysponowała jego imieniem, nazwiskiem, adresem i datą urodzenia. W sumie dzięki Popowowi FBI namierzyło włamania do 700 firm z których wykradziono łącznie kilkaset tysięcy numerów kart kredytowych.

Wielka ucieczka i kod VMWare

Po ośmiu miesiącach pracy na rzecz FBI Popow został warunkowo zwolniony z więzienia. Okres zawieszenia wykonania kary wynosił 3 lata. Popow dostał małe stypendium i mieszkanie, jednak jego status w USA był ciągle niezbyt obiecujący – nie miał zielonej karty ani numeru ubezpieczenia społecznego, nie mógł dostać prawa jazdy i ciągle musiał pracować dla FBI. Po paru miesiącach udało mu się uzyskać zgodę sędziego na odwiedziny rodziny na Ukrainie, skąd już nigdy do USA nie wrócił. Po powrocie do domu założył firmę, która monitorowała podziemny rynek handlu wykradzionymi danymi i ostrzegała firmy, które padły ofiarą hakerów. Od czasu do czasu przekazywał także – po starej znajomości – informacje Hilbertowi.

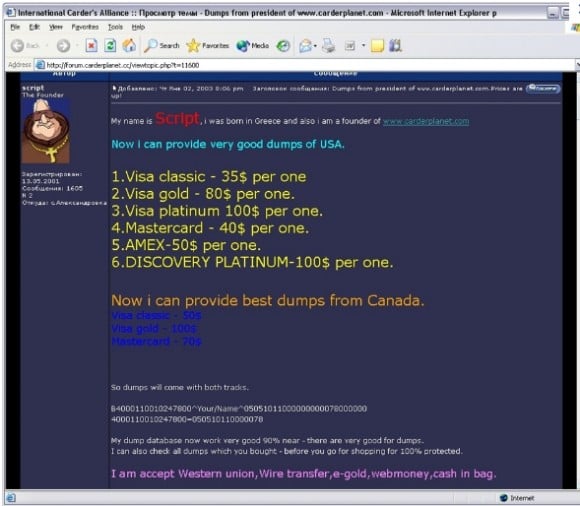

W styczniu 2004 roku Popow zadzwonił do Hilberta z ważną wiadomością. Poinformował go, że odkrył gang rosyjskich włamywaczy specjalizujących się w penetrowaniu sieci działających w standardzie X.25, pochodzącym jeszcze z czasów przedinternetowych. Włamywacze ci mieli dostać się do systemów firmy AT&T i między innymi przejąć kontrolę nad pocztą elektroniczną w domenie FBI.GOV. Hilbert zgłosił sprawę przełożonym i następnego dnia prowadził już śledztwo. Otrzymał zgodę na zapłacenie Popowowi 10 tysięcy dolarów za zdobycie informacji o sprawcach ataku oraz dowodów włamania. Popow dostarczył mu dwa dokumenty – opracowaną przez FBI teczkę jednego z najbardziej poszukiwanych rosyjskich przestępców internetowych, szefa serwisu CarderPlanet oraz bazę zawierającą informacje o wszystkich obiektach zainteresowania amerykańskich służb w środowisku rosyjskich hakerów.

Hilbert otrzymał także wskazówkę, gdzie szukać włamywaczy. We wskazanym czatroomie spotkał studenta politechniki z Petersburga, który bez problemów przyznał się do włamania. Hilbert był wniebowzięty i już widział gratulacje od swoich przełożonych. Kilka dni później sytuacja uległa drastycznej zmianie. Do FBI zgłosiła się firma EMC. Ci sami włamywacze wykradli z niej kod źródłowy bardzo ważnego produktu – platformy wirtualizacyjnej VMWare. Co gorsze, zgłosił się do nich nikt inny jak sam Popow (używając jednego ze swoich pseudonimów) informując, że za sowitą opłatą może zapobiec publikacji kodu a na dowód prawdziwości swoich twierdzeń podał numer telefonu Hilberta, który miał potwierdzić jego umiejętności. Sędzia prowadzący sprawę poprosił Hilberta o ujawnienie prawdziwego nazwiska Popowa, ten jednak odmówił. Co więcej, ostrzegł Popowa, by ten nie kontynuował szantażu wobec EMC.

Student z Petersburga został oskarżony, lecz Rosja odmówiła ekstradycji. Sprawa wylądowała na półce. Po paru miesiącach Hilbert zauważył, że jego dotychczas obiecująca kariera została nagle zatrzymana. Okazało się, że jest prowadzone w jego sprawie śledztwo związane ze zbyt bliską relacją z ukraińskim hakerem. Hilbert zrezygnował zatem z pracy w FBI i otworzył swoją własną firmę, a śledztwo wkrótce umorzono.

Złamane obietnice

W 2005 roku VMWare w tajemnicy zapłaciło Popowowi 30 000 dolarów za powstrzymanie wycieku kod źródłowego VMWare i obiecało rzekomo kolejne 40 000 jeśli przez 4 lata kod nie wycieknie. Gdy jednak Popow zgłosił się w 2009 po resztę pieniędzy, VMWare było już osobną firmą a EMC nie miało ochoty dotrzymywać obietnic. W kwietniu 2012 Popow, ukrywając się pod pseudonimem Hardcore Charlie, opublikował pierwszy fragment kodu (przez przypadek nawet udało się nam wówczas o tym napisać). VMWare wpadło w panikę – wyciek kodu źródłowego mógł doprowadzić do odnalezienia poważnych błędów. Firma natychmiast wynajęła wszystkich specjalistów którzy akurat mieli chwilę wolnego czasu i już po 10 dniach opublikowała pierwszą paczkę krytycznych poprawek, po których wydano jeszcze wiele kolejnych. Gdy w październiku do sieci trafił pełen kod, większość błędów była już załatana.

Czas już powoli na epilog historii. Popow w rozmowie telefonicznej przyznał się Poulsenowi, że to on z kolegą stali za włamaniami do poczty FBI czy serwerów EMC. Gdy firma AT&T odmówiła zapłaty okupu za nieujawnianie włamania zadzwonili do FBI by zgłosić swoje „odkrycie” i pomóc byłemu przyjacielowi z USA rozwiązać sprawę. Oszukany agent jest dzisiaj dyrektorem ds. cyberbezpieczeństwa i prywatności w firmie PwC i odmówił komentarza w tej sprawie. Rosyjskie podziemie komputerowe kwitnie jak nigdy dotąd a amerykański służby nadal mają problem z jego spenetrowaniem.

Osobom zainteresowanym tematem polecamy ciekawe polskie opracowanie na temat CarderPlanet.

Komentarze

Genialne. Polecam dwie świetne ksiązki w tym temacie:

Napisana przez Kevina „Haker. Prawdziwa historia szefa cybermafii” <- arcydzieło, i "Mroczny rynek. Hakerzy i nowa mafia" <- też warto.

W tej książce Mishy właśnie było sporo wspominane o tym, że carderzy mieli lekko dopóki nie atakowali celów rosyjskich i ogólnie bloku wschodniego.

Fajna poczytajka. Od naiwności w phishingu do naiwności z opłacaniem okupów ransomware czy DDoS :)

fajny film by z tego wyszedł…

obszerniej na:

https://www.wired.com/2016/05/maksym-igor-popov-fbi/

„Rosyjskie podziemie komputerowe kwitnie jak nigdy dotąd a amerykański służby nadal mają problem z jego spenetrowaniem”

To chyba oczywiste, skoro część tego podziemia (współ)pracuje z rosyjskimi służbami, żywo zainteresowanymi osłabieniem Juesej.

.

Swoją drogą, imperialiści z Juesej, nie są ani trochę lepsi od Sowietów. Więc sytuacja odwrotna – wysłużenie się podziemiem w trudnej operacji – jest jak najbardziej możliwa.

Także w krajach arabskich jest to spotykane.

Rosyjski rynek hakerski zawsze bedzie trudny, mocodawcy czesto są wysokimi funkcjonariuszămi służb. Przestępcy chronią przestępców.

I po co to? By zarobic kilkadziesiat tysiecy dolarow przez kilka lat? Jako programista lub konsultant bezpieczenstwa sieciowego mialby tyle w kilka miesiecy.

coraz więcej jest przestępców na tym rynku wydaje się że czarne kapelusze wygrywają

Świetny materiał na film :)

A moją uwagę zwrócił fragment:

„VMWare wpadło w panikę – wyciek kodu źródłowego mógł doprowadzić do odnalezienia poważnych błędów. Firma natychmiast wynajęła wszystkich specjalistów którzy akurat mieli chwilę wolnego czasu i już po 10 dniach opublikowała pierwszą paczkę krytycznych poprawek, po których wydano jeszcze wiele kolejnych. Gdy w październiku do sieci trafił pełen kod, większość błędów była już załatana.”

…To nie można było tych błędów załatać PRZED wypuszczeneniem softu?

Kolejny argument dla zwolenników Open Source…