Pewien programista w ciągu jednej nocy stracił dostęp do swoich dwóch głównych kont pocztowych, Twittera i 10 BTC trzymanych w internetowym serwisie. Doszło do tego mimo dwuskładnikowego uwierzytelnienia. Jak było to możliwe?

Ktoś zhakował konta Partapa Davisa. Partap jako programista był świadomy zagrożeń czyhających w sieci. Konto Gmaila zabezpieczył dwuskładnikowym uwierzytelnieniem, podobnie jak konta na giełdach BTC, wszędzie stosował silne hasła i nie klikał w przypadkowe linki. Mimo tego padł ofiarą dość skutecznego włamania, a przyczyną była zapewne tylko jedna luka.

Tyle zabezpieczeń na nic

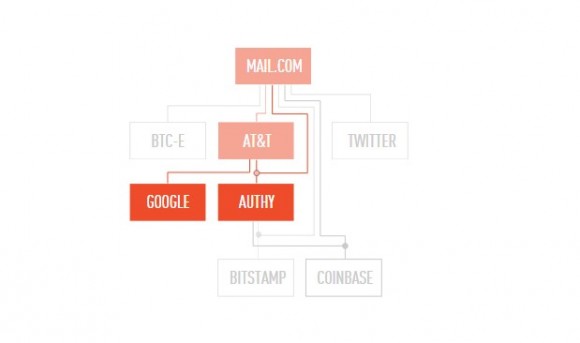

U źródeł problemów Partapa leżał fakt, że zbyt późno zdecydował się założyć konto na Gmailu. Jego login partap był już zajęty. Z tego powodu założył konto w serwisie mail.com i po prostu włączył przekierowanie do konta Gmaila o nieco bardziej skomplikowanym loginie. Zastosował przy tym przyzwoite ustawienia bezpieczeństwa – a tak przynajmniej mu się wydawało. Każde logowanie z nowego komputera wymagało podania sześciocyfrowego kodu, wysyłanego SMSem na jego komórkę. Konta w serwisach Coinbase, Bitstamp i BTC-E zabezpieczył silnymi hasłami a dodatkowo w Coinbase oraz BTC-E także użył dwuskładnikowego uwierzytelnienia – tym razem w oparciu o aplikację Authy.

Gdy obudził się 21 października 2014 zauważył, że jego sesja Gmaila została wylogowana i nie mógł zalogować się ponownie. Wkrótce odkrył, że ktoś włamał się na jego skrzynki pocztowej, konta Twittera i kont na giełdach BTC. Poświęcił wiele czasu, by odkryć, jak do tego doszło – a i tak ciągle jeszcze nie poznał całej prawdy.

Krok po kroku

Atak zaczął się do konta w serwisie mail.com. Nie mamy pewności, jak dostał się do niego atakujący. Jest spora szansa, ze skorzystał z oferowanej w tamtym czasie w serwisie HackForums.net usługi resetu hasła mail.com. Ktoś odkrył lukę w procesie ustawiania nowego hasła i za 5 dolarów oferował możliwość przejęcia dowolnego konta. Tak złodziej mógł zdobyć dostęp do skrzynki Partapa i zapoznać się z całą jego korespondencją.

Kolejnym krokiem złodzieja było przekonanie AT&T, operatora komórkowego Partapa, do przekierowania jego połączeń na jednorazowy numer telefonu na Florydzie. Co prawda złodziej nie znał hasła abonenckiego Partapa, ale przekonał obsługę z AT&T by wysłała emaila resetującego hasło na skrzynkę [email protected]. W ten sposób złodziej uzyskał możliwość odbierania telefonów Partapa (tylko połączeń telefonicznych – SMSów nie da się w ten sposób przejąć).

Złodziej następnie przejął konto Partapa na Gmailu. Jak ominął dwuskładnikowe uwierzytelnienie oparte o kod wysyłany w wiadomości SMS? Bardzo prosto. Google oferuje „obejście” kodu SMS dla osób, które nie mogą go odczytać. W procesie uzyskiwania hasła jednorazowego można poprosić, by zadzwonił do nas automat, który je odczyta. Złodziej odebrał połączenie dzięki przekierowanemu numerowi i przejął konto Gmaila. W identyczny sposób przejął również konto Authy – tam też kod da się odsłuchać przez telefon.

Coinbase było kolejnym celem ataku. Posiadając dostęp do skrzynki [email protected] oraz kody jednorazowe z aplikacji Authy atakujący przelał 10 BTC na inne, kontrolowane przez siebie konto i szybko je wypłacił. W ciągu półtorej godziny od włamania na skrzynkę w serwisie mail.com bitcoiny Partapa zmieniły właściciela.

Nie wszystko się udało

Atakujący przejął jeszcze konto Twittera, ale BTC-E i Bitstamp dzielnie odparły atak. BTC-E zablokowało konto na 48 godzin po zmianie hasła, a z kolei Bitstamp żądał dodatkowego, zapasowego hasła przy próbie przejęcia konta. W ten sposób Partap uratował przynajmniej część bitcoinów.

O złodzieju wiadomo tylko tyle, że łączył się z adresów IP znajdujących się w Kanadzie. Czemu ofiarą został akurat Partap? Trudno powiedzieć, być może jego adres email wyciekł wraz z bazą użytkowników jakiegoś serwisu związanego z BTC. Nie udało się tego potwierdzić.

Nauczka na przyszłość

Z przygód Partapa można wyciągnąć kilka wniosków. Po pierwsze warto mechanizm dwuskładnikowego uwierzytelnienia za pomocą wiadomości SMS zamienić na dedykowaną aplikację, której kod jest dużo trudniejszy do przejęcia. Po drugie warto jako swoje konto podstawowe ustawić usługę któregoś z renomowanych dostawców, zapewniających odpowiedni poziom bezpieczeństwa. Po trzecie, na miłość boską, nie trzymajcie BTC w internetach.

Jeśli lubicie czytać o takich przypadkach, to polecamy:

Komentarze

>Jego login partap był już zajęty. Z tego powodu założył konto w serwisie mail.com i po prostu włączył przekierowanie do konta Gmaila o nieco bardziej skomplikowanym loginie.

pierwszy fail.

>wszystkie usługi (gmail, BTC, fora, tłiter) związane z jednym kontem

drugi fail.

Ja mam do każdej usługi oddzielnego maila z innym b. mocnym hasłem więc straty w razie wycieków/haxów mogą być potencjalnie b. małe

> warto mechanizm dwuskładnikowego uwierzytelnienia za pomocą wiadomości SMS zamieć na dedykowaną aplikację

Możecie wyjaśnić co to znaczy?

Przychylam się do prośby. Zakładam, że chodzi o aplikację typu Google Authenticator. Pytanie co jest bardziej bezpieczne – 1) dedykowany tel, jakaś stara nokia, używana tylko do odbierania SMSów autoryzacyjnych. Wówczas ryzyko sprowadza się sytuacji opisanej w artykule (atakujący przekonuje operatora do przekierowania połączeń na swój tel), ew. atak Man-in-the-middle (IMSI-catcher), czy 2) w/w aplikacja, która wymaga smartfona, którego siłą rzeczy łatwiej „zhakować”, niż tel. który nie obsługuje nawet JavaME.

Co by zmieniło że trzymałby BTC na komputerze? Przecież równie dobrze mogliby włamać się na komputer i je ukraść, podrzucenie trojana to nie jest aż taki duży problem i jak wiadomo nawet przeszkolone osoby czasami ulegną jak dostaną mejla niby od kolegi z tytułem „nagie zdjęcia kaśki z księgowości”.

Wydaje mi się, że chodzi o to że z komputera możesz sobie zgrać swoje BTC na pendrive, a pendrive do szuflady, nikt ci się do tego nie dobrze :)

Czyżby ? A narzędzia do odzyskiwania plików ? Fakt,że trzeba wiedzieć CZEGO SZUKAĆ. Na upartego,jak ich nie ma choćby dd może się doskonale sprawdzić o ile system plików w którym schowano BTC nie ma kilku terabajtów ;)

Komplikuje to potencjalną realizacje znacznie,ale chyba nie uniemożliwia do końca.

Można też dobrze ukryć na dysku swoje BTC.

Jeśli dysk/partycja jest NTFS, to warto użyć alternatywnych strumieni NTFS i tam schować.

No bez jaj, trzymacie portfel BTC na kompie z windowsem? To trzeba być naprawdę kaskaderem.

yyyyy? co? … bez przesady. „Nagie zdjęcia kaśki…” Takie tytuły to nawet dzieci wiedzą od razu, że do kosza bez zaglądania w treść. „Przeszkolone osoby” – Litości. Nawet gdybym miał tytuł „wykradli nagie zdjęcia twojej zony i corki i matki i ojca (i tu imiona) nawet z miniaturka sugerującą że faktycznie coś może być na rzeczy ” nie przekonuje do kliknięcia!!! „przeszkolone” – no w sumie wiemy jak wyglądają szkolenia- to jest tylko przeklikanie, albo przespanie.

Btw. rozumiem, że to była metafora bo mail nawiązujacy do nagości i seksualności z założenia jest spamem i phisingiem, którego się nie klika – swoją drogą w sumie się teraz zastanawiam skąd tyle tego jest ? bo może faktycznie ktoś w coś takiego klika.

Ale nawet całkiem „rzeczowe” maile gdy są phisingiem od razu „zapalają czerwoną lampkę”. Ostatnio mail od poczta interia , że coś się kończy i zablokują mi konto. Ja szoku , ale że jaaak ? i że dlaczegooo? no i od razu czerwona lampka- mimo iż mail faktycznie był prawie oryginalny.

Ale jak się ma aplikację do 2fa to i tak podczas logowania do Google można ustawić by przyszedł SMS lub telefon dzwonił…

A czy to nie jest tak, że 2FA w Google najpierw wysyła wiadomość SMS przy próbie zalogowania się i dopiero wtedy pojawia się opcja 'zadzwoń na numer telefonu’?? Partap mógł dostać SMSa o próbie logowania ale zapewne go zignorował.

Wszystkie kody jednorazowe mozna przejac albo podsluchac. Polecam: https://www.yubico.com/products/yubikey-hardware/fido-u2f-security-key/ – uzywa autentykacji challenge–response.

Poki co obsluga tylko w chromie, ale jest to otwarty standard i mam nadzieje, ze niedlugo bedzie dostepny we wszystkich porzadnych przegladarkach.

YubiKey można też użyć do obsługi TrueCrypta: https://www.yubico.com/applications/disk-encryption/disk-encryption-truecrypt/ Masz jakieś doświadczenia z donglem + TC? Dobrze to działa? Pytam, bo chcę to kupić i jestem ciekaw

Żeby YubiKey działał z TC, to musi udawać zwykłą klawiaturę (http://www.yubico.com/wp-content/uploads/2014/02/TrueCrypt-v1.3.pdf) i symulować wpisywanie hasła przez użytkownika. Jak komuś wpadnie w łapy twój YK, to bez problemu pozna hasło do TC (po prostu odpali notatnik i przytrzyma przycisk na YK, żeby hasło samo się „wklepało”).

Jak komuś wpadnie YK w ręce, to i tak masz pozamiatane… To jest jako coś dodatkowego, a nie jako jedyne zabezpieczenie…

Miałem okazję pobawic się ostatnio yubikey neo jako smart card do przechowywania kluczy gpg. Dobrze jest trzymać pocztę w cloudzie w postaci zaszyfrowanej a kluczyk yubi przy…kluczach:-)

„Kolejnym krokiem złodzieja było przekonanie AT&T, operatora komórkowego Partapa, do przekierowania jego połączeń na jednorazowy numer telefonu na Florydzie.”

Wczoraj moja kobieta musiała zadzwonić do Virgin Mobile, operatora telefonii komórkowej w UK. Skończył jej się kontrakt, więc musiała go anulować, żeby automatycznie nie przedłużyli. Dowiedziała się od razu, że ma ustawione hasło, które musi podać za każdym razem jak dzwoni do Customer Service. Nie pamiętała hasła, ale miła pani konsultantka stwierdziła, że to żaden problem, bo ona to hasło z chęcią zresetuje…

To po co, do cholery, to hasło?

Pytanie w jaki sposób uzyskał dostęp do Authy? Authy jako rozszerzenie do przeglądarki wymaga podania osobnego hasła, w formie aplikacji na telefonie potwierdzenia sparowania urządzenia na innym działającym urządzeniu a przez ich witrynę się nie da wyświetlić kodów (albo ja nie umiem?)

Po czwarte, po co komuś taka fortuna w środkach nie do wyśledzenia?

Czyżby partap kupował narkotyki albo coś nielegalnego w internecie?

„był świadomy zagrożeń czyhających w sieci” i zalozyl se konto na mail.com? Lekcje internetowania pobieral od angeli merkel.