Wraz z rozwojem nowoczesnych technik inwigilacji szyfrowanie tego, co wysyłamy do sieci, staje się coraz ważniejsze. Dzisiaj pokażemy Wam, jak skutecznie za jednym zamachem zaszyfrować ruch wszystkich domowych urządzeń naraz.

Dzięki współpracy z firmą ArubaCloud, dużym europejskim dostawcą rozwiązań chmurowych, od paru miesięcy pokazujemy Wam, jak skutecznie chronić Waszą prywatność w sieci. Pokazaliśmy już Wam jak zatroszczyć się o swoje kopie bezpieczeństwa, jak skonfigurować swój prywatny serwer VPN, jak podłączyć do niego urządzenia mobilne oraz jak bronić się przed nachodzącą cenzurą w sieci. Przedstawione rozwiązania VPN mają jednak pewną wadę – trudno nimi objąć wszystkich domowników naraz oraz wszystkie domowe sprzęty podłączone do sieci jak chociażby telewizor czy coraz mniej anegdotyczną lodówkę (lub inne kamery czy nianie). Instalacja VPNa na komputerze i na telefonie jest relatywnie prosta, ale już zmuszenie do współpracy z nim domowych urządzeń może okazać się niemożliwe. Rozwiązanie jest jedno i jest nim domowy ruter podłączony do VPNa, który udostępnia sieć WiFi (lub łącze kablowe) i otrzymane pakiety szyfruje przed przesłaniem do internetu.

Nasz pomysł na szyfrowaną sieć domową

Trochę czasu spędziliśmy na określeniu architektury naszej sieci. Cele były zdefiniowane następująco: szyfrowanie niezauważalne dla użytkownika (zero instalacji i modyfikacji po stronie klienta), automatyczne i opcjonalne – czyli możliwość łatwego przełączania się między łączem zaszyfrowanym i zwykłym. Do tego instrukcja instalacji musi być maksymalnie prosta, by każdy Czytelnik i Czytelniczka bloga mogli sami taką infrastrukturę w domu skonfigurować. Wybór padł zatem na postawienie drugiego rutera, połączonego z urządzeniem już posiadanym w domu (a w większości przypadków dostarczonym zapewne przez firmę telekomunikacyjną). Co prawda na części domowych ruterów można postawić klienta OpenVPN, jednak takich urządzeń nie spotykamy zbyt często.

Aby przeprowadzić proces konfiguracji według naszych instrukcji będziecie zatem potrzebować dodatkowego rutera. VPN to rozwiązanie dosyć mocno obciążające ruter, zatem nie może to niestety być sprzęt z najniższej półki. Nie chcieliśmy także zaczynać od pozycji za 500 PLN, zatem wybór padł na klasycznego konia roboczego ze sporym bagażem lat, ale także i dobrym oprogramowaniem i dużą stabilnością pracy, czyli ruter Linksys WRT54GL, który można kupić za ok. 250 PLN. Ruter ten podłączycie kablem do swojego już posiadanego rutera domowego (port internet na WRT54GL, port LAN na posiadanym już ruterze) a następnie skonfigurujecie tak, by mógł połączyć się z Waszym serwerem VPN – w naszym przypadku będzie to tani jak barszcz serwer w ArubaCloud. Zatem zaczynamy.

Pierwsze kroki

Jeśli jeszcze nie macie serwera w ArubaCloud, to zacznijcie od założenia konta i skorzystania z promocji, która pozwoli Wam używać sensownego serwera przez dwa miesiące za darmo. W naszym poprzednim artykule znajdziecie dokładną instrukcję jak się zarejestrować i dostać darmowy voucher. Instrukcja poprowadzi Was za rękę, a gdy skończycie, będziecie dysponować prywatnym serwerem VPN na własny użytek. Kolejnym krokiem jest zakup rutera WRT54GL. Jeśli macie inne preferencje lub swój własny ruter o odpowiedniej mocy procesora i objętości pamięci, możecie poszukać w sieci instrukcji jak go skonfigurować, by działał prawidłowo jako klient VPN. My przeszliśmy tę drogę przez mękę za Was i opiszemy ją w szczegółach, byście nie musieli tracić 3 dni na analizę wszystkich sztuczek i wariantów. Pamiętajcie, że instalacja alternatywnego oprogramowania to poważna sprawa i przy braku rozwagi (i chęci ignorowania instrukcji) można ruter poważnie uszkodzić. Jeśli będziecie dokładnie przestrzegać kroków opisywanego procesu to nie powinno być problemów.

Alternatywne oprogramowanie

Aby móc obsługiwać sensownie połączenia VPN należy na ruterze zainstalować alternatywne oprogramowanie. My wybraliśmy system dd-wrt, do którego mamy od wielu lat zaufanie i który jeszcze nigdy nas nie zawiódł. Sam proces instalacji ma kilka kroków, ale są one dość dobrze udokumentowane. Pamiętajcie, aby rygorystycznie przestrzegać instrukcji, szczególnie w zakresie restartów i resetów urządzenia. Oto kolejne kroki:

- pobierz alternatywne oprogramowanie (wersja startowa),

- zresetuj ruter wg zasady 30-30-30, czyli naciśnij sprzętowy guzik resetu z tyłu obudowy i trzymaj naciśnięty przez 30 sekund, następnie nie puszczając guzika wyłącz zasilanie i po kolejnych 30 sekundach podłącz ponownie zasilanie i odczekaj ostatnie 30 sekund zanim puścisz guzik resetu,

- podłącz się do rutera kablem (na wszelki wypadek wyłącz WiFi w komputerze) i otwórz stronę WWW rutera ,

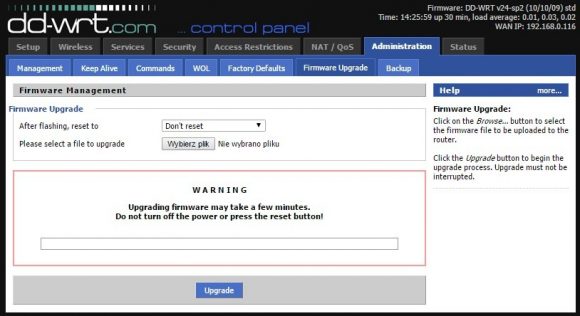

- w sekcji administracyjnej wybierz aktualizację oprogramowania i wskaż pobrany w pierwszym kroku plik,

- poczekaj aż plik się załaduje a potem poczekaj jeszcze kilka minut aż lampki rutera przestaną wariować,

- podłącz się do rutera i na stronie WWW ustaw hasło administratora.

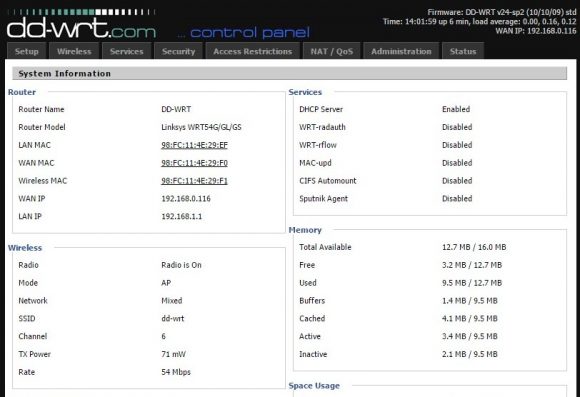

Twój ekran powinien wyglądać mniej więcej tak:

Gdy na ruterze znajduje się już podstawowe oprogramowanie WRT, czas na zainstalowanie wersji obsługującej połączenia OpenVPN. W tym celu powtórz kroki dla nowego oprogramowania:

- pobierz alternatywne oprogramowanie (wersja VPN),

- zresetuj ruter wg zasady 30-30-30, czyli naciśnij sprzętowy guzik resetu z tyłu obudowy i trzymaj naciśnięty przez 30 sekund, następnie nie puszczając guzika dołącz zasilanie i po kolejnych 30 sekundach podłącz ponownie zasilanie i odczekaj ostatnie 30 sekund zanim puścisz guzik resetu,

- podłącz się do rutera kablem (na wszelki wypadek wyłącz WiFi w komputerze) i otwórz stronę WWW rutera (192.168.1.1),

- w sekcji administracyjnej wybierz aktualizację oprogramowania i wskaż pobrany w pierwszym kroku plik,

- poczekaj aż plik się załaduje a potem poczekaj jeszcze kilka minut aż lampki rutera przestaną wariować,

- podłącz się do rutera i na stronie WWW ustaw hasło administratora.

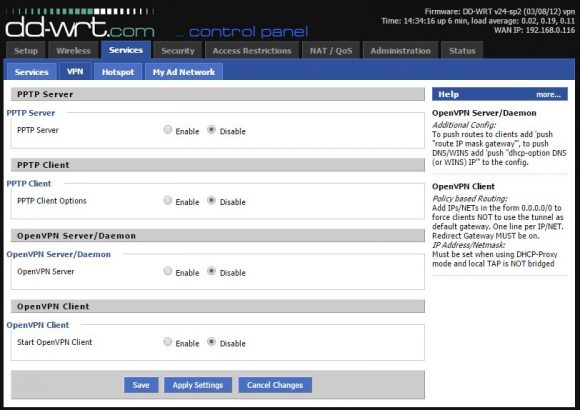

Jeśli wszystko się udało, to w sekcji Services w zakładce VPN zobaczysz opcję „OpenVPN client” i guzik „Enable”. Wybierz go.

Konfiguracja VPNa na ruterze

Skoro masz już odpowiednią wersję oprogramowania, to czas ją prawidłowo skonfigurować. W tym celu będą Ci potrzebne dane serwera VPN który został przez Ciebie wcześniej skonfigurowany oraz pliki z niego pobrane według wcześniejszych instrukcji.

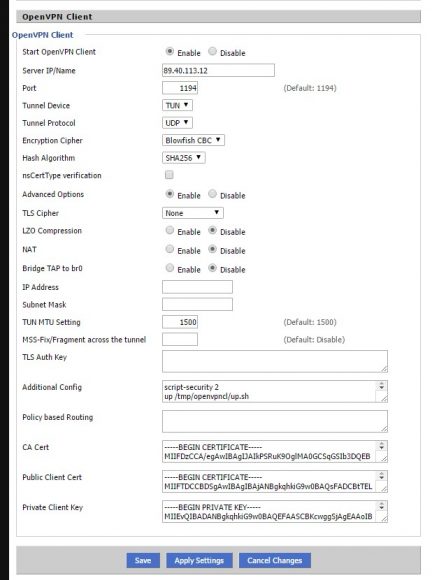

Na początku podaj adres IP serwera VPN oraz wybrany numer portu. Pozostałe opcje możesz ominąć (chyba że wyglądają inaczej niż te przedstawione na powyższym zrzucie ekranu). Następnie w polu Additional Config (dodatkowa konfiguracja) wstaw następujące polecenia:

script-security 2 up /tmp/openvpncl/up.sh down /tmp/openvpncl/down.sh

Krótkie wyjaśnienie – ruter, jako klient, będzie mógł wysyłać ruch do sieci VPN, jednak brakuje na nim reguły umożliwiającej ruting dla klienta, czyli Twoich urządzeń. W tym celu musimy między innymi dodać mu regułkę rutingu przy włączaniu VPNa – powyższy wpis wywoła wtedy odpowiednie pliki, a za chwilę zadbamy o ich stworzenie. Teraz w ostatnich trzech polach wklej odpowiednio:

- CA Cert – certyfikat z pliku ca.crt

- Public Client Cert – certyfikat z pliku client.crt (znajduje się pod koniec pliku)

- Private Client Key – klucz z pliku client.key

Pamiętaj, by zawsze wklejać klucze i certyfikaty wraz z ciągami —–BEGIN CERTIFICATE—– i —–END CERTIFICATE—– (czy też odpowiednio dla klucza). Na koniec najpierw zapisz ustawienia przez Save a następnie zastosuj przez Apply Settings.

Teraz musimy dokonać jeszcze kilku zmian w konfiguracji. W menu Administration i zakładce Commands wklej poniższe polecenia:

echo -e '#!/bin/sh\n/usr/sbin/iptables -t nat -A POSTROUTING -o tun1 -j MASQUERADE' > /tmp/openvpncl/up.sh echo -e '#!/bin/sh\n/usr/sbin/iptables -t nat -D POSTROUTING -o tun1 -j MASQUERADE' > /tmp/openvpncl/down.sh /bin/chmod +x /tmp/openvpncl/up.sh /tmp/openvpncl/down.sh

Po wklejeniu poleceń kliknijcie Save Startup. Te polecenia przy starcie rutera utworzą skrypty, które będą wywołane przy uruchomieniu VPNa. Nie znaleźliśmy bardziej eleganckiej metody zapewnienia ich obecności na dysku, a restart urządzenia czyści katalog roboczy, zatem ich tworzenie musieliśmy dopisać do skryptów startowych. Jeśli macie pomysł, jak zrobić to ładniej w dd-wrt, to dajcie znać.

Wracamy na serwer

Można powiedzieć, że po stronie rutera prace zakończone, teraz trzeba jeszcze zająć się serwerem, ponieważ jego konfiguracja w tym przypadku musi wyglądać odrobinę inaczej. W stosunku do konfiguracji opisanej w poprzednich artykułach niezbędne są następujące zmiany.

Na końcu pliku /etc/openvpn/server.conf musimy dopisać

client-config-dir ccd auth sha256

a w katalogu /etc/openvpn/ utworzyć podkatalog /ccd i w nim stworzyć plik client o zawartości

iroute 192.168.1.0 255.255.255.0 iroute 192.168.100.0 255.255.255.0

W naszym wypadku ruter główny działał w klasie adresowej 192.168.1.x a ruter WRT54GL w 192.168.100.x. Jeśli Wasza domowa konfiguracja sieci wygląda inaczej, to zmodyfikujcie odpowiednio klasy adresowe w powyższym fragmencie. Mała dodatkowa uwaga odnośnie wpisu auth sha256 – próbowaliśmy po stronie rutera ustawić auth sha1, ale uparcie wraca do sha256, więc lepiej ustawić tę wersję po stronie serwera.

Wskazówki pomocne dla walczących

Powyższa instrukcja powinna zadziałać w opisywanej przez nas konfiguracji a po każdorazowym uruchomieniu ruter powinien w ciągu 1-2 minut zestawić tunel VPN z serwerem. Pozostaje skonfigurować na nim sieć WiFi o nazwie np. DOM-tajne i łączyć się do niej za każdym razem gdy chcecie, żeby Wasz ruch był zaszyfrowany. Gdyby jednak potrzebna była diagnostyka problemów, to przydać mogą się poniższe informacje:

- na SSH na dd-wrt logujemy się loginem root i hasłem ustawionym w panelu administracyjnym

- konfiguracja VPNa znajduje się w pliku /tmp/openvpncl/openvpn.conf

- logi VPNa znajdują się w pliku /var/log/openvpn/openvpncl (warto ustawić np. debug 6 by było w nich więcej informacji)

- gdy uparcie nie działa sprawdź czy kable znajdują się na swoich miejscach ;)

Oczywiście jeśli macie inny ruter niż WRT54GL, który podoła temu zadaniu, nic nie stoi na przeszkodzie (oprócz może stopnia skomplikowania wyboru wersji oprogramowania) by także i jego użyć do zestawienia VPNa. Można także użyć innego oprogramowania alternatywnego – my po prostu zawsze korzystaliśmy z dd-wrt, zatem było nam prościej na nim oprzeć nasz projekt. Usługi nie musi świadczyć serwer ArubaCloud – ale korzystamy od paru miesięcy i nie mamy powodu do narzekania. Powodzenia!

Dla pełnej przejrzystości – za przygotowanie oraz opublikowanie powyższego artykułu otrzymujemy wynagrodzenie od ArubaCloud – producent rutera nam nie płaci ;)

Komentarze

Wniosek promocyjny do ArubaCloud złożyłem miesiąc temu. Zero odpowiedzi. Z serwisem jest podobnie czasowo?

A to Ci dranie, nie dość, że dają coś za darmo, to jeszcze trzeba czekać na przyjęcie zgłoszenia ;-)

U mnie odpowiedź przyszła po około miesiącu. Zawsze możesz skorzystać z normalnej oferty, drogo nie jest.

Mysle ze bardziej chodzi o to, ze jezeli obsluga takiego w gruncie rzeczy prostego zagadnienia trwa tak dlugo, to moze to rzutowac ogolnie na szybkosc dzialania obslugi klienta, a co za tym idzie lekko zniechecac. Bo co mi z zajebistej uslugi, jak po jakiejs wyjebce musze miesiac czekac na info co sie dzieje :P

Profesjonalna firma musi byc profesjonalna w kazdym wzgledzie. Rowniez w takiej pierdole jak obsluga promocji.

Brawo TY!

Thumbs up!

Musisz potwierdzić maila, sprawdź skrzynkę i folder spam, a jak nie, to napisz do nich do supportu (np. na live chacie).

Czy ten pomysł zadziała jeśli chciałbym połączyć linksysa z moim routerem od dostawcy bezprzewodowo (wifi bridge)?

OMG w 2016 roku polecać router z CPU: 200MHz, RAM: 16MB gdzie jego wydajność NATowania z kilkoma wł. usługami nie przekracza 40Mbps, a przepustowość VPN z szyfrowaniem jest w okolicach 4Mbps oO Router z BCM4708A0 2x800MHz, ram 256MB można już mieć za 300zł.

openssl speed aes-256-cbc

CPU 800MHz

type 16 bytes 64 bytes 256 bytes 1024 bytes 8192 bytes

aes-256 cbc 19373.26k 21133.46k 21667.24k 21815.64k 21837.14k

OC CPU na 1200MHz

type 16 bytes 64 bytes 256 bytes 1024 bytes 8192 bytes

aes-256 cbc 29159.78k 31739.78k 32587.52k 32776.19k 32825.34k

Chętnie dowiem się jaki to router za 300 złotych z takimi parametrami.

Do 300zł

Netgear R6250 (AC1600)

Netgear R6300v2 (AC1750)

Netgear R6400 (AC1750)

Linksys EA6500 v2 (AC1750)

Linksys EA6700 (AC1750)

370zł – Asus RT-AC56U (AC1200)

400zł – Netgear R7000 (AC1900)

Amazon, Ebay itp.

A możesz podać linki do tych ruterów w polskiej dystrybucji i nowych? Bo tak idę przez te listę i coś nie znajduję (Netgeary były w okolicach 500 PLN a miały być do 300…)

Nie wspominałem ze to nowy sprzęt.

Linksys WRT54GL-EU, konstrukcja z 2005 roku za 230zł – https://www.morele.net/router-linksys-wrt54gl-eu-12921/

cpu 200Mhz, ram 16MB, flash 4MB, 802.11g, switch 100Mb/s, NATowanie 40Mbps.

VS

Linksys EA6700, konstrukcja z 2013 roku za 320zł – http://allegro.pl/router-linksys-ea6700-smart-wi-fi-okazja-i6442378188.html

cpu 2 rdzenie 800MHz z możliwym OC na 1,2GHz i pamięci, ram 256MB, flash 128MB, 2.4GHz N450 3×3:3 i 5GHz AC1300 3×3:3, port USB 2.0 i 3.0, switch Gbit. ARM jest zgodny z CTF, na OFW z HW NAT może NATować 840Mbps, a na Tomato 640Mbps bez OC z OC ponad 900Mbps i oczywiście obsługa m.in. DD-WRT, Tomato by Shibby.

Śledź amazon, ebay itp. portale, a na pewno coś znajdziesz w dobrej cenie.

@darek: I z tego co wiem, EA6700 ma 32k NVRAM.

Swoją drogą, swojego WRT54GL zbrickowałem pośrednio podczas zabawy w tworzenie serwera VPN. Problemem była właśnie niska ilość NVRAM, która po włączeniu zasobożernych usług powodowała restart routera i przywrócenie do ustawień fabrycznych. Zbrickowałem router gdy próbowałem obejść problem, teraz sobie leży i czeka aż zmontuję JTAGa i go wskrzeszę. Nie spieszy mi się. Kupiłem Asusa RT-N16, postawiłem klienta i serwer VPN i śmiga jak ta lala.

Bardzo dziękuję Darku, wszystkie wspierane przez DD-WRT, fajnie.

są jeszcze routery firmy MIKROTIK, jeśli nie znacie, to polecam się zainteresować ;) są stosunkowo tanie a możliwości „out of the box” mają ogromne

Jeszcze gdyby ktoś pokusił się o poradnik dla mikrotika, zapewne wiele osób byłoby wdzięczne. Poradniki na Google dotyczą starych wersji os i bynajmniej u mnie nie chce to zaskoczyć.

” i bynajmniej [nie] u mnie nie chce to zaskoczyć”

eee czyli że działa? Jeśli nie taki miał być wydźwięk to sprawdź co znaczy partykuła bynajmniej, bo to nie jest synonim przynajmniej. To tak jak o samochodzie mówiłbyś but.

Tu masz konfig jako klient vpn, z możliwością tunelowania tylko wybranego ruchu: http://vpnonline.pl/konfiguracja/mikrotik-pptp

Akurat tak się składa że mam WRT54GL ale z tomato. Czy migracja na dd-wrt jest kłopotliwa? Czy może lepiej zaktualizować tomato do wersji z obsługą OpenVPN?

Ostatnio wykonywałem taką operację (Tomato->dd-wrt) i poszło bezproblemowo. Najpierw, dla bezpieczeństwa, reset 30-30-30 na starym sofcie.

Jak dobrze poszukasz, to jest wersja tomato z klientem (i nawet serwerem) vpn (openvpn)

Zalozylem konto na Arubie i ich interfejs jest tak zacofany i toporny ze instancja Debiana 8 utworzyla sie dopiero za 3 podejsciem..

Rozwiązanie dobrze sprawdzone, ale z praktycznego punktu widzenia nieco trąci myszką.

Taki VPN na zewnątrz to stawiało się na WRT54GL DD-WRT jakieś 10 lat temu.

Może warto wziąć sobie coś szybszego, tańszego i pewniejszego np. na OpenWRT jakiegoś TP-Linka?

Moja miłość do WRT-54GL jest wielka, ale kolejne egzemplarze padają jak muchy. Kończy im się żywotność. Może jakbym przelutował kondensatory to by pomogło, ale no bez żartów. :)

To jest troche bez sensu. Mam rozumiec ze to nic innego jak szyfrowanie swojego ruchu wychodzacego x rutera. Jednym slowem przeniesienie punktu wyjsciowego naszego internetu z naszego routera do jakiegos podejzanego servera do ktorego nie mamy dostepu fizycznie. To tylko obniza skutecznosc jakiejkolwiek proby obrony bo;

1.Jakakolwiek strona bedzie komunikowac sie przez vpna wiec bedzie trzymac jego ip i bedzie mogla luzem zaatakoeac nas bo to ip bedzie routowalo do anszego tym samym cokolwiek wymiezone w vpna wymiozone w nas, o ile vpn nie jest zabezpiecziony ale:

2.jaka prwnosc ze taki vpn jest zabezpieczony albo ze sami ludzie nam go udostepniajacy nie szpieguja sobie. Nie ma fizycznego dostepu to niczego pewnym nie mozna byc.

Jedyne rozwiazanie to inna lokalizacja krzak w miescie gdzie stawiamy wlasnego fizycznego serverka. A jeszcze lepiej po prostu wymuszac szyfrowanie miedzy naszym kompem a docelowym serverem (nie vpnem a strona czy czymkolwiek)

Wifi g (brak n, nie mówiąc o ac); brak 5Ghz; lan 10/100 (brak gigabit);jakiś marny procek itd.

Przecież ten sprzęt co proponujecie to straszny syf, a cena jest wysoka. Podobne sprzęty są sprzedawane za ok. 100 zł, i to przy założeniu, że ktoś jeszcze wifi g ma czelność proponować klientom.

Art poza tym fajny, może napiszcie czemu nie openwrt?

Kostkę na atherosie kupuje się na Ali za 20$.

Tyle, że ona ma gigabita i Nkę.

Co za zatrzęsienie komentarzy z dupy na temat wydajności przykładowego routera, którego redakcja z3s użyła w arcie.

Może mieli taki pod ręką i nie chcą być gołosłowni więc na nim przetestowali?

Jak kogoś dupa piecze za osiągami to:

google -> Best DD-WRT Wireless Routers of 2016

Można i 2k zł wydać na router, który pracuje pod kontrolą DDWRT.

Co do samego artu – fajnie, ale aruba nie ma z tego co wiem lokalizacji w PL. To może dawać „nieprzewidziane” efekty domownikom np. reklamy viagry po czesku ;p

No fajne to wasze zachwalanie, nawet dalem sie nabrac na tym i kupilem tam usluge. Niestety brak firewalla anty DDOS nie pozwala mi na korzystanie z ich uslug. Swoja droga to troche zenada aby w dzisiejszych czasach taka firma nie miala swoich filtrow. LoL …

A nei taniej i lepiej zadziała to na:

https://routerboard.com/RB750r2

https://routerboard.com/RB750Gr2

masz może poradnik aby zestawić na tym vpn?

@tomek: może to: http://wiki.mikrotik.com/wiki/OpenVPN to: http://unblockvpn.com/support/how-to-set-up-openvpn-on-router-mikrotik.php lub to: https://rbgeek.wordpress.com/2014/09/10/openvpn-server-setup-on-mikrotik-routeros/

Tylko przy zakupie upewnij się że kupujesz z licencjami na VPN (jest kilka wersji softu z różną liczbą licencji, od 0 do chyba 500).Często na aledrogo można kupić taniej ale bez takich licencji.

Ogólnie polecam, po 2 godzinach googlania (niezłe fora i dokumentacja) wystartowałem z vpn na telefonie (z wbudowanym w androida klientem) i na lapku z wingrozą (też na kliencie systemowym). Stabilny, szybki i załatwił mi sensowną obsługę 3 łączy + podział na kilka sieci wewnętrznych. Model RB2011UiAS.

Zgadzam sie z Lol, trzeba sie zastanowić komu chcemy dać potencjalny dostęp do naszego ruchu, operatorowi VPN czy operatorowi naszego łącza? Matadane to kopalnia złota ponoć.

Nie uważam ze to jest zła koncepcja, nie przedstawiał bym tego jednak jako leku na całe zło. Przenosimy ryzyko troche dalej po prostu.

z tym, że operator jest OBOWIĄZANY do trzymania w logach kto, gdzie i kiedy wchodzi, a dostawca VPNa nie. Po wizycie policji u dostawcy VPN dowiedzą się, że nie wiadomo kto i gdzie się łączył, bo logi kasowane. Wtedy, jeżeli mają parcie, tworzą mały zespołek i starają się ograniczyć pulę potencjalnych osób które są podejżane. W końcu są w stanie sprawdzić kto z polski w interesującym ich czasie łączył się do tego VPNa, mogą znać też różne fingerprinty przeglądarki itp. Co może dać im np. kilkadziesiąt osób, których można odwiedzić i sprawdzić logi u nich. Oczywiście jeżeli nic na kompie nie znajdą, to może być ciężko udowodnić przed sądem, że ten ruch z serwera VPNa to był akurat ruch z tego kompa. No więc jeżeli sprawa to mały kaliber to wątpię, żeby komuś się chciało bawić w kosztowne dochodzenie z powodu ciętego języka na forum.

Pro Tip dla studenciakow. Jesli macie konto mailowe na domenie edu.pl to macie za darmo takie same maszynki wirtualne na chmurze AWS. Mysle ze narazie niedoscigniony dostawca uslug w tematyce cloudowej :)

Kto w tych czasach polecam WRT54GL ? Przecież to staroć, jest cała masa innych, lepszych modeli przystosowanych do nowych technologii.

A czy serwer VPS jest mi potrzebny? Mam DD-WRT i mam na nim VPN’a (korzystam po za domem). Muszę go łączyć z VPS’em? Bo generalnie VPS’a też mam, ale wolałbym na nim zbytnio nie grzebać.

Wtedy masz serwer OpenVPN a nie klienta – jesli chcesz przepychac ruch wychodzacy z twojej sieci lokalnej musisz miec serwer OpenVPN na VPS i podlaczyc sie do niego w roli klienta z DD-WRT

„Te polecenia przy starcie rutera utworzą skrypty, które będą wywołane przy uruchomieniu VPNa. Nie znaleźliśmy bardziej eleganckiej metody zapewnienia ich obecności na dysku, a restart urządzenia czyści katalog roboczy, zatem ich tworzenie musieliśmy dopisać do skryptów startowych. Jeśli macie pomysł, jak zrobić to ładniej w dd-wrt, to dajcie znać.”

Nie lepiej włączyć obsługę USB (jffs2), wrzucić do /jffs/etc/openvpn skrypty up.sh, down.sh i odpalać je podczas startu openvpn, używając przełączników –up /jffs/etc/openvpn/up.sh i –down /jffs/etc/openvpn/down.sh? Ja tak mam (ale nie na WRT54GL) i działa to dobrze.

Planuję zrobić taki setup ale na Linksys WRT1900ACS. Macie doświadczenie z tym routerem?

Ale sracie z tymi reklamami.

W kwestii sprzętu, na prawdę polecam MikroTika. Ceny może nie są powalające ale parametry i możliwości są ogromne. Np. RB450G ma 256Mb RAM i procesor 680 MHZ choć to nic nie mówi bo bardziej liczy się architektura itp. „detale”. Ceny nie przekraczają 500 PLN. Przy takim RAM-ie te wszystkie 16, 32 czy nawet 64 MB to śmiechu warte są. No i taka mała wrzuta – nie kupujcie g* z CHRL bo to totalnie niweczy sens VPN i innych zabezpieczeń.

Tez uwazam ze taniej i skuteczniej to mozna zrobic na Mikrotiku. Router: http://www.mikrotik.org.pl/?produkt,1473

To opcja najtansza, sa oczywiscie wydajniejsze i za 300-400 mozna nabyc juz naprawde pozadny router ktory obsluzy duzy ruch np w malej firmie. A co do instrukcji, generalnie jak ustawic Klienta/Serwer VPN na mikrotiku mozna w necie znalezc mase przykladow, dla leniwych i po polsku link: http://vpnonline.pl/konfiguracja/mikrotik-pptp

Użycie zabytkowego routera serii WRT54 z dd-wrt to pomysł kiepski, aczkolwiek będzie to działało.

Robimy tak, jeżeli mamy w domu jakiegoś zbędnego laptopa to dodajemy mu drugą kartę sieciową (np. na USB) i na nim stawiamy pfSense (za darmo, możliwości olbrzymie). Jak ten laptop jest odpowiednio silny, 8GB RAM, Core i5 (ale ma np. zbitą matrycę, zdarza się) to stawiamy na nim vmware ESXi (za darmo) i na tym pfSense. Dodając do całości zarządzalny switch z obsługą IEEE 802.1q VLAN (np. hp ProCurve 1810G) nie będziemy potrzebowali dodatkowej karty sieciowej. WAN puszczamy 1 VLANem, LAN drugim. No i nie łączymy się do VPSa tylko do któregoś operatora VPN (gdzieś w sieci jest tabelka porównawcza, chyba na DeepDotWeb). Dodając do ESXi kolejne routery można ruch kształotwać, np. część jego kierować do innego operatora VPN, do sieci Tor, itd.

Obrazek konfiguracja VPNa na ruterze i zaznaczony Blowfish w trybie CBC. A w ostatniej lekturze weekendowej (część bardziej techniczna punkt 16) zwróciłeś uwagę na atak Sweet32.

Czytałeś na czym polega Sweet32? Tu nie ma zastosowania, to atak statystyczny opierający się na obecności stałego ciągu w każdym pakiecie.

ale to zadna anonimowosc,wszedzie tam gdzie sa chmury,gdzie podaje sie dane,gdzie wykupuje sie vpn nie ma anonimowosci. Jesli musze za cos zaplacic w sieci to robie to karta lub przelewem z konta, tam sa moje dane wiec wiadomo kto nabyl, to tak jak kupic karte sim juz zarejestrowana na allegro, niby nie zarejestrowana na siebie ale wiadomo kto kupil, mozna oczywiscie bitcoinami ale czy w tych przypadkach na pewno mozna?

Niestety chłopaki, ale obsługa openVPN przed ddwrt na routerze jest słaba. No chyba, że macie bardzo mocny router. Mój za kilka stówek, jest w stanie wyciągnąć 5MB transferu, a jeżeli postawie to na bezpośrednio na kompie to jest 50mb (czyli tyle ile powinno). Procek w routerze nie nadąża z szyfrowaniem.

Mikrotik nie wspiera szyfrowania lzo oraz udp więc ten vpn jest wykastrowany. Nie znalazłem poradnika, po którym działało by to z własnym vps. Chociaż sprzęt jest mocny i przystępny cenowo. Możliwościami zapewne pożera tomato, dd-wrt

Mikrotik nie obsługuje kompresji lzo ani połączeń udp. Więc mimo dużych możliwości i mocy tego sprzętu ten vpn nadaje się do zabawy a nie pracy.

Wolę wydać troche więcej kasy i postawić router na zwykłym x86. Obecnie można złożyć wydajna maszynę, która będzie pobierała mniej niż 15w. Do tego normalne dystrybucje linux/unix/windows, wirtualki i openvswitch.

#q pokaż mi tą maszynę na intelowskiej architekturze, która będzie miała tak niski pobór jak pierwszy lepszy ARM…jakieś bajki opowiadasz…

zachęcony poprzednim artem testowałem ich serwer pod vpn (lokacja w Czechach) szybkością łącza nie grzeszył ale cena za usługę rzeczywiście śmieszna, jak dla mnie trochę jednak za wolne łącze, może na czasie wyprubuję inne lokacje

Chciałbym VPN, ale nie chciałbym musieć podawać swoich danych adresowych i numeru telefonu…

@rdn ciesz się, ze nie wymagają skanu dokumentu tożsamości jak przykładowo ovh, wprawdzie przyjmują skan z zamazanymi danymi, ktorych nie wymagają, wystarczy im imię, nazwisko, adres i rok urodzenia ale sam fakt

a jeżeli zależy Ci na totalnej anonimowości to rozejrzyj się za ofertami, które wspierają płatności w btc

przecież użycie Mikrotik’a rozwiąże problem z 30 sekund z czego 20 sekund to będzie picie ulubionego napoju :D

A to, przypadkiem, nie ta Aruba, ktora „obroncom prawa”, pozwolila skopiowac dyski i podlozyc backdoora na vpn oraz e-mail wielce niebezpiecznych ludzi z autitici.org ? Kiedy autistici pytalo czemu servery byly nieaktywne przez kilka godzin, odpowiedzieli im, ze to zwykly brak energii.

dobrze wiedzieć, kolaboranci są fe

… przypadkiem ta.

Radze sie dobrze zastanowic nad ewentualnym nieopublikowaniem.

Testuję usługę, ale widzę, że ich adresy są w „niepewnej” części internetu. W ciągu minuty widzę kilka skanów portów, a w ciągu ok. 2 tygodni interface zewnętrzny odebrał 50 GB danych „przypadkowych” pakietów.

Poleci cos ktos dla NETGEAR VMDG280

Szukalem na dd-wrt niestety moj nie jest supportowany