Korzystacie z kodów SMS zapewniających bezpieczeństwo Waszych kont? Niestety zabezpieczają Was one jedynie przed częścią przeciwników – a na tej liście raczej nie ma zdeterminowanych służb specjalnych państw nie do końca demokratycznych.

Od dawna polecamy wszystkim włączenie dwuskładnikowego uwierzytelnienia opartego o kody SMS jako dobrego zabezpieczenia przed atakami zmierzającymi do przejęcia konta. Niestety w niektórych przypadkach takie zabezpieczenia okazują się niewystarczające.

Telegram i jego dziwny model

Choć aplikacja ta nie jest szczególnie popularna w Polsce, to na całym świecie ponad 100 milionów osób korzysta z komunikatora Telegram. Zdobył on sporą popularność mimo niekoniecznie najwyższego poziomu bezpieczeństwa. Jedynie jego „rozmowy prywatne” są szyfrowane na całej trasie komunikacji, a domyślnie prowadzone rozmowy przechowywane są na centralnych serwerach. Również ciekawy jest domyślny sposób logowania się do aplikacji – użytkownik dodając nowe urządzenie musi podać login oraz kod SMS przesyłany na podstawowy numer telefonu. Można także włączyć mocniejsze uwierzytelnienie, gdzie wymagane jest także hasło, ale nie jest to domyślna opcja. Ten właśnie aspekt leżał u podstawy problemów pewnego rosyjskiego aktywisty.

Oleg Kozłowski i jego telefon

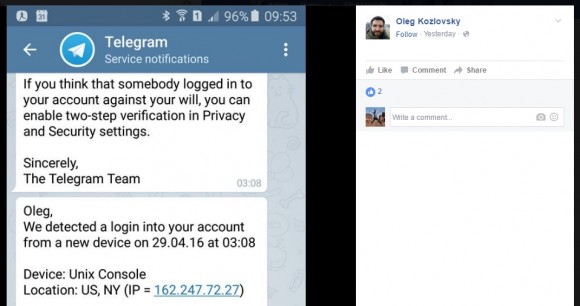

Oleg Kozłowski jest rosyjskim opozycjonistą oraz aktywnym użytkownikiem aplikacji Telegram. Wczoraj rano po przebudzeniu zauważył wiadomość od serwisu Telegrama informującą go, że ktoś w nocy dodał do jego konta nieznane mu urządzenie. Prześledził przebieg nocnych wydarzeń i podzielił się nim na swoim Facebooku. A wyglądało to tak:

- godzina 2:25 – MTS (największy rosyjski operator komórkowy) na zlecenie departamentu bezpieczeństwa technicznego wyłącza usługę SMS na jego koncie (taką wiadomość otrzymał podobno od obsługi klienta)

- 2:40 – ktoś z adresu IP 162.247.72.27 (węzeł wyjściowy Tora) za pośrednictwem tekstowego klienta Telegramu zgłasza chęć podłączenia nowego urządzenia do konta powiązanego z numerem telefonu Olega

- 3:08 – urządzenie zostaje podłączone a Oleg otrzymuje wiadomość z potwierdzeniem operacji (którą odczyta dopiero rano)

- 3:12 – z tego samego adresu IP następuje podłączenie urządzenia do konta innego opozycjonisty

- 4:55 – usługa SMS zostaje włączona

Oleg przyznał, że korzystał z domyślnej opcji, w której wystarczył numer telefonu oraz kod SMS by podłączyć nowe urządzenie. Po włamaniu zmienił ustawienia, by system wymagał także jego hasła. Włamywacz mógł podejrzeć jego listę kontaktów oraz historię rozmów prowadzonych w zwyczajnym lub grupowym trybie – niewidoczne dla niego były tylko „rozmowy prywatne”, czyli prowadzone w cztery oczy po wybraniu odpowiedniej opcji.

Jak mogło dojść do ataku

Oczywiście nie wiemy w jaki sposób ktoś ukradł SMSa z kodem autoryzującym dodanie nowego urządzenia ale do głowy przychodzi kilka scenariuszy. Sporo ostatnio pisze się o znanych od lat atakach na protokoły SS7 stosowane w sieciach telefonicznych i umożliwiających między innymi podsłuchiwanie cudzych rozmów czy przechwytywanie wiadomości SMS. Znane są także przypadki przeprowadzania takich ataków przez Rosjan. Wiadomo także, że Rosja, podobnie jak większość krajów całego świata, dysponuje państwowym systemem podsłuchowym (zwanym SORM), który umożliwia utrwalanie treści rozmów oraz SMSów wybranych numerów. Dlaczego w takim razie Oleg mówi, że wyłączono mu na 2 godziny usługę SMS? Można spekulować że była to próba ukrycia ataku (wiadomość można było podsłuchać, lecz chodziło o to, by w ogóle nie dotarła do adresata). Jeśli tak to był to wyjątkowo niedbale przemyślany plan – Oleg dostał przecież powiadomienie od aplikacji na jego telefonie.

Nie tylko Rosja

Opisywany wyżej przypadek nie jest odosobniony. Kilka miesięcy temu w Iranie zaobserwowano falę kasowania kont i kanałów w aplikacji Telegram związanych z ruchami opozycyjnymi. Użytkownicy widzieli informacje o logowaniach na ich konta, lecz nie byli w stanie im zapobiec. Istnieje podejrzenie, że służby bezpieczeństwa przechwytywały ich wiadomości SMS by przejąć kontrolę nad niektórymi kontami.

Niestety powyższe przykłady pokazują, że uwierzytelnienie oparte o wiadomości SMS nie sprawdza się w scenariuszach gdzie adwersarzem jest ktoś kto może wywrzeć wpływ na zarządzających siecią komórkową (lub dysponuje środkami umożliwiającymi przechwycenie wiadomości bez udziału operatora). Choć korzystanie z wiadomości SMS jako mechanizmu uwierzytelnienia jest bardzo wygodne (deleguje problem zaufania na inny podmiot), to niekoniecznie jest najlepszym rozwiązaniem. Powoli do tego wniosku dochodzą także polskie banki, które intensywnie przyglądają się alternatywnym metodom uwierzytelnienia niekoniecznie opartym o to samo urządzenie, z którego klienci coraz częściej wysyłają przelewy.

Dodatkowa lektura oraz źródła: Bellingcat, BrainOverfl0w

Komentarze

Niestety 2FA nie zawsze da się włączyć. Większość popularnych klientów pocztowych tego standardu nie obsługuje ;/

Już wiem w jaki sposób zostanie załatana dziura budżetowa, dobrze że korzystam z tokena a nie potwierdzenia SMS.

Było dobrze, w wielu bankach jeszcze jakiś czas temu można było używać tokenów RSA. Teraz nikt już tego nie oferuje a w zamian są idiotyczne SMS lub kody na kartce papieru -.-

Rsa bym się tak nie podniecał:

http://www.oxid.it/ca_um/topics/rsa_securid_token_calculator.htm

Ok, ale ten kalkulator działa jak już MASZ klucz. On go nie oblicza na podstawie wartości jakie widzi użytkownik końcowy. To nie zmniejsza bezpieczeństwa RSA – całość opiera się na kluczu – ten kto go zna, może rozszyfrować komunikację / w tym wypadku podać się za Ciebie i coś autoryzować. Kalkulator jedynie ułatwia kalkulację przyszłych wartości do wpisania (oblicza w przód). Dalej mając tylko token (urządzenie) nie możesz w łatwy sposób poznać klucza.

Akurat od kart kodow sie juz odchodzi. Nawet taki dinozaur jak pko wprowadzilo oplate za uzywanie karty kodow, zeby „zachecic” klientow do zmiany systemu uwiezytelniania.

Co do 2FA to jak Panstwo moze wywrzec wplyw na telekom, to rowniedobrze moze ustawa zgarnac kase z naszych kont i nie potrzebne sa sms-y :>

Akurat zestaw kodów jednorazowych na kartce to chyba najbezpieczniejsze rozwiązanie. Omija się problem uwierzytelniania które musi przejść od serwera do klienta a potem w drugą stronę. Serwer wie na co czeka a nie ma problemu podsłuchania czy przejęcia kodów jednorazowych bez wiedzy okradanego.

Jak widać Amerykanie poskąpili na dobrym szkoleniu dla swoich „opozycjonistów” :P To przecież oczywiste,że służby państwowe mogą bawić się SMSami i zrobić z telefonem ofiary całkiem sporo – zwłaszcza w takich krajach jak Rosja. Bariery przeciwko temu są raczej kwestią prawną i kwalifikacji funkcjonariuszy jak techniczne. Telegram to może dobra aplikacja,może nie – ale takie narzędzia to przecież ZA MAŁO w sytuacji gdy jest się prawie na pewno na celowniku. Gdybym był „Rosyjskim Opozycjonistą” to telefon bym wyrzucił albo trzymał w domu i nosił tylko w przypadkowe miejsca nie ujawniające zanadto moich zwyczajów. W razie jakichś spotkań w domu wyjmowałbym baterię kilka godzin przed.Najlepiej u niewinnej koleżanki żeby mieć alibi że byłem przecież gdzie indziej ;) A jeśli chodzi o komunikację to niech moje pomysły pozostaną moją słodką tajemnicą…

Atmega8 + modem GSM (na przykład DELL KM266) + modelarskie akumulator li-pol + trochę drobnicy elektronicznej (kondensatory, rezystory, złącza, głośnik, mikrofon etc.) i mamy własny telefon odporny na sztuczki ABW, CBŚ i innych fallusów.

Ja dziękuję nosić modelarskie LiPo z domowej konstrukcji sprzętem w kieszeni spodni… małe zwarcie i będzie jajecznica ;)

Istnieje jeszcze, niestety rzadko dziś używany, element o nazwie „bezpiecznik topikowy” :)

Nie do końca, trzyliterowe ścierwa mogą działać od strony operatora, więc w ten sposób głównie się zabezpieczysz przed IMSI Catcherami ale nie przed inwigilacją kiedy, z kim itp. A jeśli będziesz używał standardowej transmisji głosu, to jeszcze sobie posłuchają o czym.

Co pokazał nam Snowden czy James Bamford wiele lat temu nie ma od czasu co najmniej II wojny jakiegokolwiek uczciwego kraju który by nie inflirtowal swoich obywateli!

Bajki o uczciwości polityków to totalne śmieci!

To nie sluzby specjalne sa winne ale nasi politycy za nasze pieniadze zagladaja nam do naszych urzadzen komunikacyjnych!