Komunikacja za pomocą Skype’a jeszcze kilka lat temu była uważana za całkiem bezpieczną. Potem firma zmieniła właściciela, a przy okazji także podejście do prywatności użytkowników. Oto przykład, jaki poziom zabezpieczeń stosuje obecnie.

Skype od początku swojego istnienia stawiał na poufność komunikacji. Służby całego świata narzekały, że nie da się podsłuchać rozmów prowadzonych za jego pomocą. A potem kupił go Microsoft i od tego dnia nic już nie było takie samo.

Skype kiedyś

W roku 2008 redakcja serwisu cnet zadała kilku producentom internetowych komunikatorów proste pytania dotyczące możliwości podsłuchania rozmów ich użytkowników. Na pytanie „Czy kiedykolwiek otrzymaliście nakaz podsłuchania komunikacji swoich użytkowników” Skype odpowiedział

Odpowiedź Skype’a w roku 2008 była prawdziwa. Komunikacja odbywała się bezpośrednio pomiędzy użytkownikami, omijając serwery firmy, a do tego była szyfrowana algorytmem AES z kluczem o długości 256 bitów. Co prawda nie wiemy, co drzemie w serwerowni NSA, ale powszechnie uznaje się ten rodzaj szyfrowania za bezpieczny.

Skype dzisiaj

Nadszedł rok 2011, kiedy to Microsoft kupił Skype’a. Krótko potem użytkownicy zaczęli zauważać, że pakiety, które z reguły podróżowały między dwoma stronami rozmowy, zaczynają przechodzić przez serwery Microsoftu. Krok po kroku infrastruktura p2p została przerobiona na tradycyjną, oparta o scentralizowane serwery. W lipcu 2012 Washington Post poinformował, że Skype udostępnił organom ścigania możliwość czytania czatów użytkowników, jednak nie przedstawił na to żadnych dowodów – dopiero w lipcu potwierdziły to dokumenty Snowdena. Tymczasem w maju 2013 odkryto, ze linki, przesyłane w prywatnych wiadomościach Skype, są odwiedzane przez roboty Microsoftu. Oznaczało to wprost, że gigant z Redmond ma możliwość czytania treści rozmów. Faktycznie, na oficjalnej stronie programu znajduje się odpowiedź na pytanie, czy Skype korzysta z szyfrowania:

Krótko mówiąc „Drogi kliencie, kiedyś szyfrowaliśmy tak, że nikt tego nie mógł odszyfrować oprócz Ciebie, a teraz dla Twojej wygody zmieniamy szyfrowanie na takie, w którym możemy czytać Twoje wiadomości”. Co ciekawe, jeszcze w wersji strony z października zeszłego roku nie ma mowy o szyfrowaniu TLS, za to jeszcze w roku 2010 strona informowała, że czaty szyfrowane są za pomocą algorytmu AES. Jak jednak wygląda praktyczna możliwość odczytania cudzej konwersacji?

Odczytywanie treści czatu

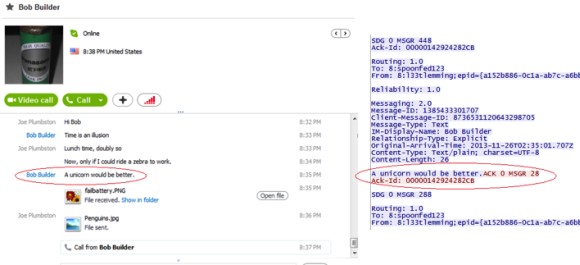

Kilka dni temu jeden z pracowników firmy Blue Coat, wdrażającej platformy umożliwiające inspekcję ruchu internetowego, został zapytany, czy oferowany przez niego produkt potrafi zrekonstruować konwersację tekstową prowadzoną za pomocą Skype’a. Był zaskoczony tym pytaniem, ponieważ trwał w przekonaniu, że to niemożliwe, podczas kiedy osoba go pytająca twierdziła, że da się to zrobić. Przyjrzał się zatem ruchowi Skype’a i potwierdził, że faktycznie jest to wykonalne.

Krótki eksperyment pozwolił ustalić, ze faktycznie w najnowszym kliencie Skype informacje przesyłane za pomocą czatu są jedynie szyfrowane z użyciem protokołu TLS – nie ma już mowy o szyfrowaniu całej komunikacji za pomocą algorytmu AES. Przeprowadzając atak typu MiTM na sesję TLS, badacz mógł zobaczyć treść odszyfrowanej komunikacji pomiędzy dwoma testowymi klientami Skype’a.

Oczywiście wiadomości przesyłane są do serwerów Microsoft, gdzie mogą zostać w każdym przypadku przechwycone i zarejestrowane. Przy okazji badacz odkrył coś jeszcze.

Wystarczy dobry certyfikat

Okazuje się, że do przeprowadzenia ataku MiTM nie potrzeba wcale być posiadaczem certyfikatu SSL Microsoftu. Wystarczy do tego celu dowolny certyfikat, któremu zaufa podsłuchiwany komputer – niestety klient Skype’a nie posiada ograniczenia listy zaufanych certyfikatów. Oznacza to, że atak, umożliwiający podsłuchanie rozmowy nawet bez udziału Microsoftu może przeprowadzić każdy atakujący, który może wystawić zaufany certyfikat SSL dla odpowiedniej domeny. Nie jest to dobra wiadomość. Zapewne jeszcze rok temu uważalibyśmy tego rodzaju atak za mało prawdopodobny, jednak po ostatnich rewelacjach Snowdena trudno zachować podobny optymizm.

Jeśli temat interesuje Was od strony technicznej, na stronie Blue Coat znajdziecie zrzuty pakietów oraz dużo więcej obserwacji na temat protokołu Skype’a, w tym również rozmów głosowych (na razie nie udało się ich odszyfrować, choć dostępne są pewne metadane). Przypominamy także, że ciągle działa opisywana przez nas sztuczka pozwalająca każdemu na ustalenie adresu IP dowolnego użytkownika Skype’a, jeśli tylko użytkownik ten logował się przez ostatnie 48 godzin.

Jak uniknąć bycia podsłuchanym?

Jeśli ktoś lubi kombinować i jest wielkim miłośnikiem Skype’a to polecamy zapoznanie się z polskim programem SkypeHide, który umożliwia wykorzystanie Skype’a do steganografii. Jeśli ktoś jednak szuka prostszego rozwiązania, to może przydać się lektura skompilowanej przez nas listy potencjalnie bezpieczniejszych rozwiązań.

Komentarze

Czyli szukamy starej wersji, albo klepiemy alternatywę;) EOT:)

Tia, albo przechodzimy jak na bofha przystało na jabber-a :D

Jest sztuczka na wyciągnięcie adresu ip z gg?

Na serio sądzisz, że sztuczka jest a nie opisaliśmy jej do tej pory bo czekaliśmy na Twoje pytanie? :)

Hmm.. zawsze wystarczylo kadu, pidgin czy jakikolwiek lepszy klient niz ogyginal i jesli osoba byla „dostepna” to w informacji o kontakcie bylo widac IP. Ale kto jeszcze z gadu korzysta?!

Nie używam gg, użyłem chyba raz – bardzo dawno temu, do założenia numeru ;).

To poszperam dzęki.

Drodzy admini, jak wrzucacie obrazki jakieś na stronę to bardzo was proszę, wrzucajcie je w normalnej wielkości, a nie jakieś malutkie (zawsze wchodzę bezpośrednio w obrazek by zobaczyć, czy będzie w oryginale większy i spotyka mnie rozczarowanie).

Tu akurat źródłowe były marne, ale pomyślimy nad tym :)

Ale czy zastosowanie starszej wersji skype nie rozwiązuje problemu ;-)?

W starszych wersjach skype (poza tym, że byly znacznie mniej zasobozerne i nie mialy zbednych fejsbuków) była inna implementacja protokołu komunikacji – tak wiec przesyl nadal powinien isc P2P o ile client z drugiej strony nadal to wspiera (ale jak sie nie mylę to nowe wersje wspierają jeszcze „stary” typ komunikacji?).

Można to zalatwić prosto jako obrazek dac oryginal z szerokością width=100% i sie dopasuje sam do diva.

A wracając do tematu: niedługo ludzie zaczną robić intranety dla znajomych z wykorzystaniem wordpressa wtyczki czatu i pliku hosts jak w korporacjach i średnich firmach bo zadne publiczne rozwiązanie nir jest bezpieczne

No brawo za „genialny” pomysł. Tak, obrazek pojawi się miniaturka, ale wrzuć tak na stronkę 10 obrazów 4K.

Wiadomo, że nie zastosujesz tego do wszystkich obrazków :) Sam to stosuje od conajmniej roku i jest proste i zadowalające.

czas isc na jitsi

Nie rozumiem czemu wszyscy skupiają się na bezpieczeństwie niżowej funkcji jaką jest czat Skypa a nie na podstawowej jego funkcjonalności czyli połączeń głosowych. Jak jest obecnie: połączenia głosowe są nadal bezpieczne ?

Połączenia głosowe i wideo są przechwytywane i składowane na serwerach NSA.

Zna ktoś i korzysta z zamiennika Skype do rozmów wideo? Może Jitsi i jakiś SIP?

Witam, czy zna ktoś jakiś komunikator internetowy, który ma możliwość w ramach grupy użytkowników zakładania odrębnych tematów?

Zaraz, zaraz. Ktoś tu miesza parę rzeczy. Postawiony jest zarzut jakoby samo wykorzystanie TLS-a samo w sobie było gorsze niż „goły” AES. Przypominam, że TLS korzysta z szyfrowania symetrycznego transmisji (może to być AES właśnie) po negocjacji parametrów/klucza sesji. Swoją drogą, jak był wcześniej negocjowany tenże klucz do AES-a? Powinien być jakimś algorytmem asymetrycznym inaczej to nie ma wielkiego sensu. Zgadzam się, że konkretna implementacja może stwarzać słabe punkty (jak np. szyfrowanie tylko transmisji klient-serwer i znajomość zawartości po stronie serwerowej, albo wspomniane uwagi dotyczące zaufania certyfikatów), ale ogólny zarzut „przeszli z AES na TLS” jest chybiony (i trochę bezsensownie sformułowany – coś jakby „amazon przeszedł z używania https na stronie na używanie DHL do dostarczania paczek”).

Poprzedni schemat był niepodatny na taki MiTM, ten jest. Poprzedni schemat był nie do podsłuchania przez dostawcę, ten jest.

Ależ oczywiście. Jak napisałem „Zgadzam się, że konkretna implementacja może stwarzać słabe punkty”. Co nie zmienia faktu, że przeciwstawianie sobie AES i TLS jest w ogólności porównywaniem jabłek z szafkami łazienkowymi.

Niestety jak pewnie wiesz Skype nie opublikował źródeł wcześniejszej implementacji, więc wiemy tylko jak działa obecnie i wiemy, że była to istotna dla bezpieczeństwa komunikacji zmiana. Umownie nazwaliśmy poprzednią „AES” ponieważ wg opisów udostępnionych przez samego Skype’a z tego właśnie algorytmu korzystała jako podstawowej warstwy ochrony. Analogia do DHL lub szaf łazienkowych bardzo fajna, ale chyba nie oddająca istoty problemu. Nie znając szczegółów wcześniejszej implementacji możemy się niestety jedynie odnieść do oficjalnych komunikatów Skype lub nie pisać wcale…

Odnośnie SKype’a jako ciekawostkę podam, że kasę na zakup Skype’a firma Microsoft otrzymała od CIA, więc firma Billa Gatesa specjalnie nie zbiedniała na tej transakcji. Chodziło głownie o pełny podsłuch użytkowników, więc Goverment USA nie szczędził kasy.

„Większość wiadomości jest przesyłana oboma drogami, lecz w przyszłości dla zapewnienia optymalnego działania usługi będziemy wykorzystywać tylko serwery w chmurze.”

Bardzo mi się podoba pomysł, że dla optymalnego działania usługi, jak piszę na Skype z kumplem 2 domy dalej, pakiet leci przez serwerownie ch*j wi gdzie… no na pewno szybciej będzie, w momencie gdy tekst musi jeszcze przejść przez serwer, który może okazać się obciążony. Niby to Microsoft, i raczej mają szybkie łącza, ale jednak….

Używałem starszą wersję Skypa (6.3.xx) z zablokowanym autopdatem. Jakiś czas temu zacząłem dostawać od MS informację, że moja wersja jest przestarzała i dla mojego bezpieczeństawa muszę zainstalować nową. W tym tygodniu zablokowali możliwość logowania ze starszych wersji. Musiałem odnowić Skypa. Co polecacie jako alternatywę?

Po SKYPIE została tylko nazwa. Microsoft uśmiercił go, zamieniając w śmieć nie licząc się w ogóle z userami. Ja zakładałem konto na SKYPIE a nie tym microshitowym komunikatorze,z beznadziejny interfejsem, wymuszającym na dodatek updatowanie co chwilę, a nawet zmianę systemów operacyjnych, bo nie działa już np. na Windows Mobile, a na windows XP pomimo SP3 nie mogę go odpalić. Obecny komunikator to ciężki beznadziejny program, naszpikowany zbędnym szrotem i reklamami, w dodatku w mojej ocenie pozbawiony bezpieczeństwa. Dlatego przestałem korzystać ze SKYPA z prostej przyczyny: prawdziwy SKYPE juz nie istnieje, tak jak nie istnieje solidna dobra NOKIA od czasu jak położył na niej łapę Bill, robiąc z niej chińskiego, na maxa okrojonego grajfona. TO moja opinia..