W ciągu ostatniego miesiąca ofiarą SEA padły konta w serwisach społecznościowych należące do BBC, CBS, Fify i Josepha Blattera, Associated Press, Guardiana, E!News oraz The Onion. Ten ostatni serwis opisał, jak przebiegają wszystkie fazy ataku.

Ataki Syrian Electronic Army najczęściej nie mają poważnych skutków (oprócz być może zakłócenia przebiegu karier osób, odpowiedzialnych za zarządzanie mediami społecznościowymi w zaatakowanych firmach). Wyjątkiem od tej reguły był atak na konto agencji AP, który spowodował chwilowe wahnięcie kursów wielu spółek na amerykańskiej giełdzie. Liczba skutecznie zaatakowanych organizacji sprawia, że warto przyjrzeć się metodzie, stosowanej przez SEA. Dzięki szczegółowej analizie wydarzeń, które doprowadziły do przejęcia kont satyrycznego serwisu The Onion, możemy prześledzić wszystkie fazy ataku.

Faza pierwsza – phishing z zewnątrz

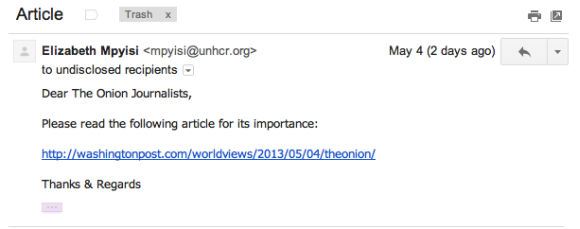

Atak zaczął się w najprostszy sposób. Kilkoro pracowników redakcji otrzymało wiadomość email, zachęcającą do kliknięcia w link.

W treści wiadomości zawarto link, pozornie prowadzący do artykułu Washington Post na temat The Onion. Link w rzeczywistości prowadził do przejętego serwisu, gdzie umieszczono stronę, proszącą o dane logowania do konta Google Apps (The Onion korzysta z usług Google do zarządzania pocztą swoich użytkowników). Przynajmniej jeden pracownik podał swój login i hasło. Ilość rozesłanych emaili była na tyle niewielka, że dział IT nie zwrócił uwagi na problem.

Faza druga – phishing z wewnątrz

Konto pracownika, uzyskane w pierwszej fazie ataku, zostało wykorzystane do rozesłania tej samej wiadomości, tym razem do większej grupy adresatów. Widząc wiadomość od zaufanego nadawcy, duża część odbiorców kliknęła w link, jednak większość nie podała swoich loginów i haseł. Uczyniły to jednak dwie osoby, z których jedna miała dostęp do mediów społecznościowych. Włamywacze natychmiast skorzystali z uzyskanego dostępu do publikowania własnych treści na firmowych kontach.

Kiedy tylko dział IT zorientował się w sytuacji, natychmiast rozesłał prośbę do wszystkich użytkowników o zmianę hasła. Co wtedy zrobili włamywacze?

Faza trzecia – kontrphishing

Atakujący, wykorzystując drugie, do tej pory nie zablokowane przejęte konto, skopiowali treść emaila od działu IT i rozesłali go do pracowników (omijając dział IT) z podstawionym linkiem prowadzącym do formularza zmiany hasła, kontrolowanego przez włamywaczy. W ten sposób uzyskali dostęp do kont dwóch kolejnych osób, dzięki czemu ponownie uzyskali kontrolę na firmowym Twitterem.

Dział IT, nie wiedząc już, które konta są przejęte, a które nie, wymusił reset hasła dla wszystkich użytkowników, kończąc w ten sposób atak SEA. Rekomendacje, przedstawione po ataku, nie różnią się od zwyczajowych zaleceń – edukować użytkowników, ustalać silne hasła i odseparować metody zarządzania kluczowymi systemami (w tym wypadku mediami społecznościowymi) od codziennie wykorzystywanych skrzynek pocztowych.

Komentarze

Pierwsze dwie fazy to raczej norma , ale 3 ciekawa :)

O, The Onion specjalnie założył bloga, żeby opisać ten atak.